[WebHacking]

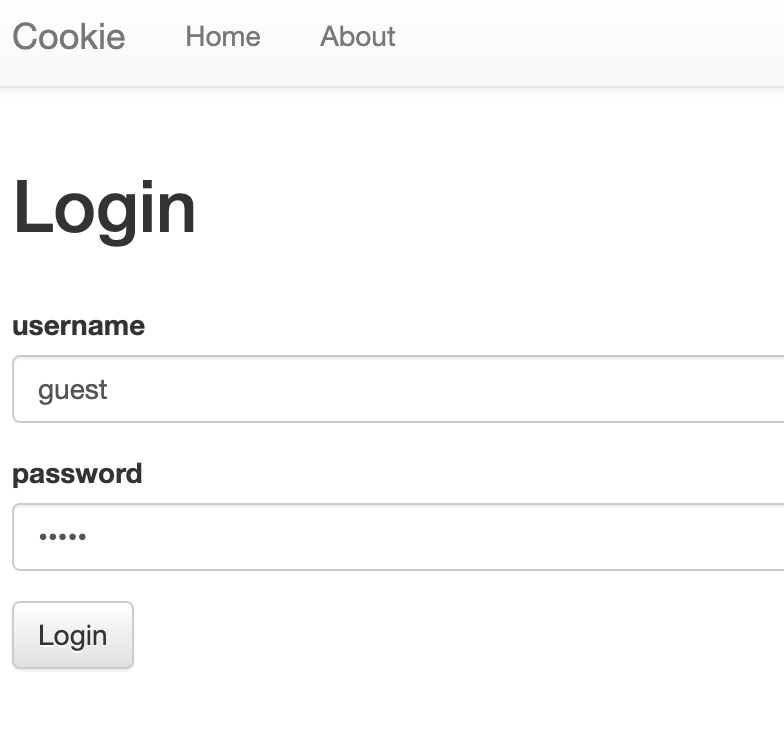

1.[WebHacking][DreamHack][Wargame] cookie Write-Up

https://dreamhack.io/wargame/challenges/6쿠키로 인증 상태를 관리하는 간단한 로그인 서비스입니다.admin 계정으로 로그인에 성공하면 플래그를 획득할 수 있습니다.플래그 형식은 DH{...} 입니다.다운받은 소스코드는 다음과 같

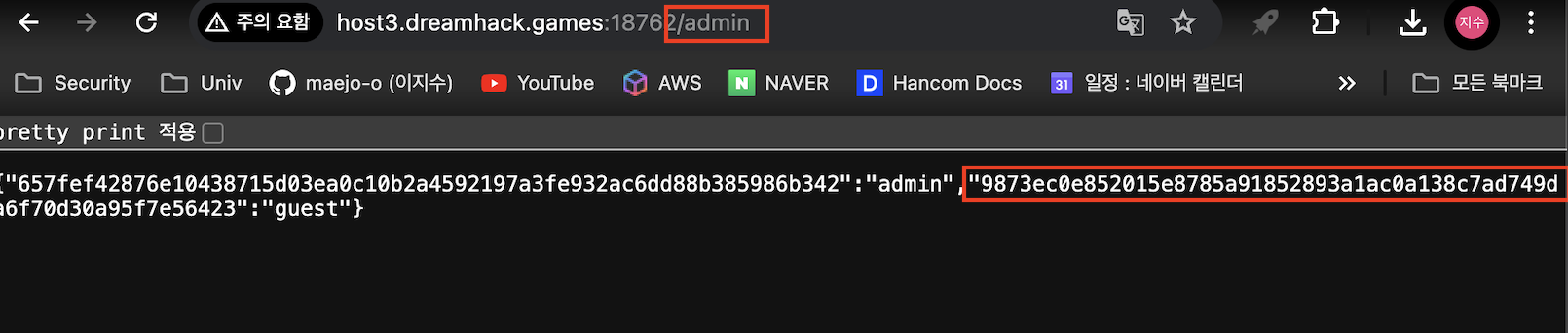

2.[WebHacking][Dreamhack][Wargame] session-basic Write-Up

https://dreamhack.io/wargame/challenges/409쿠키와 세션으로 인증 상태를 관리하는 간단한 로그인 서비스입니다.admin 계정으로 로그인에 성공하면 플래그를 획득할 수 있습니다.플래그 형식은 DH{...} 입니다.여기서, ‘/ad

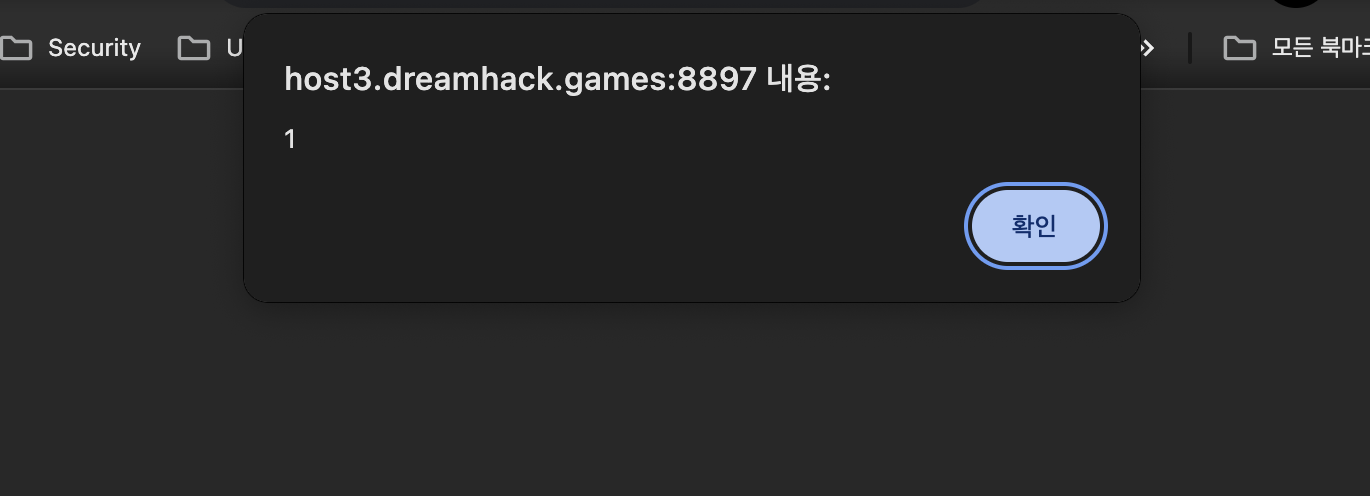

3.[WebHacking][DreamHack][WarGame] xss-1 Write-Up

https://dreamhack.io/wargame/challenges/28여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.XSS 취약점을 이용해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다.플래그 형식은 DH{..

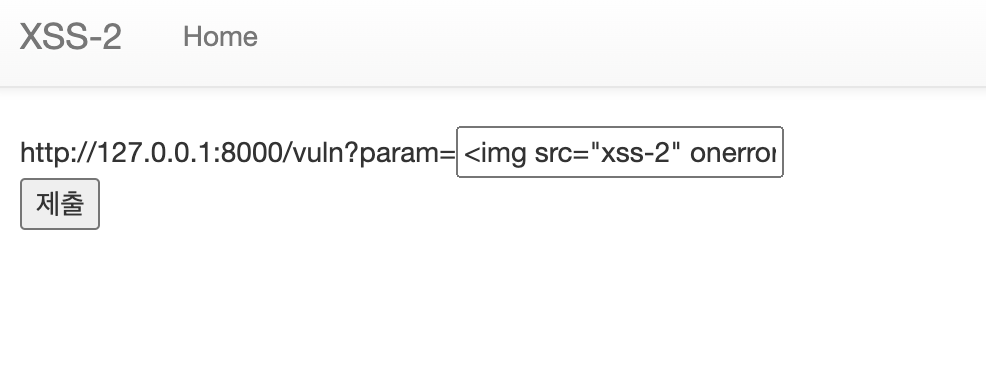

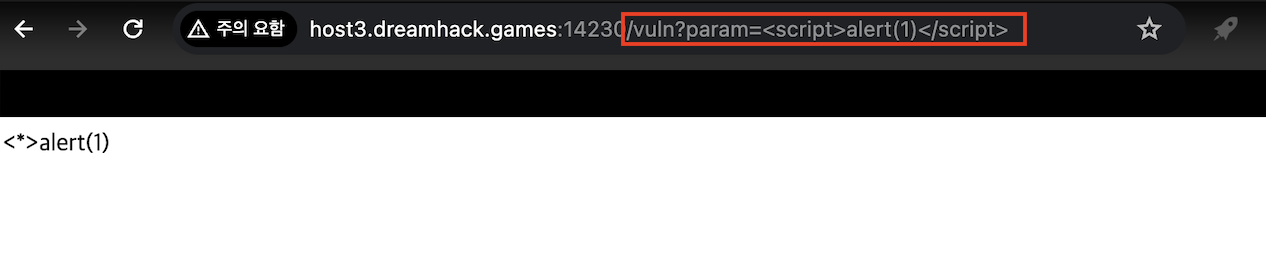

4.[WebHacking][DreamHack][WarGame] xss-2 Write-Up

https://dreamhack.io/wargame/challenges/268여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.XSS 취약점을 이용해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다.플래그 형식은 DH{.

5.[WebHacking][DreamHack][WarGame] CSRF-1 Write-Up

https://dreamhack.io/wargame/challenges/26여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.CSRF 취약점을 이용해 플래그를 획득하세요.희생자가 본인의 의사와 무관하게 공격자가 의도한 행위를 특정 웹사이트에 요청

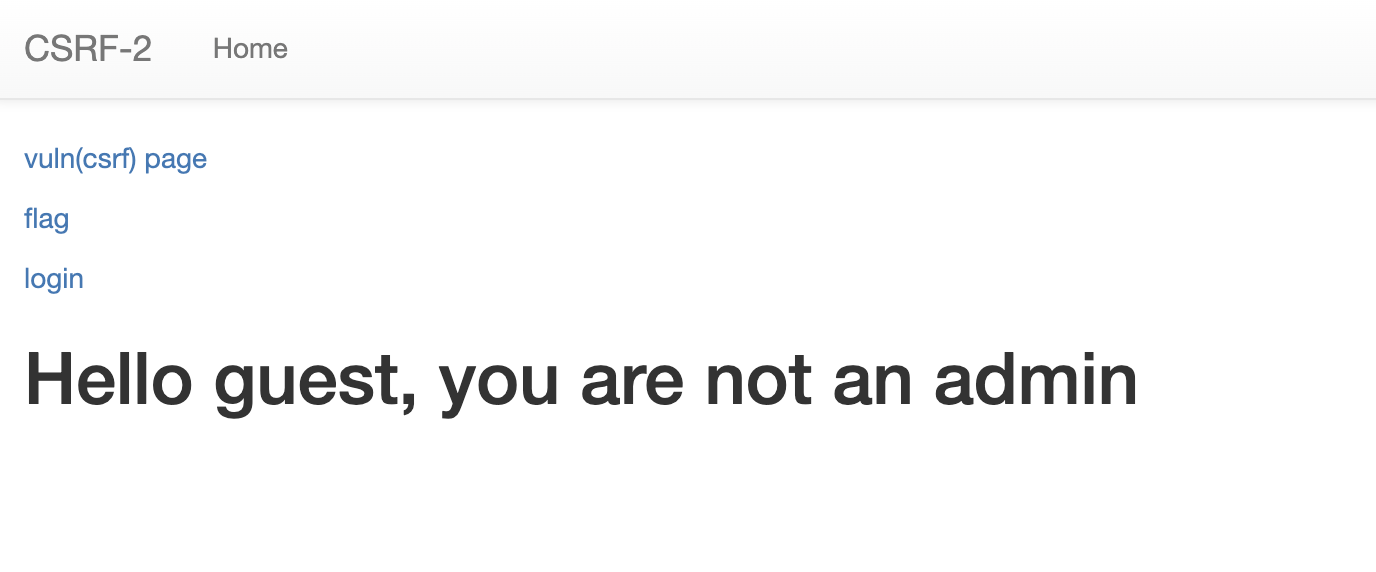

6.[WebHacking][DreamHack][WarGame] CSRF-2 Write-Up

https://dreamhack.io/wargame/challenges/269여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.CSRF 취약점을 이용해 플래그를 획득하세요.admin 의 pw 가 FLAG 인 것을 볼 수 있다.로그인 정보를 알고

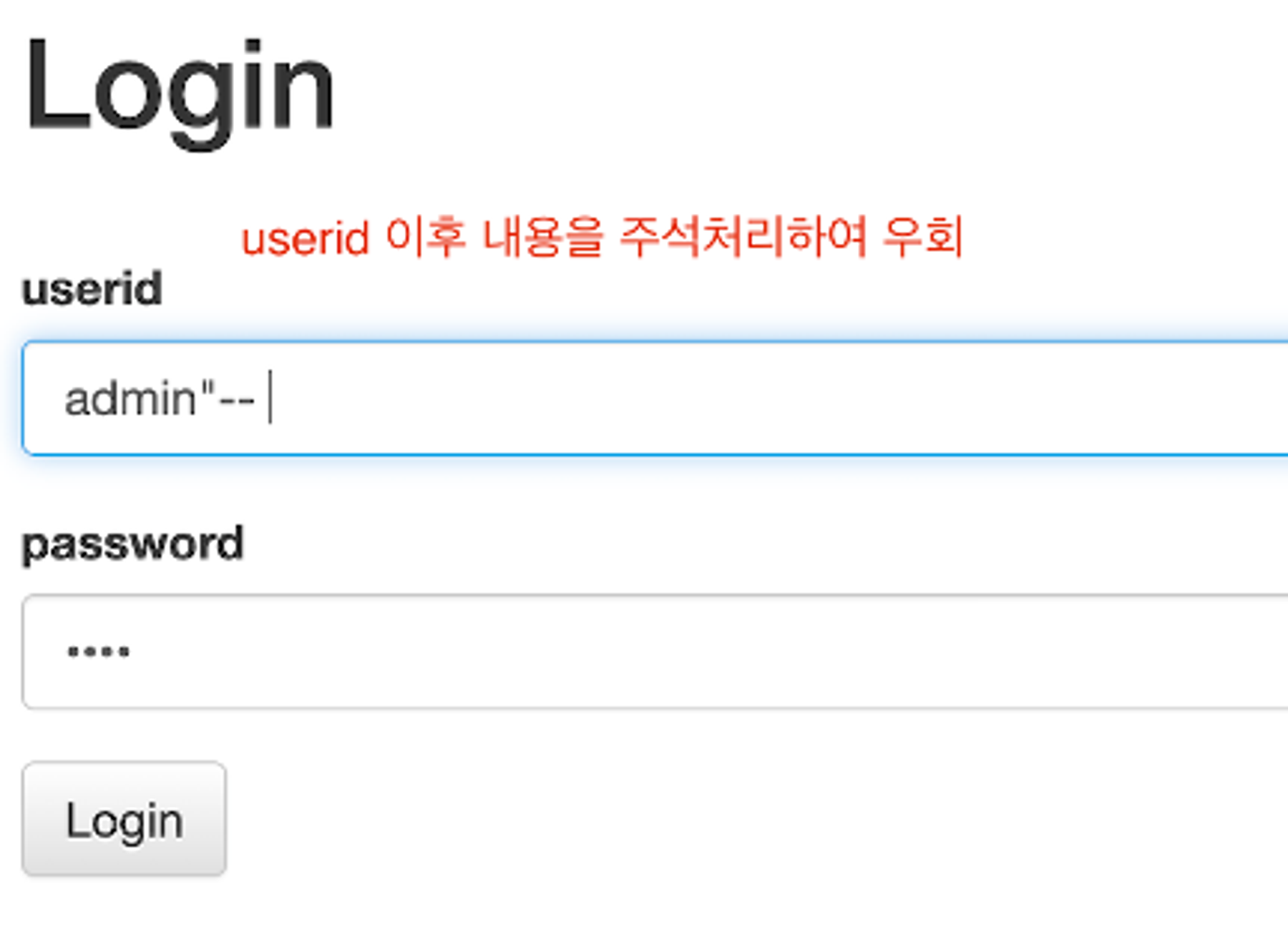

7.[WebHacking][DreamHack][WarGame] Simple SQLi Write-Up

https://dreamhack.io/wargame/challenges/24로그인 서비스입니다.SQL INJECTION 취약점을 통해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다.문제에서 주어지는 위 파이썬 코드에서 '/login'

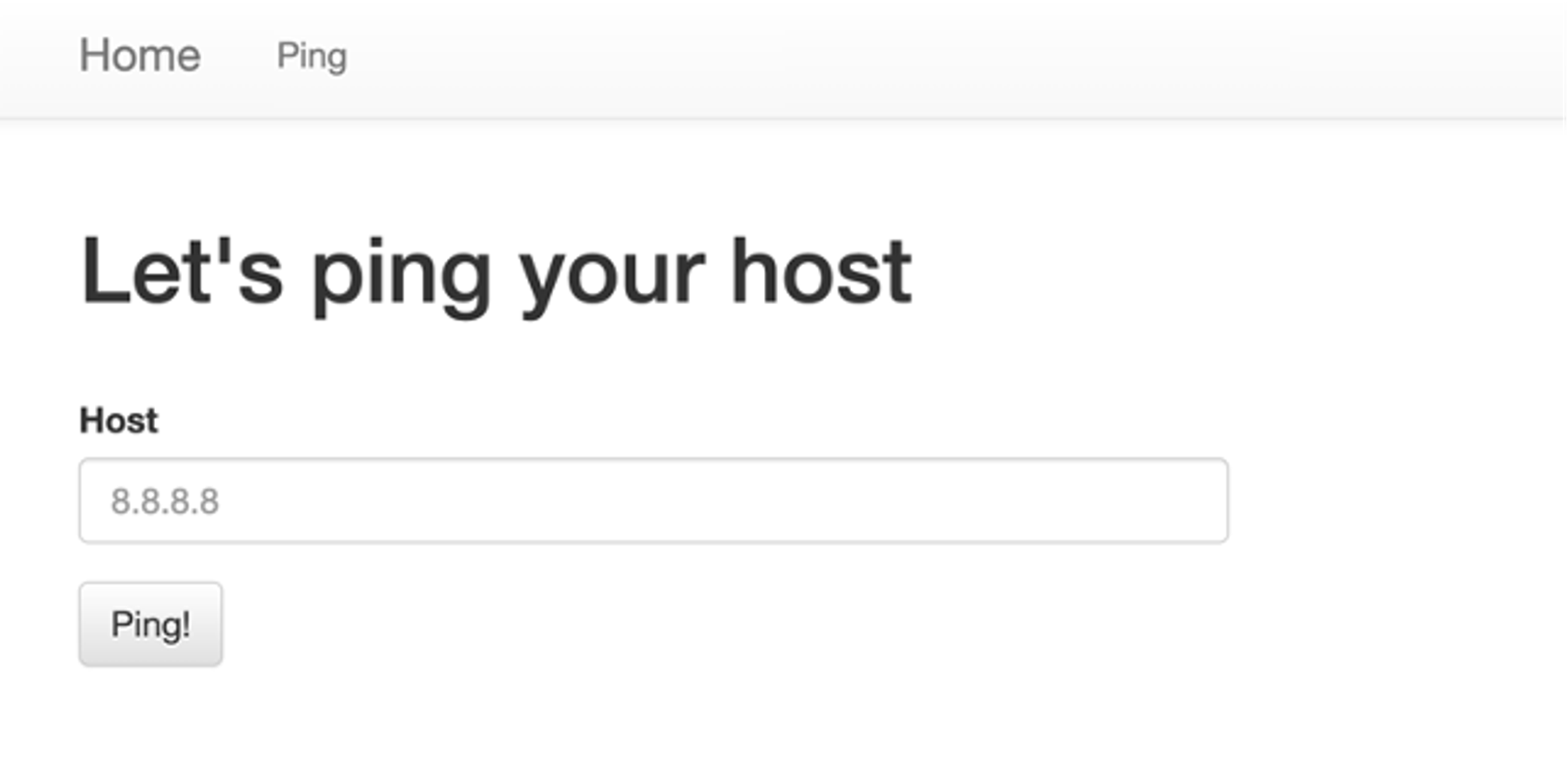

8.[WebHacking][DreamHack][WarGame] command-injection-1 Write-Up

https://dreamhack.io/wargame/challenges/44특정 Host에 ping 패킷을 보내는 서비스입니다.Command Injection을 통해 플래그를 획득하세요. 플래그는 flag.py에 있습니다.처음 웹 사이트에 접속하게 되면, ‘/

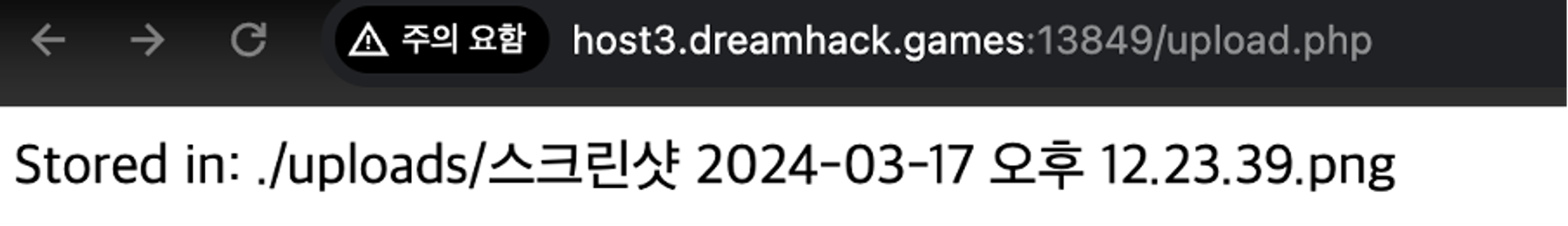

9.[WebHacking][DreamHack][WarGame] Image-Storage Write-Up

https://dreamhack.io/wargame/challenges/38php로 작성된 파일 저장 서비스입니다.파일 업로드 취약점을 이용해 플래그를 획득하세요. 플래그는 /flag.txt에 있습니다.접속 시 ‘/upload’ 에 들어가서 임의의 ‘.png’

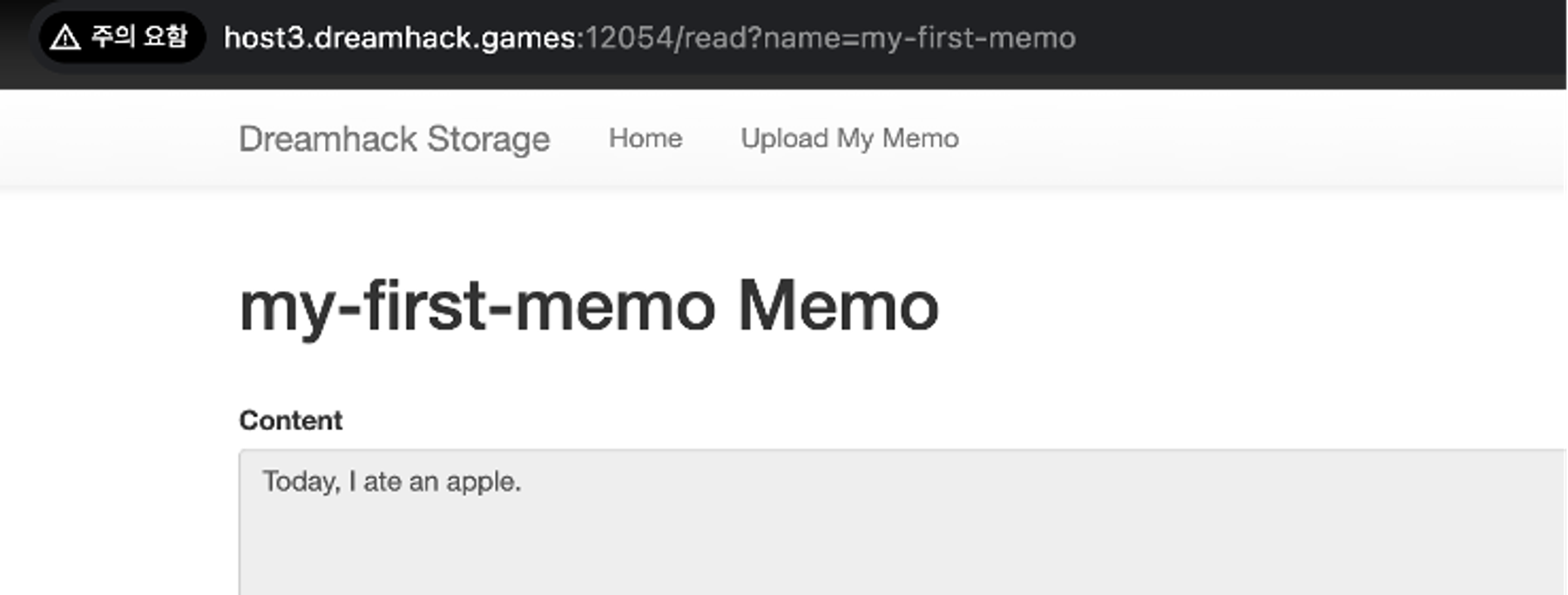

10.[WebHacking][DreamHack][WarGame] file-download-1 Write-Up

https://dreamhack.io/wargame/challenges/37File Download 취약점이 존재하는 웹 서비스입니다. flag.py를 다운로드 받으면 플래그를 획득할 수 있습니다.문제 서버에 접속하면 Please Upload You Memo!