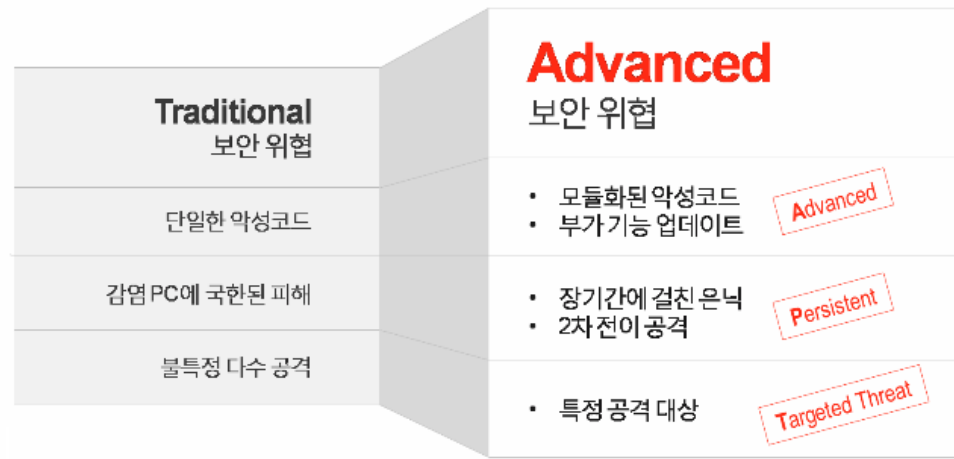

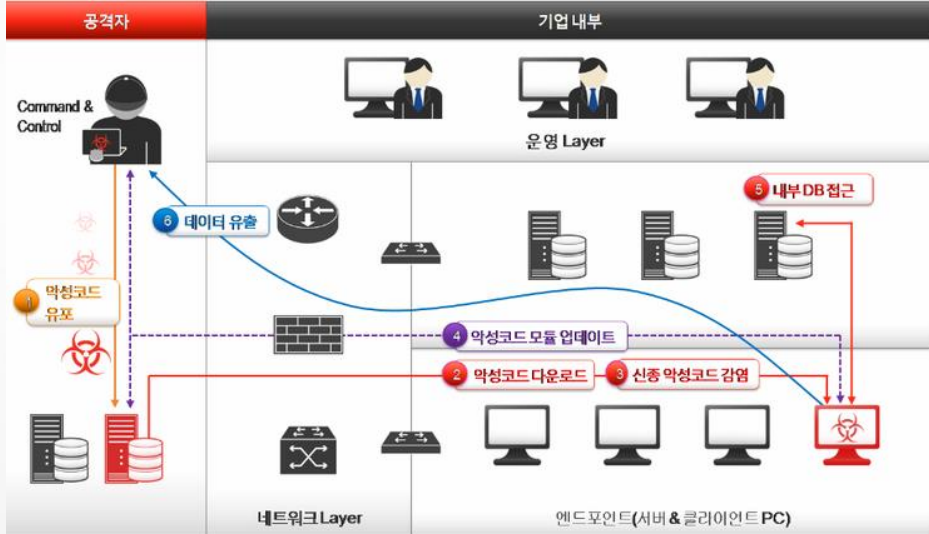

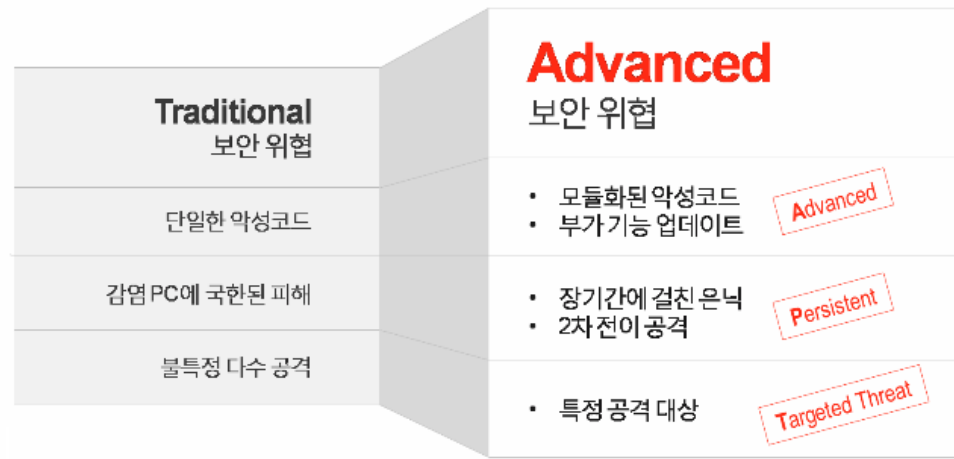

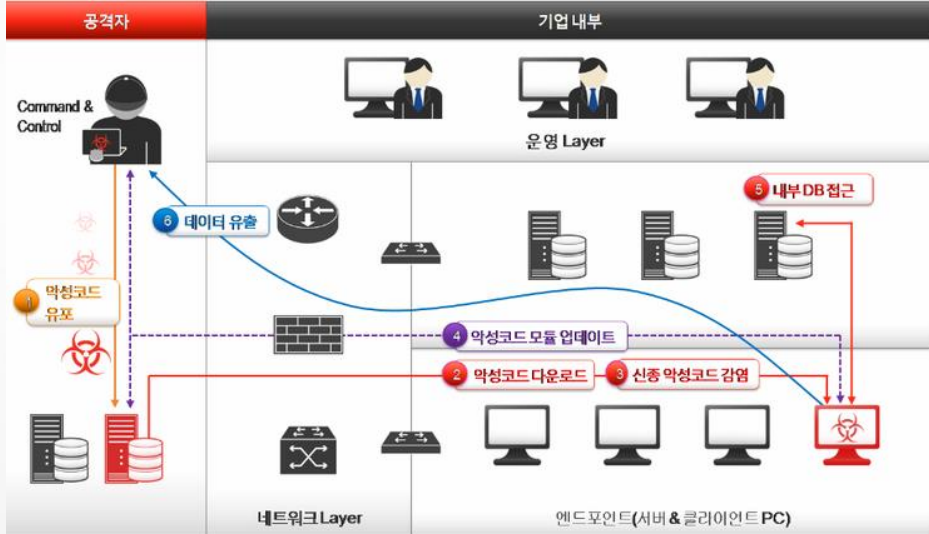

APT(Advanced Persistent Threat, 지능형 지속 위협)

특정 시스템(!= 불특정 다수)을 목표로 다양한 종류의 사이버 위협을 지속적으로 가하는 사이버 위협 형태

Advanced 지능형

- 광범위, 多 침투 기술 + 악성 SW

- 맞춤형 SW (보안 취약점 기반)

- 선택한 목표 공격하는데 적합 요소 선택

Persistent 지속

- 상당 기간, 성공률 극대화, 점차적, 스텔스적, 목표를 침해할 때까지

Threats 위협

- 조직적, 우월, 잘 무장, 특별히 선택한 목표 침해하는 위협

- 적극적인 사람 + 자동화된 공격 도구 → P(공격 성공) ⇑

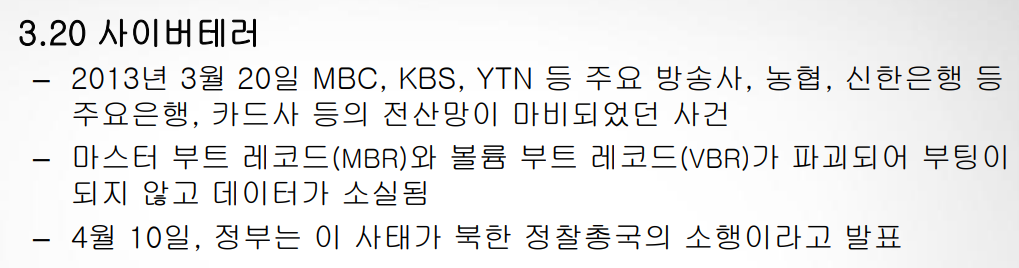

<사례>

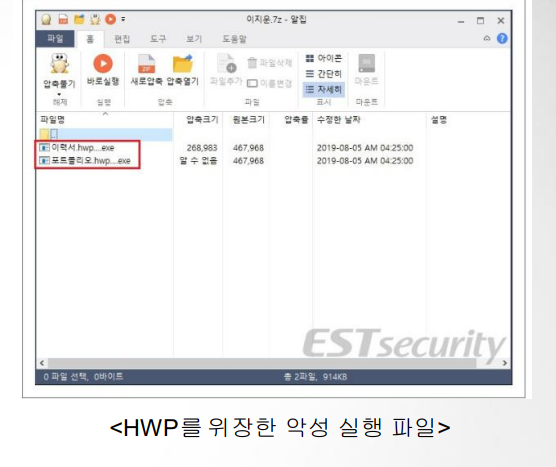

- 이메일 악성코드, 데이터 암호화

- 메일 내용을 통한 SOCIAL ENGINEERING

사회공학적 기법에 초점

- 사람의 취약점 공략 (!= 시스템)

- 인간 기반 기법

- 컴퓨터 기반 기법

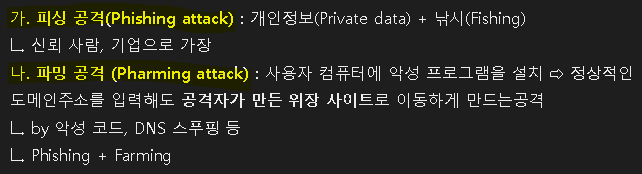

- 악성코드, 프로그램 및 웹사이트, 시스템 분석, 인터넷, 피싱, 파밍

- 피싱 : 신뢰할 수 있는 개인, 단체 위장

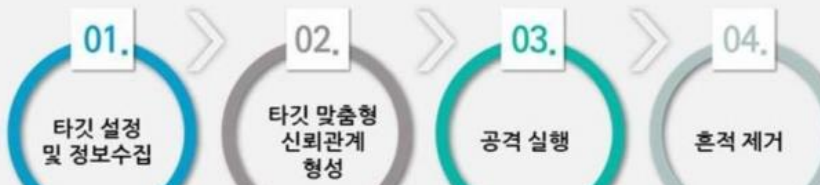

APT 공격 예방법

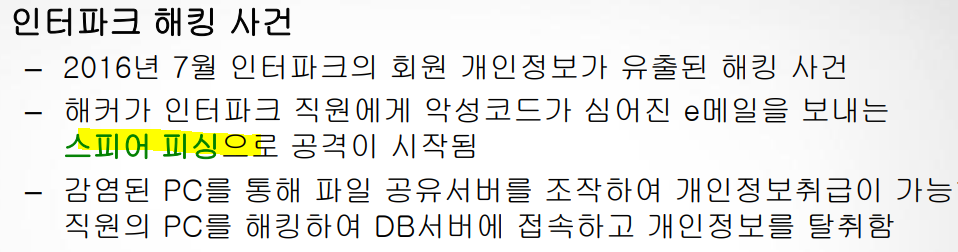

스피어 피싱

- 특정 대상 목표 + 피싱 공격

- 맞춤형 공격 → P(성공) ⇑

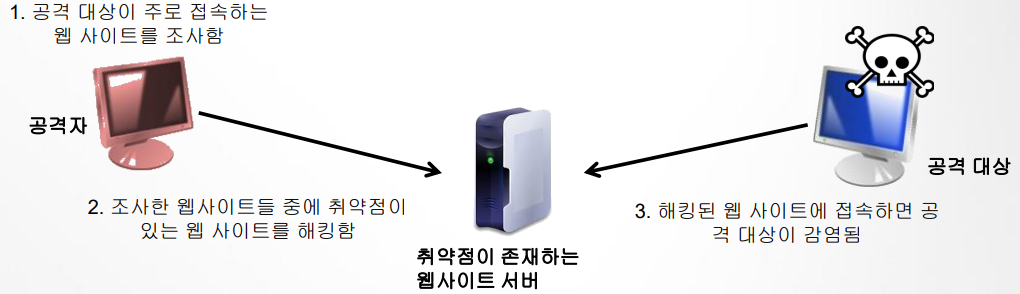

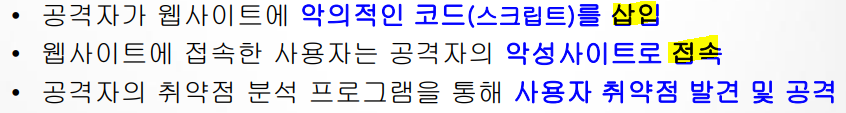

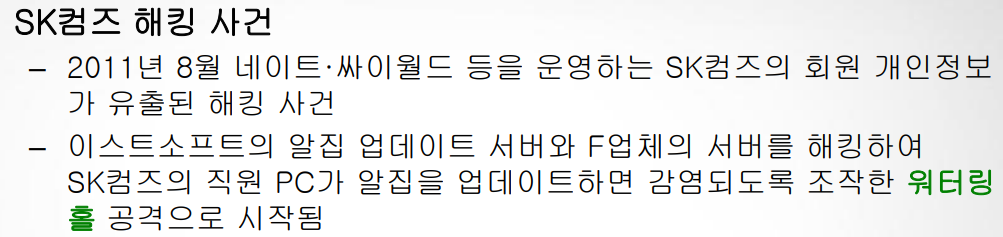

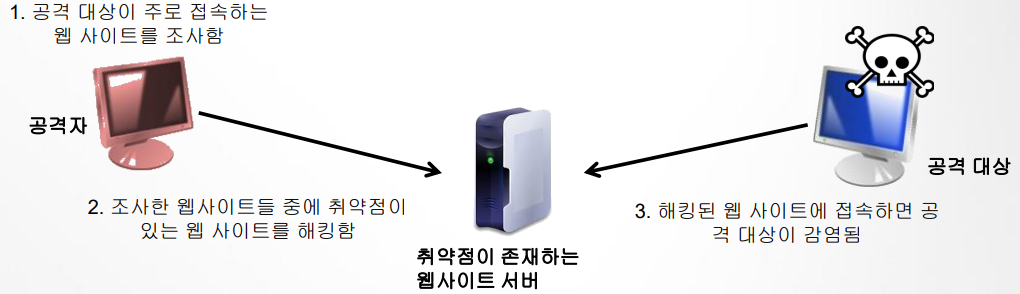

워터링홀

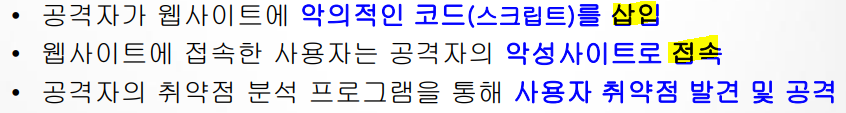

- 웹사이트에 악성코드 심어짐! 접속 시 배포

- 사자가 먹이를 잡기 위해 물웅덩이(watering hole) 근처에 매복하고 있다가 먹이가 물에 빠지면 공격하는 모습에서 유래

<관련 기술>

1. Malvertising

- 온라인 광고 내 악성코드 → 악성 홈치 이동, 취약점 활용 악성코드 설치 등

2. Drive -by download

- 웹사이트 방문만으로 악성코드 다운로드

컴퓨터 바이러스

- 스스로를 복제하여 컴퓨터의 파일를 감염시키는 컴퓨터 프로그램

- 다른 실행 프로그램에 기생하여 실행

- 스스로 전달 X

- 보통 네트워크에 영향을 주지 않으며 대상 컴퓨터에 대해서만 활동

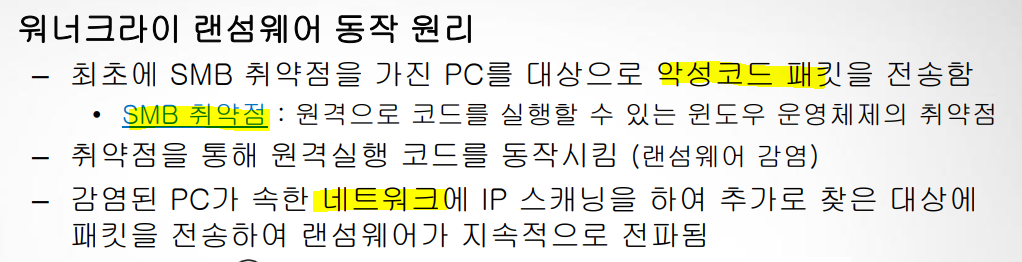

Worm

- 스스로를 복제하는 악성 소프트웨어 컴퓨터 프로그램

- 독자적 실행 및 타 실행 prog 필요 X

- 네트워크를 통해 자신의 복사본 전송

↳ 네트워크 손상 및 대역폭 잠식

사례 : 스턱스넷(Stuxnet)

악성코드가 사이버 무기로 활용된 최초의 사례

- 감염 by MS 윈도우 취약점

- 감염된 PC에서 사용된 USB로 전파

- 지멘스 산업의 SW 및 장비 조작가능하도록 설계, 일반 PC에는 악영향 X → FOR 이란의 핵시설 공격

참고

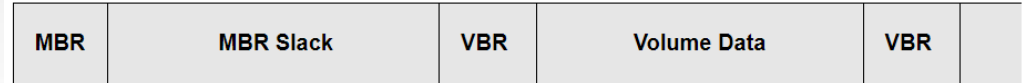

저장장치 구조, FILE SYS

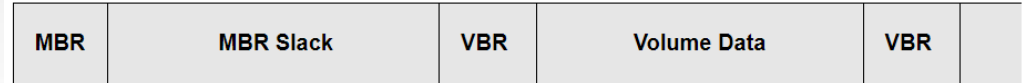

MBR

- 모든 저장장치의 가장 처음에 존재하는 구조

- MBR 파티션 테이블 ⊃ 파티션의 크기 정보, 파티션 위치정보

VBR

- 볼륨의 시작에 위치하는 구조(부팅 가능한 파티션의 첫번째 섹터)

- 볼륨의 부트로더 로딩 → 운영체제 부팅

MBR SLACK

- MBR, VBR 사이에서 낭비되는 공간

↳ 악성코드 악용우려, 보안솔루션에 선용됨

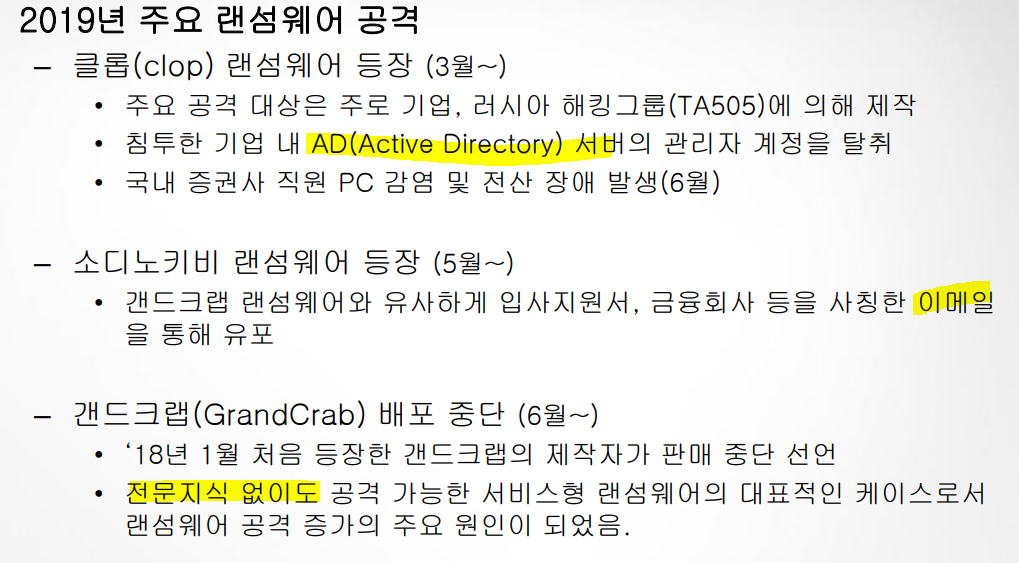

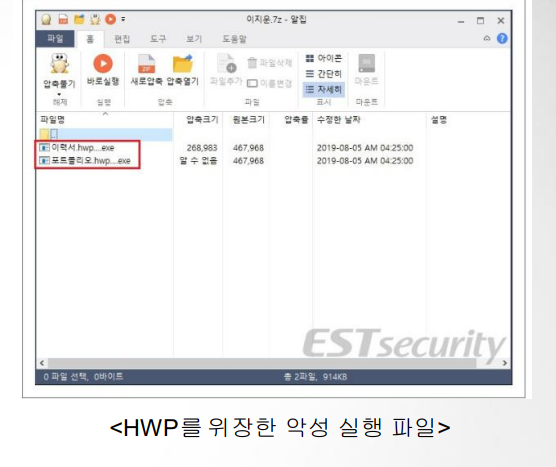

랜섬웨어 (RANSOM : 몸값)

- 컴퓨터 시스템의 파일을 암호화하는 악성 코드

- 암호화한 파일을 담보로 돈을 요구

- 랜섬웨어 배포만으로 수익창출

- 가상화폐 등장 → 공격자 추적 HARD (입금내역확인)

- 스미싱 : 휴대폰을 공격 플랫폼으로 사용하는 피싱의 한 형태

참고 (사례)

기타 용어

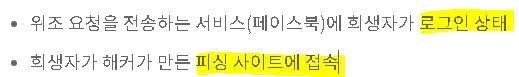

CSRF(Cross Site Request Forgery)

- 웹 어플리케이션 취약점 중 하나

- 인증된 인터넷 사용자(희생자)가 자신의 의지와는 무관하게

- 공격자가 의도한 행위(수정, 삭제, 등록 등)

- 특정 웹사이트에 요청하게 만듦

ex) 페이스북에 희생자의 계정으로 광고성 글을 올림

Sniffing

- 네트워크 상, 다른 상대방들의 패킷 교환을 엿듣는 것

- 네트워크 트래픽을 도청(eavesdropping)하는 과정

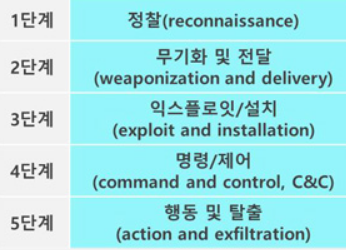

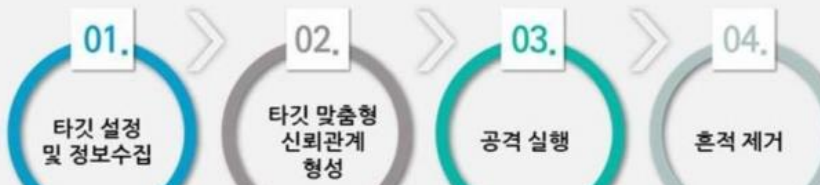

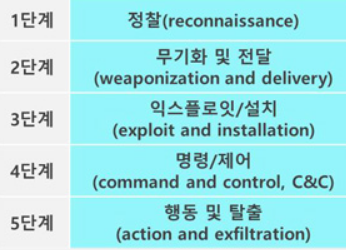

Cyber kill chain

- 사이버 공격을 방어하기 위한 적극적인 방어 전략

- 목적 : 多 단계들 중 일부를 무력화 or 지연 → 공격의 효율성, 피해 ⇓

OSINT(Open-Source Intelligence)

- 인공 지능을 사용하여 글로벌 트렌드, 정서, 언급되는 키워드를 식별

- 외부에 공개된 정보를 통해 얻은 지식, 통찰 → 해킹에 악용

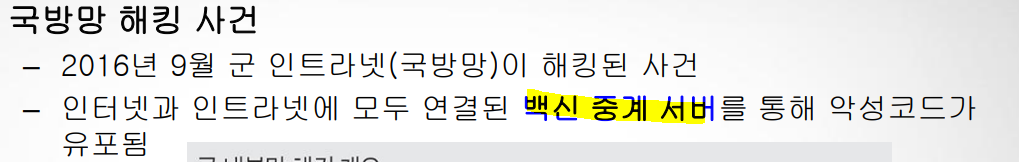

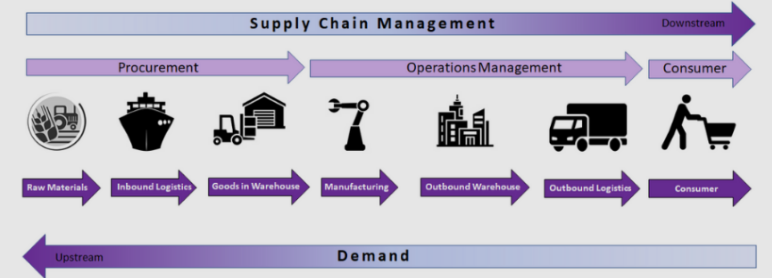

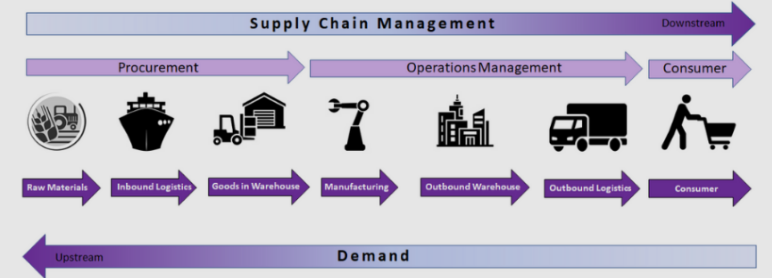

Supply chain attack(공급망 공격)

- 공급망을 구성하는 프로세스 전반에서 발생하는 공격

↳ 공급망 : 제품이나 서비스가 소비자에게 도달하기 관련된 모든 조직, 사람 등의 시스템

- 공격자는 공급망의 가장 약한 지점 공격 → 영ㄹ향력은 전체 소비자에게

Spoofing

- 공격자가 자신을 다른 사람으로 위장해서 공격 → 무결성 훼손

↳ 능동적 공격 (" 훼손)

- "누군가의 것을 훔치거나 모방하다 또는 속이다"

Networking Mirroring

- 컴퓨터 네트워크에서 데이터 흐름을 복제하거나 복제된 데이터를 기록하는 기술

- 네트워크 트래픽을 모니터링하거나 분석하기 위해 사용

활용

- 네트워크 트래픽 분석

- 침입 탐지 시스템(IDS) 및 침입 방지 시스템(IPS)

- 행동 기반 탐지

- 보안 이벤트 로깅 및 감사

Dark Web

- 암호화된 네트워크에 존재하며, 특수한 경로(SW)로만 접근이 가능한 특정 부류의 웹사이트

- 오버레이 네트워크(overlay network)인 다크넷(darknet)에 존재하는 월드 와이드 웹 컨텐츠

- 익명성과 비공개성