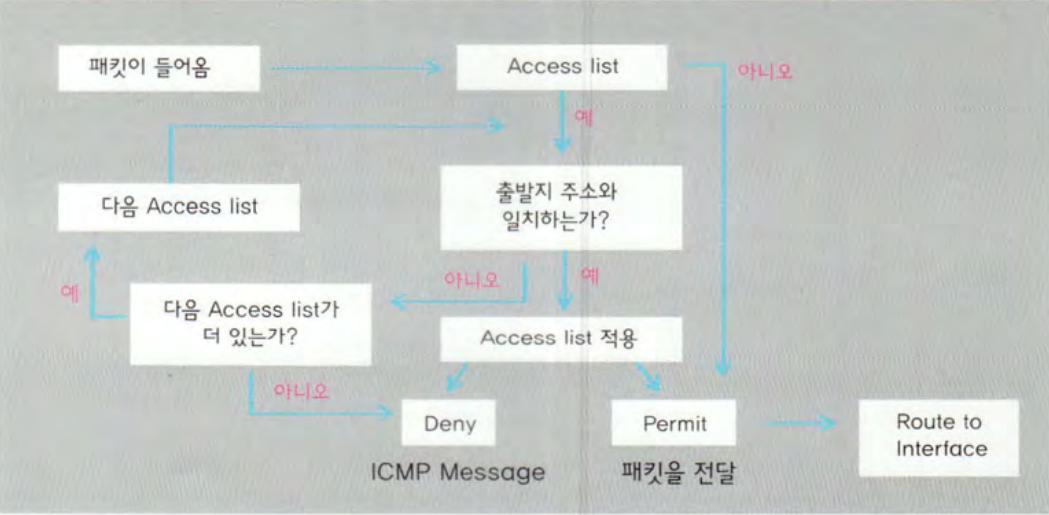

ACL 수행과정

UP-Down 방식으로 위에서부터 정책을 확인하면서 내려 옴

ACL 유의사항

accelist-list 1 permit host 1.1.1.1 적용 후

맨 마지막에 permit any를 적용하지 않으면 전부 deny처리 한다.

ACL 인터페이스

인터페이스에 access-group 명령어가 적용되지 않으면 전부 permit이 된다.

access-list 필터링 정책이 적용이 되지 않는다.

In-Bound

Access-list 안에 있는 내용을 먼저 조건 확인 후 패킷을 보냄

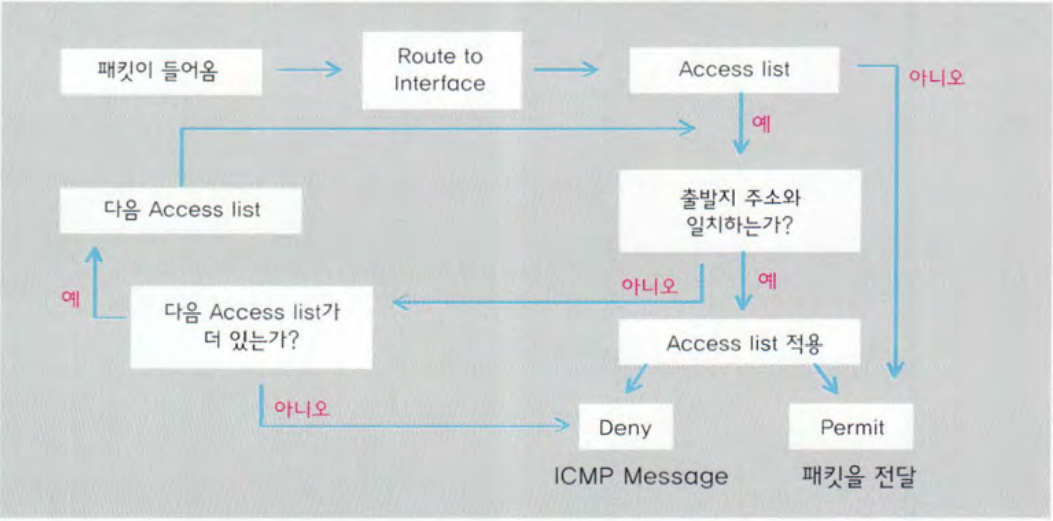

Out-Bound

Out-Bound 인터페이스 -> Access-list 조건 확인 후 패킷을 보냄

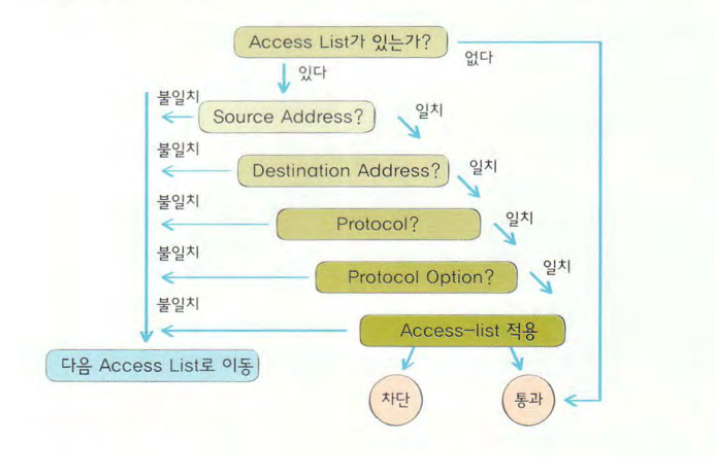

Extended-ACL

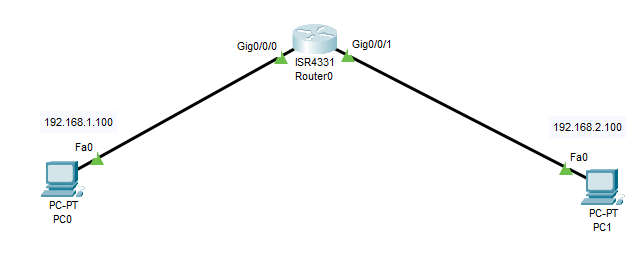

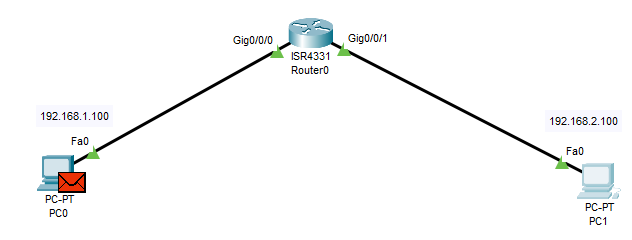

* 테스트

192.168.1.0/24 -> 192.168.2.0/24 icmp 차단 테스트

라우터 설정 현황 Outbound 형식

interface GigabitEthernet0/0/0

ip address 192.168.1.254 255.255.255.0

duplex auto

speed auto

!

interface GigabitEthernet0/0/1

ip address 192.168.2.254 255.255.255.0

ip access-group 101 out

duplex auto

speed auto

!

interface GigabitEthernet0/0/2

no ip address

duplex auto

speed auto

shutdown

!

interface Vlan1

no ip address

shutdown

!

ip classless

!

ip flow-export version 9

!

!

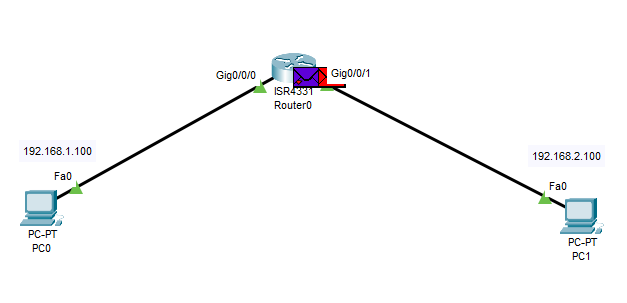

access-list 101 deny icmp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

!

-

192.168.2.0/24 -> 192.168.1.0/24 대역으로 echo 패킷이 나감

-

하지만 돌아올때 deny outbound 형식으로 다시 들어오는 나가는 패킷 필터링 적용되어 패킷이 도달 할 수 없음

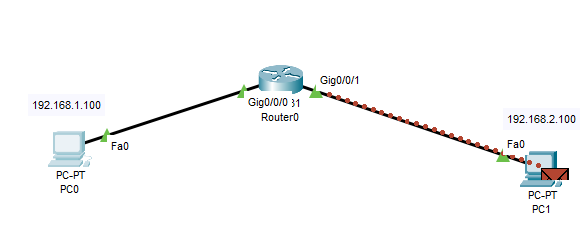

라우터 설정 현황 In bound 형식

interface GigabitEthernet0/0/0

ip address 192.168.1.254 255.255.255.0

duplex auto

speed auto

!

interface GigabitEthernet0/0/1

ip address 192.168.2.254 255.255.255.0

ip access-group 101 in

duplex auto

speed auto

!

interface GigabitEthernet0/0/2

no ip address

duplex auto

speed auto

shutdown

!

interface Vlan1

no ip address

shutdown

!

ip classless

!

ip flow-export version 9

!

!

access-list 101 permit icmp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 echo-reply

!

!

!

!

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

-

192.168.2.0/24 -> 192.168.1.0/24 대역으로 echo 패킷이 나감

-

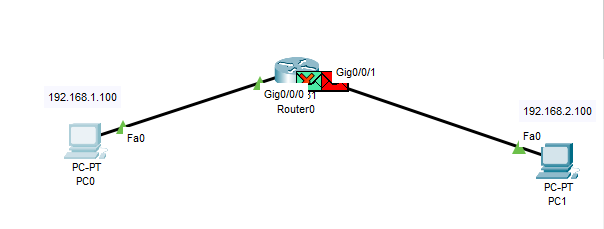

In-bound access-list 출발 지와 도착지 달라 deny 처리가 됨

인바운드 정책만 설정한 경우:

외부에서 내부로 들어오는 트래픽에 대해서만 정책이 적용됩니다.

내부 네트워크에서 외부로 나가는 트래픽에 대해서는 정책이 실행되지 않습니다.

아웃바운드 정책만 설정한 경우:

내부 네트워크에서 외부로 나가는 트래픽에 대해서만 정책이 적용됩니다.

외부에서 내부로 들어오는 트래픽에 대해서는 정책이 실행되지 않습니다.