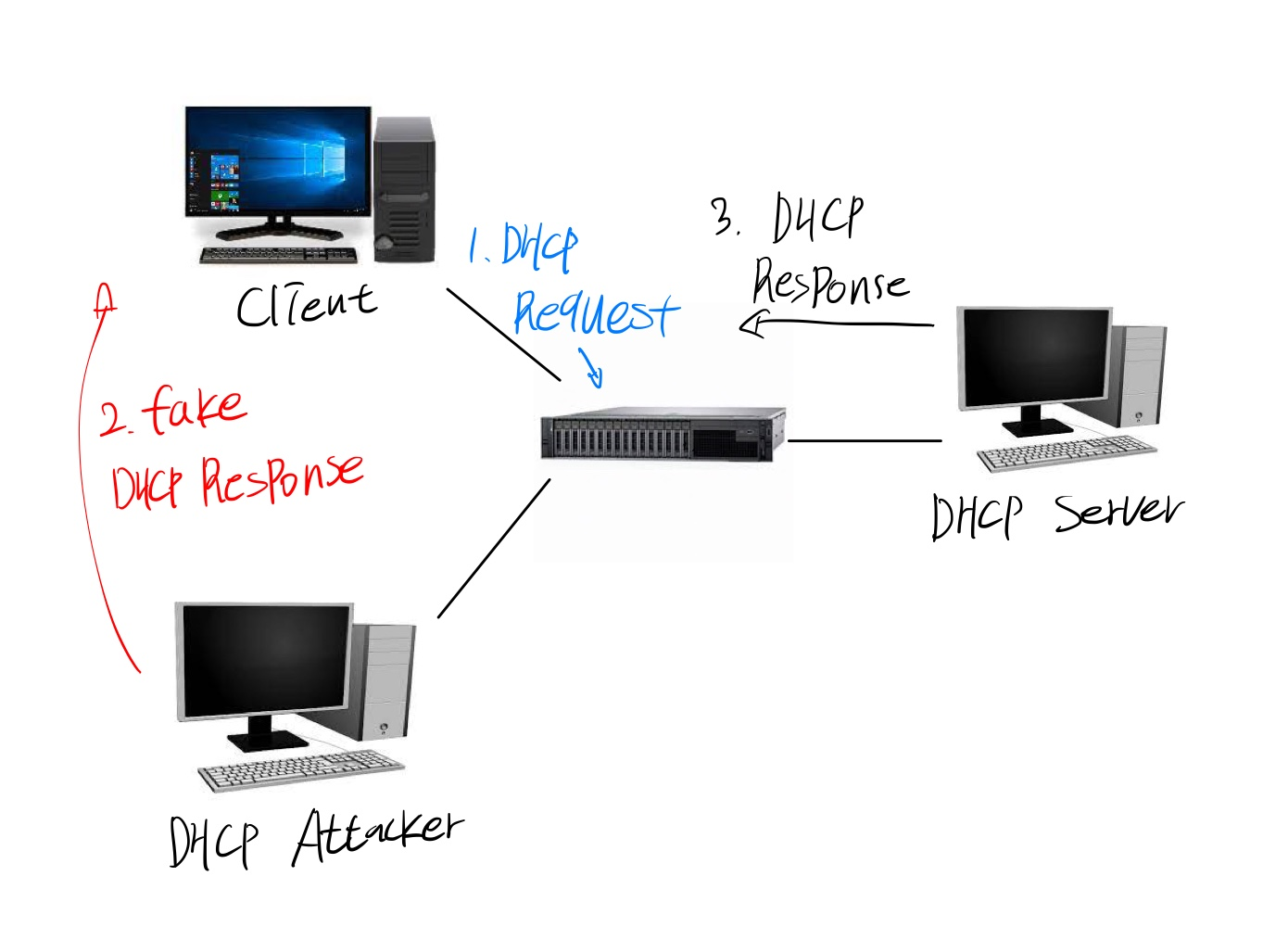

DHCP Spoofing

DHCP Spoofing은 공격자가 클라이언트의 DHCP 요청을 대기하고, 승인된 DHCP Response가 클라이언트에

전달되기 전에 Fake DHCP Response로 응답하는 공격 유형이다.

Fake DHCP Response는 가끔 자신의 IP 주소를 클라이언트의 Default Gateway로 제공하여 클라이언트에서 보낸 모든 트래픽이 공격자 컴퓨터를 통과하게끔 한다. MITM이 된다.

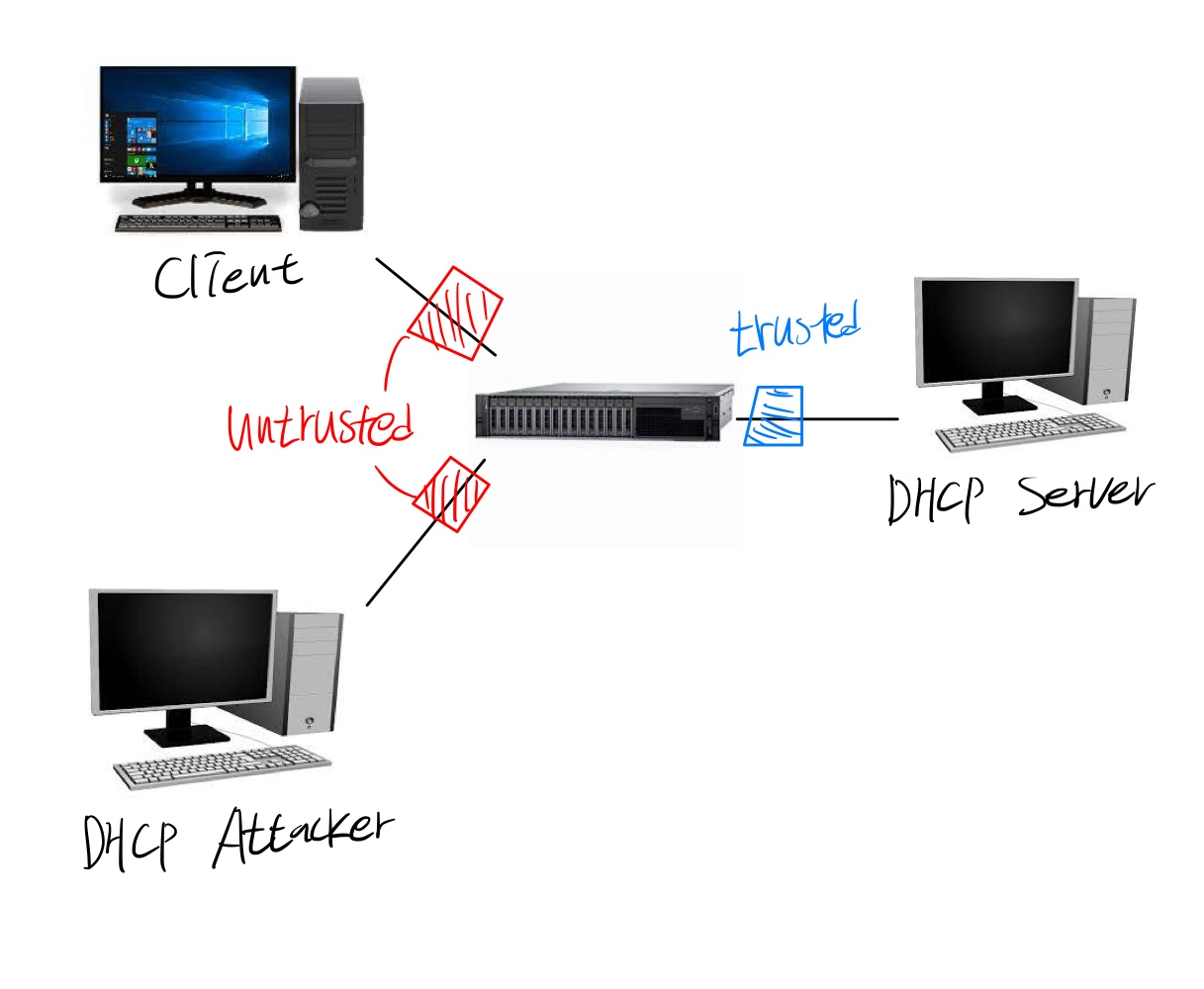

DHCP Snooping

DHCP Snooping은 DHCP Spoofing 공격을 막을 수 있는 보안 기법이다. DHCP Snooping는 DHCP Request에 응답할 수 있는 스위치 포트를 결정하는 Cisco Catalyst 기능을 사용한다 각 포트는 Trusted Untrusted 포트로 식별된다.

인증된 DHCP 서버에 연결하는 포트만 Trusted 할 수 있고 모든 유형의 DHCP 메세지를 주고받을 수 있다. 스위치의 다른 모든 포트는 Untrusted 하며 DHCP Request 메세지만 보낼 수 있다.

최종적으로 Untrusted인 포트에서 DHCP Response가 들어올 경우 포트가 닫힌다.

VLAN Hopping

VLAN Hopping은 Trunking을 목적으로 캡슐화된 패킷의 VLAN ID를 변경해 공격자의 장치가 3계층의 보안 기법을 우회하여 다양한 VLAN에서 패킷을 보내거나 받을 수 있도록 하는 공격이다.

VLAN Hopping은 Switch Spoofing, Double Tagging 공격으로 수행할 수 있다.

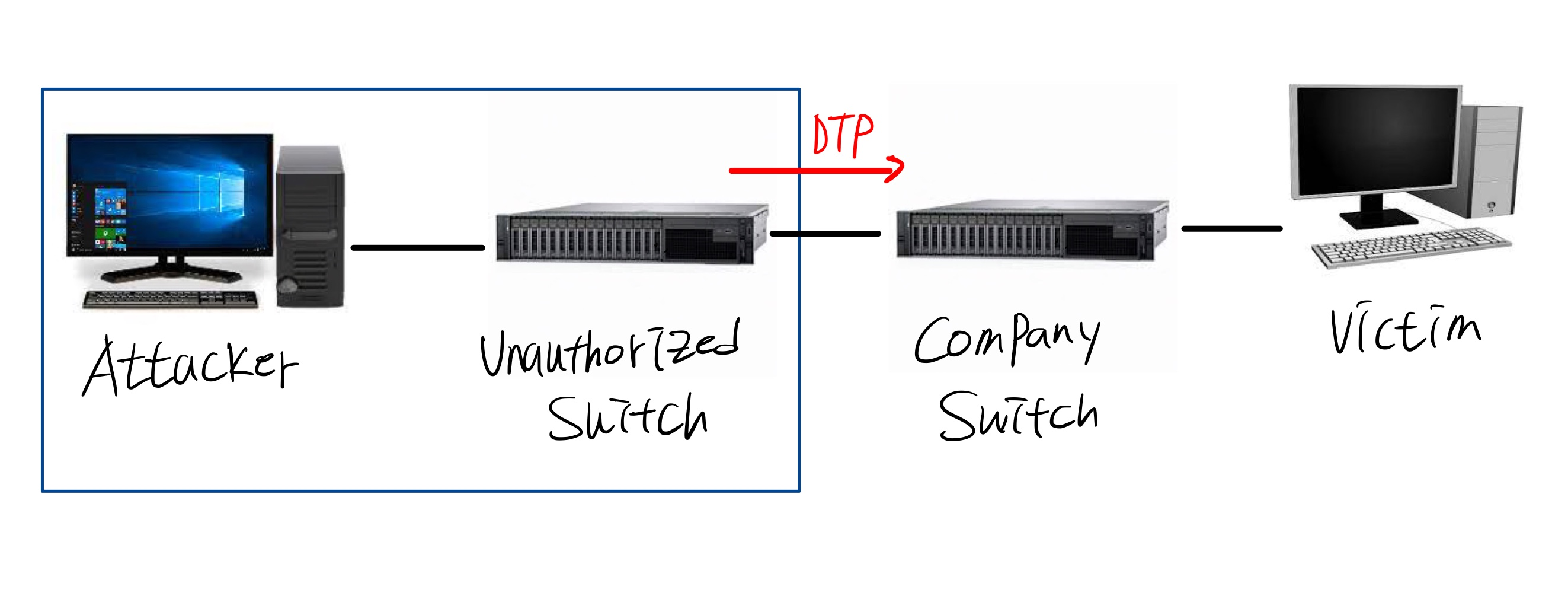

(1) Switch Spoofing

공격자는 인증되지않은 스위치를 통해 회사 스위치 포트와 연결할 수 있다. 인증되지 않은 스위치는 DTP Frame을 전송하여 회사 스위치와 Trunk Link를 형성할 수 있다. 이때, 공격자가 회사 스위치에 대한 Trunk Link를 설정할 수 있으면 기본적으로 모든 VLAN이 열리게되어 Trunk Link를 통해 모든 VLAN Traffic을 수신할 수 있다.

- 공격자는 스위치를 사용하는 대신 S/W를 사용하여

DTP Frame을 생성하고 전송할 수 있다.

이러한 유형의 공격을 완화, 예방하기 위해 DTP를 비활성화할 수 있다.

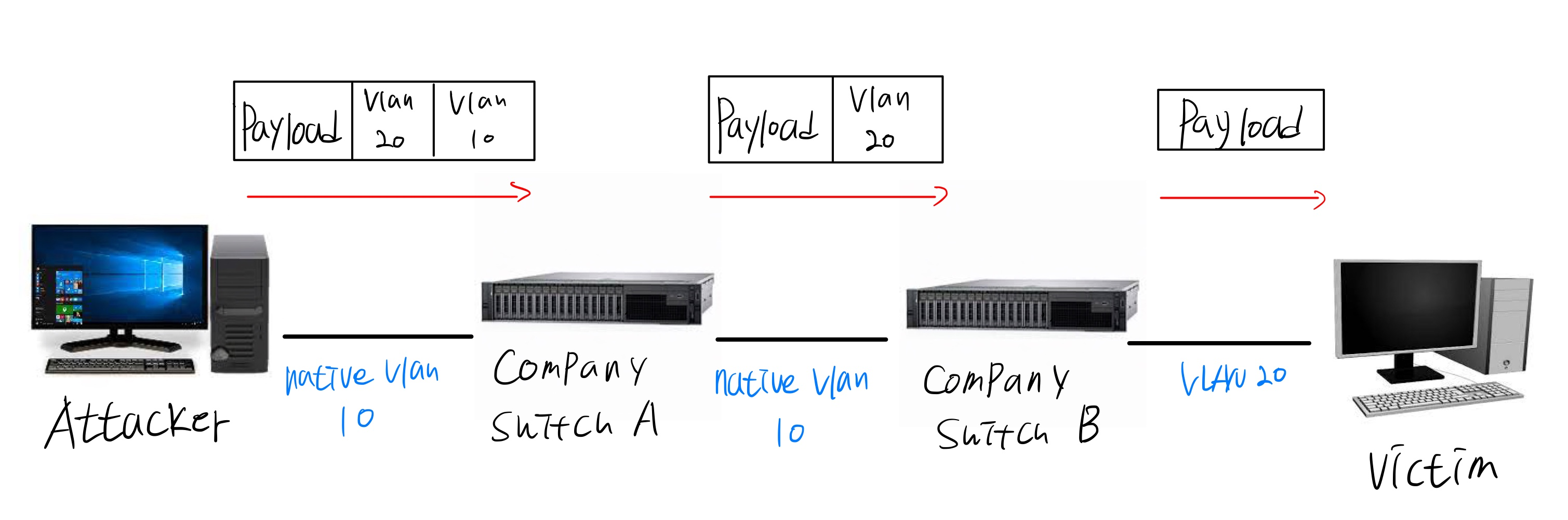

(2) Double-Tagging Attack

공격자는 2개의 802.1Q Tag가 있는 프레임을 생성한다. 첫번 째 태그는 트렁크 포트의 Native VLAN

(그림 속 VLAN 10)과 일치하고 두번 째 태그는 공격하려는 호스트의 VLAN(VLAN 20)과 일치한다.

공격자의 패킷이 스위치 A에 도달하면, 스위치 A는 첫번 째 VLAN 10만 보고 Native VLAN과 일치하므로 해당 태그를 제거한 뒤, 동일한 Native VLAN을 가진 모든 링크로 프레임을 전달한다.

스위치 B는 VLAN 20 태그가 있는 프레임을 수신하여 이 태그를 제거하고, Victim 컴퓨터로 전달한다.

- 이 공격은 스위치 2개 사이의

Native VLAN과 공격자와 스위치 사이의Native VLAN이 같아야 수행할 수 있다. - 또한, 해당 공격은 리턴 패킷을 캡슐화하는 것이 불가능 한 단방향 공격이다.

이러한 유형의 공격을 완화, 예방하기 위해 VLAN Access Control Lists: VACLs을 적용하여 특정 공격 대상이나 서버에 대한 공격자의 트래픽을 삭제할 수 있다. 혹은 Private VLAN을 구현을 통해 방어할 수 있다.

마지막으로 모든 Trunk Port의 Native VLAN을 사용자의 VLAN과 다르게 구현하여 방어할 수 있다.

ARP Attack (ARP Poisoning/Spoofing)

ARP 공격은 ARP Request가 수신되지 않은 경우에도 ARP가 호스트로부터 응답을 허용하는 허점을 이용해 악의적인 공격자가 LAN 통신망을 통해 Falsified ARP Message를 보내는 공격이다.

이 공격은 공격자의 MAC Address가 네트워크에 있는 컴퓨터나 서버의 IP 주소와 연결되게 된다.

해당 공격은 DAI (Dynamic ARP Inspection)을 구현해 ARP 패킷의 유효성을 검사하여 완화, 예방할 수 있다.

MAC Flooding Attack

MAC Flooding 공격에서 공격자는 먼저 스위치와 연결하고, 각각 다른 Source Mac Address를 포함하는 패킷으로 Flooding 한다. 스위치는 이러한 Source MAC Address를 CAM Table에 기록해야 하기 때문에, 모든 정보를 담으려고 하지만 CAM Table의 저장 공간에는 한계가 있다.

이런 경우, 가짜 MAC Address를 저장할 공간이 없으면 스위치는 failopen mode로 변경되는데, 이 상태에서 들어오는 모든 패킷은 정상적인 작동에 따라 올바른 포트로 내려가지 않고 모든 포트에서 브로드캐스트 된다.

공격자는 최종적으로 Packet Sniifer를 사용하여 스위치가 정상적으로 작동하는 경우에는 접근할 수 없는 컴퓨터에서 중요한 데이터를 캡처한다.

이러한 유형의 공격을 완화, 예방하기 위해 관리자가 각 스위치 포트의 Mac Address 수를 제한하는 Port-Security 기능을 구성할 수 있고, 사용자가 조직의 구성원인지 확인하고, 다양한 수준의 접근 권한을 부여하는 802.1x Authentication을 구성할 수 있다.