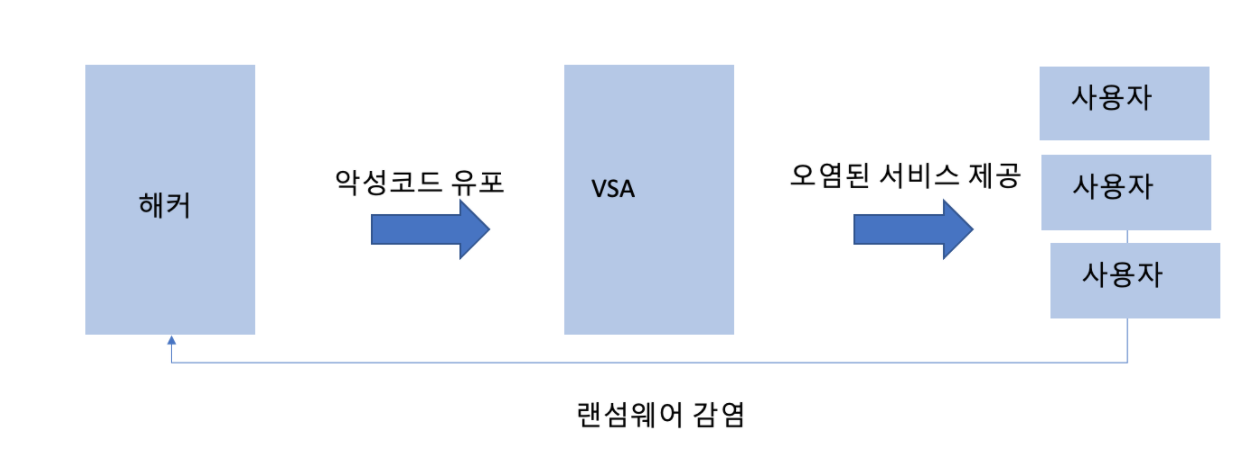

미국 IT 관리용 솔루션 제공업체 Kaseya의 IT 관리용 플랫폼 제품인 VSA가 랜섬웨어 유포 경로로 악용

기존에는 불특정 다수를 대상으로 랜섬웨어 공격(웹에 악성코드 업로드 방식)

이번에는 "VSA"를 타겟으로 했다는 차이점 있음.

피해규모

- COOP, 800점포 영업중지

0. 개요

오늘 발표는 kaseya사의 VSA 프로그램 공급망 해킹사례와 그 해결방안 이라는 주제로 발표하겠으며, 발표는 사고분석-문제점도출-해결방안-맺음말의 순서로 진행되겠습니다.

목차

- 사고분석

- 문제점 도출

- 해결방안

- 향후추진

1. 사고분석

1.1. 배경

- 국내외, 랜섬웨어 해킹 사례 급증

- 수익성이 좋기때문에 각광

- 고도화되는 추세

- 공급망 공격 사례 증가

- ex. 솔라윈즈 등

1.2. 사건 경위

2021년 7월, 미국 Kaseya의 IT 관리 솔루션VSA를 악용한 공급망 공격으로 VSA를 이용하는 사이트에서 랜섬웨어 피해 발생

- 러시아 해킹집단인 REvil이 해킹 공격의 배후로 추정되고있음

- ‘BlueCrab’ 랜섬웨어가 사용된것으로 확인

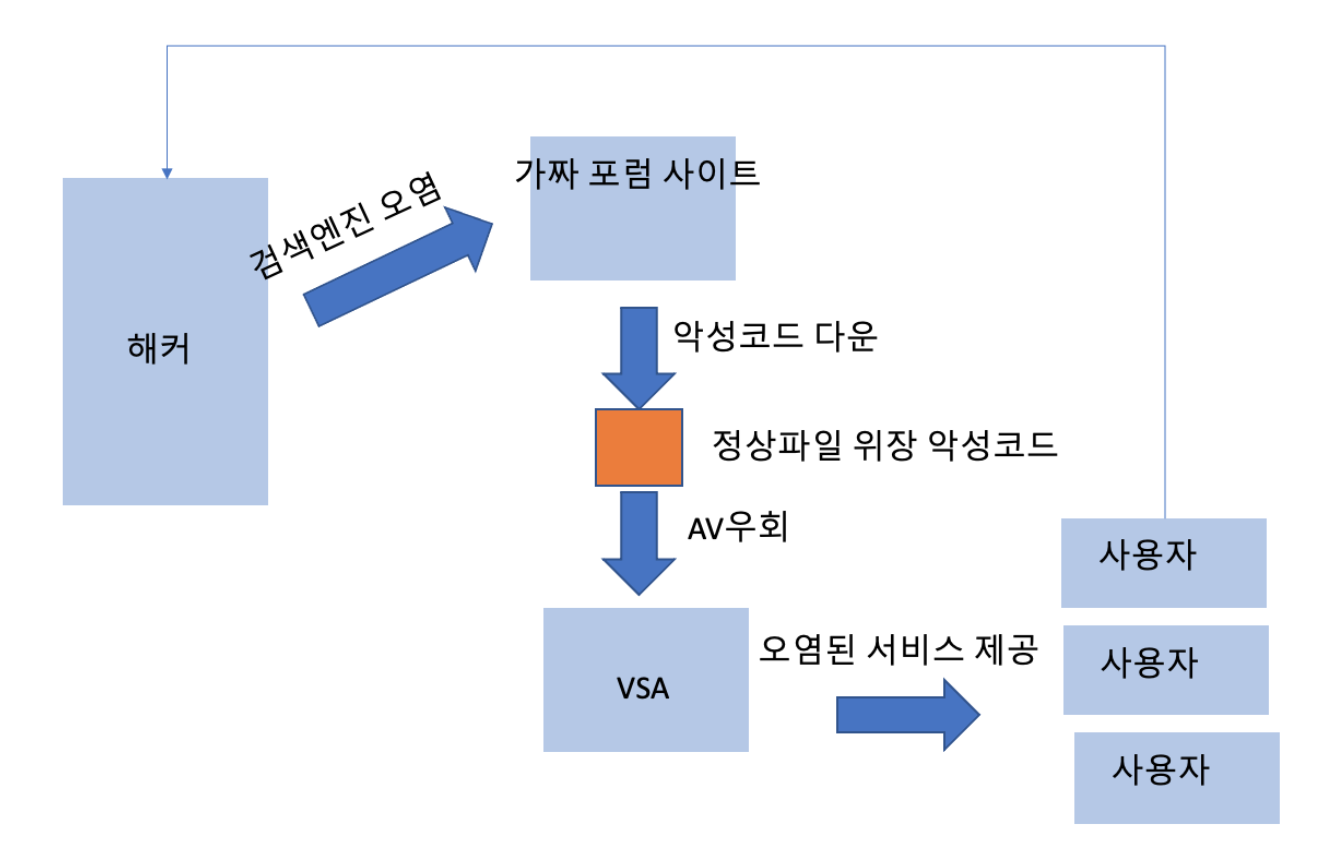

1.3. 기술 분석

- SEO Poisioning: 검색 엔진을 속여 감염된 사이트를 검색 상위에 노출시켜 사용자 클릭 유도

- JS injection: 클릭시 가짜포럼 사이트로 유도해 악성코드 다운

- DLL injection: 정상파일에 악성코드 삽입하는 DLL injection을 통해 정상파일로 위장하여 파일기반 탐지 우회

더 자세히

2. 문제점 도출

- (기술적) 파일기반 탐지 방식으로는 정상파일로 위장한 악성코드 탐지 실패

- (관리적) 사용자의 보안의식 미흡

- (관리적) 공급망 오염시 사용자 수준의 탐지 및 조치가 어려움

3. 해결방안

- (민간) 행위기반 탐지 / 프로세스 메모리 모니터링

- REvil은 AS의 진단 방법을 정확히 알고있어, 코드 난독화, 변수 조작 등을 자주, 잘함.

- (NCSC) 시스템관리자/사용자 교육 보안의식 강화

- NCTI, KCTI를 통해 전파 → 이행 여부 확인 할수 있는 시스템

- 보안 권고보다 강력한 의무성을 부여할 수 있는 정책 개정/규제 필요

- (NCSC) 공급망 보안 강화를 위한 SBOM 도입 추진

- 제조사 프로그램 명세 작성 의무화 정책

- 명세 작성 자동화 프로그램 개발 지원

4. 맺음말

- 랜섬웨어, 공급망 공격은 증가하는 추세임 → 공공기관, 주요기반시설도 안전하지 않음

- NCTI,KCTI를 활용해 실시간 전파를 통해 피해를 예방, 최소화

- 지속적인 보안교육과 SBOM 도입을 통해 근본적인 공급망 보안강화 대책마련이 필요함