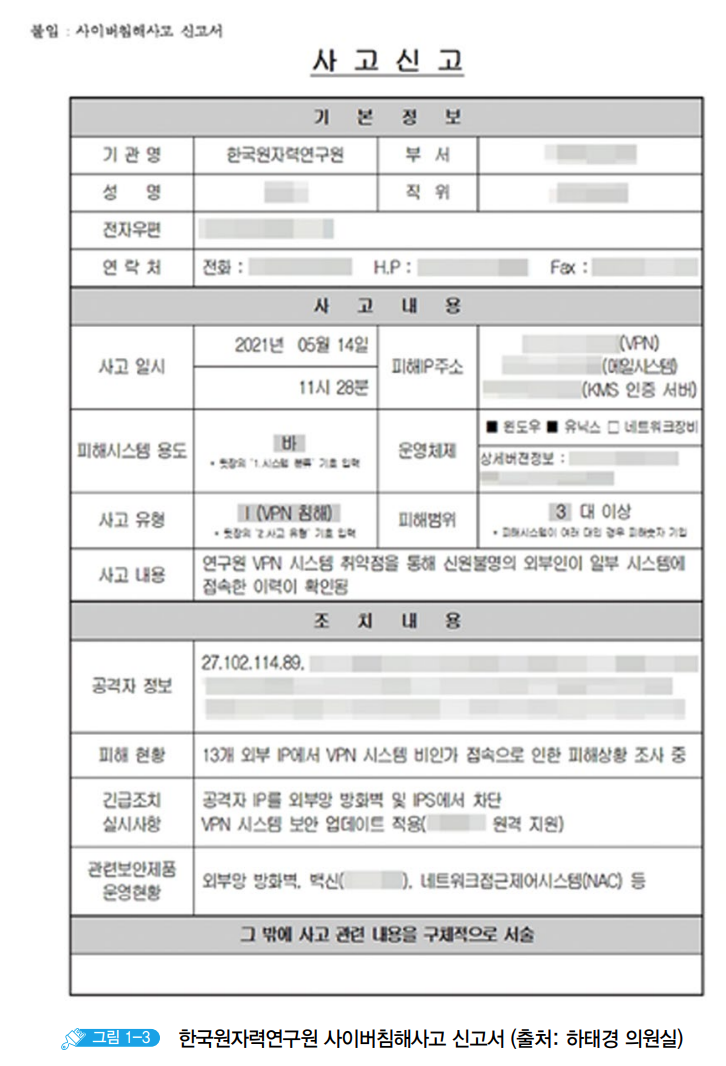

2021년 7월, 한국원자력연구원이 Kimsuky에 의해 12일 동안 해킹당함.

관련 CVE 코드

- CVE-2021-20028(SQL Injection 취약점으로 접속 중인 사용자의 IDㆍPW추출이 가능)

- CVE-2021-20039(명령어 삽입 취약점으로 계정정보를 악용하여 관리자 권한으로 원격코드 실행 및 서버 무단 접속이 가능)

국정원이 패스워드 변경 권고했으나 미이행하여 사고 발생

VPN 기록에 신원미상 외부IP 13개 발견.

- VPN, 메일서버, KMS도 피해를 당함.!

경위

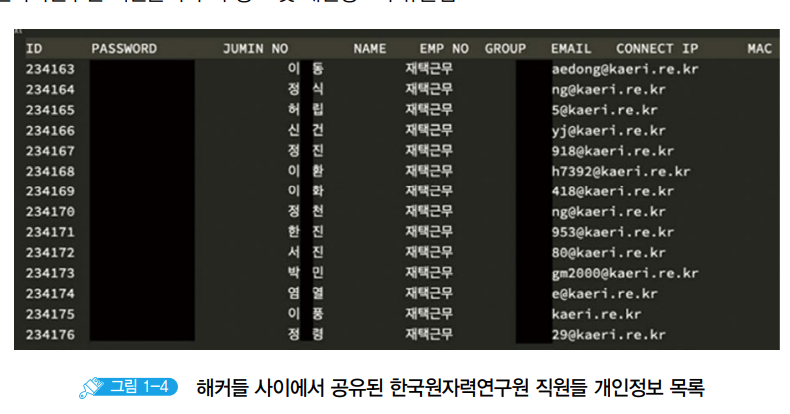

1. 원자력연구원 직원들 개인정보 유출

- 대만 인텔리전스 업체 팀티파이브는 해킹 조직 '김수키'를 추적·감시하는 과정에서 원자력연구원 직원들의

계정정보가 이메일로 공유된 사실을 발견함 - 유출된 데이터: 직원의 이름, 이메일 주소, 비밀번호, 부서, 직책 등

2. (글쓴이 추정) 유출된 메일로 피싱 공격했을것으로 추정

3.

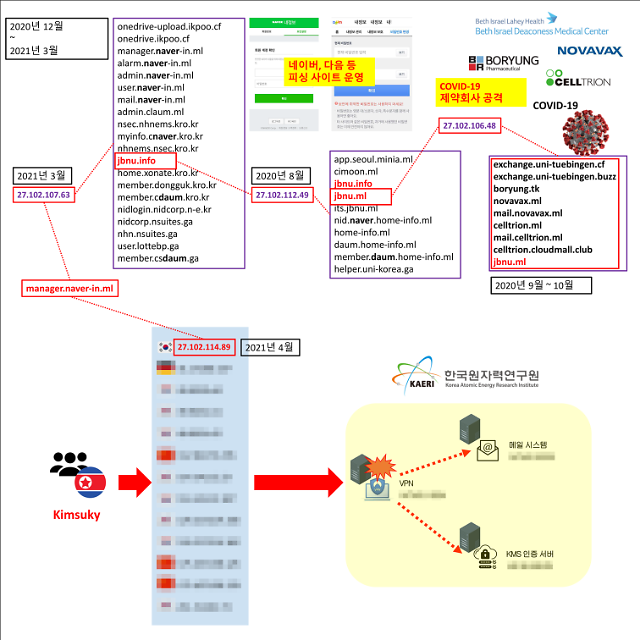

분석

북한 사이버테러 전문연구조직인 '이슈메이커스랩'의 추적 결과, 이번에 발견된 IP 주소가 '작년 코로나 백신 제약사를 공격한 북한 해커의 서버'로 연결된 것을 확인.

- Kimsuky = 원자력연구원 해킹 = 코로나 백신 제약사 해킹

해커가 사용한 주소 가운데 문정인 전 외교안보특보의 이메일 아이디(cimoon)도 발견

대응

- 외부망 방화벽과 공격자의 IP를 차단

- 침입방지시스템(IPS) 공격자의 IP를 차단

- VPN 시스템 보안 업데이트 적용

해결책

1. 국정원의 보안 권고를 반드시 이행.

- 권고가 아닌 좀 더 강한 의무성을 가지는 법적 규제가 필요함.

- 이행여부를 확인할 수 있는 절차가 필요함

2. VPN 사용 목적,범위 수준을 고려한 보안 강화

국내에서 망 분리를 의무화하는 법규에 따라 망 분리를 구축하고 있으나, 소관 부처에 따라 망 분리의 목적과 범위가 다름. 실질적인 망 분리 효과와 사용성과의 관계 등을 판단하여 적절한 범위와 수준으로

구축하고, 운용할 때에도 그것이 확실하게 지켜지도록 해야 함.

3. Multi-factor 인증

참고자료

KISA, 2021 하반기 사이버 위협

동향 보고서

Sonicwall VPN valunability, https://www.ncsc.go.kr:4018/main/cop/bbs/selectBoardArticle.do?bbsId=SecurityAdvice_main&nttId=12644&pageIndex=1