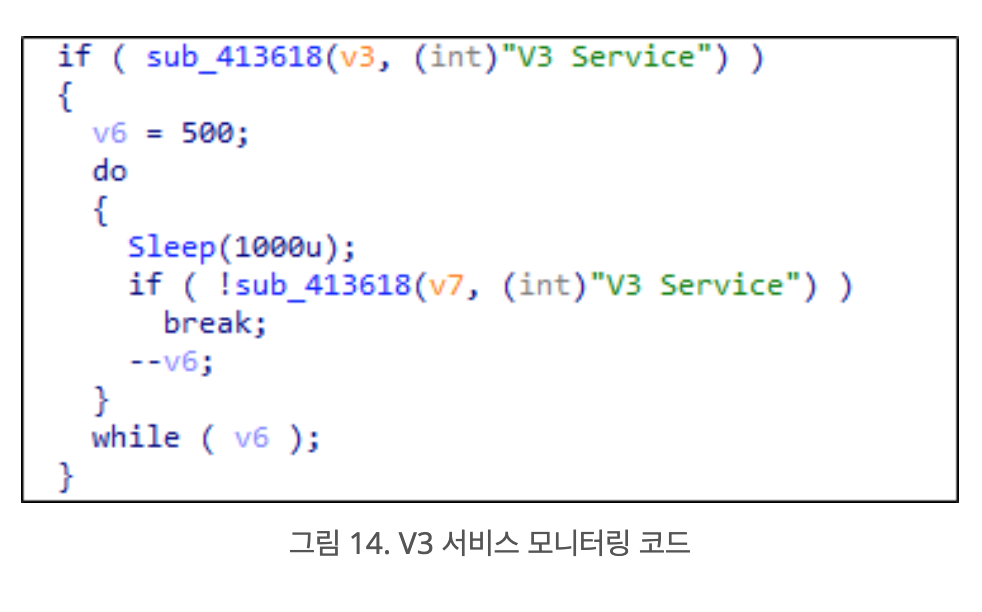

Delphi Loader는 BlueCrab 랜섬웨어를 로드하는 역할을 한다. 해당 단계에서 특정 AV 제품 무력화, 진단 우회 등의 변형이 발생하였다. 원활한 감염을 위해 관리자 권한을 얻어오며, UAC 메시지에 “예”를 누를 때까지 100회 반복하여 출력한다. 이후 BlueCrab 바이너리를 로드하여 VSC삭제 및 파일 암호화 행위를 수행한다.

V3 서비스 모니터링 코드 추가

2020년 11월 2일 확인된 변형에서 V3 Lite 제품의 서비스 “V3 Service”의 동작 상태를 모니터링하는 코드가 추가되었다. 만약 V3 서비스가 동작 중일 경우 1초를 Sleep 하고 해당 행위를 500회 반복한다. 따라서 해당 반복문 동작 중에 제품 엔진 업데이트가 이루어진다면 일시적으로 서비스가 중지되는 동안 랜섬웨어 행위가 발현되어 무방비 상태가 된다. V3 제품의 경우 랜섬웨어가 실행되더라도 다수의 파일에 접근하는 행위를 차단하는데, 이러한 진단을 우회하기 위함으로 풀이된다. 현재 V3 제품에서는 이러한 모니터링 행위보다 앞 단계에서 진단하고 있기 때문에 해당 행위와는 관련 없이 차단 가능하다.

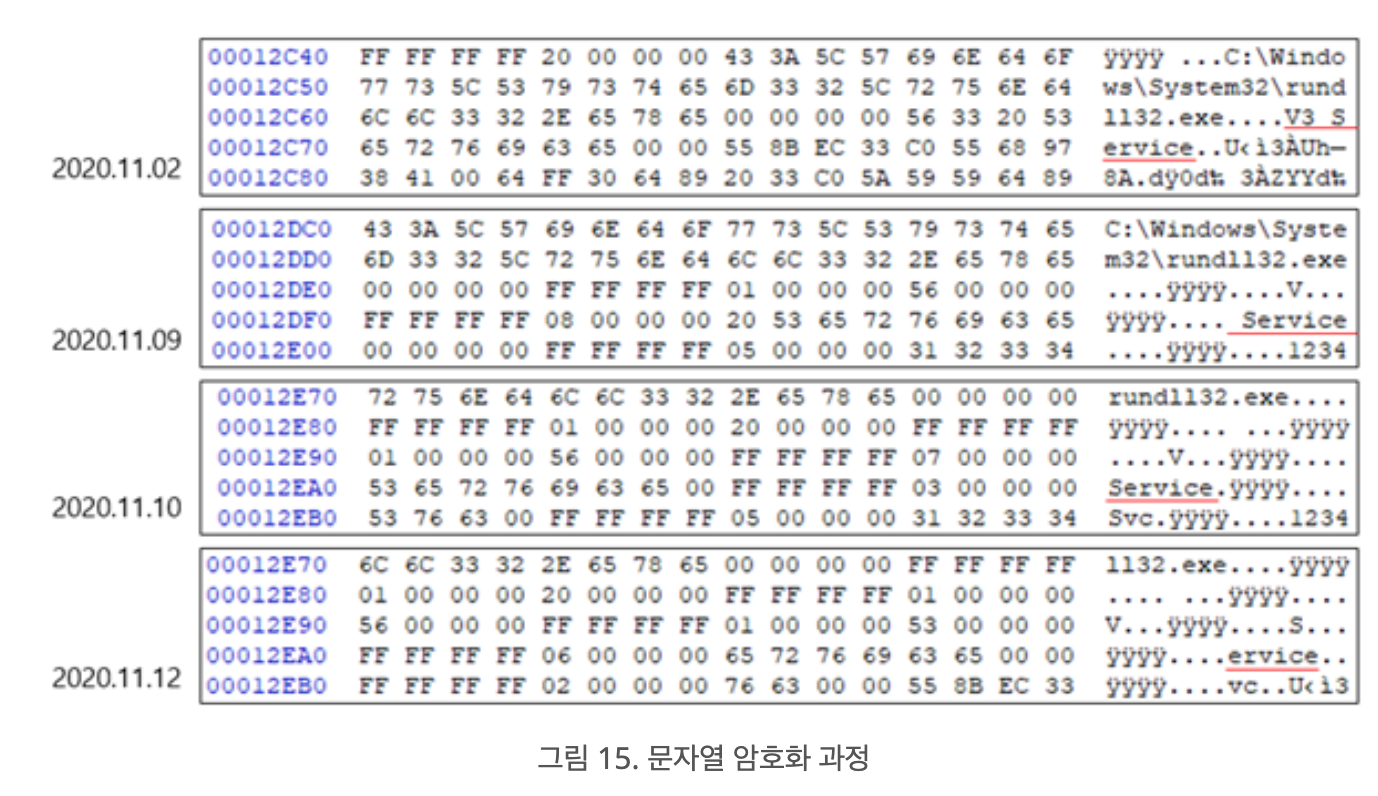

내부 문자열 암호화

진단을 회피하기 위해 내부 문자열을 조금씩 암호화하는 변형을 보였다. 변형 초기에는 “V3 Service” 문자열이 완전하게 사용되었지만 이후 ” Service”, “ervice” 등으로 사용되는 문자열을 조금씩 줄이고, 자체적인 연산에 의해 복호화하여 사용하는 방식으로 변형되었다. 해당 변형으로 보아 공격자는 AV의 진단 포인트를 정확하게 파악하고 있음을 알 수 있다.

.rsrc 섹션 데이터 암호화

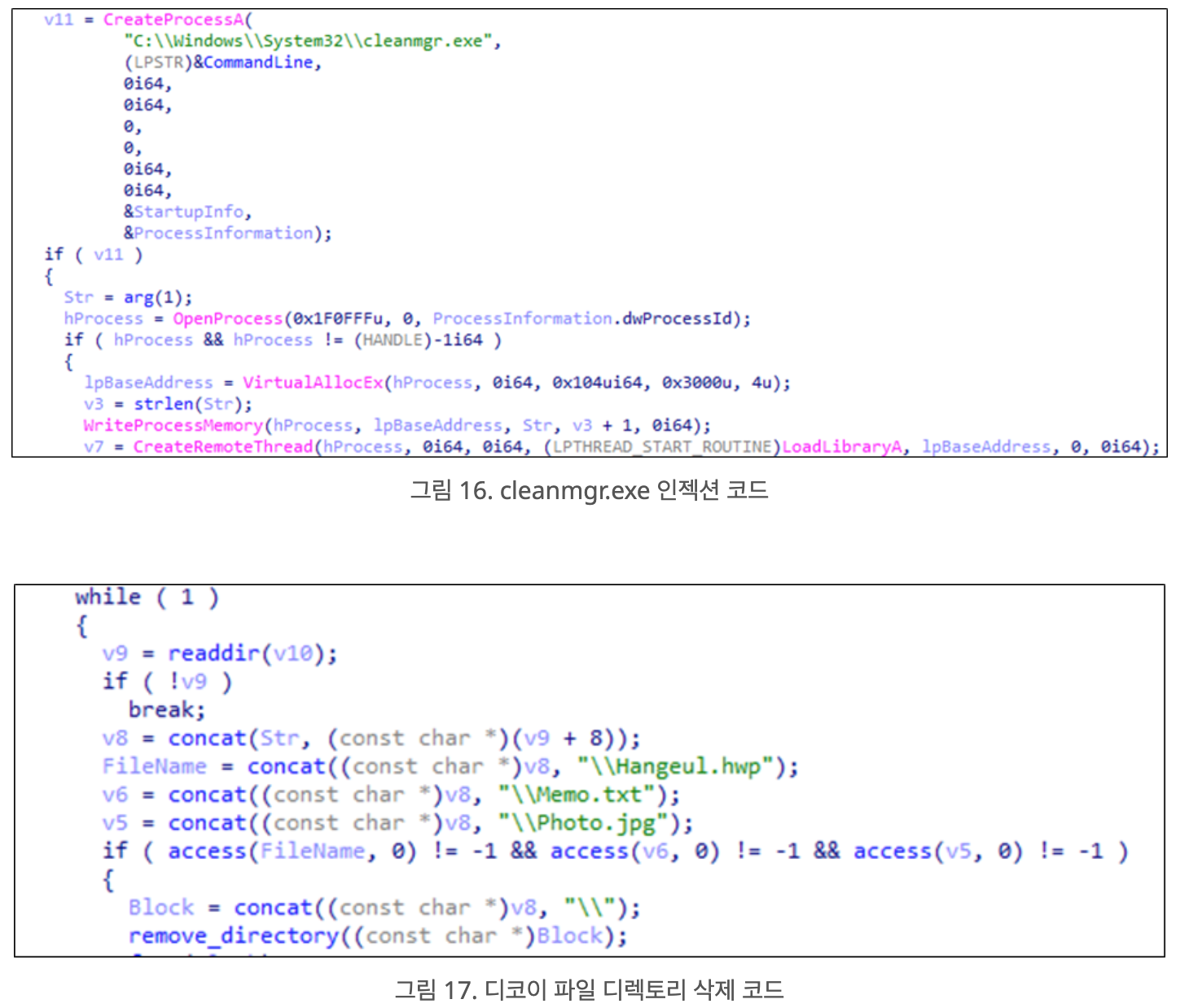

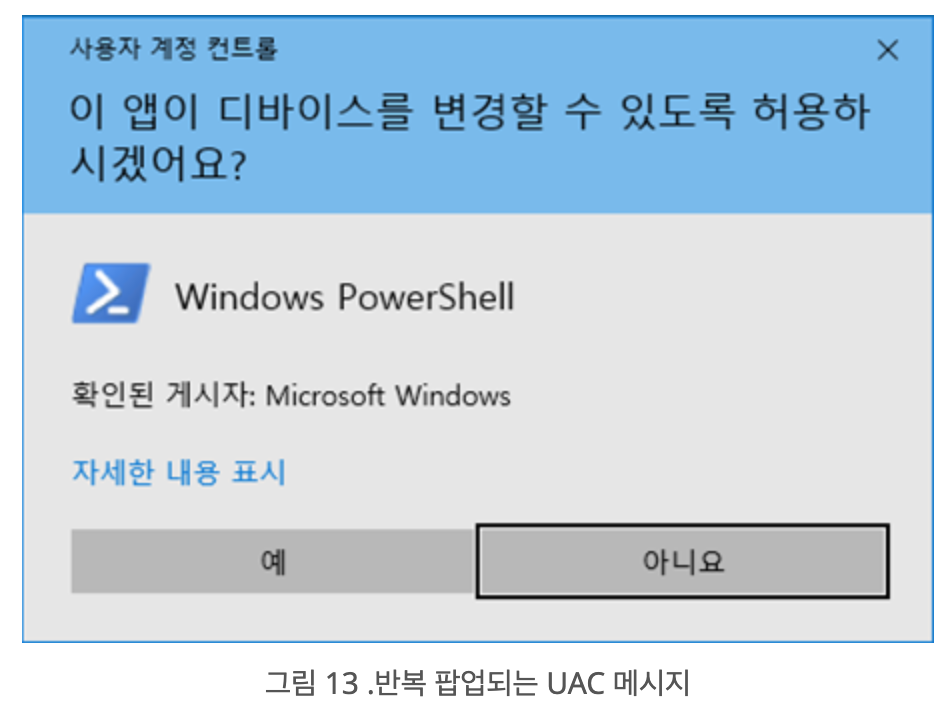

.rsrc 섹션 중 첫 번째 RCDATA 항목의 데이터가 XOR 암호화되었다. 키는 “1234”로 하드코딩 되어있다. 해당 데이터는 특정 타사 AV제품을 우회하는 행위를 하는 역할의 DLL로, 해당 AV가 설치되어 있지 않으면 사용하지 않는 부분이다. 만일 타사 특정 AV를 사용하고 있다면 %USERPROFILE% 경로에 db.bat 이름으로 드롭된 후 rundll32.exe 에 의해 실행되며, system32 디렉토리의 cleanmgr.exe를 실행 후 인젝션한다. 인젝션된 cleanmgr.exe는 디코이 파일이 위치한 디렉토리를 찾아 삭제하는 행위를 한다.