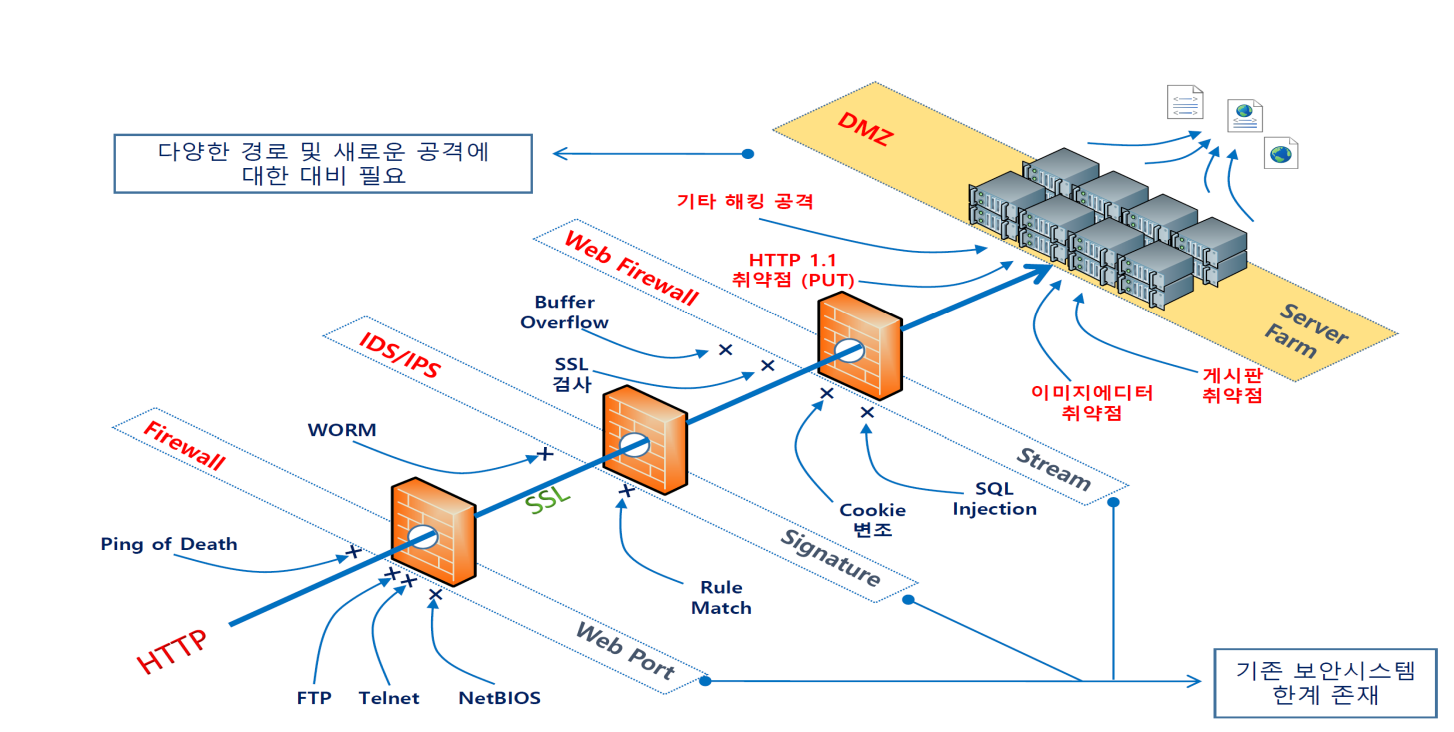

3장. 정보보안 제품 유형 CHECK !!

- 방화벽 (Firewall, 침입차단시스템)

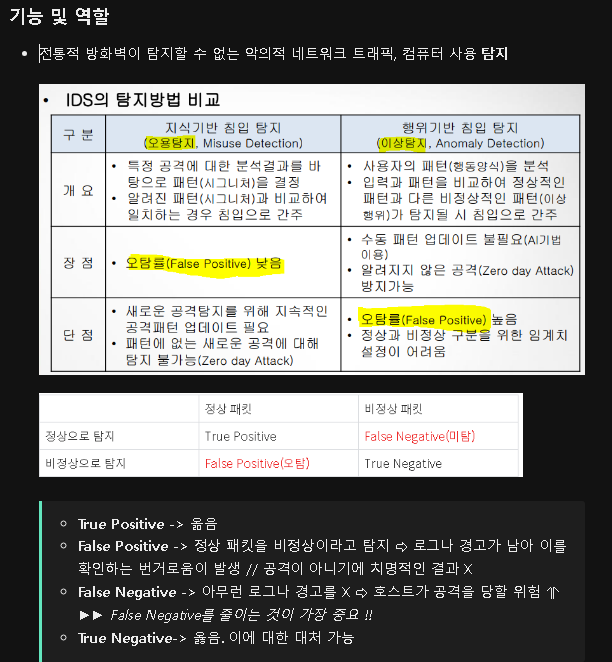

- IDS (Intrusion Detection System, 침입탐지시스템)

- IPS (Intrusion Preventing System, 침입방지시스템)

- UTM (Unified Threat Management, 통합 위협 관리 시스템)

- NAC (Network Access Control, 네트워크 접근 제어)

- EDR (Endpoint Detction & Response)

VPN- ESM (Enterprise Security Management, 통합보안관리 솔루션)

- SIEM (Security information and event management, 보안 정보 및 이벤트 관리 솔루션)

개념

- snort: "Sniffer and More"

↳ 네트워크 트래픽을 더 많이 감시하고 분석- Ping of Death: Ping을 이용 → ICMP 패킷을 정상 크기보다 훨씬 크게 만들어 전송 → 시스템 마비 공격

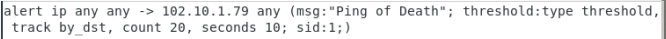

코드 분석

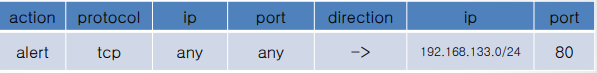

snort rule header

- action: 룰에 매치되었을 때 처리방식으로 8가지 유형이 있음

• alert : 정해진 방식에 따라 alert를 발생시키고 패킷을 기록

• log : 패킷을 로그로 남김

• pass : 패킷을 무시

• activate : 생략

• dynamic : 생략

• drop : 패킷 차단 및 로그기록

• reject : 패킷 차단 및 로그 기록(TCP: TCP RST, UDP: ICMP Unreachable 응답)

• sdrop : 패킷 차단 및 로그 기록 없음

- protocol: 탐지할 프로토콜로 현재 4가지 지원(TCP, UDP, ICMP, IP)

- ip: 출발지/목적지 IP

- port: 출발지/목적지 IP

- direction: 방향 지시자(-> 단방향, <> 양방향, <-는 없음)

Body

• msg: msg 옵션에 기록된 내용이 alert 발생 시 이벤트 이름으로 사용

• sid: snort rule id~99(시스템 예약), 100~1,000,000(공식 배포용), 1,000,001~(사용자 정의)

• content: 페이로드에서 검사할 문자열 지정

• offset: 페이로드에서 content 패턴을 검사할 시작위치

• nocase: 페이로드 검사 시 대/소문자 미구분

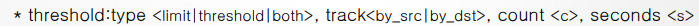

• threshold: 특정 시간동안 발생되는 이벤트 수 제한. 한계점(임계치)

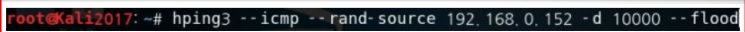

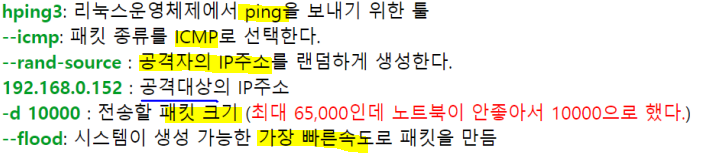

ICMP flooding attack 수행(Kali 리눅스)

1)Ping 테스트를 통해 피해서버와 네트워크 연결 여부 확인

ping [피해서버 IP]

2) 1000바이트 크기의 ICMP 패킷을 피해서버(CentOS)로 Flooding

ICMP flooding attack 수행(Kali 리눅스)

1) snort 룰 생성

vi /etc/snort/rules/local.rules

2) Vi 편집기로 snort룰 완성→ 10초당 20개의, 과도한 → DoS 형태를 보이는 공격 탐지

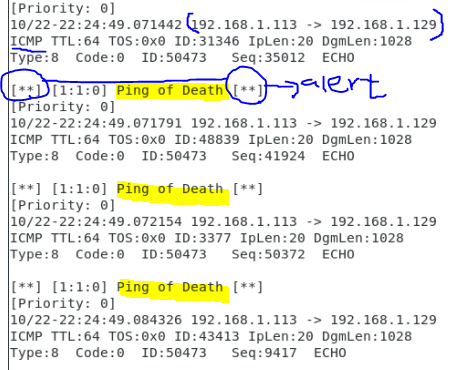

3) snort를 실행하여 공격 탐지이거 뜰때까지 대기

4) 터미널 새 탭을 열어 snort alert 확인

→ 공격자 IP의 상세정보가 분석

- tail –f

: 뒤부분 출력, 지속적으로

사용되고 있는 부분 출력- head –n 10

: 앞부분에서 10행 출력

5) snort 룰 분석 : DOS 형태의 공격 탐지 및 해당PC 분석

- 192.168.1.129의 모든 포트를 목적지로 하는 모든 패킷을 탐지

- alert 발생시 "Ping of Death"라는 이벤트 이름

- threshold: 목적지 기준 10초간 20번의 패킷 발생 마다 탐지