실습

SSH의 취약점을 이용하여 22번 포트에 SYN Flooding공격을 진행해봤습니다

SYN Flooding공격이란 악의적으로 한번에 많은 양의 데이터를 보내 상대방의 서비스를 운용할 수 없도록 만드는 서비스 거부 공격입니다.

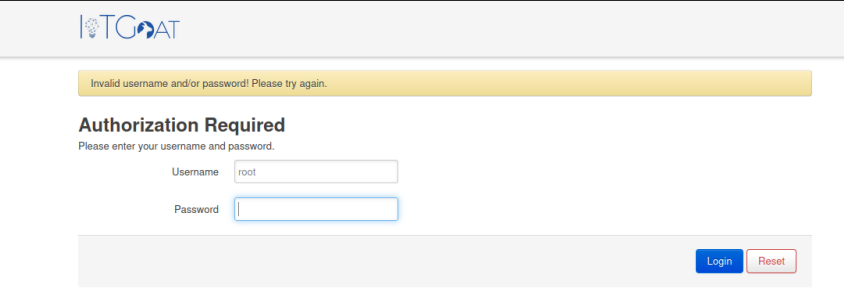

먼저 DoS공격의 영향을 확인하기 위해 [http://취약자의ip주소]를 url로 진입하였습니다.

먼저 DoS공격의 영향을 확인하기 위해 [http://취약자의ip주소]를 url로 진입하였습니다.

이 후 패스워드 창에 1234를 입력하고 로그인 버튼을 클릭하면 위의 노란 박스로 [Invalid username and/or password! Please try again]이라고 다시 로그인하라고 명령창이 뜹니다.

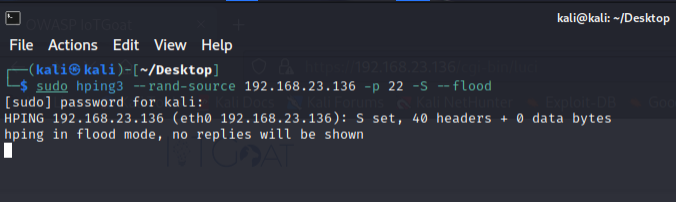

Kali 리눅스에 있는 Hping 도구를 이용하여 패킷을 넘치게 보냅니다.

Kali 리눅스에 있는 Hping 도구를 이용하여 패킷을 넘치게 보냅니다.

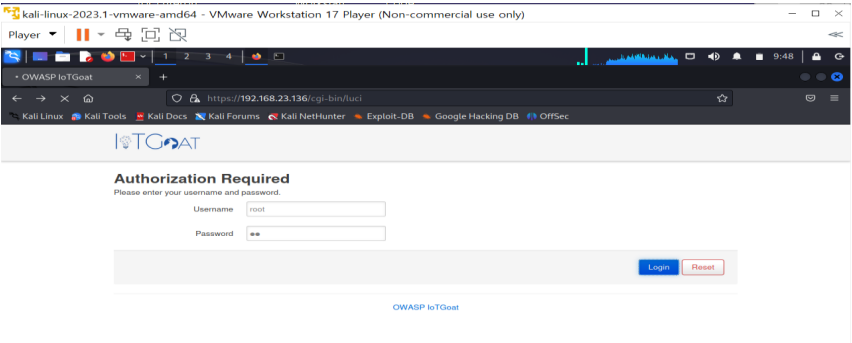

공격을 실행한 후 공격대상ip주소의 웹사이트로 들어가 로그인해보니 공격을 받기 전에는 다시 로그인하라는 노란창이 떴지만 SYN Flooding 공격을 받은 이후에는 과부화가 일어나 계속 부팅중인 것을 볼 수 있습니다.

[위 사진에서 OWASP IoTGoat라는 이름 옆에 점하나가 보이는데 그 점이 원을 그리며 돌고 있습니다.]

Top10취약점 : Use of Insecure or Outdated Components SSH의 버전이 낮아서 가능한 공격이라고 생각해서 SSH의 버전을 업데이트 하여 DoS공격을 불가능하게 업데이트 해야합니다.