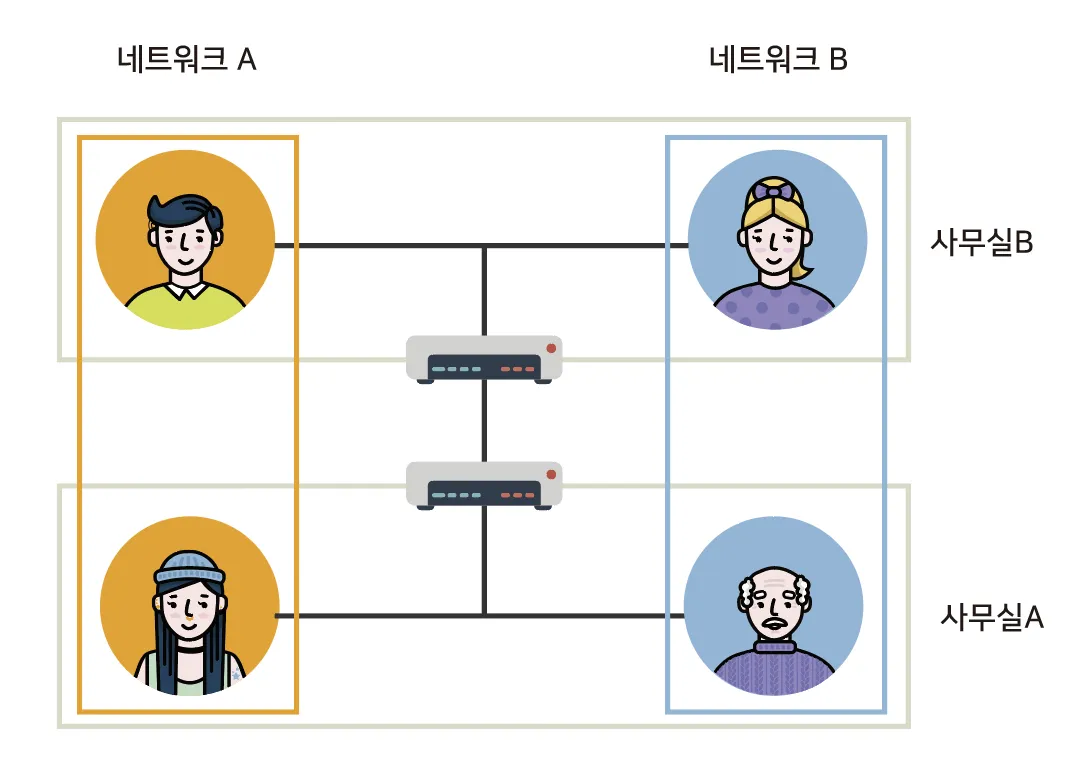

먼저 VPN(Virtual Private Network)

가상 사설망

- 네트워크 A와 B가 같은 네트워크상에 있지만 논리적으로 다른 네트워크인 것 처럼 동작

VPC(Virtual Private Cloud)

- VPC의 목적은 일반적으로 보안을위해 AWS 리소스간 허용을 최소화하고 그룹별로 손 쉽게 네트워크를 구성하기 위해 사용한다.

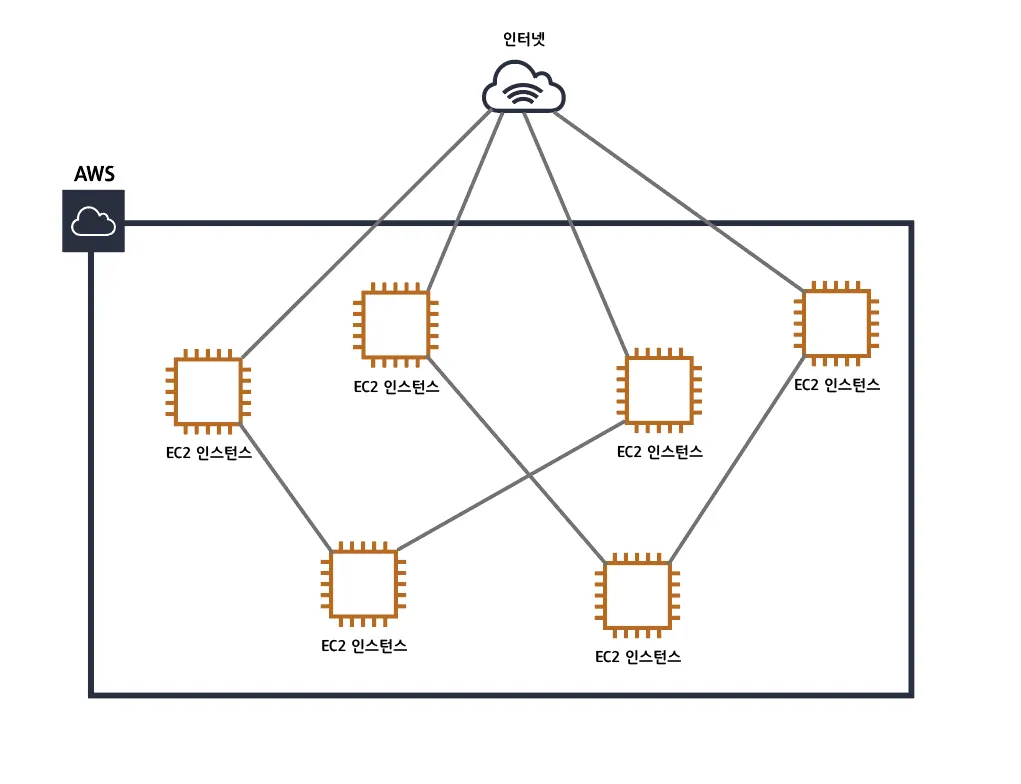

VPC 생성 전

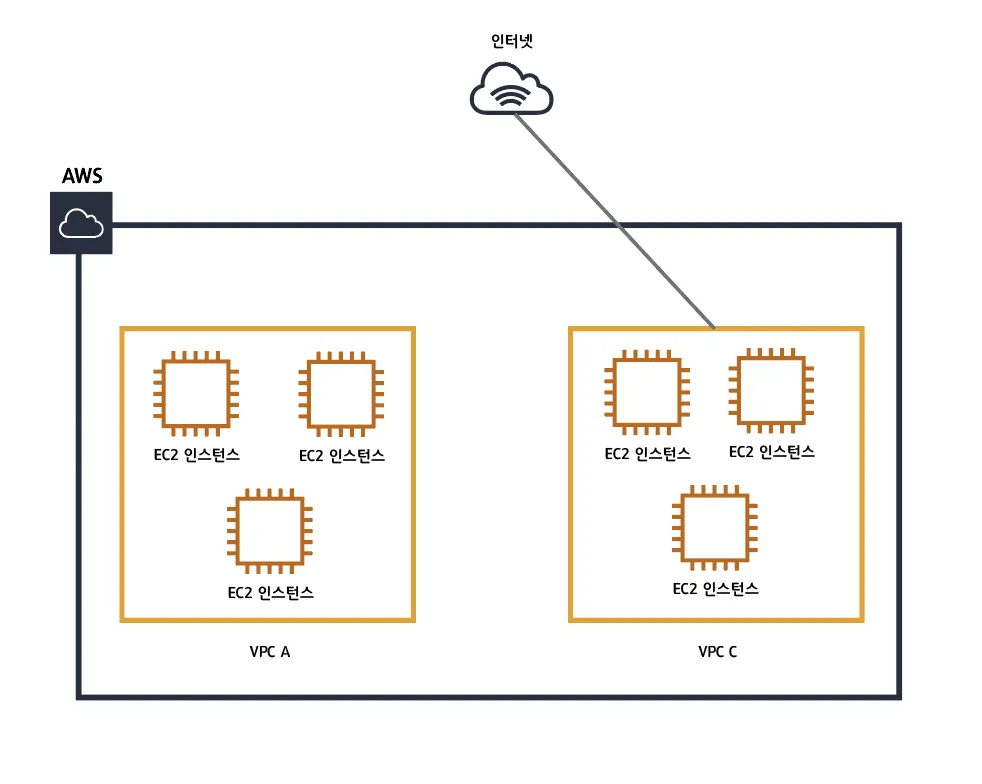

VPC 생성 후

- VPC를 적용하면 위 그림과 같이 VPC별 네트워크를 구성하여 각각 설정할 수 있고, 완전히 독립된 네트워크 처럼 작동한다.

-

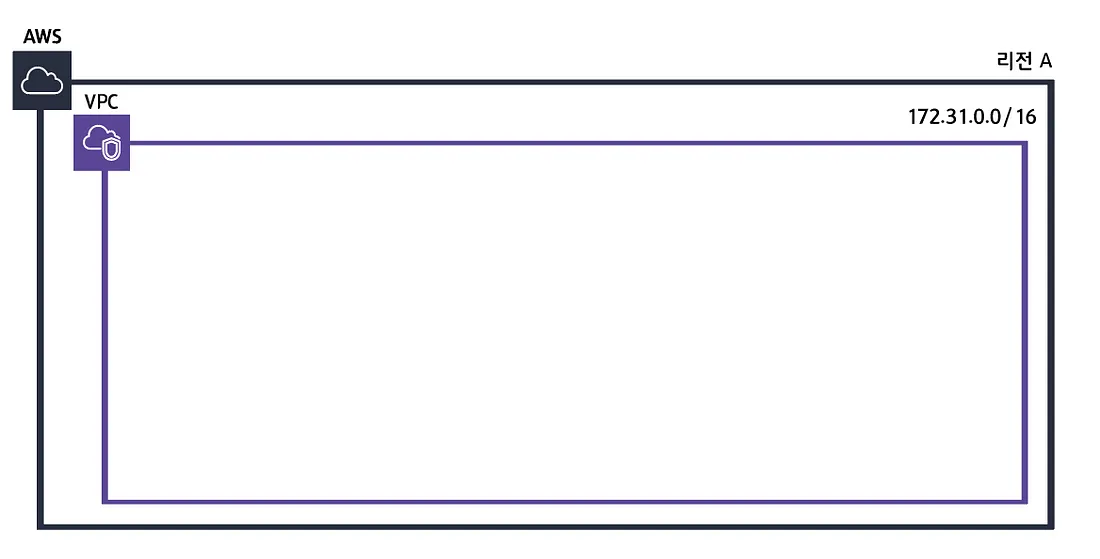

VPC의 아이피 범위를 RFC1918이라는 사설 아이피 대역(내부에서 사용하는 아이피주소)에 맞추어 구축해야 한다.

VPC에서 사용하는 사설 아이피 대역은 아래와같습니다.- 10.0.0.0 ~ 10.255.255.255(10/8 prefix) - 172.16.0.0 ~ 172.31.255.255(182.16/12 prefix) - 192.168.0.0 ~ 192.168.255.255(192.168/16 prefix)

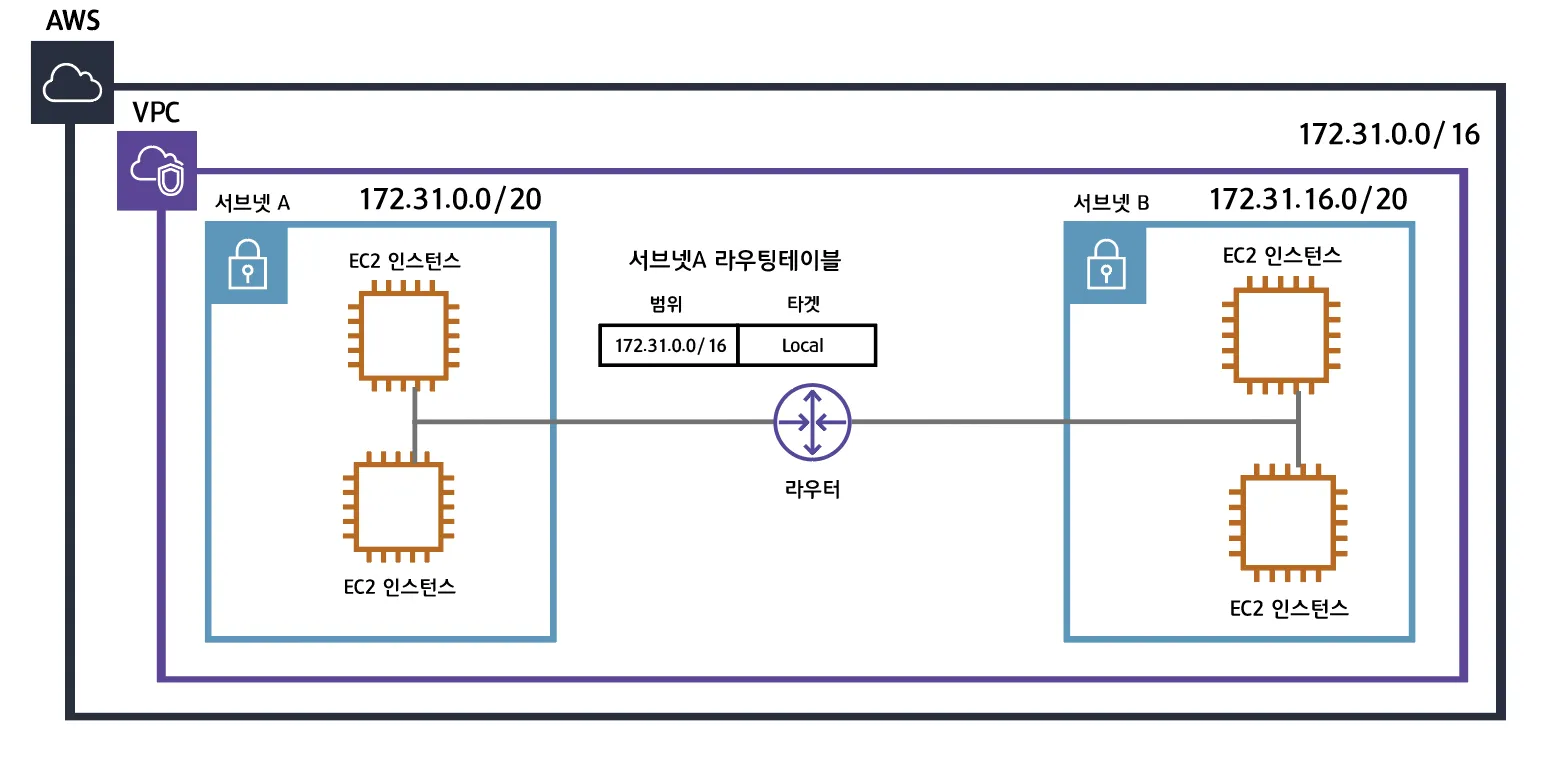

서브넷

- 서브넷은 VPC를 잘게 쪼개는 과정.

- 쪼개는 이유: 더 많은 네트워크망을 만들기 위해서

- 각각이 서브넷은 가용영역 안에 존재하며 서브넷안에 RDS, EC2와 같은 리소스들을 위치시킬 수 있다.

라우팅 테이블과 라우터

네트워크 요청이 발생하면 데이터는 우선 라우터로 향하게 된다.

라우터란

- 목적지

라우팅 테이블

- 각 목적지에 대한 이정표

서브넷A의 라우팅테이블은 172.31.0.0/16 즉 VPC안의 네트워크 범위를 갖는 네트워크 요청은 로컬에서 찾도록 되어있습니다. 하지만 그 이외 외부로 통하는 트래픽을 처리할 수 없습니다.이때 인터넷 게이트웨이를 사용합니다.

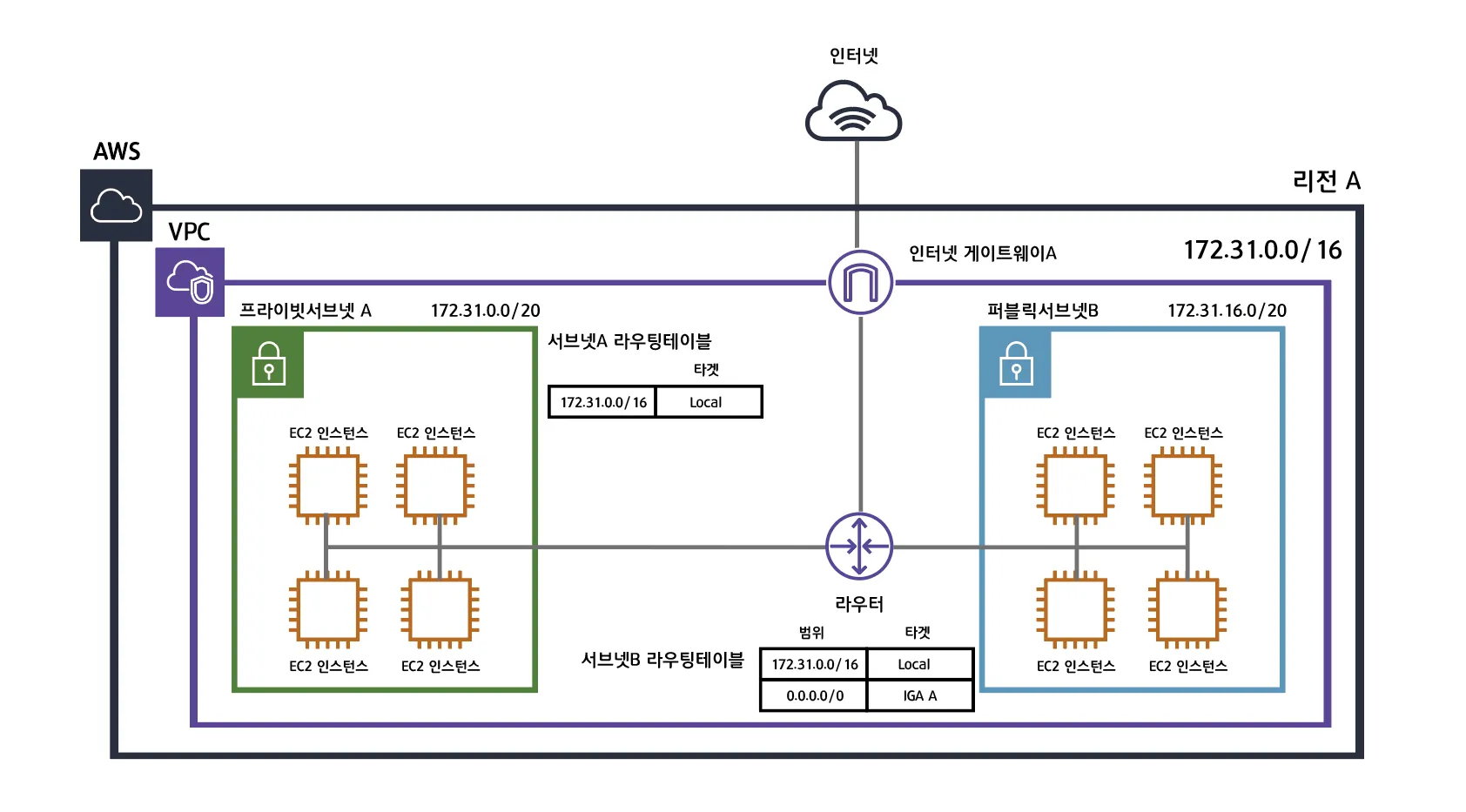

인터넷 게이트웨이

- 인터넷 게이트웨이는 VPC와 인터넷을 연결해주는 하나의 관문.

서브넷B의 라우팅테이블을 잘보면 0.0.0.0/0으로 정의되어있습니다. 이뜻은 모든 트래픽에 대하여 IGA(인터넷 게이트웨이) A로 향하라는뜻입니다. 라우팅테이블은 가장 먼저 목적지의 주소가 172.31.0.0/16에 매칭되는지를 확인한 후 매칭되지 않는다면 IGA A로 보냅니다.

인터넷과 연결되어있는 서브넷을 퍼블릭서브넷, 인터넷과연결되어있지않는 서브넷을 프라이빗서브넷이라고합니다.

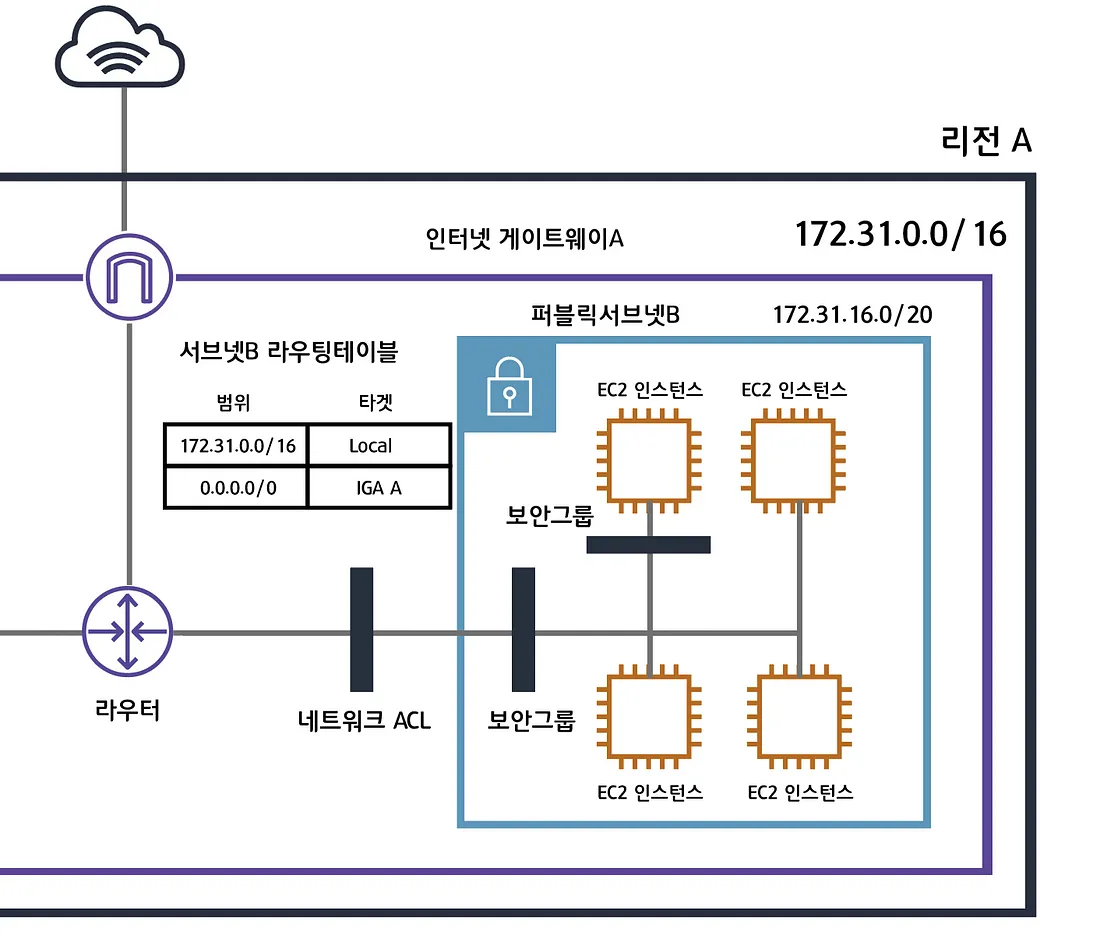

네트워크 ACL과 보안그룹

네트워크 ACL과 보안그룹은 방화벽과 같은 역할을 하며 인바운드 트래픽과 아웃바운드 트래픽 보안정책을 설정할 수 있습니다.

먼저 보안그룹은 Stateful한 방식으로 동작하는 보안그룹은 모든허용을 차단하도록 기본설정되어있어 필요한 설정은 허용해 주어야 합니다.

네트워크ACL과 보안그룹이 충돌한다면 보안그룹이 더 높은 우선순위를 갖습니다.

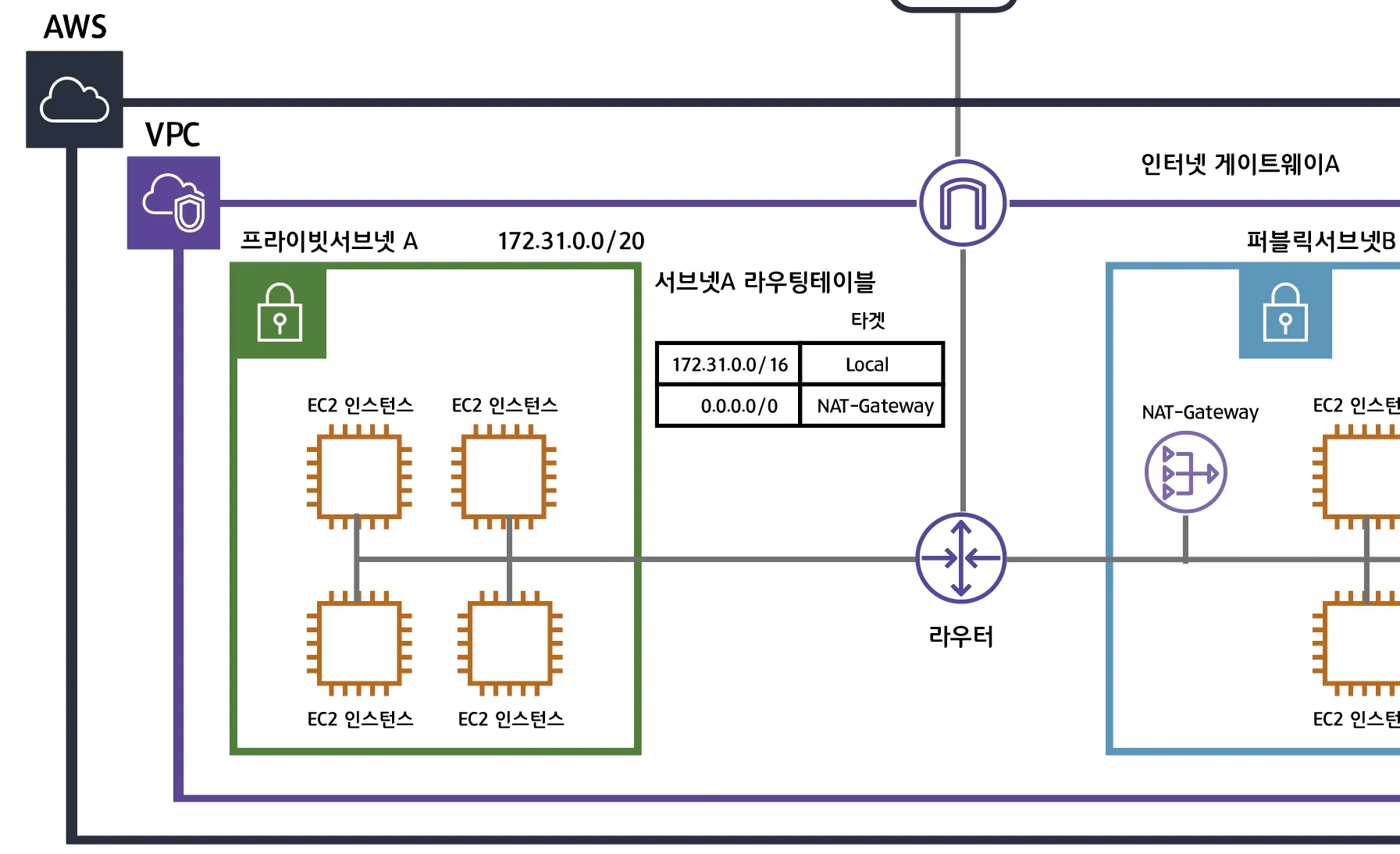

NAT 게이트웨이

- NAT 게이트웨이는 private 서브넷이 인터넷과 통신하기 위한 아웃바운드 인스턴스입니다.

private 네트워크가 외부에서 요청되는 인바운드는 필요없더라도 인스턴스의 펌웨어나 혹은 주기적인 업데이트가 필요하여 아웃바운드 트래픽만 허용해야할 경우, public 서브넷상에서 동작하는 NAT 게이트웨이는 private 서브넷에서 외부로 요청하는 아웃바운드 트래픽을 받아 인터넷 게이트웨이와 연결합니다.