과제✏️

- 과제 1번

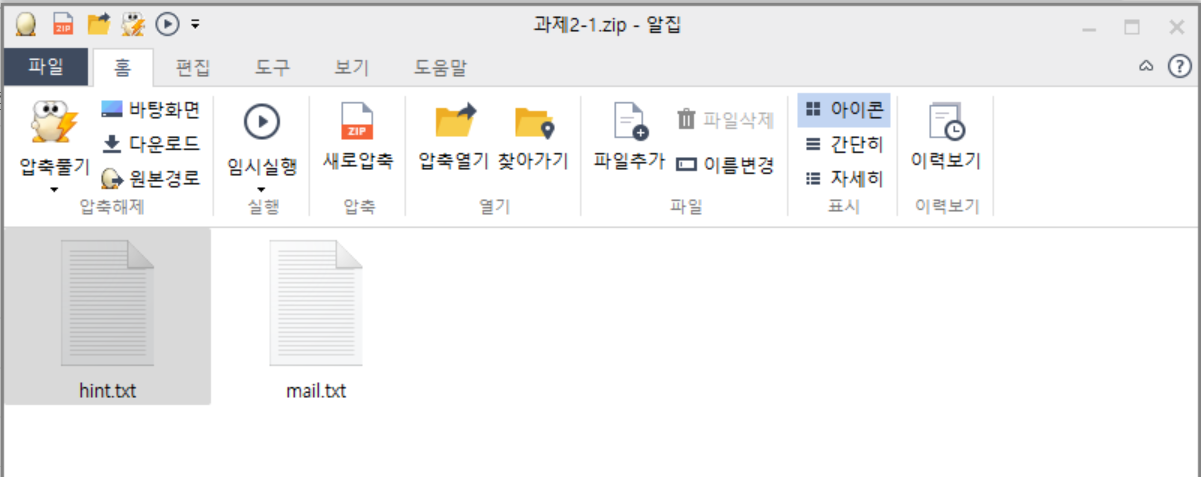

과제 1번 압축 파일을 열었더니 hint.txt와 mail.txt가 있어 힌트를 먼저 확인했다.

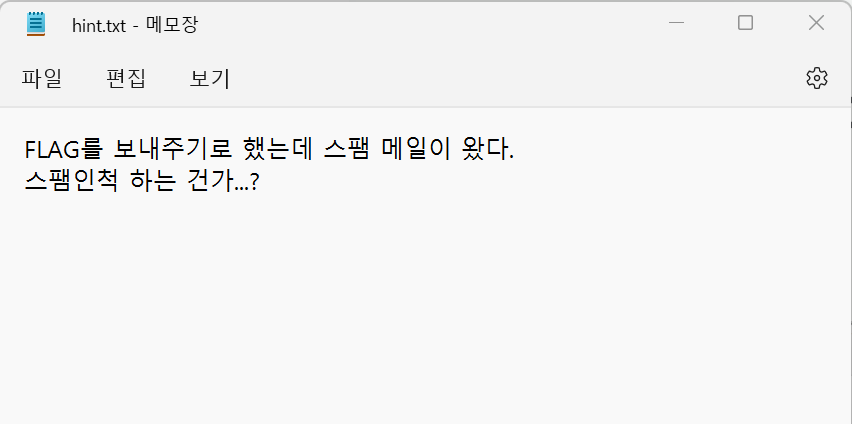

무슨 이야기인지 잘 모르겠다. 일단 옆에 있는 메일도 한 번 확인을 해 보았다.

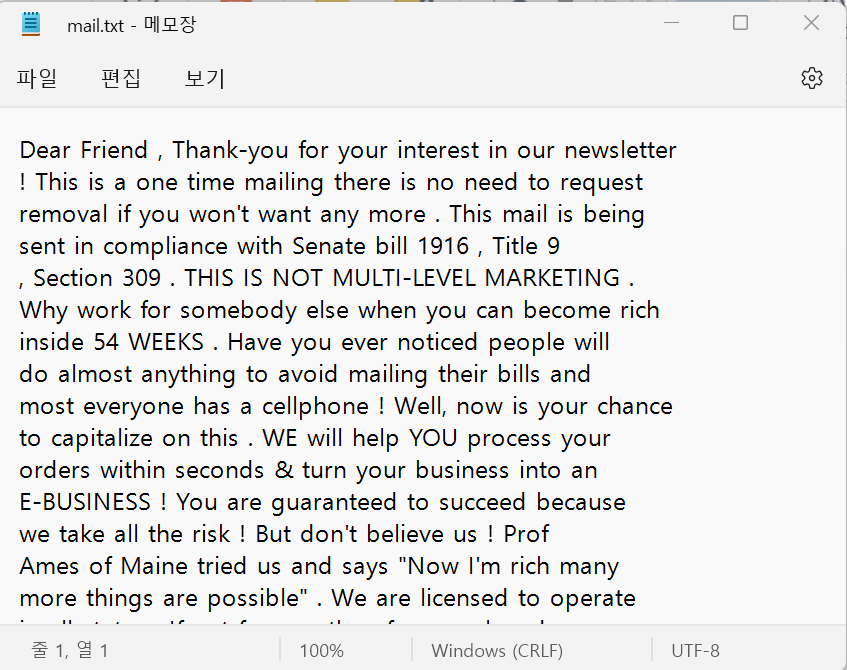

영어로 장문의 글이 쓰여있었는데 내용을 대충 확인하니 스팸 메일이 맞는 것 같아서 HxD로 텍스트 파일, 압축파일을 모두 열었는데도 이렇다 할 답을 찾지 못했다.

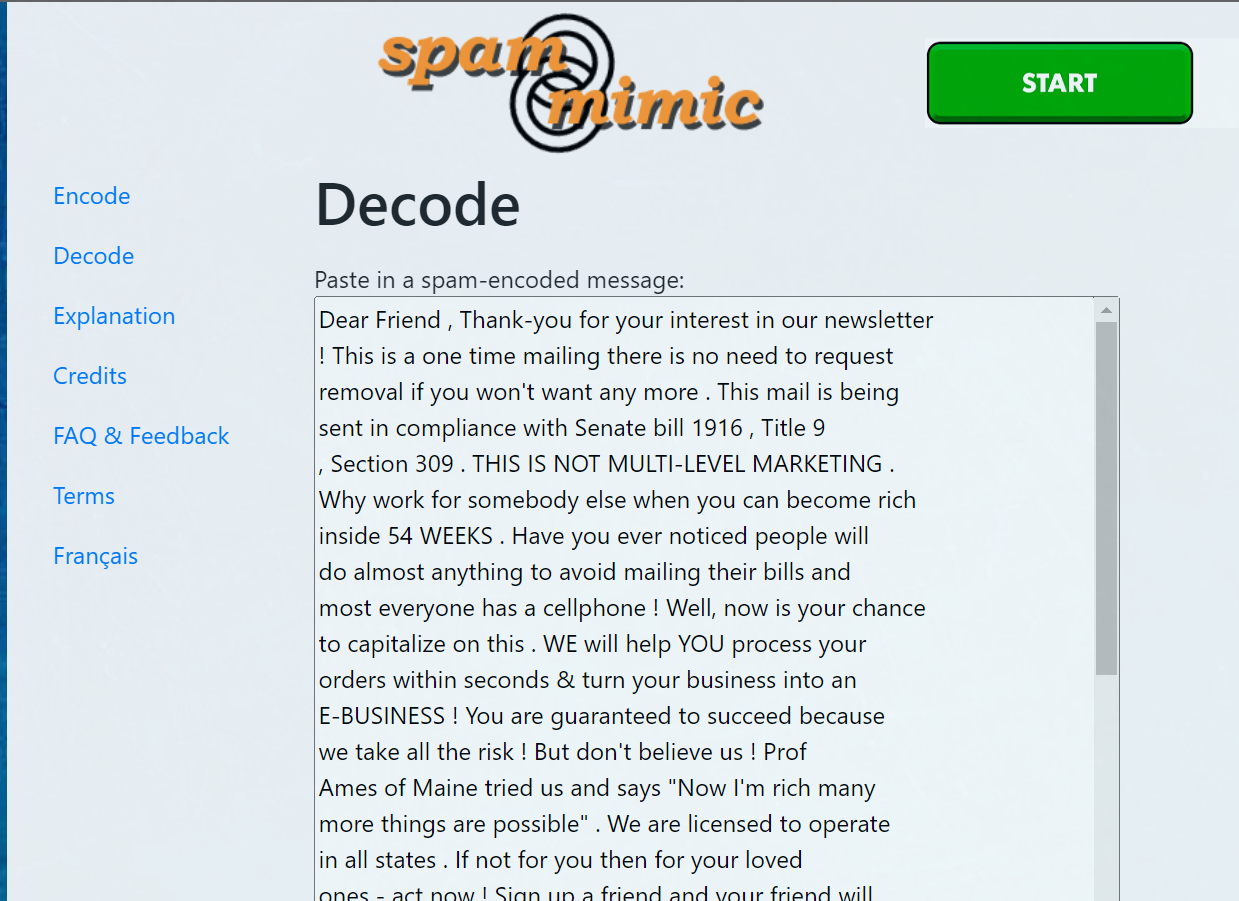

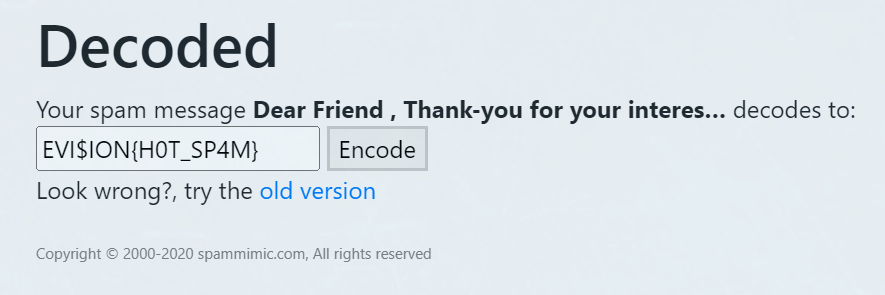

힌트에서 스팸 메일 이야기를 하길래 인터넷에 검색해 보았는데 스팸 스테가노그래피라는 기법이 있다고 하고, 이를 해독하는 https://www.spammimic.com/index.cgi 라는 사이트를 발견했다.

mail.txt 파일에 있던 내용을 모두 넣고 디코딩 했더니 아래와 같이 바로 플래그를 확인할 수 있었다.

- EVI$ION{H0T_SP4M} 플래그 확인

- 과제 2번

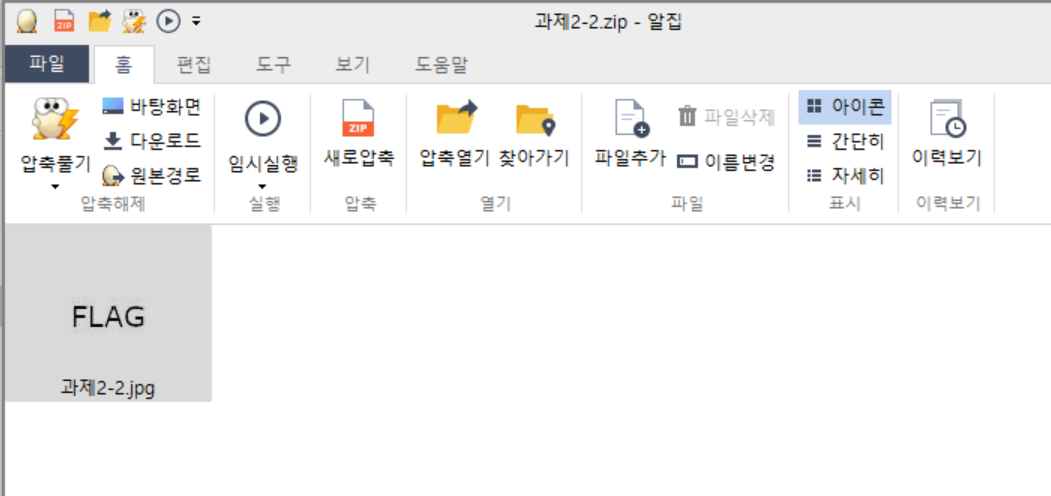

과제 2번은 jpg파일 하나만 있었다.

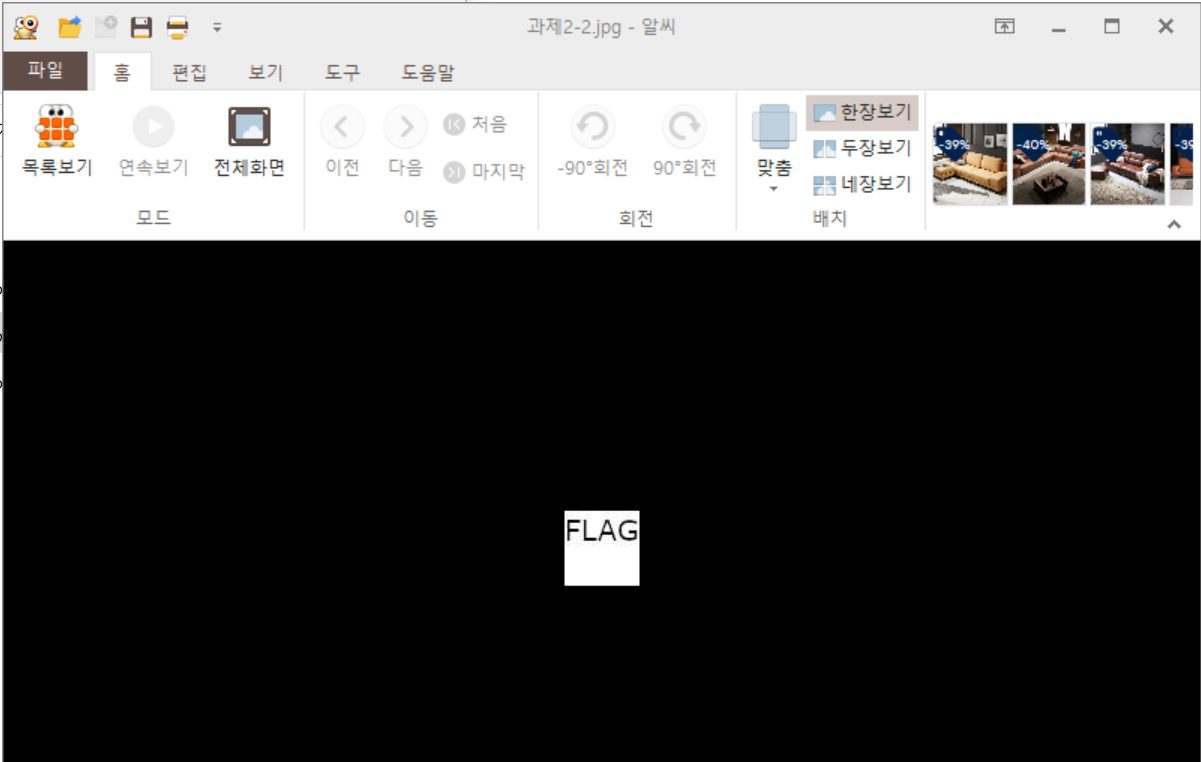

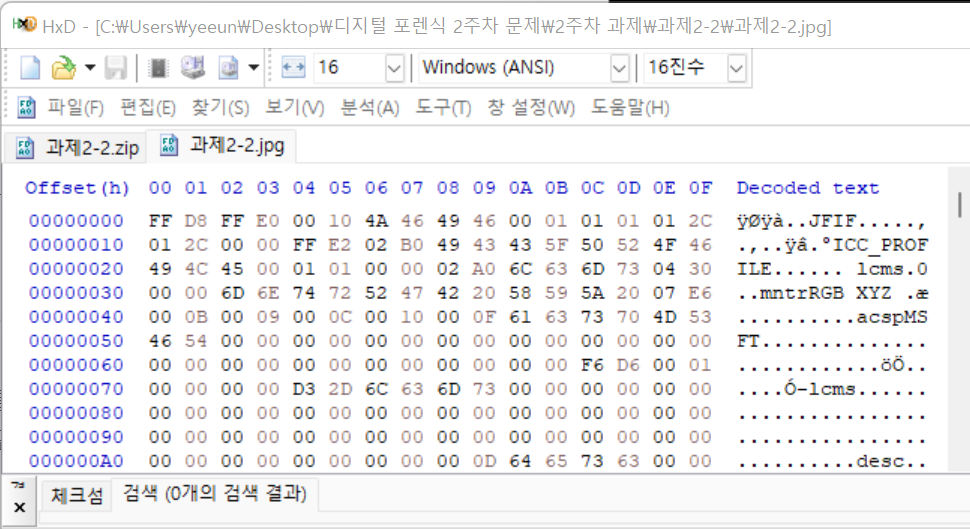

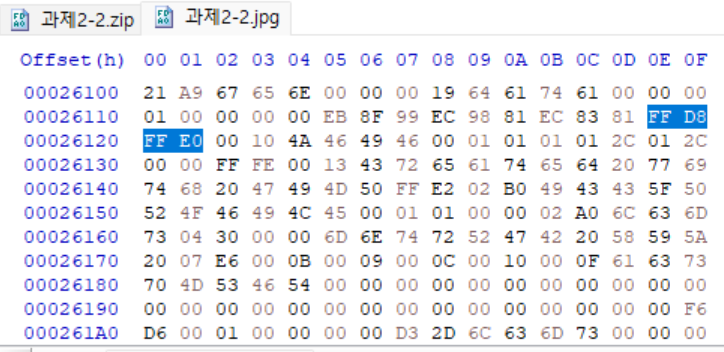

역시나 열어봐도 아무 정보를 얻을 수 없었다. 압축 파일을 HxD로 열어보았는데도 잘 모르겠어서 jpg 파일 자체를 HxD로 열었다.

이것 저것 해보다가 jpg 파일 시그니처를 한 번 검색해 보았는데 제일 처음 나오는 시그니처 말고 아래쪽에 시그니처가 하나 더 있는 것을 발견했다.

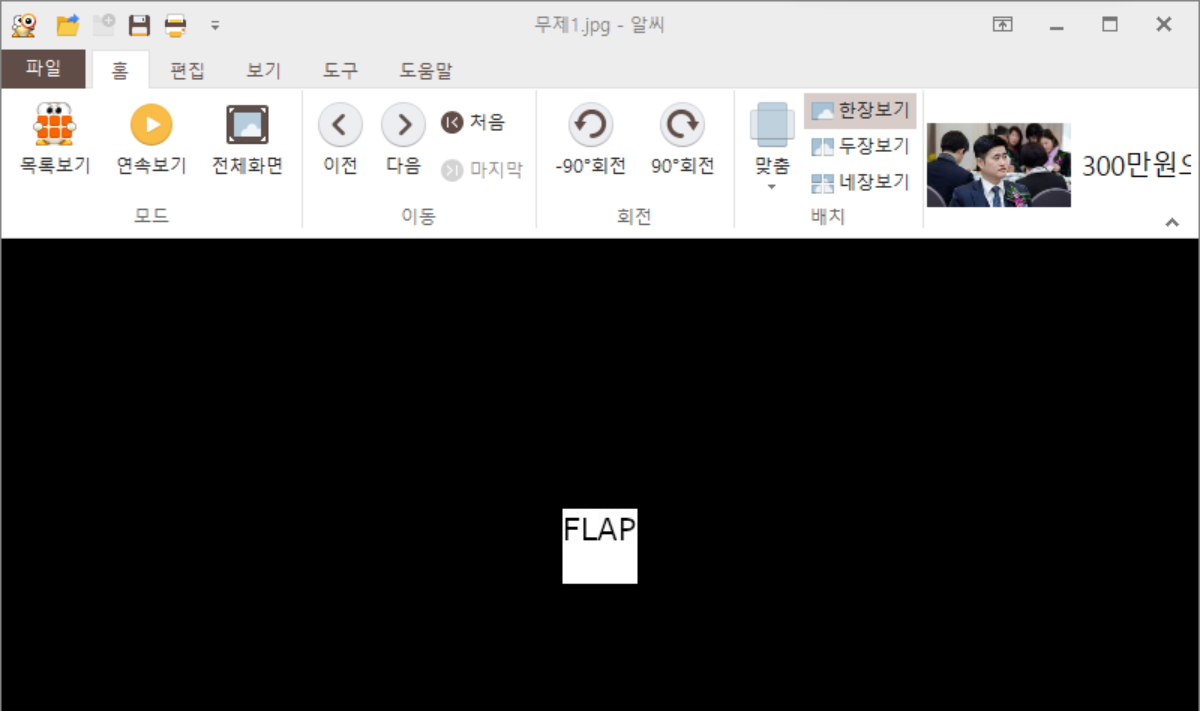

여기부터 복사하여 새로운 jpg파일을 만들었더니 아래와 같은 사진 파일이 열렸다.

위 파일을 높이, 넓이를 바꾸고 포토샵을 해 보아도 소득이 없길래 과제2-2.jpg 파일에서 다시 한 번 시그니처를 찾아보기로 했다.

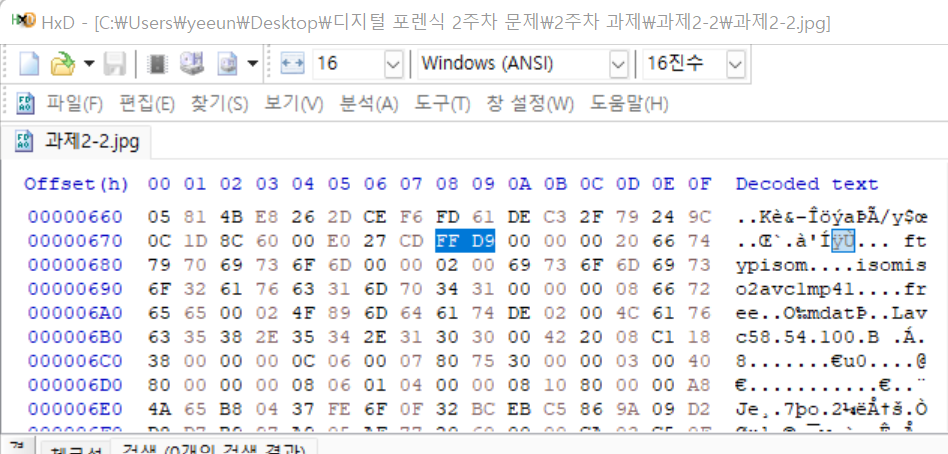

이번에는 footer를 찾아서 jpg 파일의 footer인 FF D9를 찾았더니 중간에 하나가 나왔다.

그 뒤에 있는 부분의 시그니처가 00 00 00 nn 66 74 79 70으로 3GG 파일이라고 한다. 3GP 파일의 3rd generation이라고 하는데 처음보는 파일타입이었다.

시그니처부터 복사해서 파일을 하나 만들고 3GG로 확장자를 지정해주었더니 열리지 않아서 3GP로 바꾸었다.

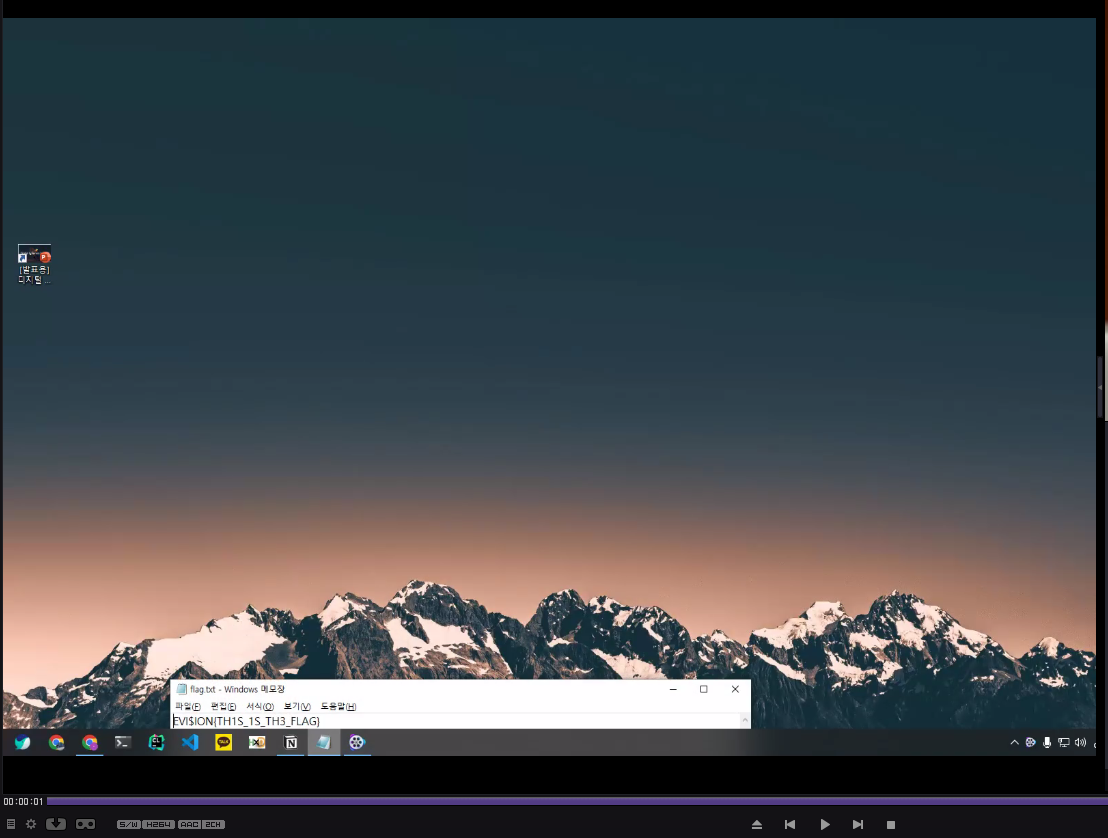

실행했더니 플래그를 확인할 수 있었다.

- EVI$ION{TH1S_1S_TH3_FLAG} 플래그 확인

- 과제 3번

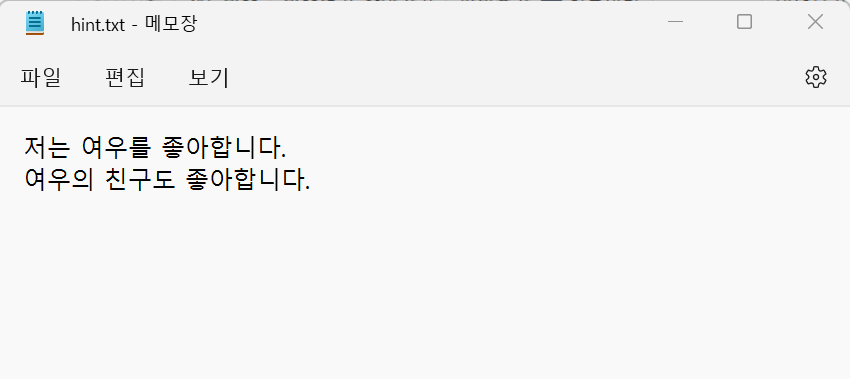

과제 3번은 jpg 파일이 굉장히 많아서 마찬가지로 hint.txt 먼저 확인했다.

여우의 친구가 힌트인걸까? 일단 압축 파일을 HxD로 열었다.

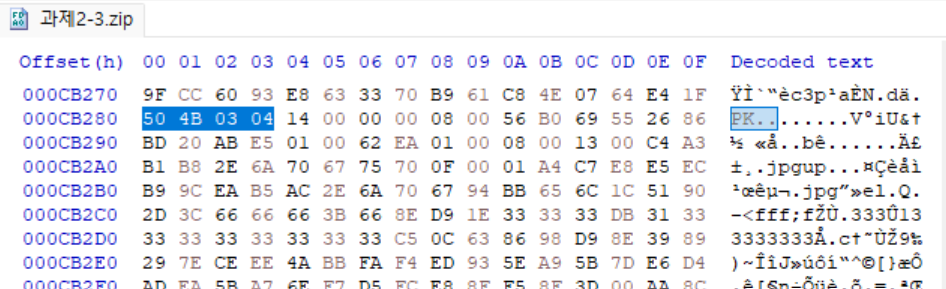

zip 파일의 시그니처인 50 4B 03 04를 검색해 보았더니 파일 안에는 6개의 파일이 있었는데 시그니처는 7개였다.

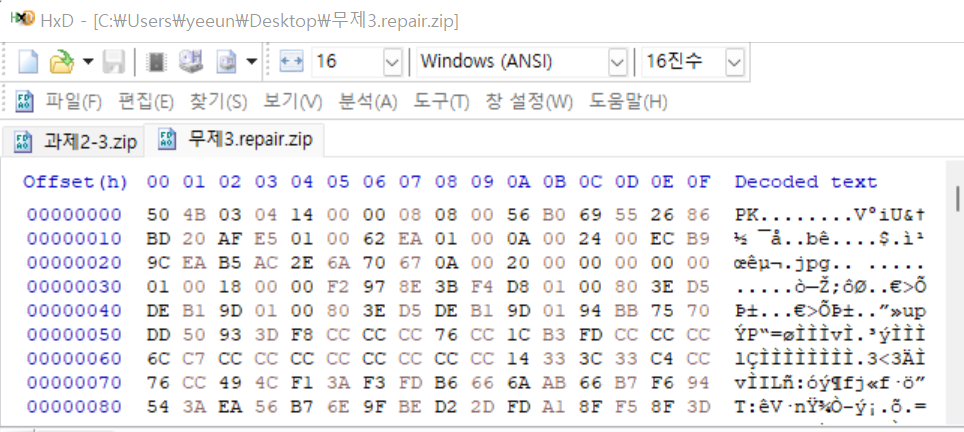

그래서 시그니처부터 복사하여 파일을 새로 만들고 확장자를 zip으로 고쳤더니 압축을 풀 수는 없었지만 알집에서 repair 파일을 만들 수 있다고 했다.

그래서 복사한 부분과 repair파일을 HxD로 비교하였더니 코드가 수정된 것을 알 수 있었다.

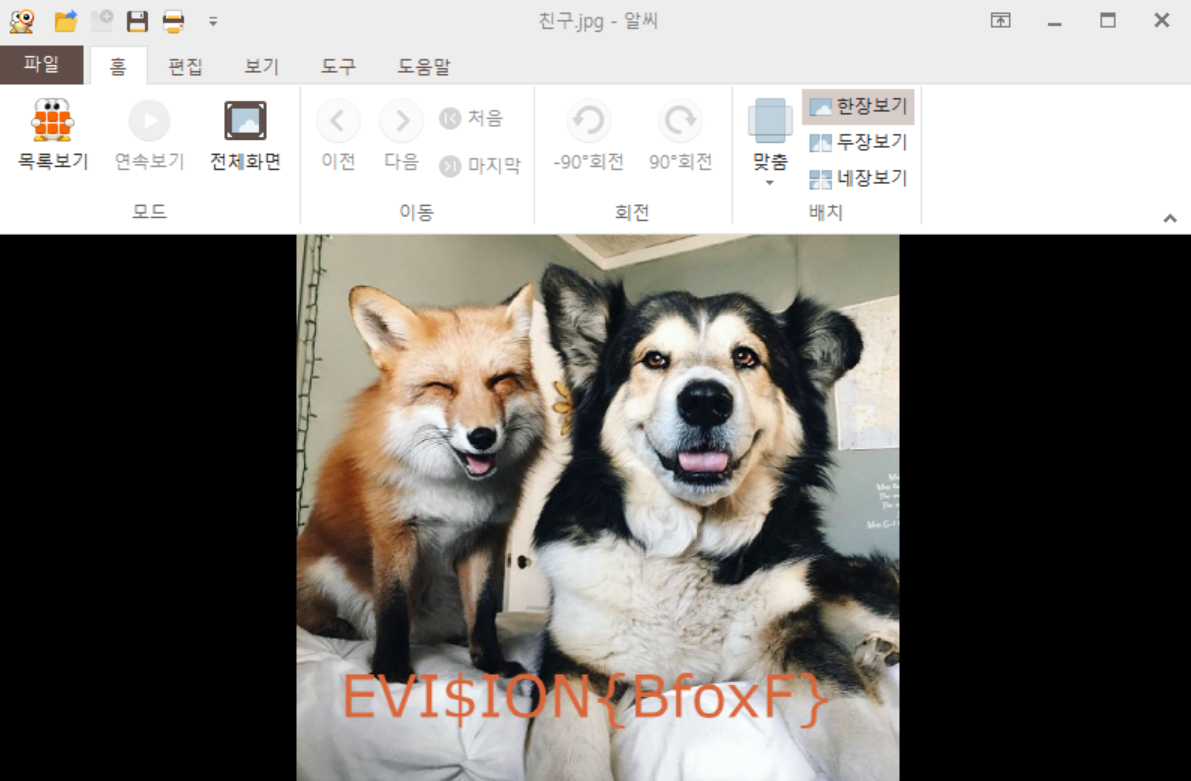

repair 파일을 열었더니 플래그를 확인할 수 있었다.

- EVI$ION{BfoxF} 플래그 확인

- CTF-d multimedia 문제

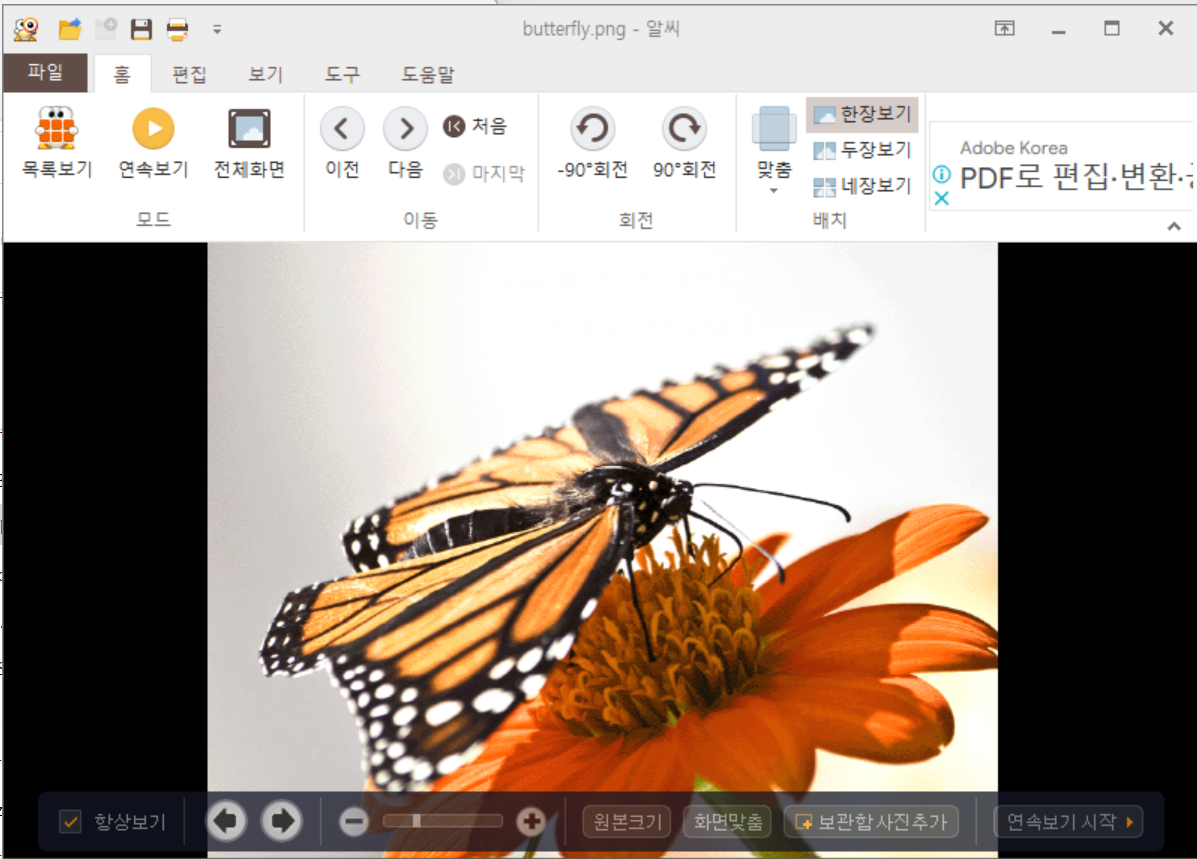

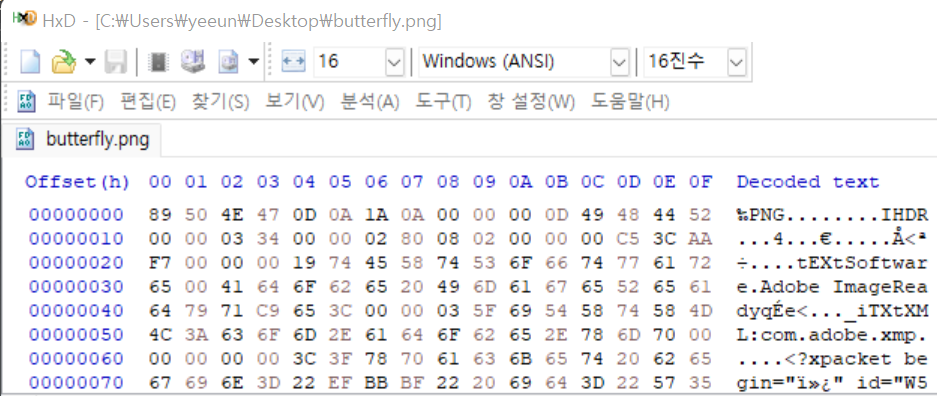

butterfly.png파일을 다운받아서 열었다.

사진 상으로는 이상한 점을 찾지 못해서 HxD로 열었다.

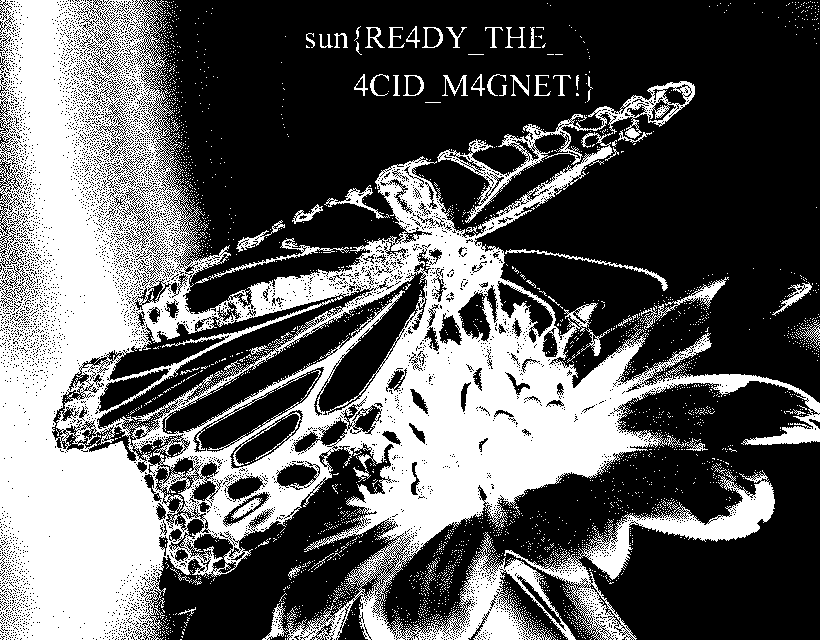

HxD에도 특별한 것이 없어서 스테가노그래피를 생각하고 https://stegonline.georgeom.net/image 사이트로 들어가서 이것저것 효과를 바꾸어주었더니 플래그를 확인할 수 있었다.

- sun{RE4DY_THE_4CID_M4GNET!} 플래그 확인