GCP-Security (2/n)_IAM

https://cloud.google.com/iam/docs/overview

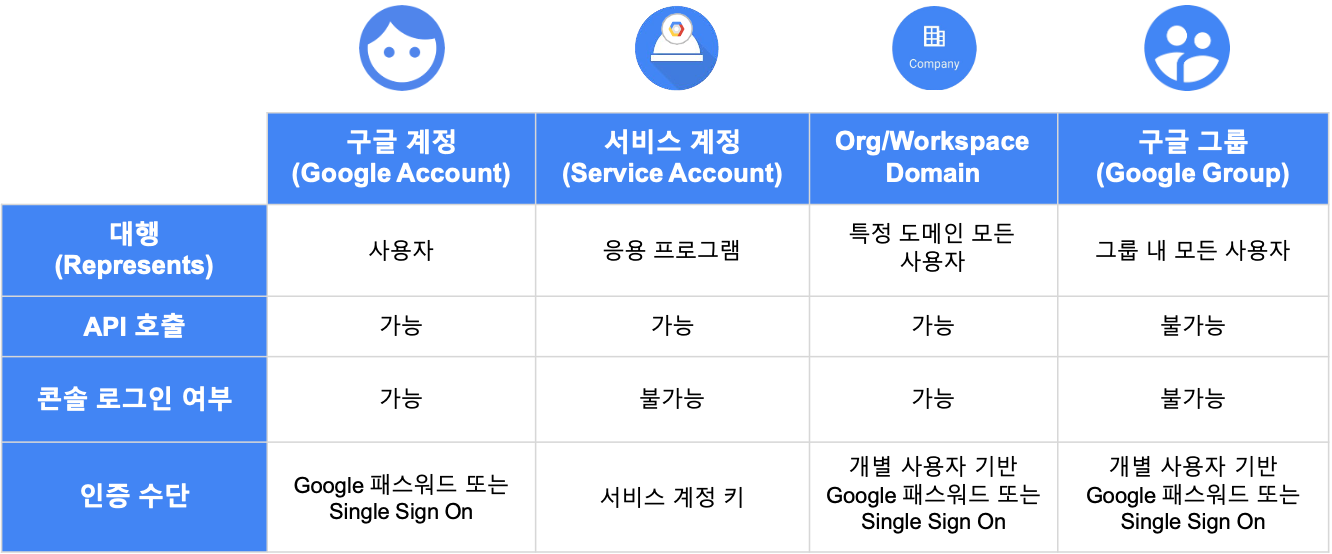

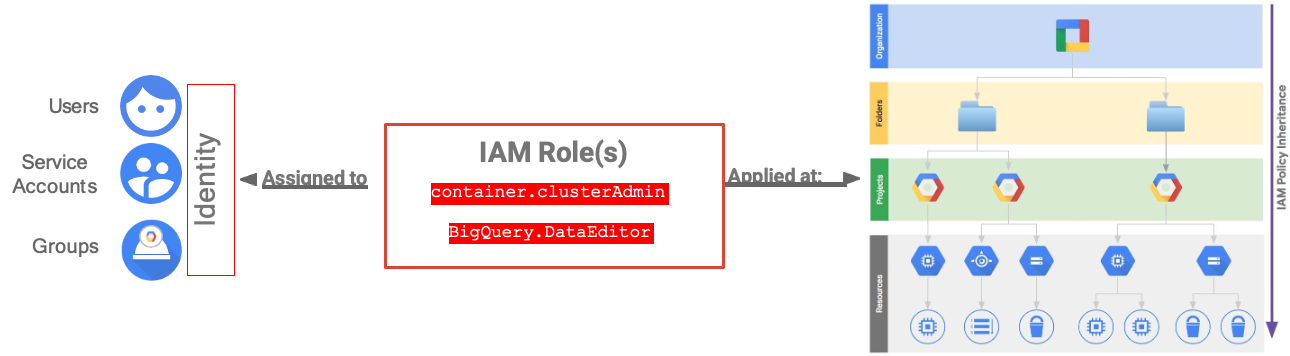

IAM 구성원

Cloud IAM은 사용자들에게 최소 사용 권한이라는 보안 원칙을 적용 그러므로 특정 구글 계정 속성은 자원에 꼭 필요한 접근만을 허용

Google 계정

Google 계정은 개발자, 관리자, Google Cloud와 상호작용하는 다른 모든 사람을 나타냅니다. Google 계정과 연결된 모든 이메일 주소는 ID가 될 수 있고, gmail.com 및 기타 도메인을 사용할 수 있습니다. 신규 사용자는 Google 계정 가입 페이지에서 Google 계정에 가입할 수 있습니다.

서비스 계정

서비스 계정은 개별 최종 사용자가 아닌 애플리케이션 또는 컴퓨팅 워크로드에 대한 계정입니다. Google Cloud에서 호스팅되는 코드를 실행하면 코드가 지정한 계정으로 실행됩니다. 애플리케이션의 다양한 논리적 구성요소를 나타내는 데 필요한 개수대로 서비스 계정을 생성할 수 있습니다. 애플리케이션에서 서비스 계정을 사용하는 방법은 인증 시작하기를 참조하세요.

Google Workspace 계정

Google Workspace 계정은 계정에 포함된 모든 Google 계정의 가상 그룹을 나타냅니다. Google Workspace 계정은 example.com과 같은 조직의 인터넷 도메인 이름과 연결됩니다. username@example.com과 같은 새 사용자의 Google 계정을 만들면 Google 계정이 Google Workspace 계정의 가상 그룹에 추가됩니다.

Google 그룹스처럼 Google Workspace 계정을 ID 설정에 사용할 수 없지만 이 도메인을 사용하면 권한을 편리하게 관리할 수 있습니다.

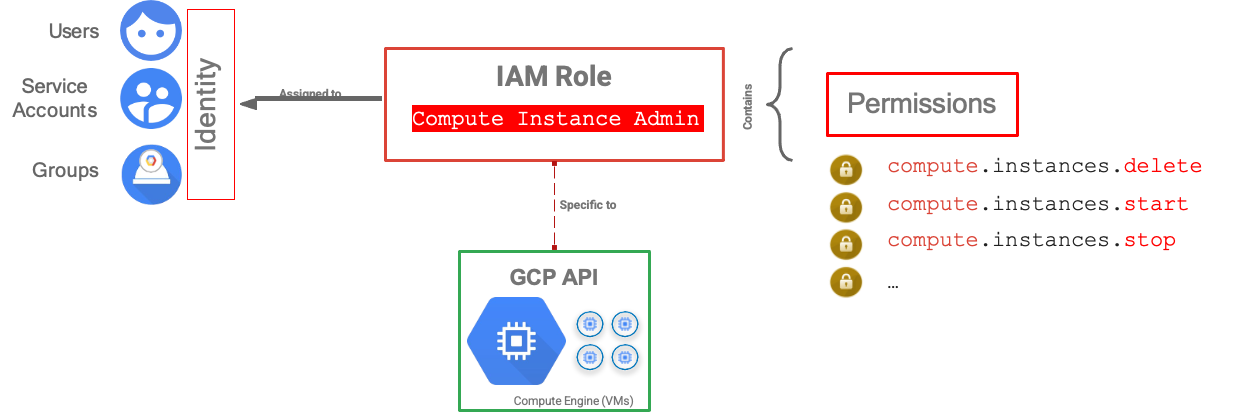

IAM 역할(Roles) - (what)

- 역할은 직무 분리(Separation of duties)를 강제하는 권한들의 집합

- 권한(Permissions)는 리소스에 어떤 동작을 허용할지 결정

- 권한은 다음 형식으로 표현

<service>.<resource>.<verb>IAM 역할 형식

GCP Cloud IAM은 총 세 가지 형식의 역할이 있음

Primitive roles(기본 역할):

보다 넓은 접근 방식으로 여러 서비스에서 사용하는 역할. 소유자(Owner), 편집자(Editor), 뷰어 (Viewer) 역할로 구성:

Ex)

프로젝트 소유자(Project Owner):

프로젝트 내에서 어떤 서비스라도 활성화 및 수정 작업 가능

Predefined roles(사전에 정의된 역할):

특정 서비스 대상으로 보다 상세하고 정교한 접근 통제 역할을 제공

Ex)

빅쿼리 데이터 편집자 (BigQuery Data Editor): 데이터 셋에서 모든 테이블에 수정을 위한 접근 가능

Custom roles(커스텀 역할):

사전 정의된 역할이 사용자 요청에 맞지 않는 경우 조직의 요구사항에 맞춰서 권한을 수정하여 신규로 생성하는 역할

Ex)

“customDeployRoles” (VM을 배포할 수 있지만 삭제할 수는 없는 역할) Custom 역할은 조직과 프로젝트에서 생성

IAM 역할의 사용 사례:

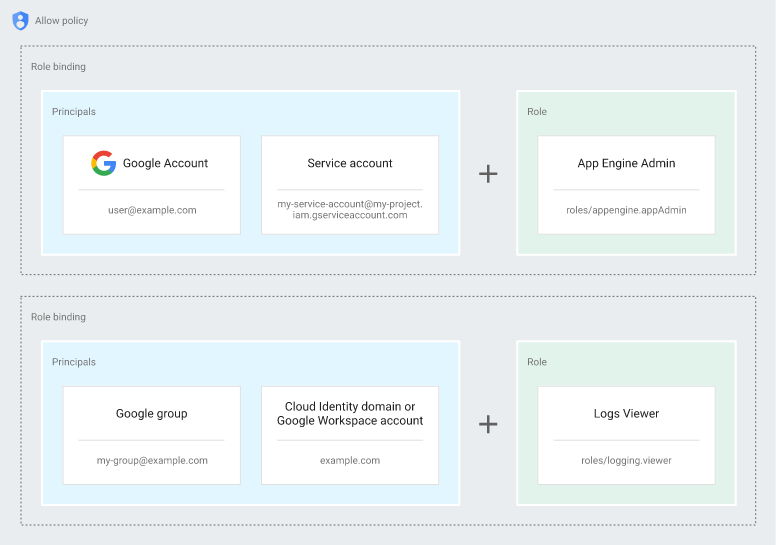

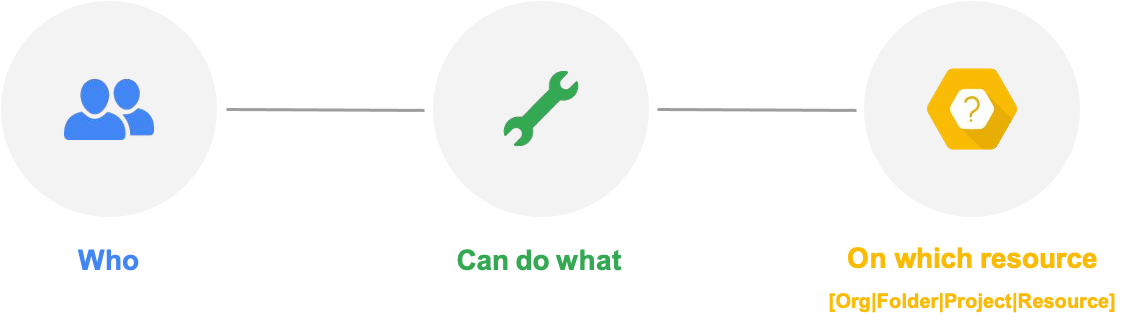

IAM 정책:

- IAM 정책은 사용자가 어떤 형식의 리소스에 접근할 수 있는 것을 정의한 것이며 리소스 계층

구조(조직, 폴더, 프로젝트)에서 부여된 수준이다. (Org, folder, project, resource) - 리소스는 상위 정책을 상속하고 정책들은 추가 가능하다.