IDOR

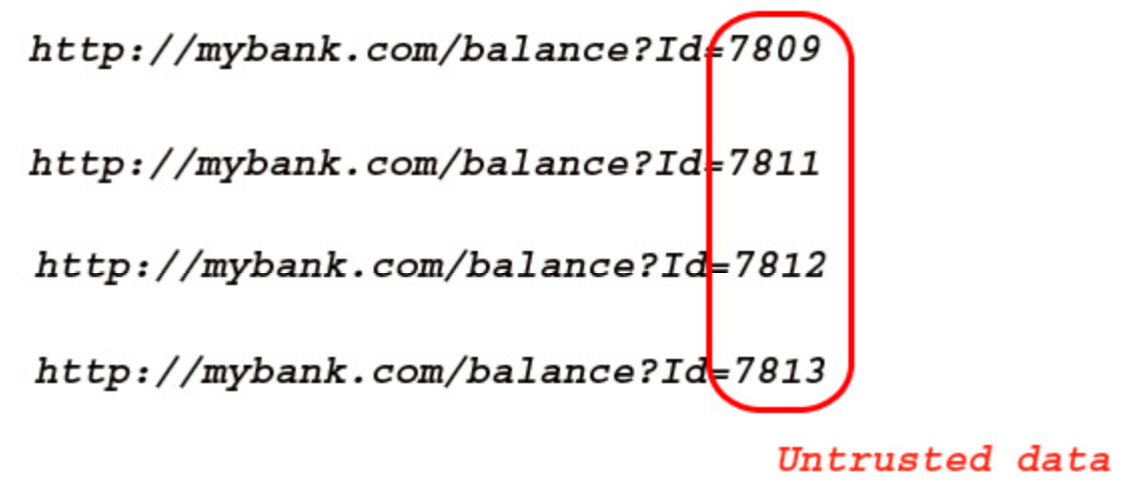

id, 게시글 번호, 페이지 등 어떤 구분된 작업을 위해 식별자로 사용되는 오브젝트 값을 수정하여 관리자가 의도하지 않은 접근을 유발하는 공격 기법이다.

예시

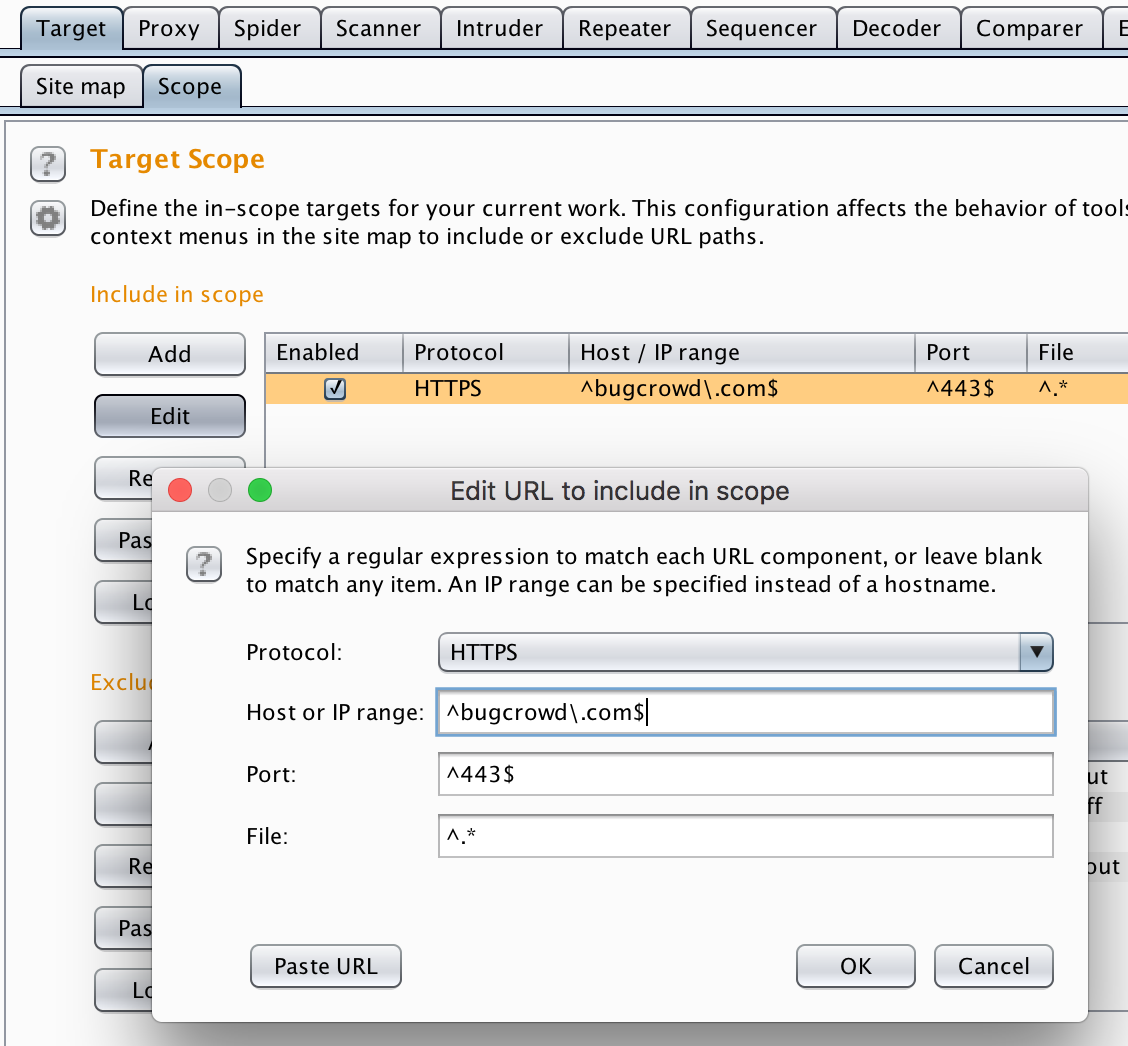

scope - burp

따로 지식이 필요한 기법이 아니기 때문에 Burp suite를 이용한 테스트 방법에 대해 간단히 살펴보겠다.

원하는 URL 범위를 지정하고

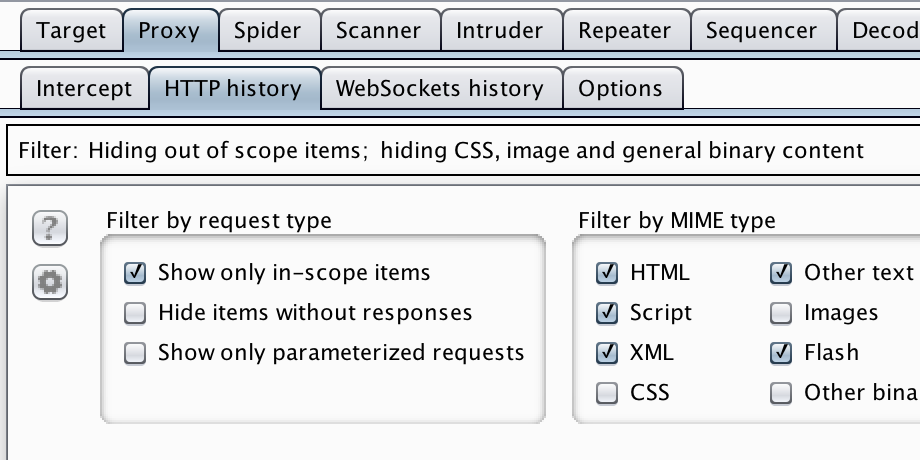

history에서 해당 URL scope만 확인할 수 있도록 필터를 설정한다.

그리고 최대한 많은 request를 생성한 후에

URL이나 쿠키, 헤더 등에서 전달되는 이용할만한 오브젝트가 없는지 확인한다.

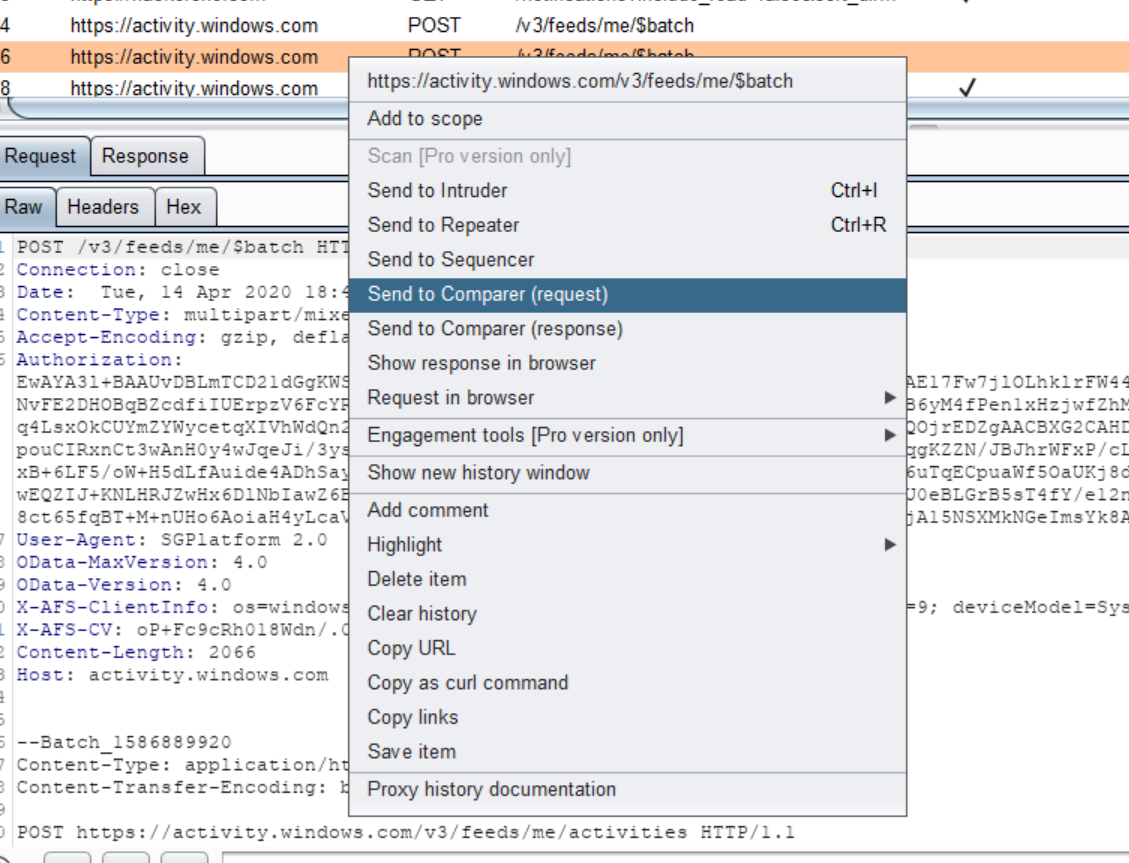

comparer - burp

눈으로 인젝션 포인트를 찾는 것은 번거로울 수 있다.

다행히도 burp에서 제공하는 comparer를 이용하여 좀더 편하게 인젝션 포인트를 찾을 수 있다.

점검을 원하는 request를 우클릭하면 해당 패킷을 comparer로 전송하는 send to comparer을 확인할 수 있다.

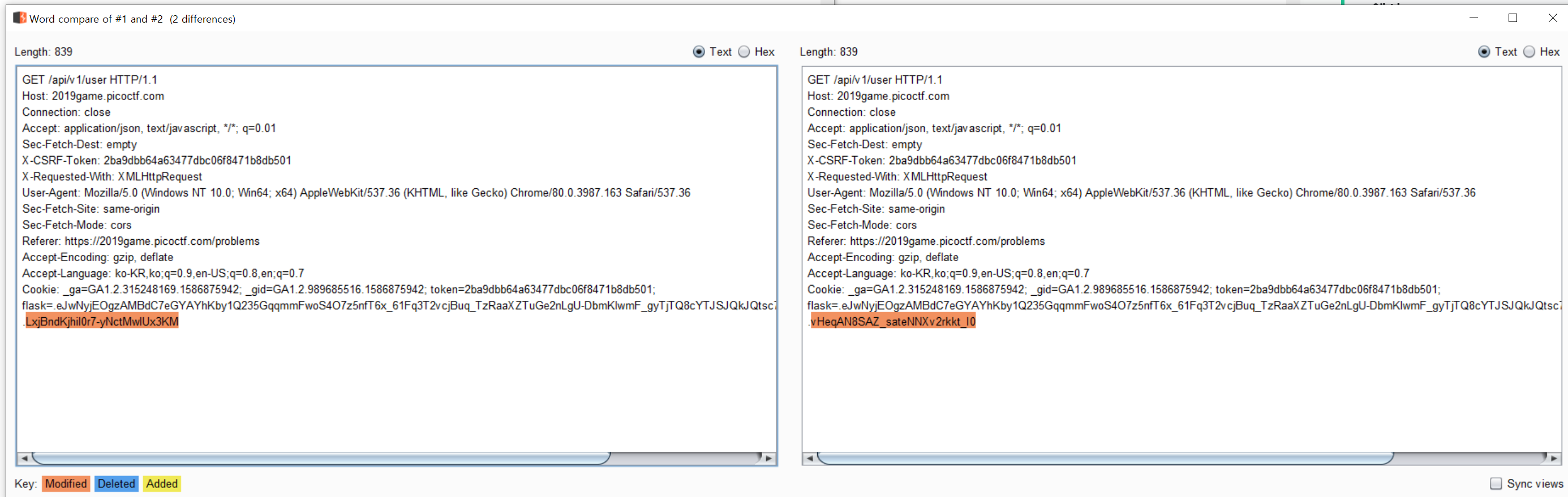

comparer 메뉴에서 보면, 변경가능한 오브젝트 값이 있을 경우 words 버튼이 활성화되있는 것을 확인할 수 있는데words를 클릭하여 창을 열어보면

변경되는 오브젝트 값, 즉 인젝션 포인트가 하이라이팅되고 있는 것을 확인할 수 있다.

wfuzz

관련된 취약점 점검용으로 유용히 사용될 수 있는 퍼징도구이다.