이제 혼자서 작업을 하지 않으므로 aws iam 계정을 사용해야했다.

ec2, rds, s3, cloudfront, amplify, athena 등등 사용하니까

처음에는 이걸 일일히 추가해줘야했다.

근데, 생각해보면 굳이 그럴 필요가 있나 싶다.

아직 회사가 작은데 벌써부터 직원마다 aws iam 권한을 세분화할 필요가 있을까?

나는 아직 seed 단계 회사이므로 굳이 이럴 필요가 없었다.

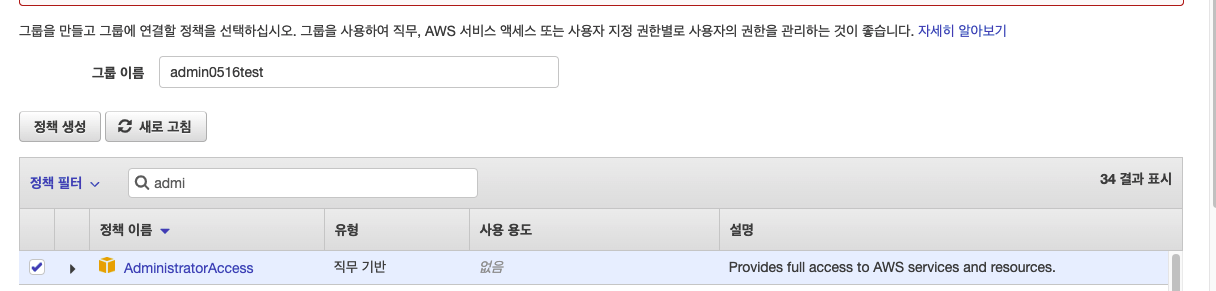

그래서 cto 님에게는 직원 관리가 가능한 Administrator

나머지 개발자는 직원관리는 불가능하지만, 모든 aws 서비스는 관리 가능하게 PowerUserAccess 권한을 주기로 했다.

왜냐하면, 시드단계 특성상 모든게 내 일이 될 수 있기 땜시...

PowerUserAccess로 추가하면 서비스 관리만 가능한 계정을 만들 수 있다.

Administrator 대신, PowerUserAccess 추가하면 된다.

** poweruseraccess는 서비스관리만 가능하고 결제대시보드 못봄!

결제 대시보드 보는 권한, 유저생성 권한은 Administrator임!

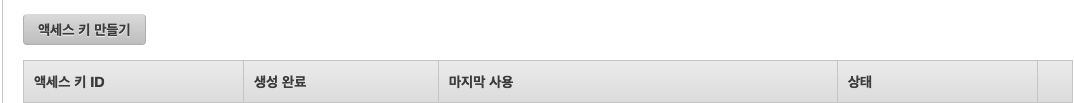

aws 터미널에서 iam 로그인 위한 access key, password는

보안자격 증명에서 엑세스 키 만들기하면, csv 파일로 id, password 준다.

추가!

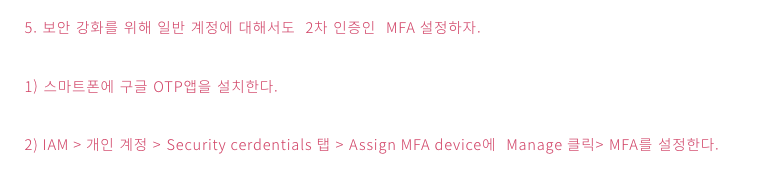

요즘 보안에 신경을 많이 써서 mfa 라는 2차 인증이 생겼다.

라고 한다.

이걸 왜 iam 설정하는데 이야기하는지 궁금할 수 있는데, root 계정을 mfa 세팅해놨다면,

iam 계정도 mfa 2차 인증을 해야 aws 서비스에 엑세스가 가능해진다.

이거 안하면 아무리 PowerUserAccess 든, Administrator든 설정해도 아무 소용없다.

이거 때문에 엄청 삽질했다....

문제 해결해서 넘나리 기쁘고요~

참고

권한부여 게시글 : https://ukayzm.github.io/aws-create-iam-user/

mfa 세팅 참고 게시글

https://brunch.co.kr/@topasvga/481

https://brunch.co.kr/@topasvga/40