Prob 27번

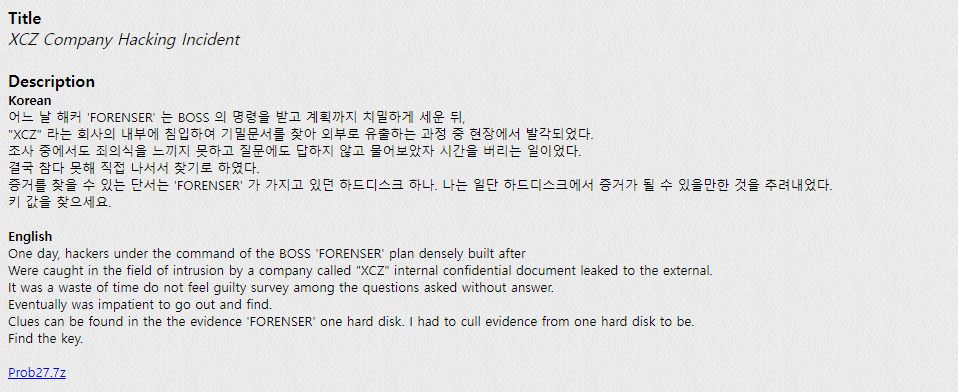

.7z파일을 우선 다운받아보니, 온전한 형태가 아닌 듯 하다.

ftk imager에 넣어보자.

여기서, 내부 정보를 외부로 주로 유출할때 쓰이는 건 무엇일까? 주로 메신저를 많이 쓴다.

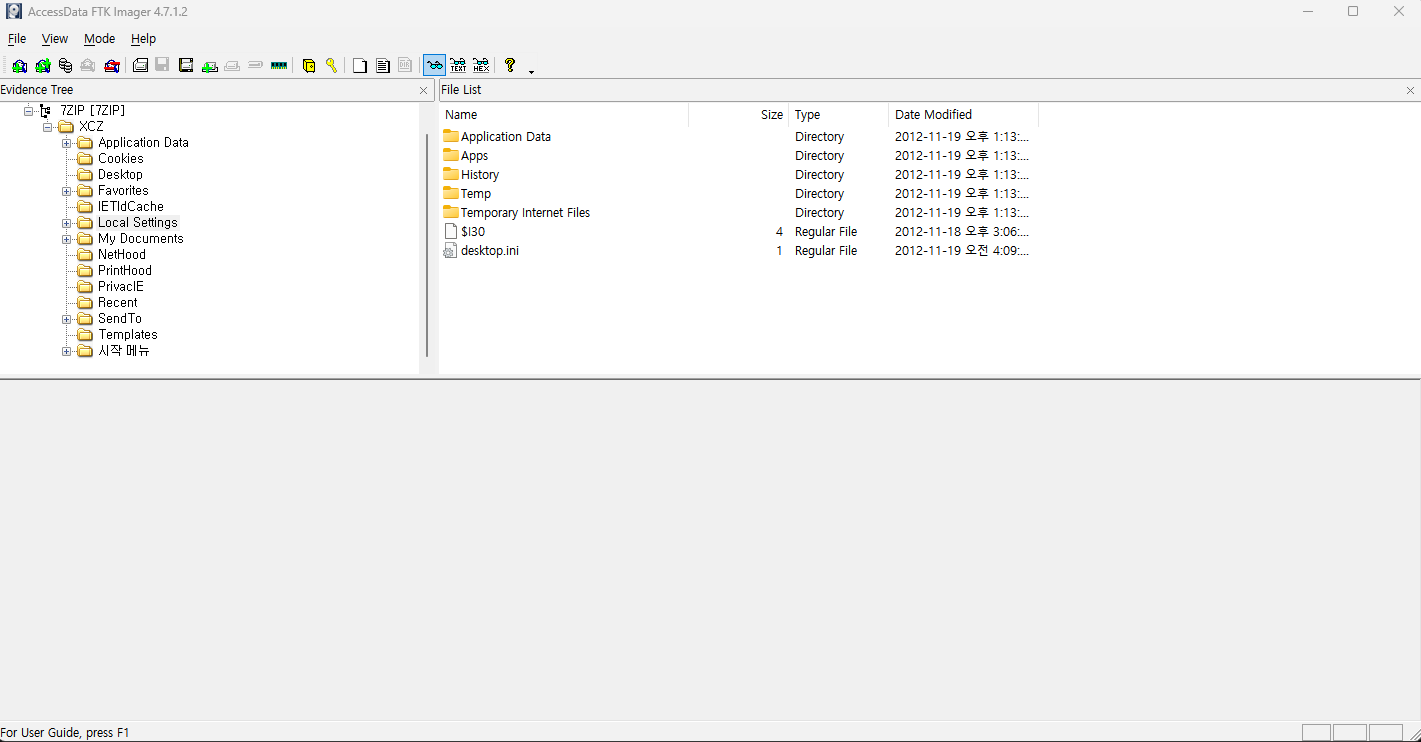

파일을 분석하다 보니, outlook express를 발견했다. outlook express는 microsoft의 대표적인 이메일 프로그램이다. 이 부분을 한번 보자.

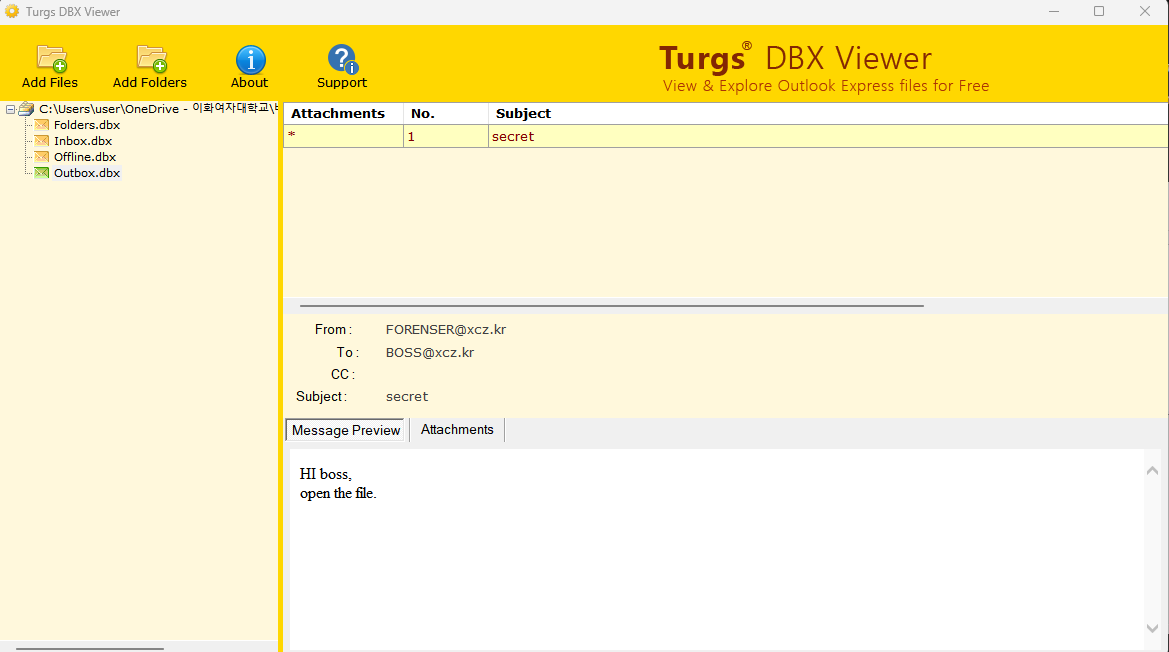

일단 추출한 다움, .dbx파일을 까보자.

.dbx 파일을 까보기 위해, 아래 사이트에서 dbx viewer를 다운받았다.

링크텍스트

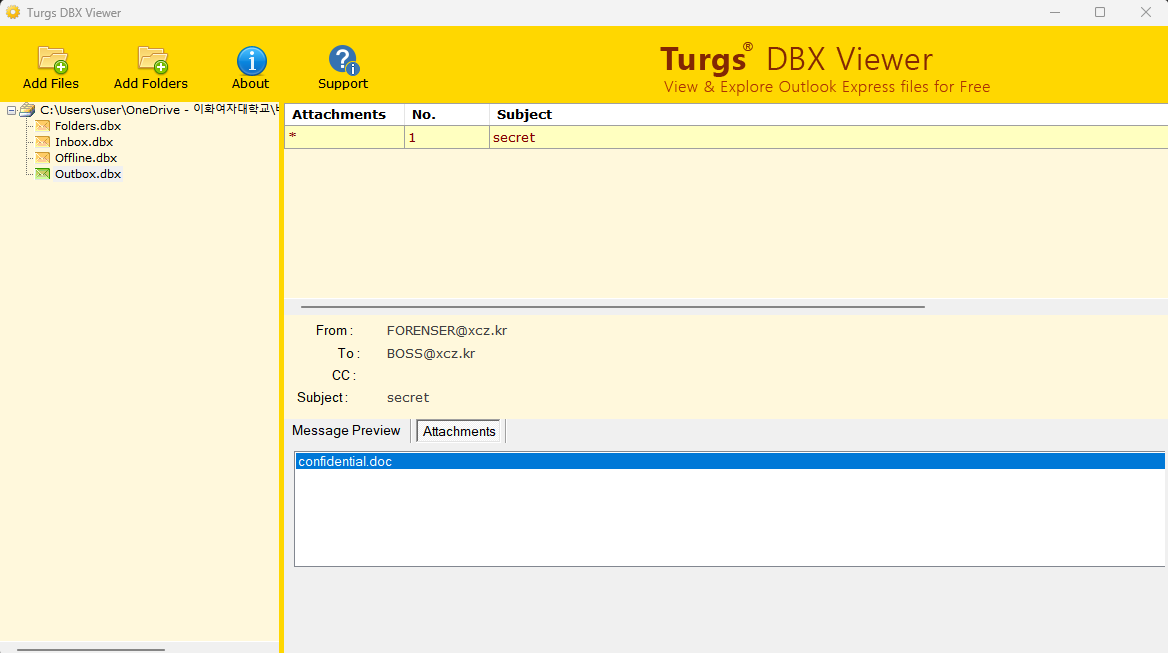

여기 이 .dbx 파일 중에서, outbox.dbx 파일에 어떠한 파일이 첨가되어 있다는 것을 확인할 수 있다. attachments 창에 들어가 보면,

confidential.doc라는 파일이 보인다. 여기가 핵심인듯

이걸 아까 ftk imager에서 복원한 .7z 압축파일에서 찾아보자.

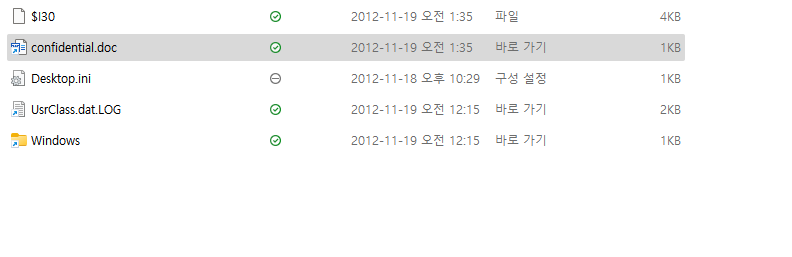

recent 폴더에서 위에서 보았던 수상한 파일을 찾았다.

열어보자.

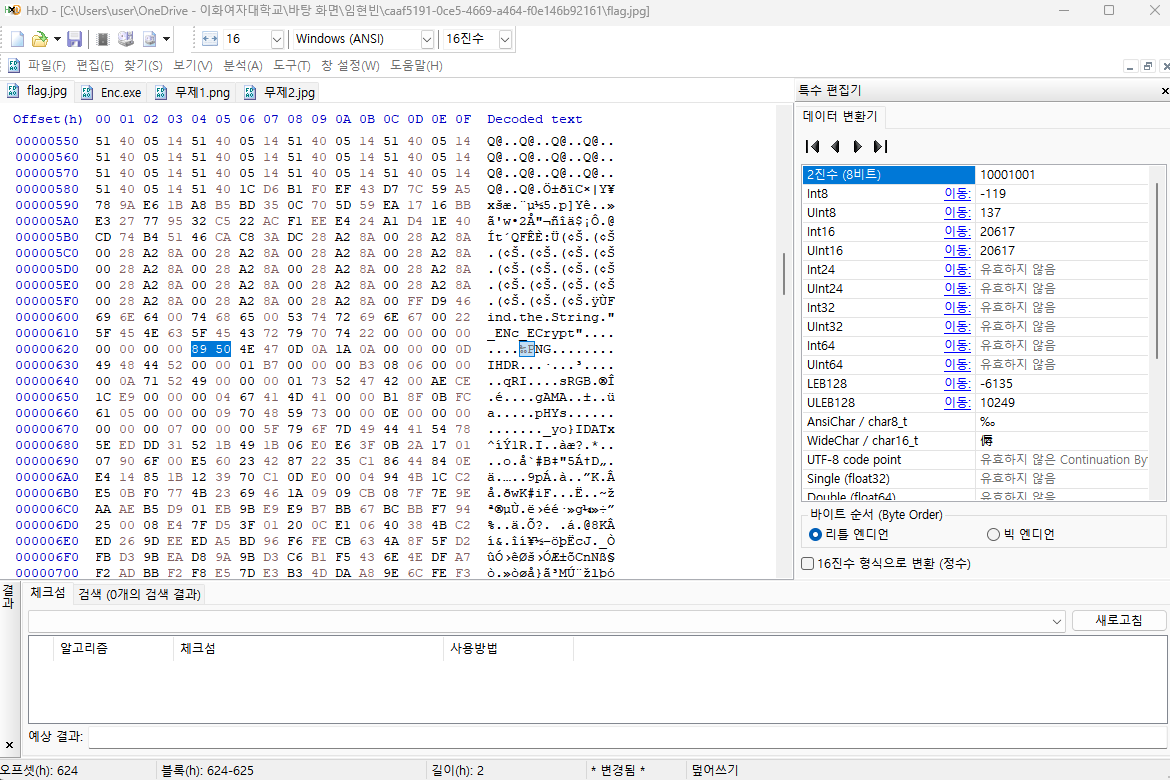

아래에 수상쩍은 빈 여백이 있길래, 색깔을 검은색으로 바꿔줬다.

찾음

정보유출의 수단 -> 컴퓨터의 경우, 주로 이메일이 많이 이용된다는 것을 알고, ftk imager를 간단하게 활용할 줄만 알면 쉽게 풀리는 문제였다.

Enc-jpg

파일을 다운받았다.

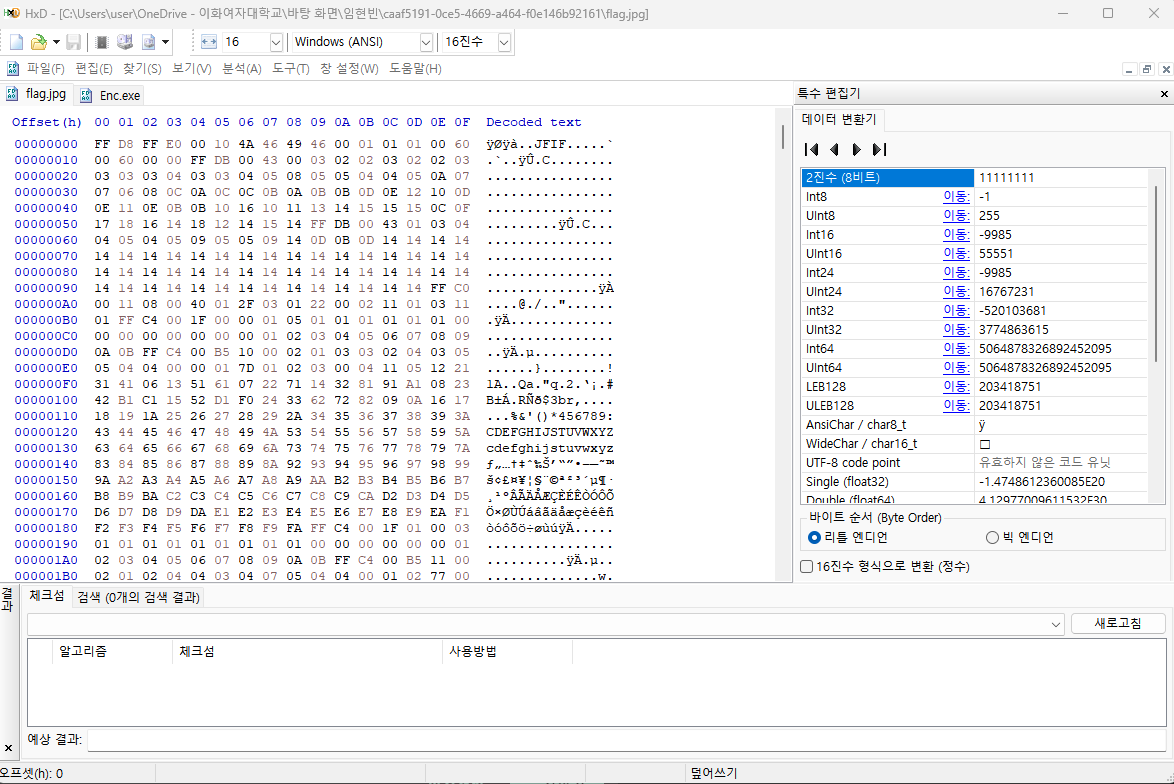

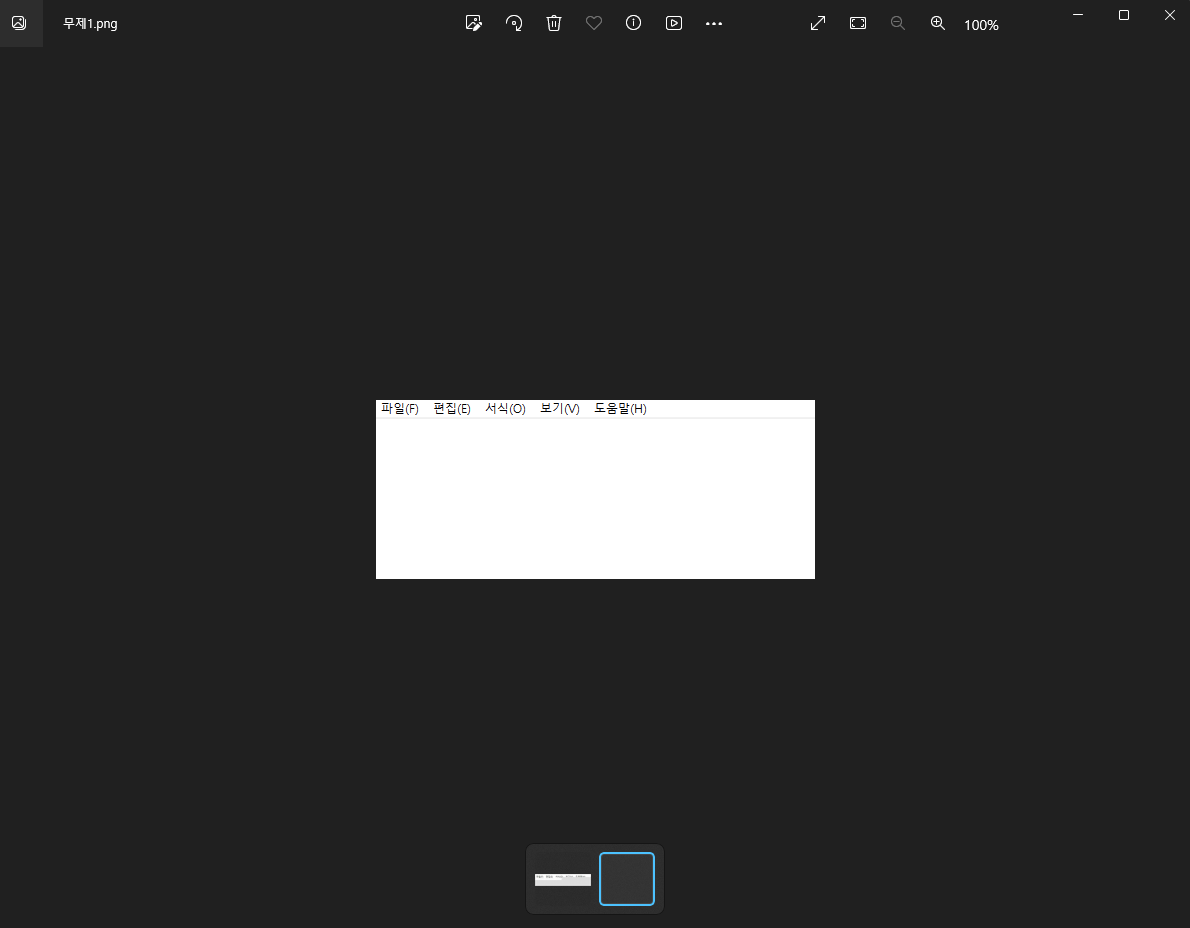

2개의 파일이 있는 것을 볼 수 있다. 둘다 hxd에 넣어보자.

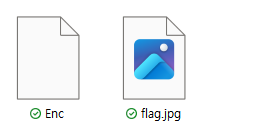

enc 파일의 시그니처는 4d 5a 90으로, mz 파일의 시그니처이다.

mz 파일

MZ 실행 파일 형식은 DOS에서 .EXE 실행 파일에 사용되는 파일 형식이다.

파일의 맨 앞에 있는 "MZ"라는 아스키 문자열(16진수로는 4D 5A)로 식별할 수 있다. 이런 걸 "매직 넘버"라고 한다. "MZ"는 MS-DOS의 개발자였던 Mark Zbikowski의 머리글자를 딴 것이다.

확장자를 .exe로 고쳐보자.

실행시켜 보았는데, 정말 놀랍게도 아무 일도 없었다.

딱히 이상한게 안보여서, 문제의 파일인 flag.jpg 파일로 넘어갔다.

헤더 시그니처는 ff d8로 멀쩡하게 있는걸 확인할 수 있다.

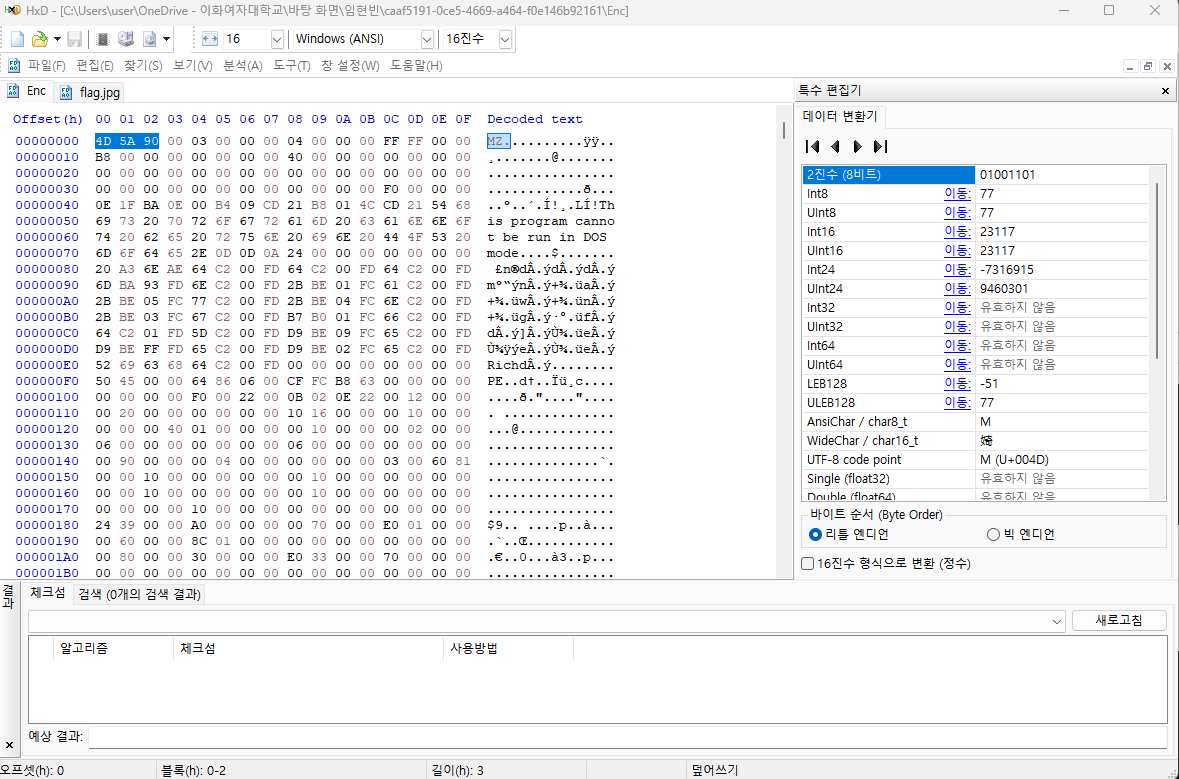

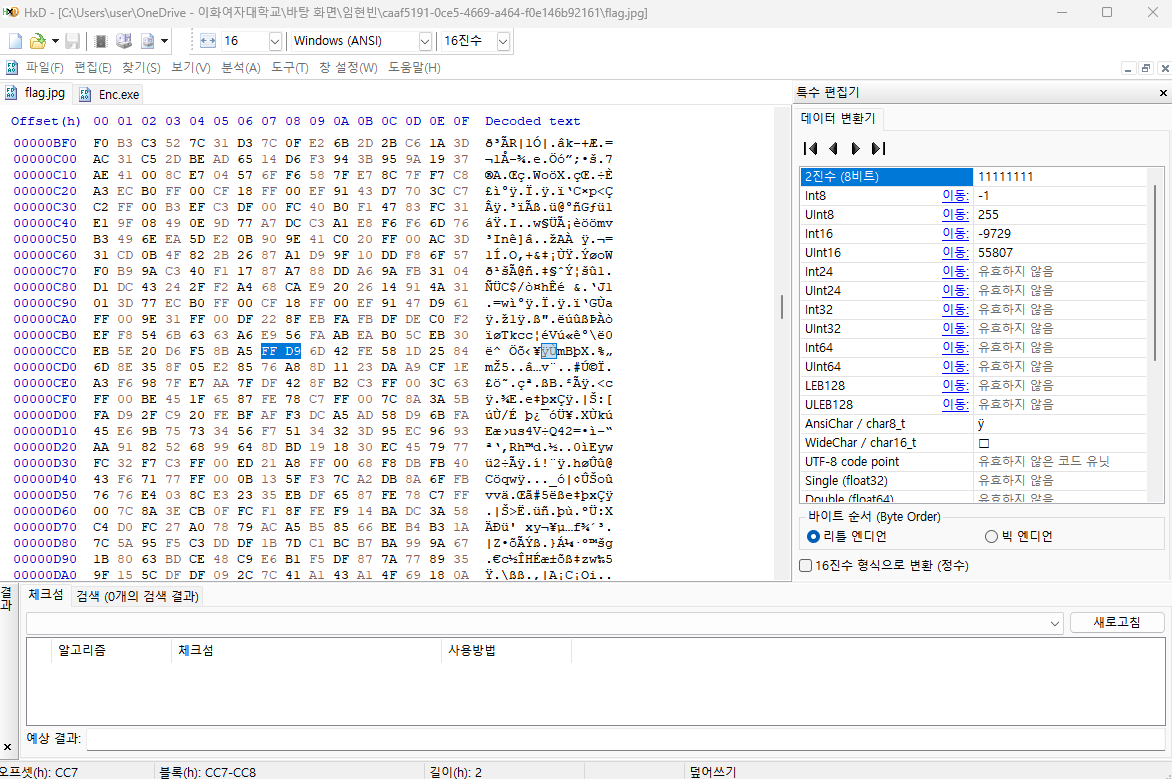

후터 시그니처인 ff d9를 살펴보았다.

후터 시그니처가 총 2개 있는 것을 확인할 수 있다.

이 부분이 조금 이상하기는 한데, 일단 넘어가고, 파일을 추출해야 될 듯 싶다.

첫번째 후터 뒤에는 딱히 특별한 점은 없었는데(decoded text를 해독해봐도 마찬가지였다.)

2번째 부분의 경우, 후터 시그니처의 조금 뒤에 png 파일의 헤더 시그니처를 발견할 수 있었다.

png 파일을 새로 만들어보자.

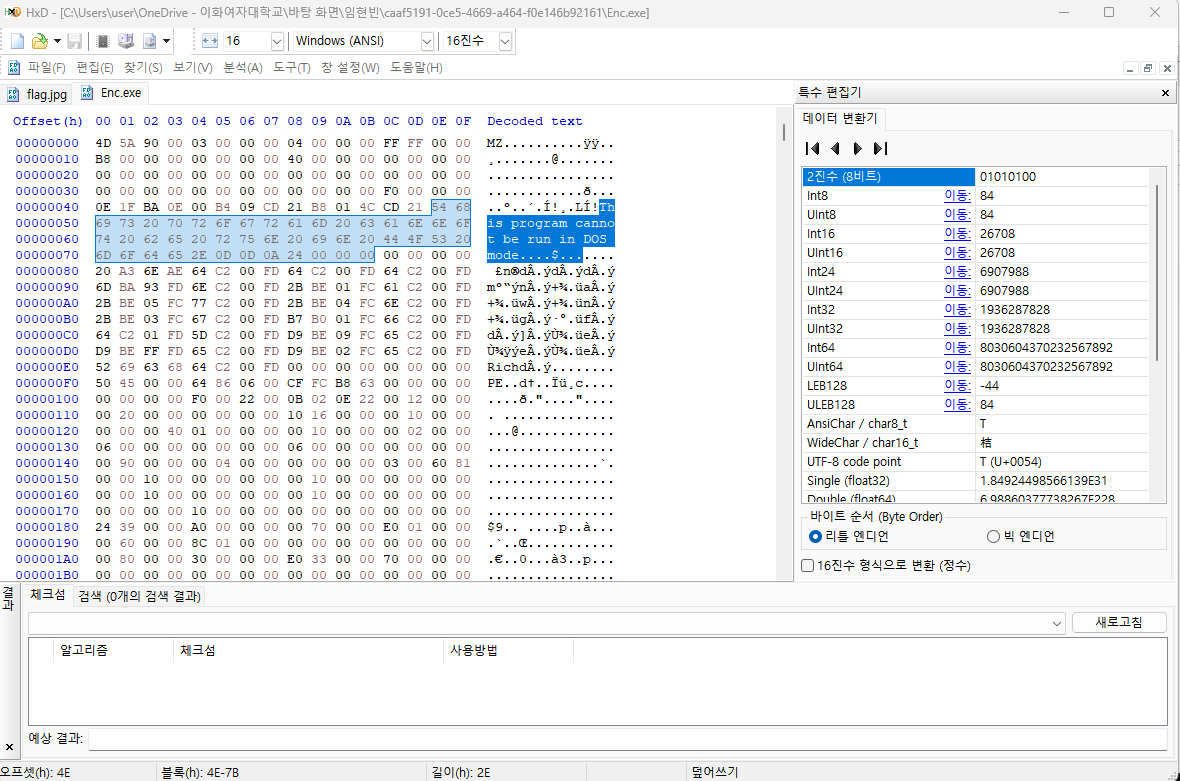

.....?

jpg 파일에서 추가적으로 무언가를 찾아야 될 듯 싶다.

jpg 파일에서 추가적으로 png 파일을 또 찾았다.

.........

너무 파일을 세분화시켰기 때문에, 다시 드림핵에서 문제파일을 다운받아서 풀어보기로 했다.

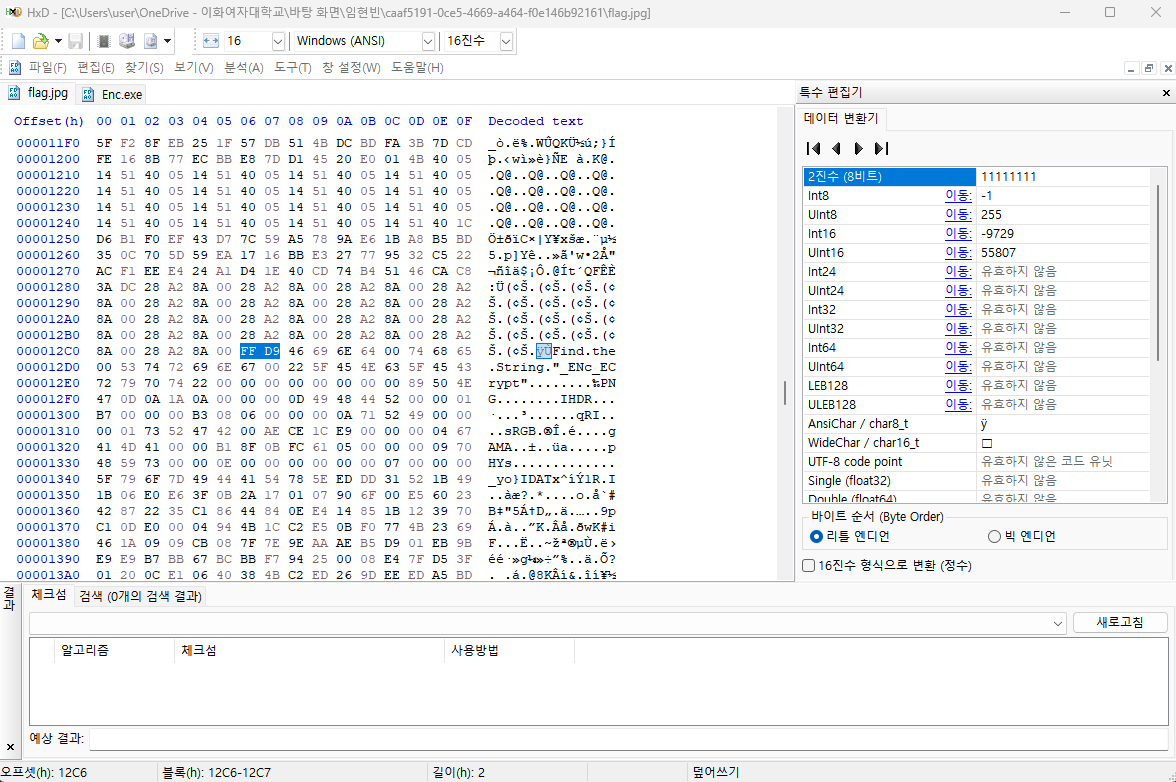

중간에 ff d9 부분을 삭제했다. 좀 헤맸는데, 그냥 중간에 ff d9를 넣은 값이라 이걸 없애줬더니 어느정도 사진의 앞부분이 나왔다.

이를 드림핵에 올라온 답변에서 힌트를 얻어 조합하였다.

(png 파일의 idat 부분에 있었다. 이 문제를 만든 출제자에 의하면, idat 앞의 4바이트는 정크 값이기 때문에 아무 값이나 들어가도 상관이 없다고......)

DH{How_ENc_ECrypt_yo}

인프런 강의 인증