web 챌린지

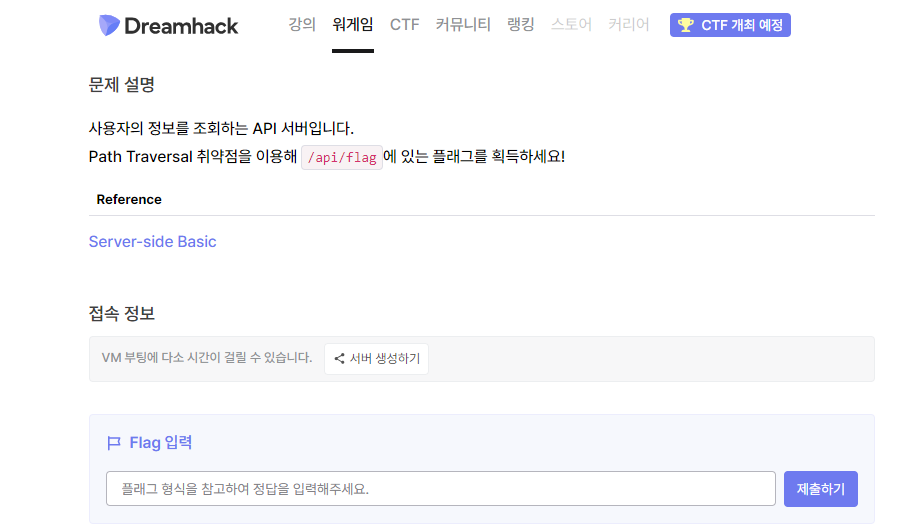

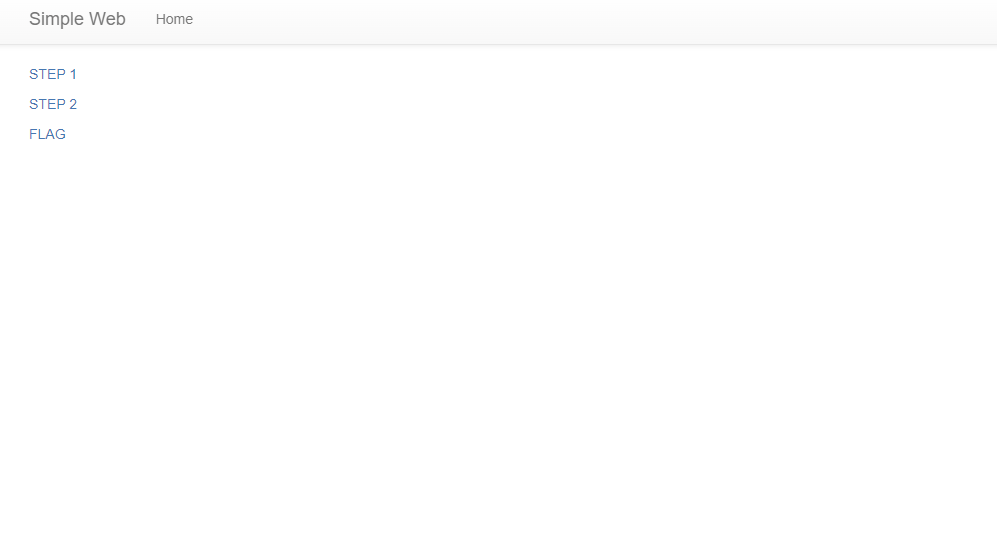

1.[DreamHack] Everyday 챌린지 Web1

웹 서버 관련 문제인듯 하다. path traversal 취약점을 이용해 flag를 찾으라고 한다.파일을 옮기는 과정에서 옮기고자 하는 파일 이름에 대한 검증이 없기 때문에 발생하는 취약점공격자가 웹 서비스의 파일 시스템에 존재하는 임의 파일을 다운로드할 수 있을 때

2023년 10월 26일

2.Everyday 챌린지 Web2

일단 문제 파일을 다운받고, 사이트로 들어가 보았다.일단 특이점은 보이지 않는다. 코드를 보자.session_id의 값에 따라, session_id와 guest와 매칭될 경우 guest로 인식하고 화면을 보여주고, admin과 매칭될 경우 admin으로 인식하고 보여줄

2023년 10월 27일

3.Everyday 챌린지 Web3

파일을 다운받고, 사이트에 접속해보자음....처음 보는 파일이다. 아마 도커 파일인 듯 하다.우리가 아는 기본형 사이트가 아니라, 좀 더 특이한 사이트가 나온다. 한번 guest, guest로 로그인을 시도해 보자....없다고 뜬다....다운로드 받은 파일에서 힌트를

2023년 10월 29일

4.Everyday 챌린지 Web4

ex-reg-ex 파일을 다운받고, 사이트에 들어가 보자. 플래그는 flag.txt 파일과 flag 변수에 있다고 한다. 코드는 이거다. 음......뭔가 입력을 해야 flag가 출력되는 듯 하다. 이 부분을 보자. m의 값을 해석해 보자면, dr이라는 문자열

2023년 10월 31일