⚡️ 서버 인증 및 접근 통제

🖥️ 서버 인증의 개념

📖접속자의 로그인 정보를 확인하는 보안 절차

🖥️ 서버 인증의 기능

📖스니핑 방지 / 피싱 방지 / 데이터 변조 방지 / 기업 신뢰도 향상

🖥️ 인증 기술의 유형

📖지식기반 인증 / 소지기반 인증 / 생체기반 인증 / 특징기반 인증

🖥️ 서버 접근 통제

- 개념 : 접근 여부 허가 및 거부하는 기능

- 접근 통제 용어 : 주체 / 객체 / 접근

- 서버 접근 통제의 유형

- 임의적 접근 통제(DAC) : 신분 기반 접근 통제 / ACL 수정

- 강제적 접근 통제(MAC) : 규칙 기반 접근 통제

- 역할 기반 접근 통제(RBAC) : 역할 기반 접근 통제

- 3A

- 인증(Authentication) : 주체의 신원 검증

- 권한 부여(Authorization) : 인증된 주체 접근 허용

- 계정관리(Accounting) : 주체의 접근 추적, 행동 기록

- 인증관련 기술

- SSO(Single Sign On) : 커버로스에서 사용 / 인증 기술

- 커버로스 : 1980년대 중반 MIT Athena 프로젝트 일환 / 티켓 기반 프로토콜

🖥️ 접근 통제 보호 모델

- 벨-라파듈라 모델(BLP)

- No Read Up

- No Write Down

- 비바 모델(Biba Model)

- No Read Down

- No Write Up

⚡️ SW 개발 보안을 위한 암호화 알고리즘

🖥️ 암호 알고리즘 개념

📖무결성 및 기밀성 확보를 위해 정보를 쉽게 해독 할 수 없는 형태로 변환

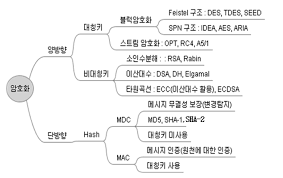

🖥️ 암호 알고리즘 방식

- 양방향 방식

- 대칭 키 암호 방식

- 암호화 + 복호화에 같은 암호키 사용

- 키 교환 필요 / 속도 빠름

- 블록 암호화 : 고정길이 블록 암호화 / DES, AES, SEED

- 스트림 암호화 : 매우 긴 주기의 난수열 발생 / RC4

- 비대칭 키 암호 방식(=공개키)

- 개인 키 소유

- 공개 키로 암호화 -> 반드시 개인 키로 복호화

- RSA / ECC / EIGamal / 디피-헬만

- 대칭 키 암호 방식

- 일방향 방식(해시 암호 방식)

- 복호화 불가능

- 방식 종류

- MAC(Message Authentication Code) : 키 사용 / 정당성 검증 / 무결성 + 송신자

- MDC(Modification Detection Code) : 키 미사용 / 무결성만

🖥️ 암호 알고리즘 상세

- 대칭 키 암호화 알고리즘

- DES : 미국 연방 표준국(NIST) 발표 / 블록 64bit / 키 56bit / 페이스텔 구조

- AES : 미국 표준 기술 연구소(NIST) 발표 / 전사적 공격 / 3DES 성능문제 극복 / 4가지 계층 구조

- SEED : 한국인터넷 진흥원 / 16개의 64bit 라운드 키 / 128bit, 256bit로 분류

- ARIA : 국가정보원 + 산학연구협회 / XOR과 같은 단순 바이트 단위 연산

- IDEA : 스위스 연방기술 기관

- LFSR : 시프트 레지스터 일종 / 함수 계산 구조 / 배타적 논리합

- SKipjack : 미 국가안보국 / Clipper 칩 내장 알고리즘 / Fortezza Card

- 비대칭 키 암호화 알고리즘

- 디피-헬만 : 최초의 공개키 알고리즘 / W.Diffie + M.Hellman / 이산대수 계산

- RSA : 3명 MIT 교수 / 소인숩 분해

- ECC : 코블리치와 밀러 / 타원 곡선 암호 / 유한체 / 타원곡선 군

- EIGamal : T.EIGamal / RSA와 유사 / 전자서명 + 데이터 암복호화

- 해시 암호화 알고리즘

- MD5 : R.rivest / MD4 개선 / 512비트짜리 입력 메세지 블록

- SHA-1 : 160bit 해시 값 생성 / NSA 미정부 표준 지정

- SHA-256/384/512 : 256bit 해시 값 생성

- HAS-160 : 국내 표준 서명 알고리즘 KCDSA / MD5 + SHA-1 장점 취합

- HAVAL : 1024bits 블록 / 메시지 다이제스트 출력

⚡️ 안전한 전송을 위한 데이터 암호화 전송

🖥️ IPSec

- IPSec 개념 : IP(3계층)에서 인증 헤더 + 암호화를 이용한 IP 보안 프로토콜

- IPSec 기능 : 기밀성 / 비 연결형 무결성 / 인증 / 재전송 공격 방지 / 접근 제어

- IPSec 동작 모드

- 전송 모드 : 페이로드 보호

- 터널 모드 : 패킷 전체 보호

- IPSec 프로토콜

- 인증 프로토콜 : MAC 인증 + 송신처 인증 제공 / 무결성 + 인증 제공

- 암호화 프로토콜 : MAC 암호화 / 기밀성 + 무결성 + 인증 제공

- 키 관리 프로토콜

🖥️ SSL/TLS

- SSL/TLS 개념 : 전송계층과 운요계층 사이에서 웹 데이터 암호화, 상호 인증 및 전송 시 데이터 무결성 보장

- SSL/TLS 특징

- Netscape 사 개발

- 다양한 암호 통신 방법 활용

- 'https://' 사용

- SSL/TLS 보안 기능 : 기밀성 / 상호인증 / 메시지 무결성

🖥️ S-HTTP

- 네트워크 트래픽 암호화

- 모든 메시지 각각 암호화

- HTTP 사용 애플리케이션에 대해서만 메시지 보호

⚡️ 자산에 대한 보안 항목식별

🖥️ 정보자산의 주요 용어

📖자산 / 사용자 / 소유자 / 관리자

🖥️ 정보자산의 식별 : 교재참고

🖥️ 정보자산의 분류기준 : 교재참고

🖥️ 자산목록 작성 : 교재참고

⚡️ SW 개발 보안 적용 사례

Secure SDLC 모델 및 방법론

- BSIMM : 미국 국토안보국 지원 / 보안활동 성숙도 수준 영역별 측정

- Open SAMM : OWASP 개발 / 개방형 보완 프레임워크 / 설계 및 코드 리뷰 / 보안 테스팅

- Seven TouchPoints : 실무적 검증 개발 보안 방법론

- MS SDL : 마이크로 소프트사 / pre-SDL & post-SDL 버전

- OWASP CLASP : 활동중심, 역할 기반 프로세스로 구성 / 취약점 목록 제공