Spring Security란?

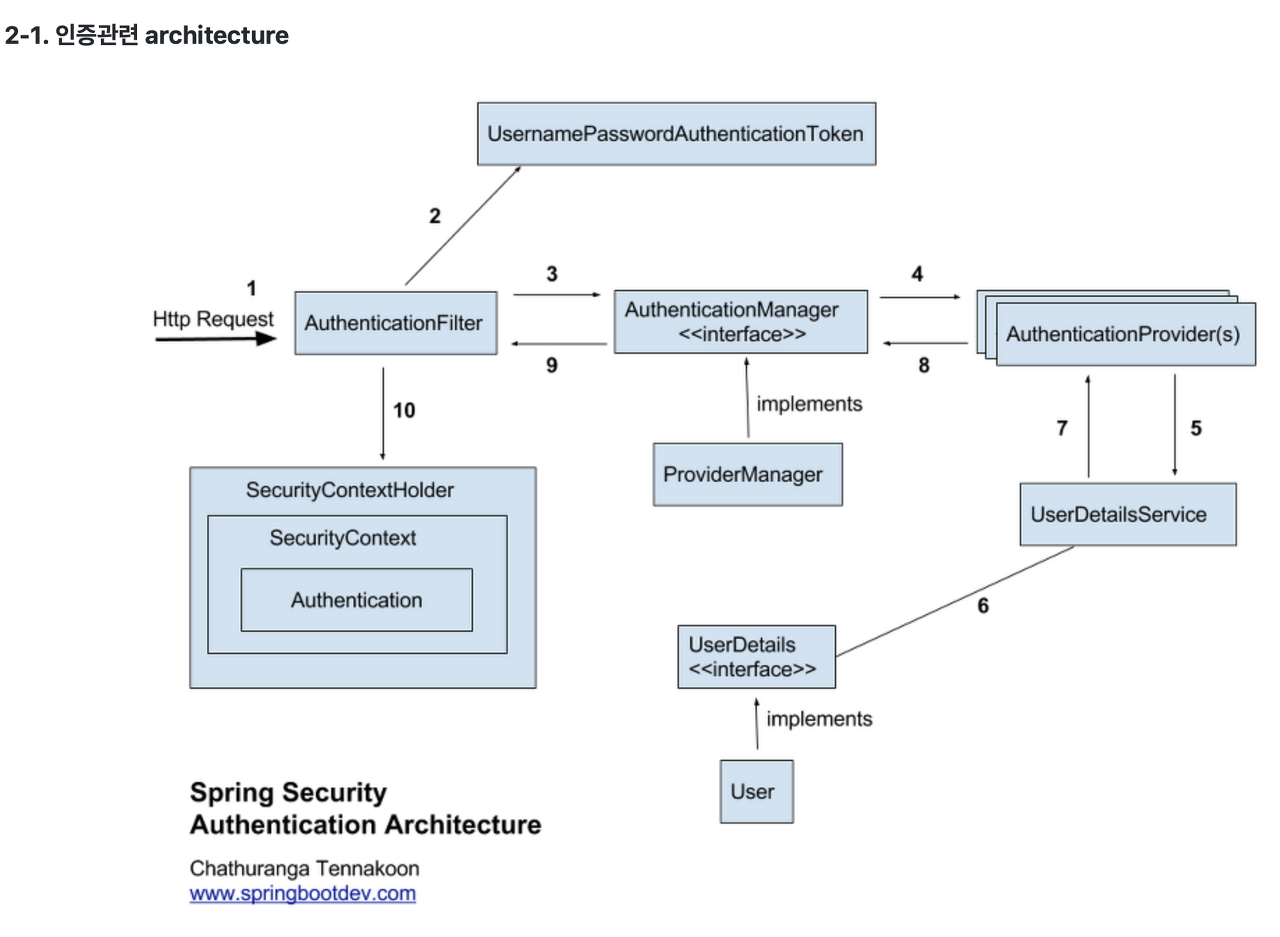

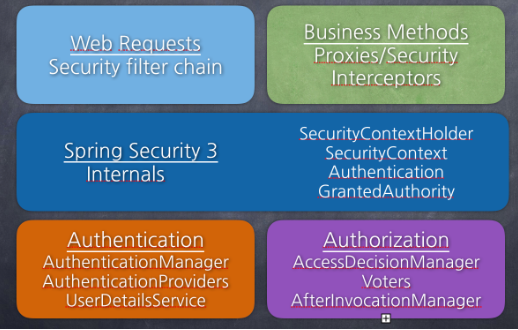

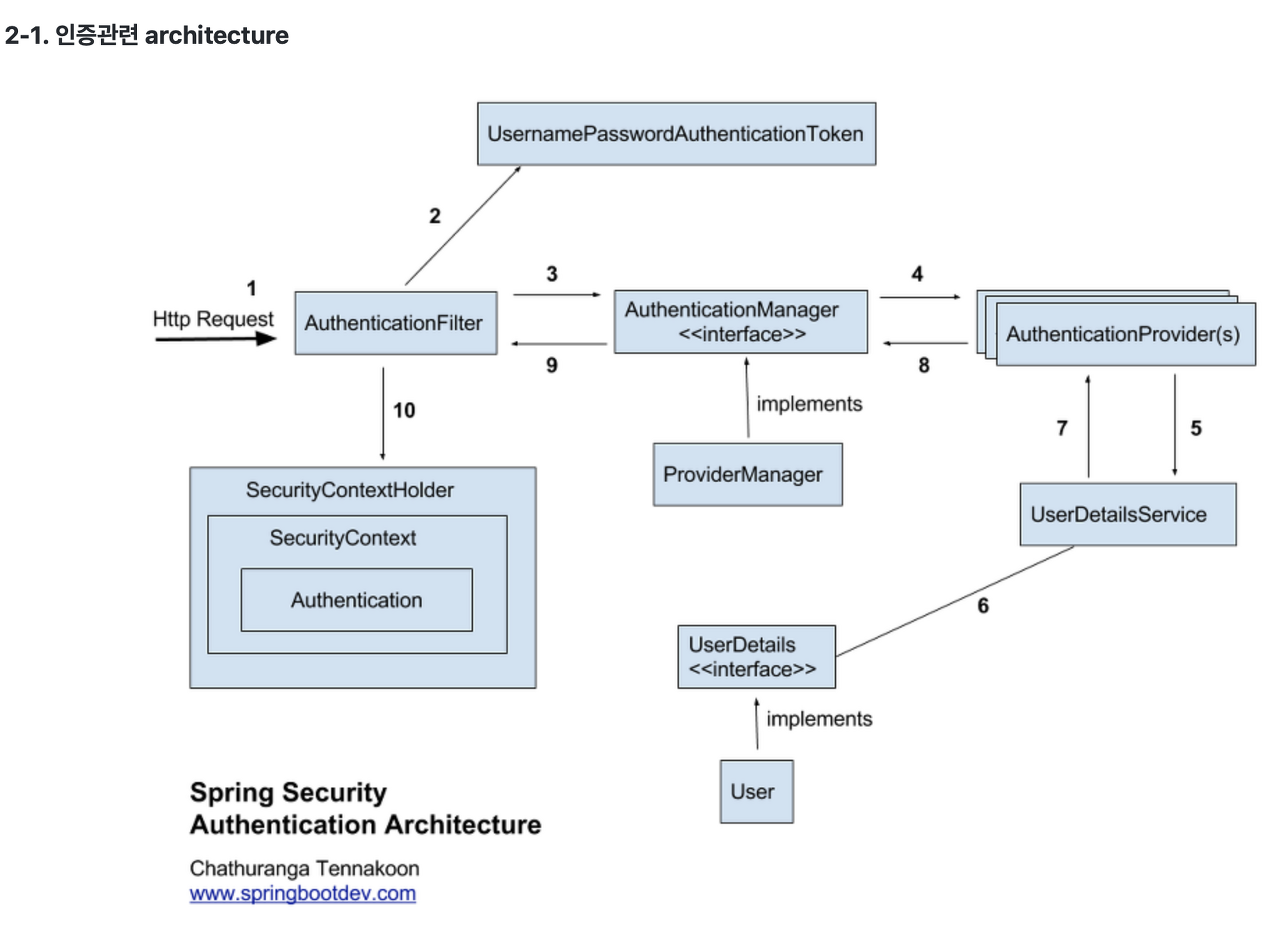

Spring Security는 Spring 기반의 어플리케이션의 보안 ( 인증과 인가 등 ) 을 담당하는 스프링 하위 프레임워크입니다. Spring Security는 '인증' 과 '인가'에 대한 부분을 Filter의 흐름에 따라 처리하고 있습니다.

Filter는 Dispatcher Servlet 에 요청이 전달되기 전에 가장 먼저 받지만, Interceptor는 Dispatcher Servlet 과 컨트롤러 사이에 위치한다는 점에서 차이가 있습니다.

따라서 Spring Security는 보안과 관련해서 많은 옵션을 제공해주기 때문에 개발자는 일일이 보안 관련 로직을 작성하지 않아도 됩니다.

인증과 인가

- 인증 ( Authentication ) : 해당 사용자가 본인이 맞는지 확인하는 절차

- 인가 ( Authorization ) : 인증된 사용자가 요청한 자원에 접근 가능한지 결정하는 절차

Spring Security는 기본적으로 인증 절차를 거친 후에 인가 절차를 진행하게 되며, 인가 과정에서 해당 리소스에 대한 접근 권한이 있는지 확인하게 됩니다. Spring Security는 이러한 인증과 인가를 위해 Principal를 아이디로, Credential를 비밀번호로 사용하는 Credential 기반의 인증 방식을 사용합니다.

- Principal ( 접근 주체 ) : 보호 받는 자원에 접근하는 대상

- Credential ( 비밀번호 ) : 자원에 접근하는 대상의 비밀번호

Spring Security 모듈

SecurityContextHolder

SecurityContextHolder는 보안 주체의 세부 정보를 포함하여 응용 프로그램의 현재 보안 컨텍스트에 대한 세부 정보가 저장됩니다. SecurityContextHolder는 기본적으로 SecurityContextHolder.MODE_INHERITABLETHREADLOCAL 방법과SecurityContextHolder.MODE_THREADLOCAL 방법을 제공합니다.

SecurityContext

Authentication 객체를 보관하는 역할을 하며, SecurityContext를 통해 Authorization 객체를 가져올 수 있습니다.

Authentication

Authentication은 현재 접근하는 주체에 대한 정보와 권한을 담는 인터페이스입니다.

Authentication은 SpringContextHolder를 통해 SecurityContext에 접근하고, SecurityContext를 통해 Authentication에 접근할 수 있습니다.

public interface Authentication extends Principal, Serializable {

// 현재 사용자의 권한 목록을 가져옴

Collection<? extends GrantedAuthority> getAuthorities();

// credentials(주로 비밀번호)을 가져옴

Object getCredentials();

Object getDetails();

// Principal 객체를 가져옴.

Object getPrincipal();

// 인증 여부를 가져옴

boolean isAuthenticated();

// 인증 여부를 설정함

void setAuthenticated(boolean isAuthenticated) throws IllegalArgumentException;

}GrantedAuthority

GrantedAuthority는 현재 사용자 ( Principle ) 가 가지고 있는 권한을 의미합니다. ROLEADMIN 이나 ROLE_USER 와 같이 ROLE* 형태로 사용되며, 보통 'roles' 라고 합니다. GrantedAuthority는 UserDetailsService에 의해 불러올 수 있으며, 특정 자원에 대해 접근 권한이 있는지 확인합니다.

UsernamePasswordAuthenticationToken

UsernamePasswordAuthenticationToken은 Authentication을 implements한 AbstrackAuthenticationToken의 하위 클래스로, UserID가 principal 역할을 하고 password가 credential 역할을 합니다. UsernamePasswordAuthenticationToken 의 첫 번째 생성자는 인증 전의 객체를 생성하고, 두번째 생성자는 인증이 완료된 객체를 생성합니다.

public class UsernamePasswordAuthenticationToken extends AbstractAuthenticationToken {

// 주로 사용자의 ID에 해당함

private final Object principal;

// 주로 사용자의 PW에 해당함

private Object credentials;

// 인증 완료 전의 객체 생성

public UsernamePasswordAuthenticationToken(Object principal, Object credentials) {

super(null);

this.principal = principal;

this.credentials = credentials;

setAuthenticated(false);

}

// 인증 완료 후의 객체 생성

public UsernamePasswordAuthenticationToken(Object principal, Object credentials,

Collection<? extends GrantedAuthority> authorities) {

super(authorities);

this.principal = principal;

this.credentials = credentials;

super.setAuthenticated(true); // must use super, as we override

}

}

public abstract class AbstractAuthenticationToken implements Authentication, CredentialsContainer {

}AuthenticationManager

인증에 대한 부분이 처리되는데, 실질적으로 AuthenticationManager에 등록된 AuthenticationProvider에 의해 처리됩니다. 인증에 성공하면 위의 2번째 생성자를 이용해 인증에 성공된 ( isAuthenticated = true ) Authentication 객체를 생성하여 SpringContext에 저장합니다. 그리고 인증 상태를 유지하기 위해 세션에 보관되며, 인증에 실패한 경우에는 AuthenticationException을 발생시킵니다.

public interface AuthenticationManager {

Authentication authenticate(Authentication authentication)

throws AuthenticationException;

}실제 AuthenticationManager 를 implements 한 ProviderManager는 실제 인증 과정에 대한 로직을 가지고 있는 AuthenticationProvider를 List로 가지고 있으며, for문을 통해 모든 AuthenticationProvider를 조회하면서 authenticate 처리를 합니다.

ProviderManager에 우리가 구현한 CustomAuthenticationProvider를 등록하는 방법은 WebSecurityConfigureAdapter를 상속해 만든 SpringConfig에서 할 수 있습니다. WebSecurityConfigureAdapter의 상위 클래스는 AuthenticationManager를 가지고 있기 때문에 CustomAuthenticationProvider를 등록할 수 있습니다.

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

public AuthenticationManager getAuthenticationManager() throws Exception {

return super.authenticationManagerBean();

}

@Bean

public CustomAuthenticationProvider customAuthenticationProvider() throws Exception {

return new CustomAuthenticationProvider();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.authenticationProvider(customAuthenticationProvider());

}

}AuthenticationProvider

AuthenticationProvider에서는 실제 인증에 대한 부분이 처리되는데, 인증되지 않은 Authentication 객체를 받아 인증이 완료된 객체를 반환하는 역할을 합니다.

아래와 같은 AuthenticationProvider 인터페이스를 구현해서 Custom한 AuthenticationProvider를 작성 후 AuthenticationManager에 등록하면 됩니다.

public interface AuthenticationProvider {

// 인증 전의 Authenticaion 객체를 받아서 인증된 Authentication 객체를 반환

Authentication authenticate(Authentication var1) throws AuthenticationException;

boolean supports(Class<?> var1);

}UserDetails

인증에 성공하여 생성된 UserDetails 객체는 Authentication 객체를 구현한 UsernamePasswordAuthenticationToken을 생성하기 위해 사용됩니다. UserDetails 인터페이스는 우리가 만든 UserEntity 모델에 UserDetails를 implements 하여 처리할 수 있습니다.

public interface UserDetails extends Serializable {

Collection<? extends GrantedAuthority> getAuthorities();

String getPassword();

String getUsername();

boolean isAccountNonExpired();

boolean isAccountNonLocked();

boolean isCredentialsNonExpired();

boolean isEnabled();

}UserDetailsService

UserDetailsService 인터페이스는 UserDetails 객체를 반환하는 단 하나의 메서드를 가지고 있는데, 일반적으로 UserDetailsService를 구현하는 클래스에서는 UserRepository를 주입받아 UserDetails를 구현한 UserEntity를 반환하는 로직을 구현합니다.

public interface UserDetailsService {

UserDetails loadUserByUsername(String var1) throws UsernameNotFoundException;

}PasswordEncoding

AuthenticationManagerBuilder.userDetailsService().passwordEncoder() 를 통해 패스워드 암호화에 사용될 PasswordEncoder를 지정할 수 있습니다.

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

// TODO Auto-generated method stub

auth.userDetailsService(userDetailsService).passwordEncoder(passwordEncoder());

}

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}Spring Security 처리 과정

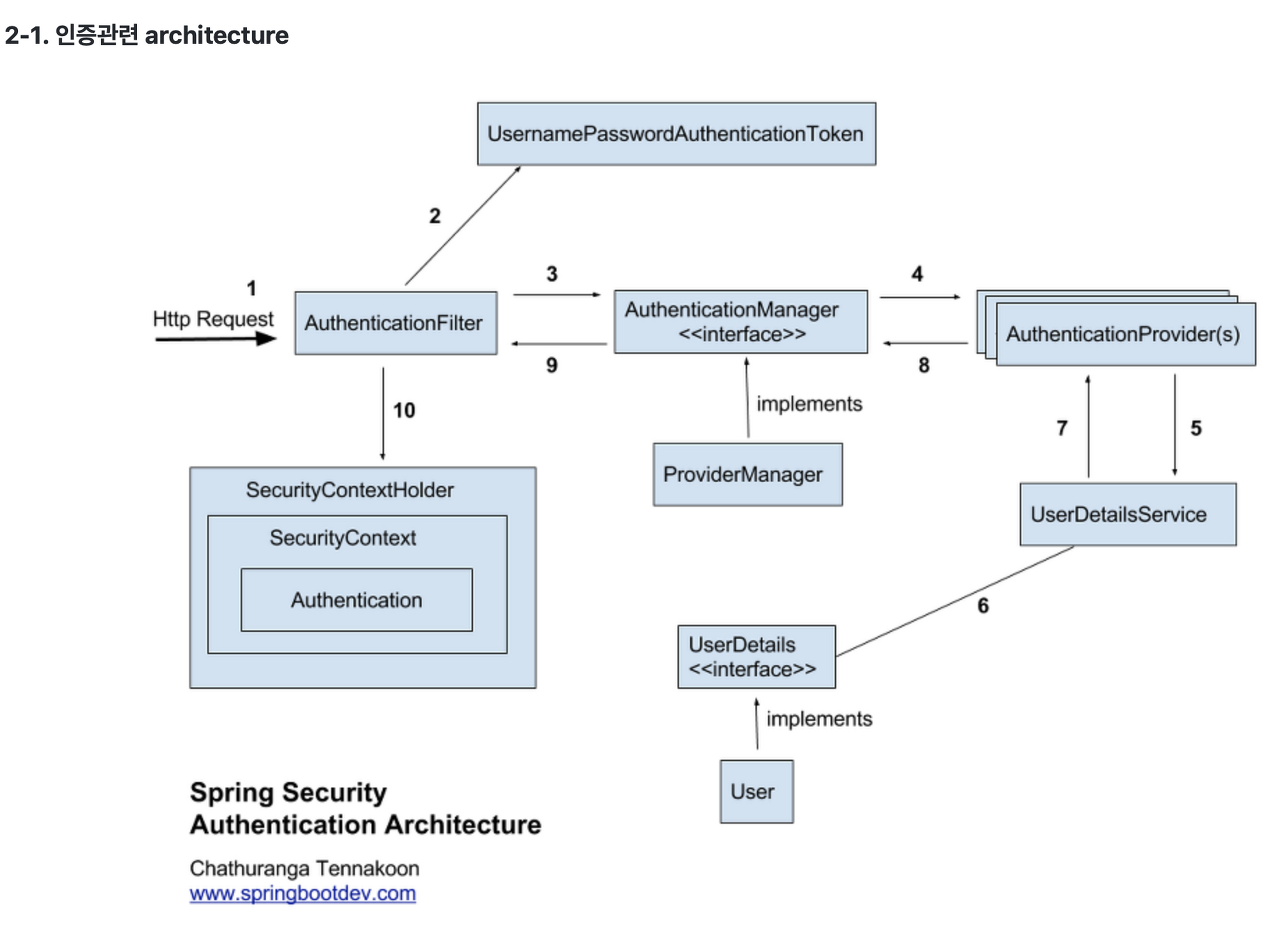

1. 로그인 요청

사용자가 로그인을 하기 위해 아이디와 비밀번호를 입력해서 요청을 보냅니다.

- Form 기반으로 요청을 보낼 수 있고, Json을 이용해서 정보를 받을 수 있습니다.

2. UserPasswordAuthenticationToken 발급

로그인 요청을 AuthenticationFilter가 먼저 받아, 아이디와 비밀번호를 기반으로 UsernamePasswordAuthenticationToken을 발급해주어야합니다.

해당 과정에서 아이디와 비밀번호의 유효성 검사를 진행하면 좋습니다. 따라서 해당 Filter를 구현한 코드는 다음과 같습니다.

public class CustomAuthenticationFilter extends UsernamePasswordAuthenticationFilter {

public CustomAuthenticationFilter(AuthenticationManager authenticationManager) {

super.setAuthenticationManager(authenticationManager);

}

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

UsernamePasswordAuthenticationToken authRequest = new UsernamePasswordAuthenticationToken(request.getParameter("userEmail"), request.getParameter("userPw"));

setDetails(request, authRequest);

return this.getAuthenticationManager().authenticate(authRequest);

}

}다음 코드는 상단의 CustomFilter가 Success 했을 때 실행되는 Handler 클래스를 Custom 한 구현체입니다.

public class CustomLoginSuccessHandler extends SavedRequestAwareAuthenticationSuccessHandler {

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response,

Authentication authentication) throws IOException {

SecurityContextHolder.getContext().setAuthentication(authentication);

response.sendRedirect("/about");

}

}CustomLoginSuccessHandler는 AuthenticationProvider를 통해 인증이 성공할 경우 수행되는데 해당 예제는 인증에 성공할 경우 Authentication 객체를 SpringContextHolder의 SpringContext에 저장하고 , /aboud URL로 리다이렉트 하는 코드입니다.

중요! : 해당 예제는 토큰이 아닌 세션 기반의 인증 방식이므로 SpringContextHolder 에 인증된 Authentication을 저장합니다.

이렇게 직접 제작한 Filter를 UsernamePasswordAuthenticationFilter 이전에 적용시키고, CustomAuthenticationFilter가 수행된 후 처리될 SuccessHandler 도 Bean으로 등록해서 CustomAuthenticationFilter의 SuccessHandler로 추가해 주어야 하는데 해당 작업은 Security Config 에서 할 수 있습니다.

// Spring Config 하단에

http.addFilterBefore(customAuthenticationFilter(), UsernamePasswordAuthenticationFilter.class);

@Bean

public CustomAuthenticationFilter customAuthenticationFilter() throws Exception {

CustomAuthenticationFilter customAuthenticationFilter = new CustomAuthenticationFilter(authenticationManager());

customAuthenticationFilter.setFilterProcessesUrl("/user/login");

customAuthenticationFilter.setAuthenticationSuccessHandler(customLoginSuccessHandler());

customAuthenticationFilter.afterPropertiesSet();

return customAuthenticationFilter;

}

@Bean

public CustomLoginSuccessHandler customLoginSuccessHandler() {

return new CustomLoginSuccessHandler();

}이러한 과정을 거치면 UsernamePasswordToken이 발급되게 됩니다.

3. UsernamePasswordAuthenticationToken을 AuthenticationManager게에 전달

AuthenticationFilter는 생성된 UsernamePasswordAuthenticationToken을 AuthenticationManager에게 전달합니다. AuthenticationManager는 실제로 인증을 처리할 여러개의 AuthenticationProvider를 가지고 있습니다.

4. UsernamePasswordAuthenticationToken을 AuthenticationProvider에게 전달

AuthenticationManager 는 전달받은 UsernamePasswordAuthenticationToken을 순차적으로 AuthenticationProvider 들에게 전달하여 실제 인증 과정을 수행하며, 인증 과정은 authenticate 함수에 작성을 해야 합니다.

Spring Security에서는 Username으로 DB에서 사용자를 조회한 다음에, 비밀번호의 일치여부를 검사하는 방식으로 작동합니다.

@RequiredArgsConstructor

@Log4j2

public class CustomAuthenticationProvider implements AuthenticationProvider {

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

UsernamePasswordAuthenticationToken token = (UsernamePasswordAuthenticationToken) authentication;

// AuthenticaionFilter에서 생성된 토큰으로부터 아이디와 비밀번호를 조회함

String userEmail = token.getName(); // 사용자 ID 추출

}

@Override

public boolean supports(Class<?> authentication) {

return authentication.equals(UsernamePasswordAuthenticationToken.class);

}

}5. UserDetailsService로 아이디를 조회

AuthenticationProvider에서 아이디를 추출했으면, UserDetailsService 로부터 아이디를 기반으로 사용자를 조회해야합니다. UserDetailsService는 인터페이스이기 때문에 이를 implements 한 클래스를 작성해 주어야합니다.

@RequiredArgsConstructor

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

private final UserRepository userRepository;

@Override

public UserDetailsVO loadUserByUsername(String userEmail) {

}

}6. ID를 기반으로 DB에서 데이터 조회

전달받은 아이디를 기반으로 우리가 작성한 UserEntity를 조회합니다. 다만 UserDetailsService 의 반환값은 UserDetails 이기 때문에 이를 implements 하여 구현해 주어야 합니다.

public class UserEntity implements UserDetails {

}7. 아이디를 기반으로 조회한 결과를 반환

조회한 결과를 CustomAuthenticationProvider로 반환하는 UserDetailsService를 작성하면 다음과 같습니다.

@RequiredArgsConstructor

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

private final UserRepository userRepository;

@Override

public UserDetailsVO loadUserByUsername(String userEmail) {

return userRepository.findByUserEmail(userEmail).map(u -> new UserDetailsVO(u, Collections.singleton(new SimpleGrantedAuthority(u.getRole().getValue())))).orElseThrow(() -> new UserNotFoundException(userEmail));

}

}8. 인증 처리 후 인증된 토큰을 AuthenticationManager에게 반환

이제 CustomAuthenticationProvider 에서 UserDetailsService 를 통해 조회한 사용자의 비밀번호와 입력받은 비밀번호가 일치하는지 확인하여, 일치한다면 인증된 토큰을 생성해서 반환해주어야합니다.

@RequiredArgsConstructor

@Log4j2

public class CustomAuthenticationProvider implements AuthenticationProvider {

private final UserDetailsService userDetailsService;

private final BCryptPasswordEncoder passwordEncoder;

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

UsernamePasswordAuthenticationToken token = (UsernamePasswordAuthenticationToken) authentication;

// AuthenticaionFilter에서 생성된 토큰으로부터 아이디와 비밀번호를 조회함

String userEmail = token.getName();

String userPw = (String) token.getCredentials();

// UserDetailsService를 통해 DB에서 아이디로 사용자 조회

UserDetailsVO userDetailsVO = (UserDetailsVO) userDetailsService.loadUserByUsername(userEmail);

if (!passwordEncoder.matches(userPw, userDetailsVO.getPassword())) {

throw new BadCredentialsException(userDetailsVO.getUsername() + "Invalid password");

}

return new UsernamePasswordAuthenticationToken(userDetailsVO, userPw, userDetailsVO.getAuthorities());

}

@Override

public boolean supports(Class<?> authentication) {

return authentication.equals(UsernamePasswordAuthenticationToken.class);

}

}DB에 저장된 사용자 비밀번호는 암호화가 되어있기 때문에, 입력으로부터 들어온 비밀번호를 PasswordEncoder를 통해 암호화하여 DB에서 조회한 사용자와 입력으로 들어온 비밀번호가 일치하는지 확인하고 일치하지 않으면 예외를 발생시킵니다.

위와같이 완성된 CustomAuthenticationProvider를 Bean으로 등록해주어야 하는데 , 이를 SecurityConfig에 작성하면 아래와 같습니다.

@Bean

public CustomAuthenticationProvider customAuthenticationProvider() {

return new CustomAuthenticationProvider(bCryptPasswordEncoder());

}

@Override

public void configure(AuthenticationManagerBuilder authenticationManagerBuilder) {

authenticationManagerBuilder.authenticationProvider(customAuthenticationProvider());

}9. 인증된 토큰을 AuthenticationFilter에게 전달

AuthenticationProvider에서 인증이 완료된 UsernamePasswordAuthenticationToken을 AuthenticationFilter로 반환하고 , AuthenticationFilter는 LoginSuccessHandler로 전달합니다.

10. 인증된 토큰을 SecurityContextHolder에 저장

LoginSuccessHandler로 넘어온 Authentication 객체를 SecurityContextHolder에 저장하면서 인증 과정이 끝납니다.

로그인에 성공하면 SecurityContextHolder라는 세션에 저장되기 때문에 1번만 로그인하면 로그인이 필요한 모든 페이지에 바로 접근할 수 있습니다.

Spring Security 처리 과정 요약

- 사용자가 아이디와 비밀번호로 로그인을 요청

- AuthenticationFilter에서 UsernamePasswordAuthenticationToken을 생성하여 Authentication에게 전달

- AuthenticationManager는 등록된 AuthenticationProvider 들에게 인증을 요청

- AuthenticationProvider는 UserDetailsService를 통해 사용자 정보를 DB에서 조회

- 인증에 성공하면 인증에 성공된 UsernamePasswordAuthenticationToken을 생성하여 AuthenticationManager에게 반환

6 . AuthenticationManager는 UsernamePasswordAuthenticationToken을 AuthenticationFilter로 전달 - AuthenticationFilter는 전달받은 UsernamePasswordAuthenticationToken을 LoginSuccessHandler에게 전달하고, SpringContextHolder에 저장

함께 읽으면 좋은 글

참고 블로그 : https://mangkyu.tistory.com/77

참고

참고 블로그 1 : https://mangkyu.tistory.com/76

참고 블로그 2 : https://mangkyu.tistory.com/77