Devops 실습

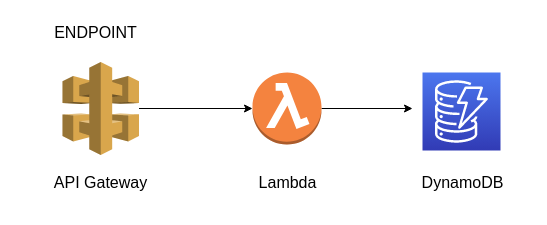

1.SAM 을 활용한 Lambda 배포 실습 (feat: DynamoDB)

API Gateway의 endpoint 를 통해 접속해서 람다함수를 호출

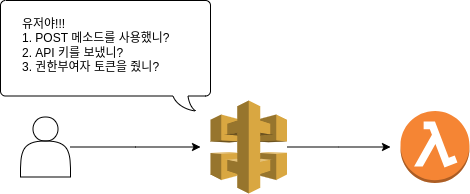

2.API 게이트웨이에 제한 추가하기

이전 실습 의 연장선입니다. POST 전용으로만 작동하게 만들기 람다의 게이트웨이에 접속한다. 기존 ANY 를 제거한다. (ANY: 모든 메서드 (CRUD)를 의미함) POST 를 추가한다.

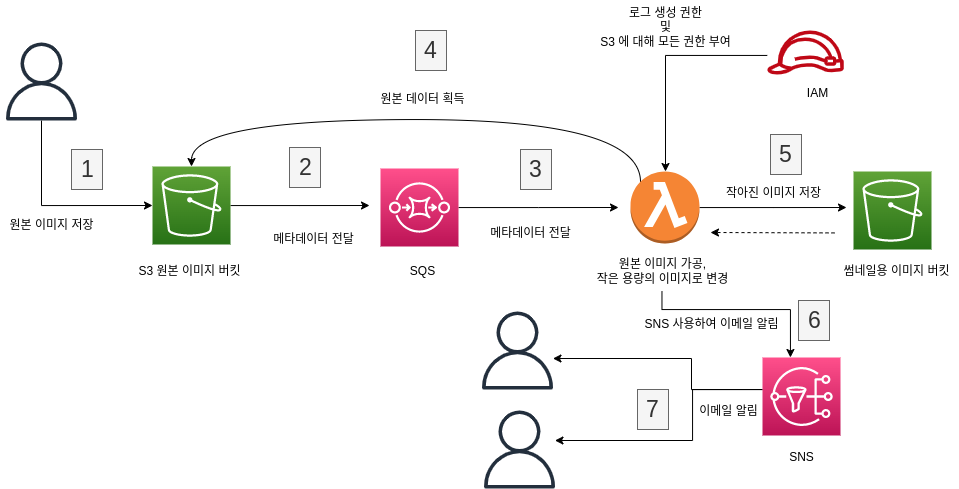

총 두개의 버킷을 생성한다.하나의 버킷은 원본 이미지를 저장할 버킷이고 다른 하나는 원본 이미지가 썸네일 이미지로 변경되어 넣어질 버킷이다.두개의 S3 버킷을 생성한다 (원본 이미지 저장용 하나, 썸네일로 변환되어 넣어질 놈 하나)필자는 버킷명을 원본이미지용: bk-p

4.[AWS] Lambda 를 통한 이메일 보내기 (feat: SQS, SNS)

이미지참고자료:1\. Amazon S3 이벤트 알림2\. Amazon EventBridge 사용 설정3\. 연습: 알림용 버킷 구성(SNS 주제 또는 SQS 대기열)4\. Amazon SQS 시작하기5\. json strip6\. json viewer7\. How to

5.[AWS] Lambda 함수 로컬에서 테스트하기

이전에는 람다 함수를 SAM 을 통해 빌드하고 AWS Cloud 상에 배포한 뒤에 람다 함수를 테스트했었다. 그러나 배포를 하기 전에 미리 로컬 환경에서 테스트가 가능한 방법이 있어서 공유한다.

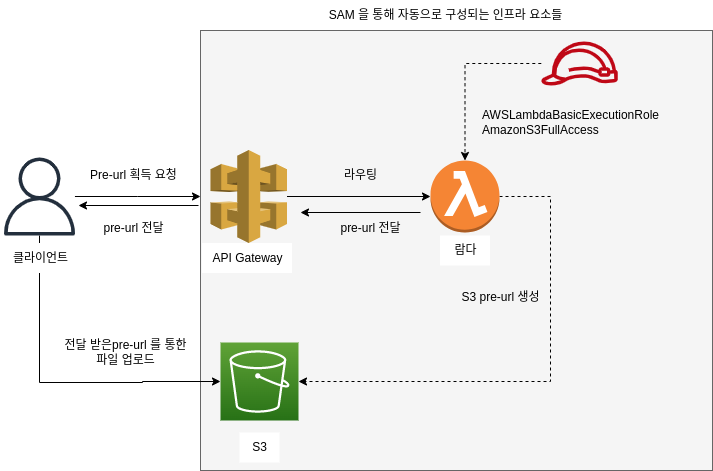

6.[AWS] SAM 을 통한 람다함수의 presigned url 생성

https://velog.io/@mimi0905/Presigned-URL을-이용하여-S3로-파일-업로드

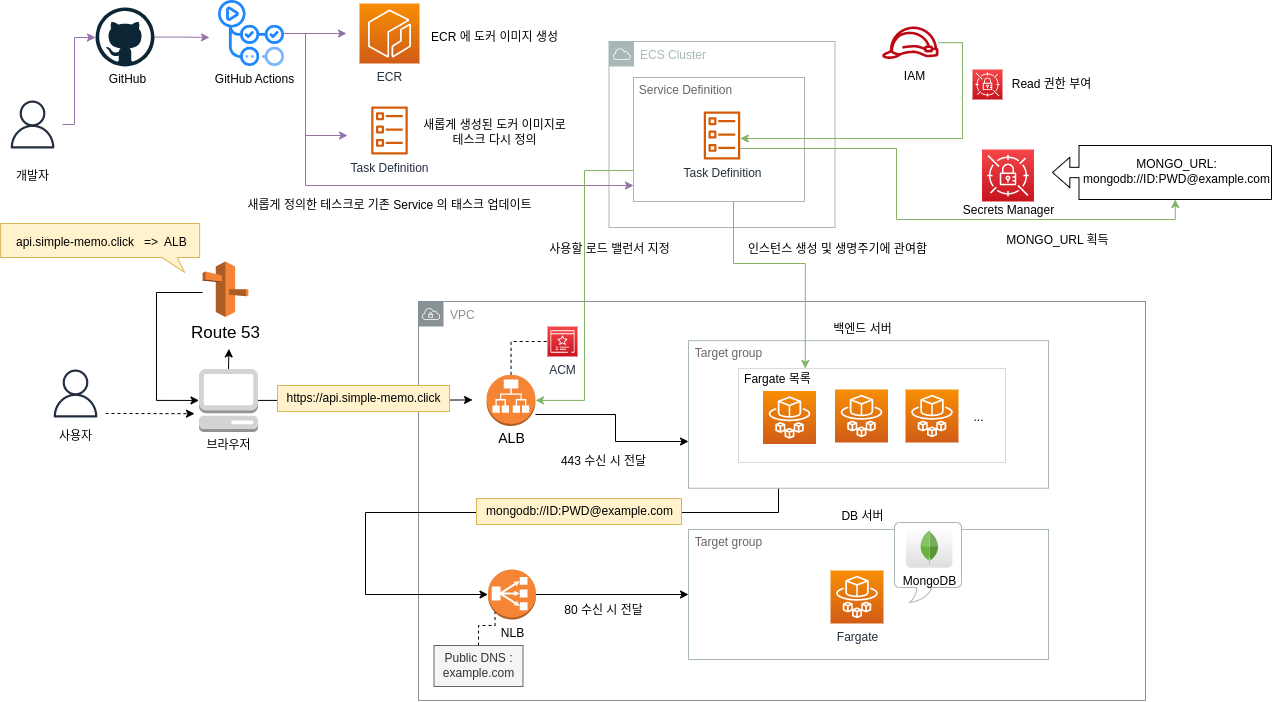

7.[AWS] ECS를 통한 배포 자동화

서버에 트래픽이 많아지면 서버의 확장을 고려하게 된다. AWS ECS 를 사용하면 원하는 개수만큼의 서버를 손쉽게 프로비저닝 및 배포할 수 있으며 트래픽 등에 따라 자동으로 스케일 아웃(수평 확장)이 진행되게 할 수 있어 급격한 트래픽에 대비할 수 있다. 또한 ECS

8.[실습] Terraform을 통한 AWS 인프라 생성

테라폼으로 인프라를 구성하면 인프라를 손쉽게 지우고 다시 생성할 수 있다. AWS 또한 테라폼을 통해 인프라를 구성할 수 있어 실습하면서 배워보았고 실습한 결과를 공유하려 한다.테라폼을 통해서 아래와 같은 인프라 구성우선 AWS 콘솔을 통해 직접 리소스를 만들어본 다음

9.미니큐브로 서비스에 접속하기

미니큐브 치트시트kubectl 치트시트

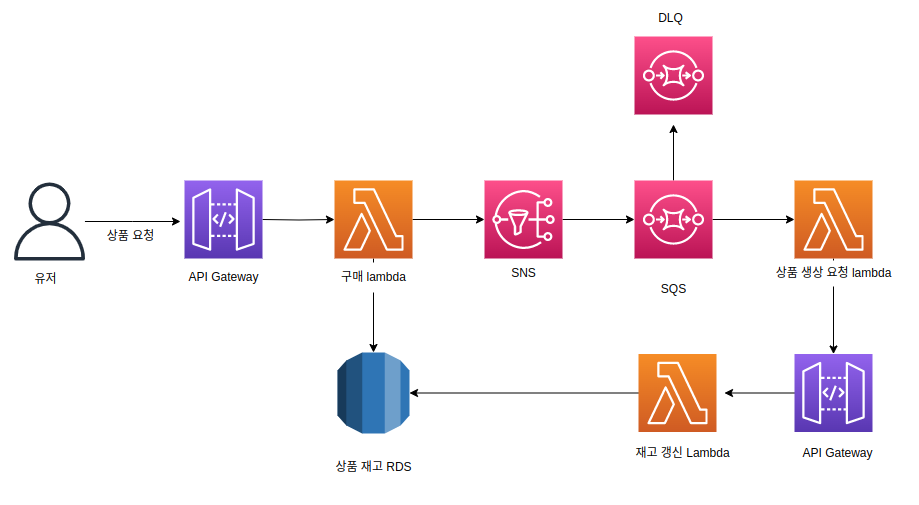

10.Serverless IaC를 활용한 Lambda-SNS-SQS-Lambda 아키텍쳐 구조 프로비져닝

Serverless IaC Framework를 활용해 아래와 같은 마이크로 서비스 아키틱쳐를 구현해보았다.SNS 를 활용해 추후 메일, 문자등을 받을 수 있는 확장성을 열어두었고 SQS 를 둠으로써 람다 함수간 직접 호출 시에 발생할 수 있는 메세지 유실을 방지하고자

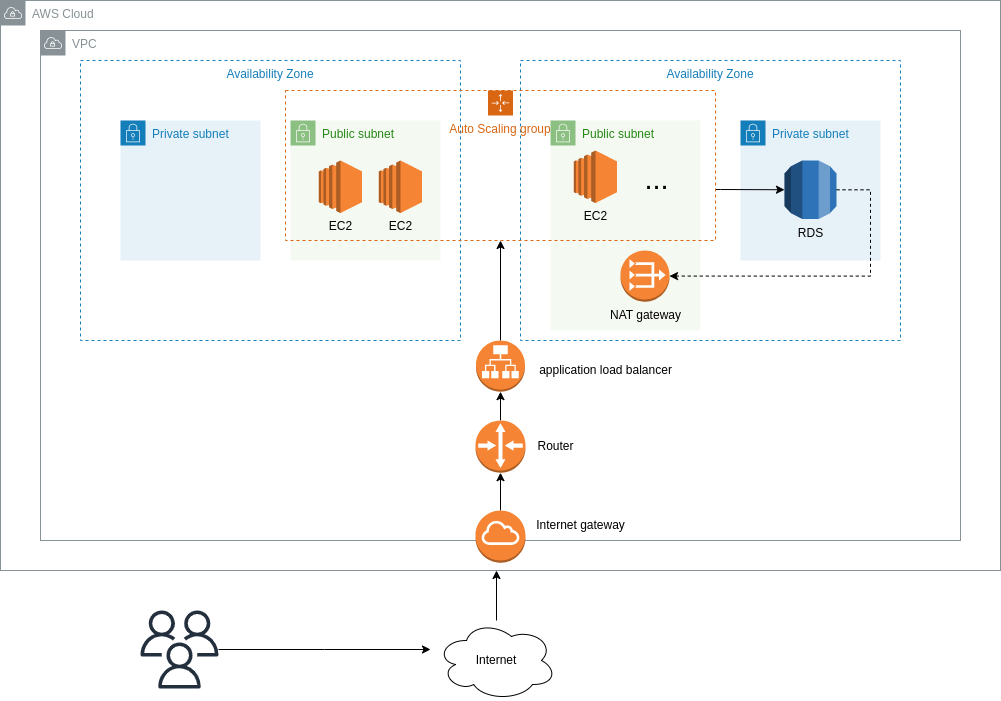

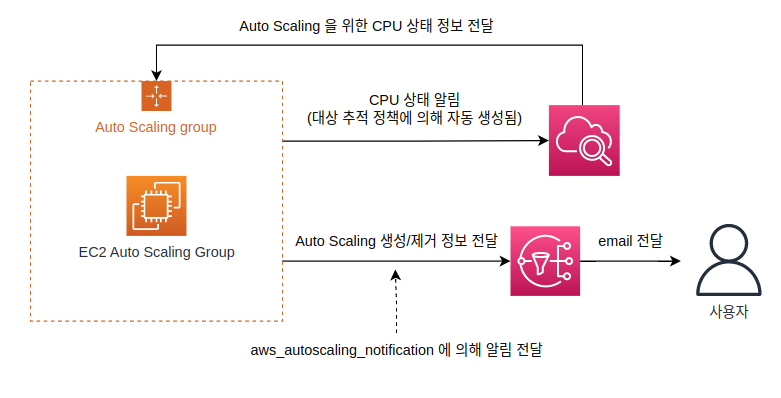

11.EC2 오토스케일링 적용 및 Cloud Watch를 통한 생성/삭제 정보 획득 [with Terraform]

Auto Scaling Group 을 통해서 EC2 를 자동으로 Scale up/down 시켜줌을 통해서 확장성을 얻을 수 있다.단순히 Auto Scaling Group 를 생성함으로써는 자동으로 확장되지 않고 Auto Scaling Group 에 정책을 추가해주어야

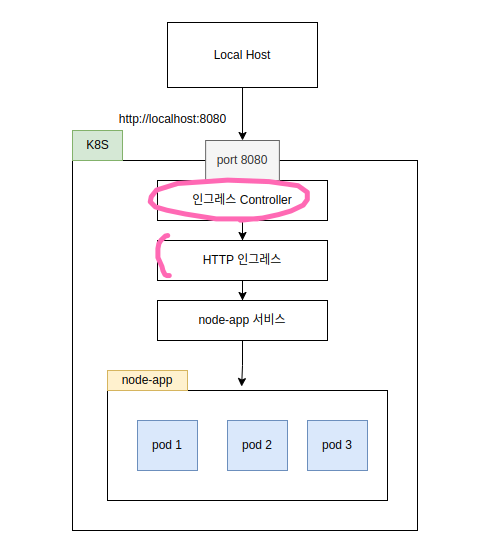

12.[k8s] ingress-nginx 적용 및 모니터링 기능 적용 (feat: 프로메테우스, 그라파나)

k8s 에 ingress-nginx 를 적용하여 nginx 기능을 k8s 에도 적용시킬 수 있다. 이 nginx 기능을 적용하면 라우팅 규칙을 기준으로 로드밸런싱을 진행할 수 있다. (관련 내용(https://kubernetes.io/ko/docs/concep

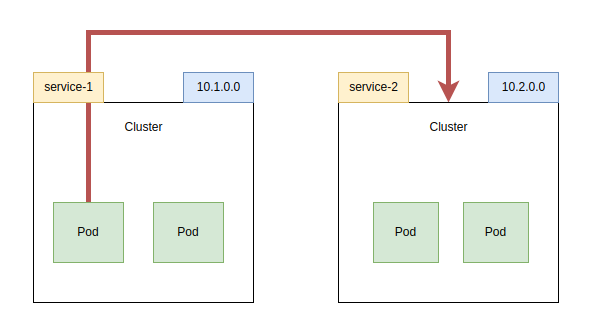

13.[k8s] DNS를 통해 내부 서비스간 접근하는 방법

위의 그림과 같이 service-1 에 있는 Pod 가 service-2 에 접근하기 위해서는 어떻게 해야될까요.service-2 의 ip (10.2.0.0) 를 통해서 접근하면 가능합니다. 하지만 service-2 의 ip 는 고정적인 값이 아니고 아래의 그림과 같이

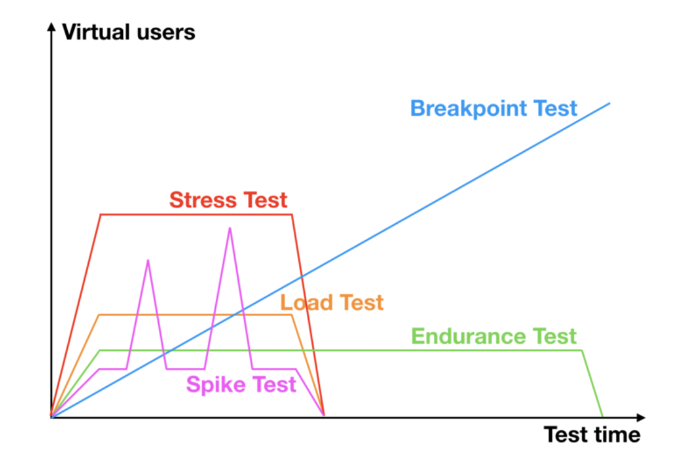

14.[K6] 부하 테스트를 통한 EC2 모니터링

EC2 로 서버를 하나 만들었다고 가정해보자. 해당 서버의 Throughput(시간당 처리량) 과 Latency (처리 시간) 을 알려면 어떻게 해야될까? 해당 서버에 부하가 걸릴만큼의 매우 많은 메세지를 전달해보면 알 수 있을 것이다. K6 를 사용하면 강제로 서버에

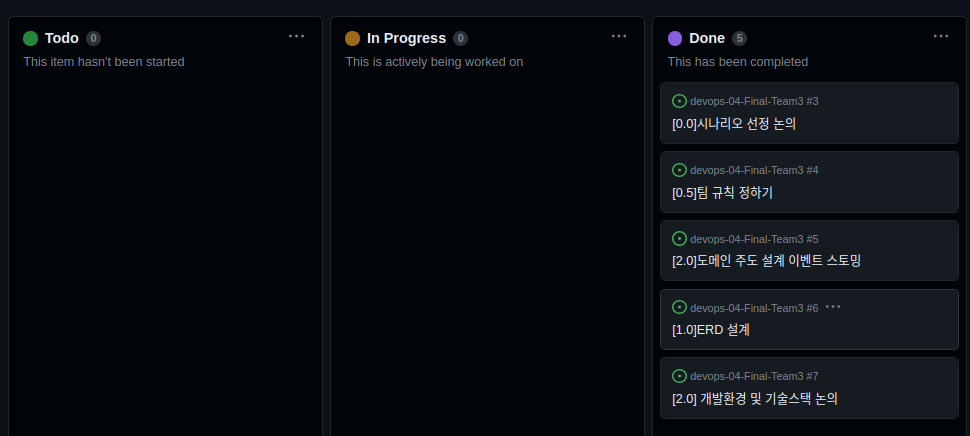

15.[Devops] 프로젝트 진행 순서

실제 업무에서는 프로젝트 업무 절차가 어떻게 흘러가는 것일까? 본인은 Devops Cycle 을 전체적으로 한 싸이클 겪으면서 직접 설계부터 구현까지 진행할 예정이기에 프로젝트의 전반적인 과정을 간략히 소개하려 한다. 이를 통해 프로젝트 진행이 어떤 식으로 흘러가는 지

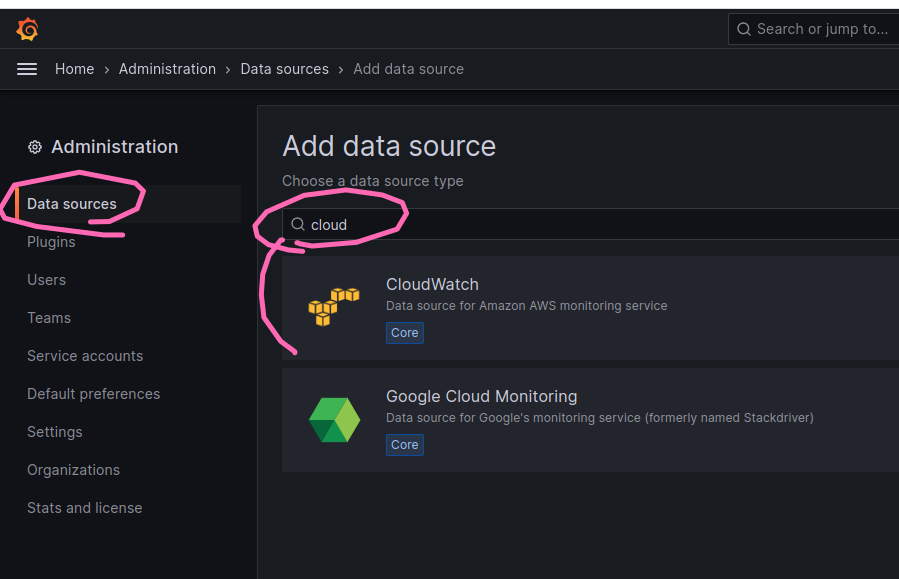

16.[AWS] 그라파나에 Cloud Watch 연동하여 ECS 정보 얻어오기

그라파나 를 사용해 ECS 클러스터 내 서비스 의 Metric 을 보는 방법을 공유하려 한다.Metric 을 통해 ECS의 CPU 사용률과 Memory 사용률을 볼 수 있다.선제조건: ECS 를 실행되고 있다는 전제하에 진행한다.Docker 를 통해 그라파나를 설치하고

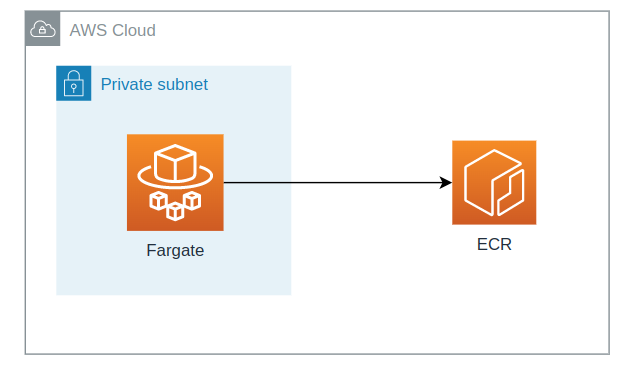

17.프라이빗 서브넷에서 ECR 에 접속할 때 필요한 VPC 엔드포인트 설정 (feat: terraform)

나는 ECS 를 운용하고 있었고 ECR 에 있는 도커 이미지 를 task 이미지 로서 사용하고 있었다.기존에는 ECS 내 fargate 를 퍼블릭 서브넷 에 놓고 있었지만 보안이 신경쓰여 프라이빗 서브넷 으로 옮겼다. 그랬더니 아래와 같이 에러가 발생했다.에러 원인은

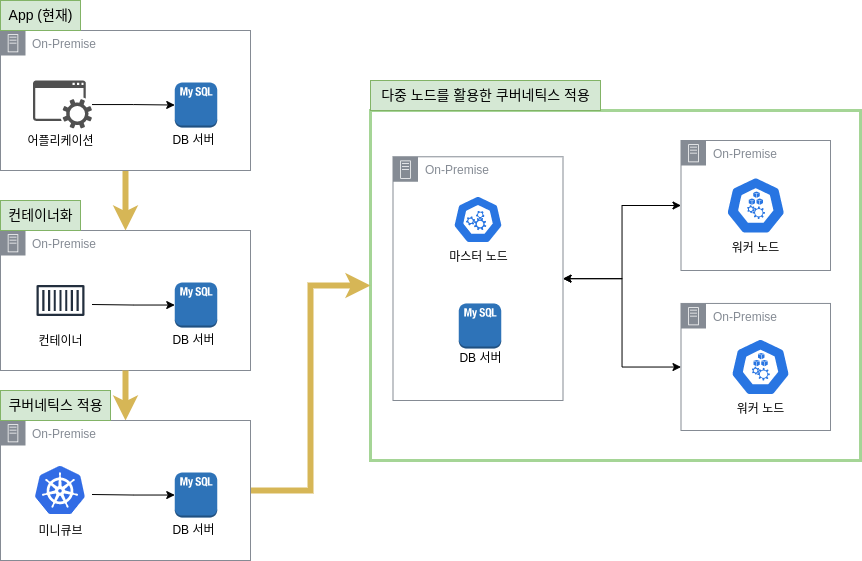

18.[Devops] 기존 앱에 쿠버네틱스 적용하기 (진행중)

나의 백엔드 서버는 현재 온프레미스로 배포되어 있는데, 하나의 서버에서 어플리케이션을 실행시키는 형태 로 배포되어 있다. 배포되어 있는 인프라의 구조에서 발생하는 단점과 불편한 점 등이 있어 아래와 같이 쿠버네틱스를 적용한 인프라 구조 로 바꾸려 한다. 대체 어떤 불

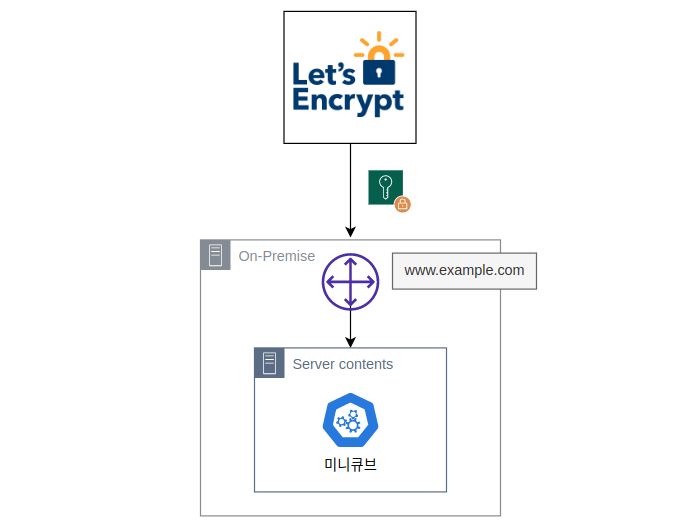

19.[k8s] HTTPS 배포하기 (feat: minikube)

미니큐브 로 쿠버네틱스 를 구동시키고 cert-manager 를 사용하여 서버에 HTTPS 를 적용하는 방법을 공유하려 한다.개념 정리는 일단 뒤로 하고, 바로 실습을 해보자.선제조건 : 미니큐브 가 설치되어 있어야 한다.helm 을 통해 ingress-nginx 컨

20.MySQL Server DB 이전하기

온프레미스 MySQL 서버의 DB 를 다른 서버로 옮길 일이 생겼다. MySQL 서버를 내 노트북에 설치해뒀는데 이제는 서버용으로 쓰지 않으려 하기 때문이다. 그래서 이왕 옮기는 거 새로운 서버에는K8S 의 파드로 만들어서 옮기기로 하였다. 파드로 만들어두면 해당 My

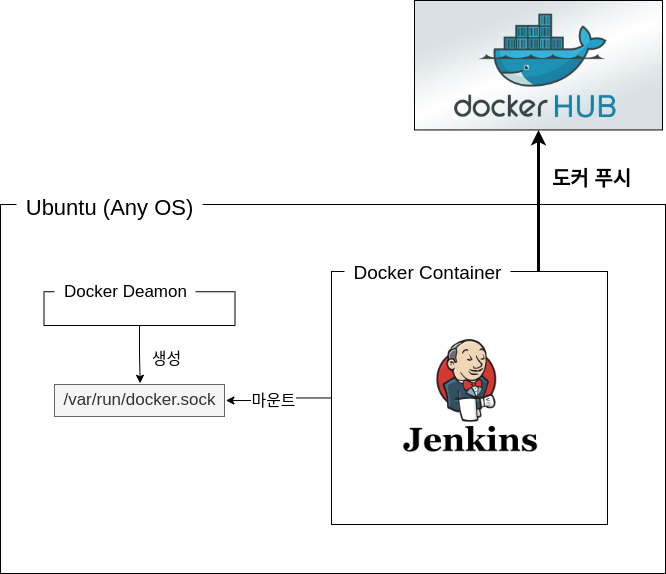

21.도커로 젠킨스 생성 후 도커 로그인하기

Jenkins 를 docker container 로 생성한 다음 Jenkins 에서 docker build, docker push 를 할 일이 있어서 가이드를 만들었다.최종 결과는 위의 그럼과 같다. 간단히 설명하자면, 순서는 아래와 같다.1\. 사용자의 OS 에 do