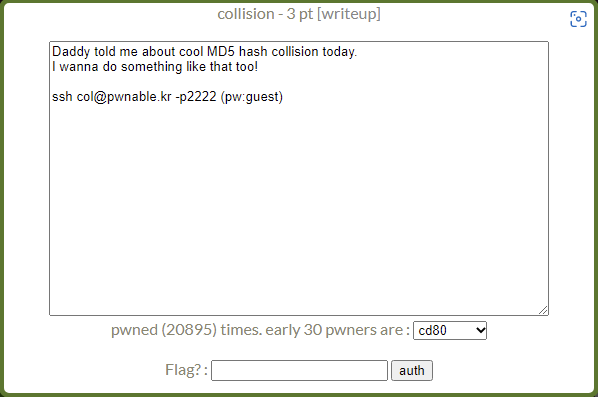

이번 문제는 해시 충돌에 관한 문제인 거 같습니다.

해시 충돌이란 해시함수가 서로 다른 두 개의 입력값에 대해 동일한 출력 값을 내는 상황을 의미합니다.

해시함수는 대표적으로 로그인 요청 시 입력받은 비밀번호를 해시함수를 이용해 해시값을 구하고 저장된 사용자의 비밀번호의 해시값과 비교해서 로그인을 시도하는 사람이 사용자가 맞는지 검증할 때 사용한다고 하는데, 사용하는 해시 함수에 해시 충돌이 발생하면 큰일 날 거 같습니다.

서버에 접속해서 ls -l 명령어를 입력해보면

col@pwnable:~$ ls -l

total 16

-r-sr-x--- 1 col_pwn col 7341 Jun 11 2014 col

-rw-r--r-- 1 root root 555 Jun 12 2014 col.c

-r--r----- 1 col_pwn col_pwn 52 Jun 11 2014 flagflag 파일과 col 파일들이 있습니다.

col.c 파일을 출력해보면

#include <stdio.h>

#include <string.h>

unsigned long hashcode = 0x21DD09EC;

unsigned long check_password(const char* p){

int* ip = (int*)p;

int i;

int res=0;

for(i=0; i<5; i++){

res += ip[i];

}

return res;

}

int main(int argc, char* argv[]){

if(argc<2){

printf("usage : %s [passcode]\n", argv[0]);

return 0;

}

if(strlen(argv[1]) != 20){ // 인자값의 크기가 20Byte가 아니면

printf("passcode length should be 20 bytes\n");

return 0; // 종료

}

if(hashcode == check_password( argv[1] )){ // check_password(argv[1])의 값이 hashcode와 같으면

system("/bin/cat flag"); // "/bin/cat flag" 실행

return 0; // 종료

}

else

printf("wrong passcode.\n");

return 0;

}check_password(argv[1])의 값이 hashcode와 같으면 플래그를 출력하는 프로그램입니다.

check_password(const char* p) 함수 부분을 보면 char(1Byte) 포인터를 int(4Byte) 포인터로 변환해서 뭘 하는 거 같은데, 정확히 무슨 동작을 하는지 잘 모르겠습니다.

직접 값을 넣어서 살펴보면

#include <stdio.h>

int main()

{

char *str = "ABCDabcdABCDabcdABCD";

int *i = (int *)str;

int sum = 0;

for (int k = 0; k < 5; k++) {

printf("%0X\n", i[k]);

sum += i[k];

printf("sum = %0X\n", sum);

}

return 0;

}44434241

sum = 44434241

64636261

sum = A8A6A4A2

44434241

sum = ECE9E6E3

64636261

sum = 514D4944

44434241

sum = 95908B851. 4Byte씩 문자열을 자른다.

ABCDabcdABCDabcdABCD → ABCD

2. 각자리 문자를 아스키코드 값에 해당하는 숫자로 바꾼다.

ABCD → 41424344

3. 리틀엔디안 방식으로 바꾼다.

41424344 → 44434241

4. 더한다.

sum + 44434241 = 44434241

⇒ check_password(const char* p)의 동작을 보면 5개의 값을 더했을 때 hashcode값이 나오게 하면 될 거 같습니다.

hashcode = 0x21DD09EC = 568,134,124

간단하게 500000000을 4등분하고 68134124를 더하는 식으로 해서 5등분 내겠습니다.

\===========================================================

500000000 / 4 = 1,250,000,000 = 0x07735940

68134124 = 0x040FA4EC

\===========================================================exploit 코드를 작성해보면

"\x40\x59\x73\x07"*4 + "\xec\xa4\x0f\x04"

./col `python -c 'print "\x40\x59\x73\x07"*4+"\xec\xa4\x0f\x04"'`실행을 시켜보면

col@pwnable:~$ ./col `python -c 'print "\x40\x59\x73\x07"*4+"\xec\xa4\x0f\x04"'`

daddy! I just managed to create a hash collision :)플래그가 출력되었습니다.