📒 Amazon VPC

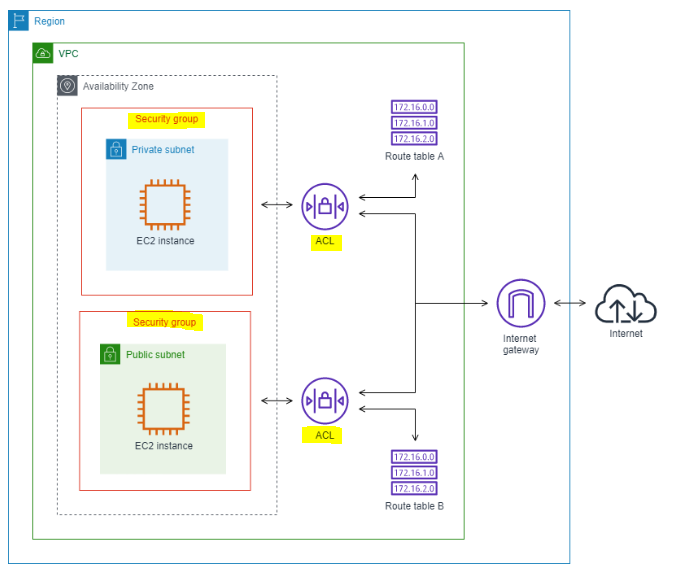

- 서브넷은 한 번에 하나의 라우팅 테이블에만 연결할 수 있지만 여러 서브넷을 동일한 서브넷 라우팅 테이블에 연결할 수 있다.

- CIDR에서 32는 단일 IP주소 , /0은 전체 네트워크

💡 EC2 인스턴스에 인터넷에서 액세스할 수 없는 경우(또는 그 반대)에 확인할 사항 2가지

- EIP 또는 Public IP주소가 있습니까?

- 라우팅 테이블이 올바르게 구성되었습니까?

💡 Network Access Control List (NACL)

- 네트워크 ACL(액세스 제어 목록)은 1개 이상의 서브넷 내부와 외부의 트래픽을 제어하기 위한 방화벽 역할을 하는 VPC를 위한 선택적 보안 계층이다.

- 보안 그룹과 비슷한 규칙으로 네트워크 ACL을 설정하여 VPC에 보안 계층을 더 추가할 수 있다.

- 서브넷은 한 번에 하나의 NACL에 의해 나열된 규칙만 따를 수 있다.

여러 서브넷 연결할 수 없다.

보안 그룹 및 네트워크 ACL 비교

| 보안 그룹 | 네트워크 ACL |

|---|---|

| 인스턴스 레벨에서 운영됩니다. | 서브넷 레벨에서 운영됩니다. |

| 허용 규칙만 지원 | 허용 및 거부 규칙 지원 |

| 상태 저장: 규칙에 관계없이 반환 트래픽이 자동으로 허용됨 | 상태 비저장: 반환 트래픽이 규칙에 의해 명시적으로 허용되어야 함 |

| 트래픽 허용 여부를 결정하기 전에 모든 규칙을 평가함 | 트래픽 허용 여부를 결정할 때 번호가 가장 낮은 규칙부터 순서대로 규칙을 처리합니다. |

| 인스턴스 시작 시 누군가 보안 그룹을 지정하거나, 나중에 보안 그룹을 인스턴스와 연결하는 경우에만 인스턴스에 적용됨 | 연결된 서브넷의 모든 인스턴스에 자동 적용됨(보안 그룹 규칙이 지나치게 허용적일 경우 추가 보안 계층 제공) |

💡 NAT 인스턴스

- 네트워크 주소 변환을 제공하는 고유한 AMI를 생성하고 자신의 AMI를 사용하여 EC2 인스턴스를 NAT 인스턴스로 시작할 수 있다.

- 퍼블릭 서브넷에 있는 NAT 인스턴스를 시작하여 프라이빗 서브넷에 있는 인스턴스가 인터넷 또는 다른 AWS 서비스로의 아웃바운드 IPv4 트래픽을 시작하되, 인터넷에서 시작된 인바운드 트래픽은 인스턴스가 수신하지 못하게 막을 수 있다.

💡 NAT 게이트웨이

- NAT 게이트웨이는 NAT(네트워크 주소 변환) 서비스이다.

- 프라이빗 서브넷의 인스턴스가 VPC 외부의 서비스에 연결할 수 있지만 외부 서비스에서 이러한 인스턴스와의 연결을 시작할 수 없도록 NAT 게이트웨이를 사용할 수 있다.

NAT 게이트웨이를 만들 때 다음 연결 유형 중 하나를 지정한다.

퍼블릭 / 프라이빗

- 관리 작업이 필요하지 않은 관리형 서비스

- 기본적으로 HA를 달성하기 위해 가용 영역 내에서 함께 연결된 여러 인스턴스로 구성된 관리형

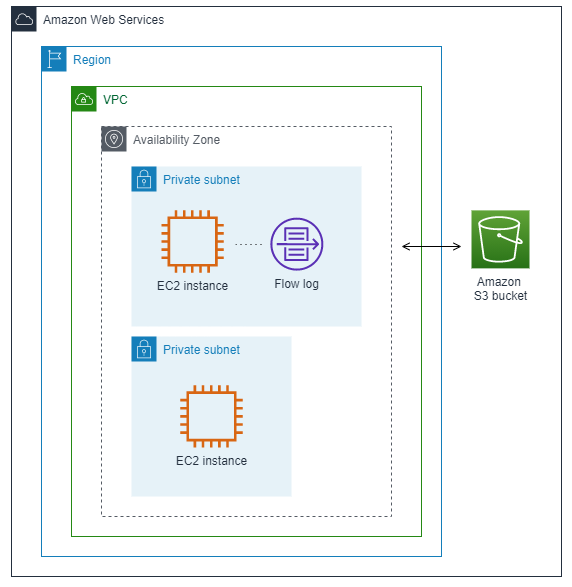

💡 VPC 흐름 로그

- VPC 흐름 로그는 VPC의 네트워크 인터페이스에서 전송되고 수신되는 IP 트래픽에 대한 정보를 수집할 수 있는 기능이다.

- 플로우 로그 데이터는 Amazon CloudWatch Logs 또는 Amazon S3에 게시될 수 있다.

- 플로우 로그를 생성한 다음 선택된 대상의 데이터를 가져와 확인할 수 있다.

- VPC로 들어오고 나가는 모든 트래픽에 대한 IP 정보를 캡처하는 기능

💡 VPC 콘솔 마법사를 사용하여 생성할 수 있는 VPC

- 단일 퍼블릭 서브넷이 있는 VPC

- 퍼블릭 및 프라이빗 서브넷이 있는 VPC (NAT)

- 퍼블릭 및 프라이빗 서브넷과 AWS Site-to-Site VPN엑세스를 포함하는 VPC

- 프라이빗 서브넷만 있고 AWS Site-to-Site VPN 액세스 권한이 있는 VPC

💡 VPC 피어링

- edge-to-edge 라우팅을 지원하지 않는다.

- 다른 AWS 계정 및 다른 리전과도 피어링 가능하다.

- 모든 리전 간 트래픽은 암호화되며 단일 장애 지점 또는 대역폭 제한이 없다.

- 트래픽은 항상 글로벌 AWS백본에서만 유지되고 절대로 퍼블릭 인터넷을 통과하지 않으므로 일반적이 취약점 공격과 DDoS 공격같은 위협이 감소한다.

- 피어링 관계에서 어느 한 VPC에 다음 연결 중 하나가 있는 경우, 그 연결로 피어링 관계를 확장할 수 없다.

- 회사 네트워크에 대한 VPN 연결 또는 AWS Direct Connect 연결

- 인터넷 게이트웨이를 통한 인터넷 연결

- 프라이빗 서브넷에서 NAT 디바이스를 통한 인터넷 연결

- AWS 서비스에 대한 게이트웨이 VPC 엔드 포인트

- (IPv6) ClassicLink 연결. 연결된 EC2-Classic 인스턴스와 VPC 피어링 연결의 다른 쪽에 있는 VPC의 인스턴스 사이에 IPv4 통신이 가능하도록 할 수 있다.

- 그러나 EC2-Classic에서는 IPv6가 지원되지 않으므로 IPv6통신을 위해 이 연결을 확장할 수 없다.

💡 VPC 엔드포인트

- 인터넷 게이트웨이, NAT 디바이스, VPN 연결 또는 Direct Connect 연결을 필요로 하지 않고 PrivateLink 구동 지원으로 AWS 서비스에 비공개로 연결할 수 있다.

- 엔드포인트는 가상 디바이스이다. 수평으로 확장된 고가용성 중복 VPC 구성 요소

- 네트워크 트래픽에 가용상 위험이나 대역폭 제약을 발생시키지 않고 VPC의 인스턴스와 서비스 간에 통신할 수 있다.

- 인터페이스 엔드포인트

- AWS PrivateLink로 구동되고 프라이빗 IP주소를 가진 탄력적 네트워크 인스터페이스

@ PrivateLink : 퍼블릭 인터넷에 데이터가 노출되지 않도록 하여 클라우드 기반 애플리케이션과 공유된 데이터 보안을 간소화한다.

- 게이트웨이 엔드포인트

AWS 서비스로 전달되는 트래픽에 대한 라우팅 테이블에서 경로의 대상으로 지정하는 게이트웨이