유의해야하는 점들

작년과 재작년 채점표를 보면서 어느부분에서 점수가 깎일 것 같은지 등을 보고 예방하는 글이다.

오타

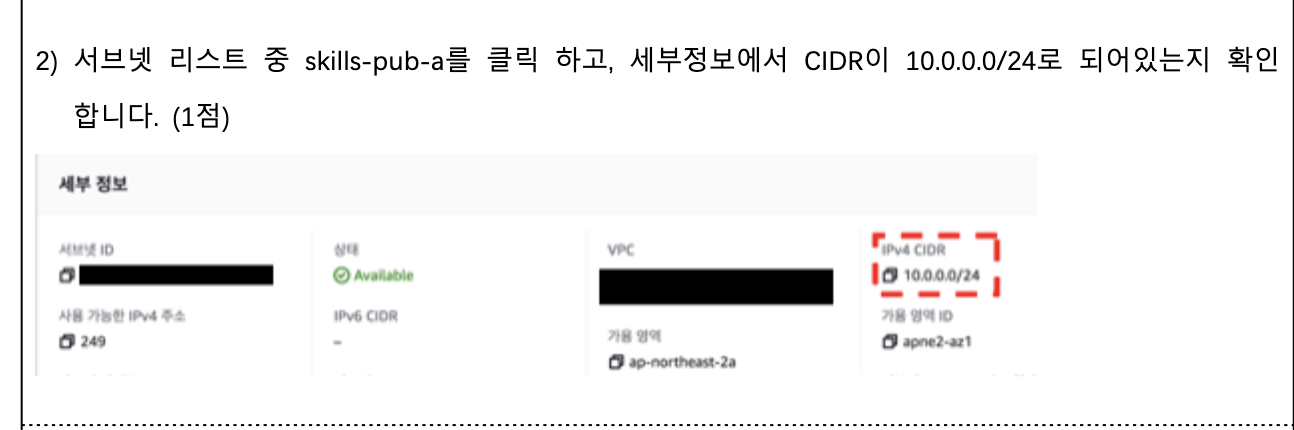

우선 오타. 첫번째 문제 사진에선 10.0.0.0/21 로 서브넷을 만들라고나와있지만 vpc의 CIDR 을 따지면 저렇게 절대 안만들어진다.

반면에 채점표는 10.0.0.0/24 로 되어있는지 확인. 이런식으로 사소한 오타가 나는 경우가 많다. 이때 이런걸 알고 있다면 빠르게 심사관한테 문제가 잘못된것 같다고 말할 수 있겠지만 모르면 그냥 틀리는 문제가 된다.

네이밍

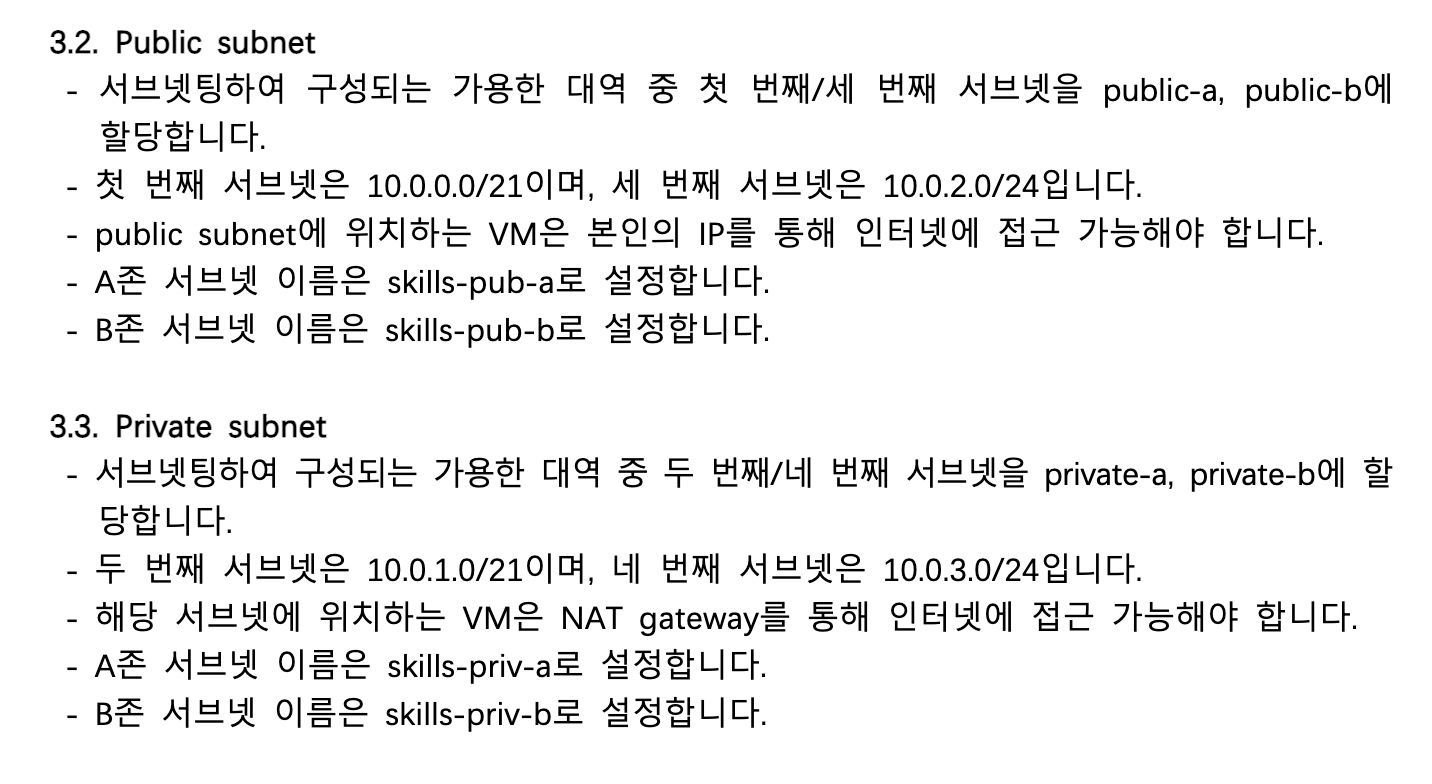

이름을 지어주는것에 굉장히 유의해야한다. 보통 웬만한 서비스들은 모두 이름이 정해져있다. skills-pub-a 같은 느낌의 이름이 많을 것이다. 한 글자라도 다르면 점수가 깎이기에 꼭 복사, 붙여넣기로 이름을 정해주자.

서브넷 같은 경우 대역, 가용영역을 다시한번씩 체크해주자.

보안그룹

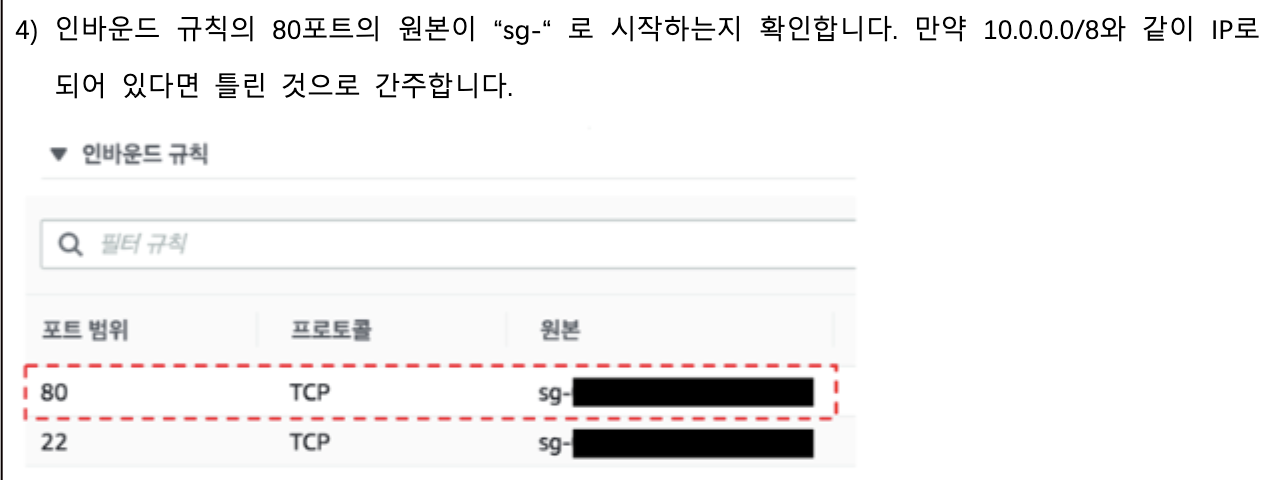

최소한의 트래픽만 허용한다. 예를 들어 bastion 같은 경우엔 22번 포트만 열고, web server instance는 bastion sg의 22번 트래픽만 허용한다는 식으로 말이다.

액세스 제한

s3 등의 서비스를 예로 들 수 있다. bastion 등에서 s3 에 대한 권한이 없기에 절대 접근이 안돼야한다. 이러기 위해선 s3의 Public 접근을 막아두고 s3 버킷에 접속해야하는 web server instance에 권한을 줘서 web server instance에만 s3 버킷 접속이 되도록해야한다.

IAM 같은 경우에도 필요한 만큼의 권한만 부여해준다. s3에서 get만 한다면 s3 fullAccess 가 아닌 받아오는것만 할 수 있는? 그런 권한을 부여해주는 식으로 말이다.