암호기술

암호학적 해쉬 함수

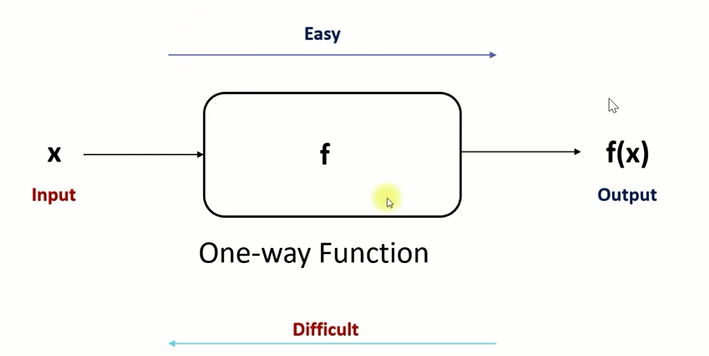

One-way function

- Input으로 Output 알기는 쉽지만, 역은 어려움

(함수 구하기는 쉽지만 역함수는 매우 어려워)

ex) 과일을 주스로 만들기는 쉽지만, 주스를 과일로 만드는건 어려워

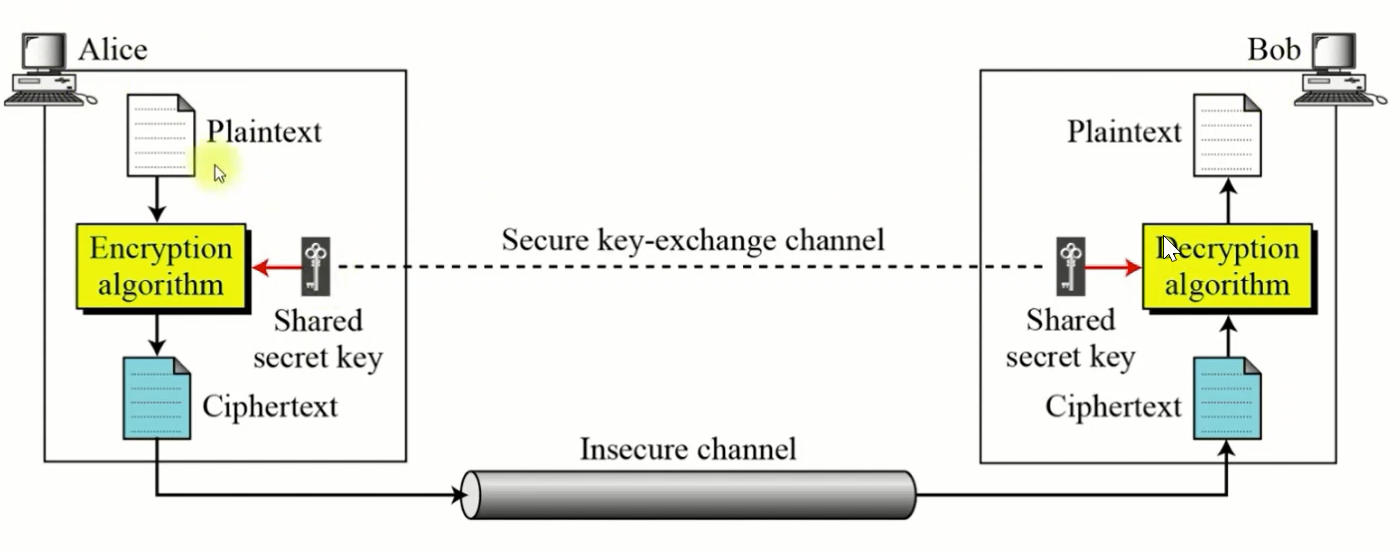

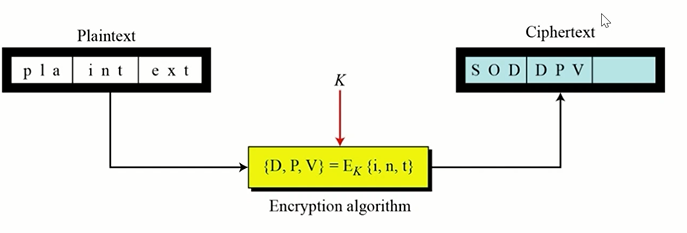

대칭키 암호

- 서로 공유한 키가 대칭될때 암호화 키

를 넣어주면 암호화를 할 수 있음 - 원본을 복구화 알고리즘을 돌려서 확인

블록 암호

- 대칭키 암호의 메인 꼴로 실생활에서 가장 많이 사용(AES)

- 암호화 되는 파일의 사이즈를 정해놓을 수가 없으니 블록단위로 쪼개서 암호화

메시지 인증 코드(MAC)

- (우리 아는 MAC과 달라) 그냥 알고리즘 이름

- 암호학적 해쉬 기반

- 메세지랑 인증키를 해쉬함수에 넣음 => MAC 만들어짐

공개키 암호 시스템

- 한쌍의 키를 가지고 있음

- 소인수 분해 등 수학적 난제를 이용해서 만듬

- ex 액티브X

네트워크와 암호

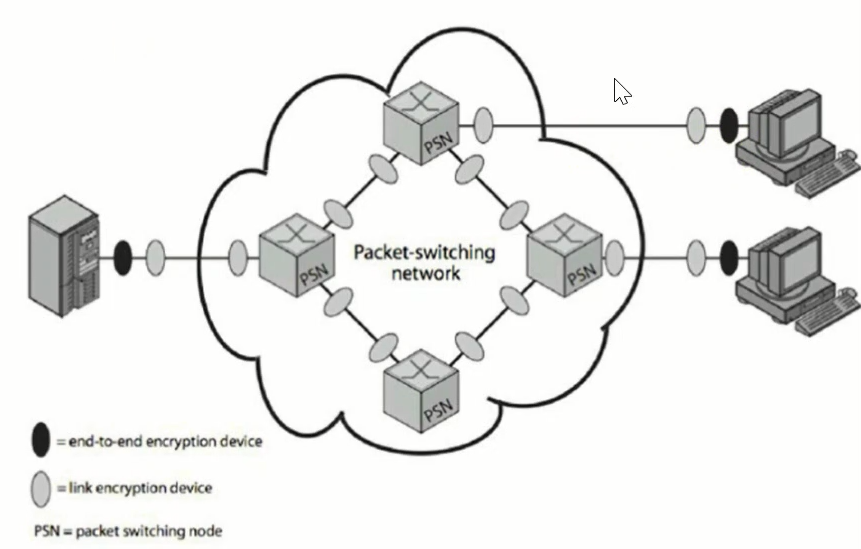

Link encryption

- 암호화가 모든 링크에서 독립적으로 수행됨

- 링크마다 암호화를 함

장점

- 헤더 부분까지 암호화해 트래픽 흐름을 숨길 수 있음

End-to-End encryption

- 시작점에서 도착점까지 암호화가 수행됨

단점

- IP 헤더 부분은 암호화되지 않음 -> 라우팅 하기 어려워서 => 트래픽 흐름이 노출될 수 있음 => 도청자가 A와 B가 암호화를 하고있구나는 알 수 있음.

둘다 대칭키 암호를 사용함 -> 속도 빨라서

SSL/TLS 프로토콜 구조

- 일반적으로는 요즘에는 다 TLS 씀

- '트랜스포트 레이어'에 대한 보안을 제공하기 위함

- 클라이언트와 서버의 통신에 메세지 인증 + 암호화 까지 지원

ex) https

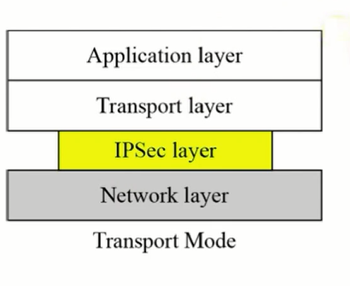

IPsec

- '네트워크 레이어'에 대한 보안을 제공하기 위함

- 어플리케이션 레이어에서 보호되지 않는 애들, UDP 위해서 사용

- 특수 보안 목적(vpn)

전송(Transport) 모드

- end-to-end 보안을 제공하는 방식

- IP 데이터 영역만이 보호되며, IP 헤더는 보호되지 않음

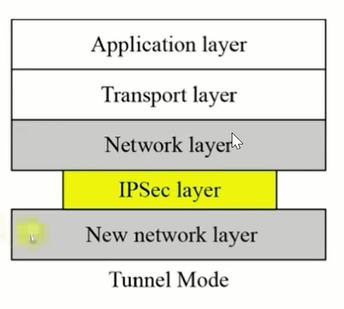

터널모드

- IP 패킷 전체를 보호하는 방식

- IP 데이터+ IP 헤더까지 보호 => 트래픽 흐름 보호가 가능

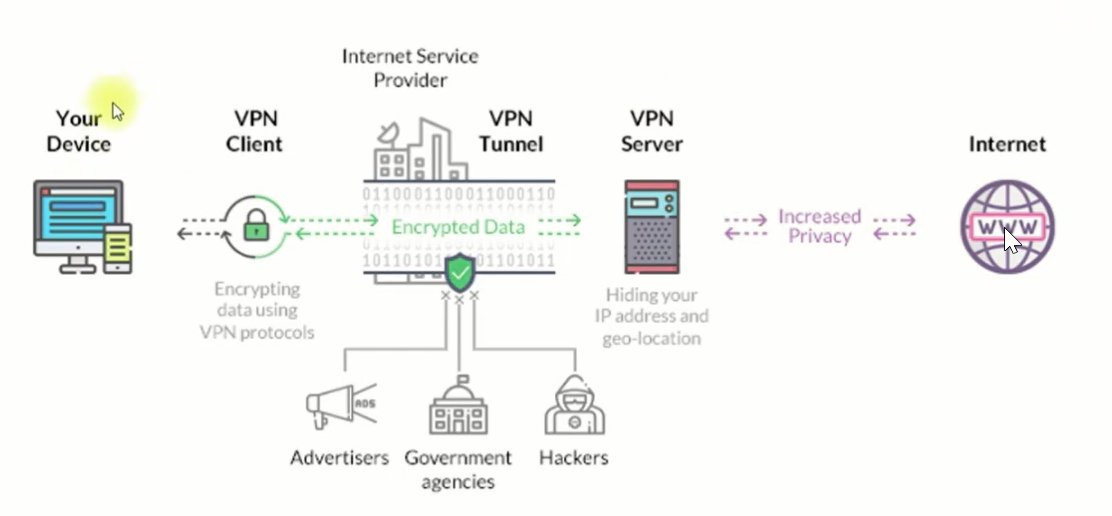

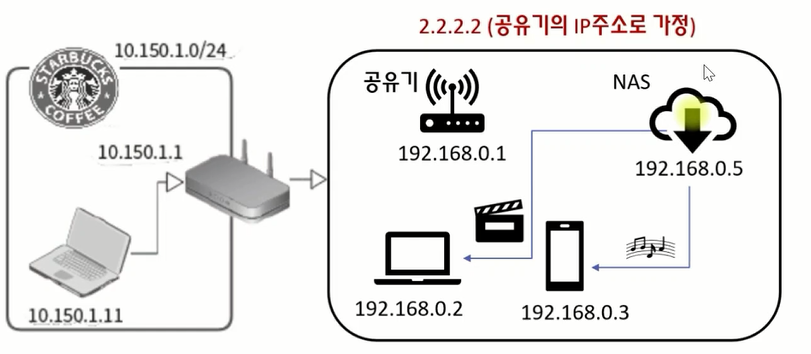

VPN

공유기에 VPN 기능이 있다면

- VPN 서비스를 이용해서 NAS 서버에 접근가능