- 문제 설명 *

문제 설명

- 다음 암호 알고리즘 중 성격이 다른 하나는?

① MD4

② MD5

③ SHA-1

④ AES

설명:AES:미국 표준 암호 알고리즘. 대칭키 알고리즘

SHA-1:미국 NIST에서 1993년 발표된 표준 FIPS PUB 180 으로 공표된 해쉬 함수 알고리즘 -해시 알고리즘

MD4,MD5:128비트 암호화 해시 함수로 RFC 1321로 지정되어 있으며, 주로 프로그램이나 파일이 원본 그대로인지를 확인하는 무결성 검사 등에 사용된다. 1991년에 로널드 라이베스트(Ronald Rivest)가 예전에 쓰이던 MD4를 대체하기 위해 고안하였다. -해시 알고리즘

- 크래커가 침입하여 백도어를 만들어 놓거나, 설정파일을 변경했을 때 분석하는 도구는?

① tripwire

② tcpdump

③ cron

④ netcat

정답:1번

설명:트립와이어(tripwire)는 시스템 파일 등 변조와 추가 등을 검사하는 무결성 검사 보안 도구 입니다. 무결성이란 정보(Data)가 인가된 사람만 접근 또는 변경이 가능하다는 것을 의미합니다. 의도치 않는 시스템 파일 변경 확인으로 해킹 징후를 탐지할 수 있어 보안 관리자 입장에서 유용한 도구 입니다.

- 다음 내용이 설명하는 것은?

- 사물통신, 사물인터넷과 같이 대역폭이 제한된 통신환경에 최적화하여 개발된 푸시기술 기반의 경량' 메시지 전송 프로토콜

- 메시지 매개자(Broker)를 통해 송신자가 특정 메시지를 발행하고 수신자가 메시지를 구독하는 방식

- IBM이 주도하여 개발

① GRID

② TELNET

③ GPN

④ MQTT

정답:4번

설명:

MQTT(Message Queuing Telemetry Transport) 란 텔레메트리 장치, 모바일 기기에 최적화된 라이트 메시징 프로토콜 입니다.

더 다양한 앱과 서비스의 등장으로 HTTP등의 기존 프로토콜만으로는 커뮤니케이션의 다양한 요구사항을 수용 할 수 없게 되었고, 제한된 통신 환경을 고려하여 디자인된 MQTT 프로토콜은 모바일 영역의 진화에 따라 최적의 프로토콜로 주목 받고 있습니다.

링크텍스트

- 나선형(Spiral) 모형의 주요 태스크에 해당되지 않는 것은?

① 버전 관리

② 위험 분석

③ 개발

④ 평가

정답:1번

설명: 나선형 모델 진행 순서

목표설정 → 위험분석 → 구현및 테스트 → 고객평가

링크텍스트

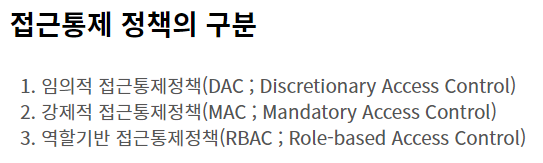

- 정보 보안을 위한 접근통제 정책 종류에 해당하지 않는 것은?

① 임의적 접근 통제

② 데이터 전환 접근 통제

③ 강제적 접근 통제

④ 역할 기반 접근 통제

정답:2번

설명:

링크텍스트

- LOC기법에 의하여 예측된 총 라인수가 36,000라인, 개발에 참여할 프로그래머가 6명, 프로그래머들의 평균 생산성이 월간 300라인일 때 개발에 소요되는 기간은?

① 5개월

② 10개월

③ 15개월

④ 20개월

정답:4번

설명: 36000 / (6 * 300) = 20개월

- 정형화된 분석 절차에 따라 사용자 요구사항을 파악, 문서화하는 체계적 분석방법으로 자료흐름도, 자료사전, 소단위명세서의 특징을 갖는 것은?

① 구조적 개발 방법론

② 객체지향 개발 방법론

③ 정보공학 방법론

④ CBD 방법론

정답:1번

설명:구조적 개발 방법론의 주요 포인트는 "구조중심 분석/설계", 그리고 "문서화", "모듈화".

"정형화된 분석절차에 따라 사용자 요구사항을 파악하여 문서화 하는 체계적인 분석 이론"

"소프트웨어 모듈화를 위해 하향식 분할을 해 가면서 분석/설계 를 수행하는 자료흐름 지향 기법"

"정형화된 절차 및 다이어그램 중심 도구를 이용해 사용자 요구사항 및 문서화를 기반으로 소프트웨어를 개발하는 방법론"

"모듈화에 의한 소프트웨어 설계 기법"

링크텍스트

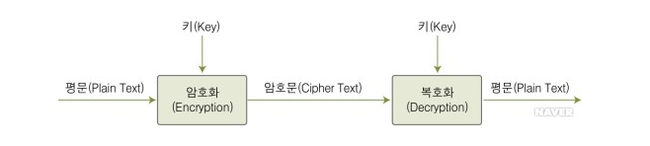

- 정보보호를 위한 암호화에 대한 설명으로 틀린 것은?

① 평문 – 암호화되기 전의 원본 메시지

② 암호문 – 암호화가 적용된 메시지

③ 복호화 – 평문을 암호문으로 바꾸는 작업

④ 키(Key) - 적절한 암호화를 위하여 사용하는 값

정답:1번

설명:복호화 또는 디코딩(decoding)은 부호화(encoding)된 데이터를 부호(code)화 되기 전 형태로 바꾸어, 사람이 읽을 수 있는 형태로 되돌려놓는 것이다. 암호화(encryption)의 반대말로서의 복호화는 decryption이라고 부른다.

암호화(Encryption)란, 데이터 전송 시 권한 없는 자의 접근을 막고, 불법적인 방법에 의해 데이터가 손실되거나 변경되는 것을 방지하기 위해 데이터를 변환하여 전송하는 방법을 말합니다. 특별한 지식을 소유한 사람들을 제외하고는 누구든지 읽어볼 수 없도록 알고리즘을 이용하여 정보(평문)을 전달하는 과정을 말하며, 이 때 생성된 암호화된 정보(암호문)를 다시 읽을 수 있도록 역행하는 과정을 해독 또는 복호화(Decryption)라고 합니다.

- 암호문(Cipher Text)이란 비밀을 유지하기 위해 당사자끼리만 알 수 있도록 꾸민 약속 기호

- 평문(Plain Text)이란 누구나 알 수 있게 쓴 일반적인 글.

- 다음 내용이 설명하는 것은?

- 블록체인(Blockchain) 개발환경을 클라우드로 서비스하는 개념

- 블록체인 네트워크에 노드의 추가 및 제거가 용이

- 블록체인의 기본 인프라를 추상화하여 블록체인 응용프로그램을 만들 수 있는 클라우드 컴퓨팅 플랫폼

① OTT

② BaaS

③ SDDC

④ Wi-SUN

정답:2번

설명:BaaS(Blockchain as a Service)는 클라우드 기반 솔루션을 바탕으로 디앱, 스마트 컨트랙트 등의 기능을 구축하고 사용할 수 있도록 서비스를 제공하는 것입니다.

링크텍스트

- 소프트웨어 비용 산정 기법 중 개발 유형으로 organic, semi-detach, embedded로 구분되는 것은?

① PUTNAM

② COCOMO

③ FP

④ SLIM

정답:2번

설명:COCOMO(constructive cost model의 약자) 비용 예측 모델

1) 보헴이 제안한 원시 프로그램의 규모에 의한 비용예측모형이다.

2) 소프트웨어의 종류에 때라 다르게 책정되는 비용산정방정식을 이용한다.

3) 같은 규모의 프로그램이라도 그 성격에 따라 비용이 다르게 산정된다.

다음은 COCOMO에서 사용하는 소프트웨어 프로젝트 클래스 세 가지 :

Organic projects - 엄격하지 않은 요구사항에 대한 좋은 작업 경험을 가진 작은 팀

Semi-detached projects - 엄격하지 않은 요구사항과 다양한 요구사항에 대해 다양한 작업 경험을 가진 중간 팀

Embedded projects - 타이트한 제약조건 속에서 발전되어온 팀. organic 과 semi-detached 프로젝트가 결합됐다.(하드웨어, 소프트웨어, 조작상의, ...)

- 전기 및 정보통신기술을 활용하여 전력망을 지능화, 고도화함으로써 고품질의 전력서비스를 제공하고 에너지 이용효율을 극대화하는 전력망은?

① 사물 인터넷

② 스마트 그리드

③ 디지털 아카이빙

④ 미디어 빅뱅

정답:2번

설명:스마트 그리드(smart grid)는 전기의 생산, 운반, 소비 과정에 정보통신기술을 접목하여 공급자와 소비자가 서로 상호작용함으로써 효율성을 높인 지능형 전력망시스템이다.

링크텍스트

- 다음 내용이 설명하는 소프트웨어 개발 모형은?

소프트웨어 생명주기 모형 중 Boehm이 제시한 고전적 생명주기 모형으로서 선형 순차적 모델이라고도 하며, 타당성 검토, 계획, 요구사항 분석, 설계, 구현, 테스트, 유지보수의 단계를 통해 소프트웨어를 개발하는 모형

① 프로토타입 모형

② 나선형 모형

③ 폭포수 모형

④ RAD 모형

정답:3번

설명: 폭포수 모델(Waterfall Model)

소프트웨어 개발의 전 과정을 나누어 체계적이고 순차적으로 접근하는 방식

각 단계의 결과가 확인되어야지만 다음 단계로 넘어간다.

Boehm이 제시한 고전적 생명주기 모델로 선형 순차적 모델이라고도 함

가장 오래된 모델로 많은 적용 사례가 있지만 요구사항의 변경이 어렵다.

순서: 타당성 검토, 계획, 요구사항 분석, 설계, 구현, 테스트, 유지보수

링크텍스트

- 스트림 암호화 방식의 설명으로 옳지 않은 것은?

① 비트/바이트/단어들을 순차적으로 암호화한다.

② 해쉬 함수를 이용한 해쉬 암호화 방식을 사용한다.

③ RC4는 스트림 암호화 방식에 해당한다.

④ 대칭키 암호화 방식이다.

정답:2번

설명:링크텍스트

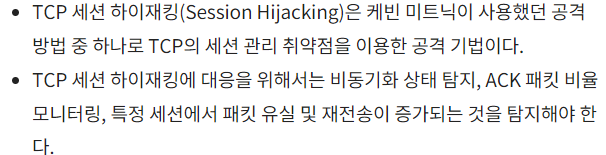

- 세션 하이재킹을 탐지하는 방법으로 거리가 먼 것은?

① FTP SYN SEGNENT 탐지

② 비동기화 상태 탐지

③ ACK STORM 탐지

④ 패킷의 유실 및 재전송 증가 탐지

정답:1번

설명:

링크텍스트

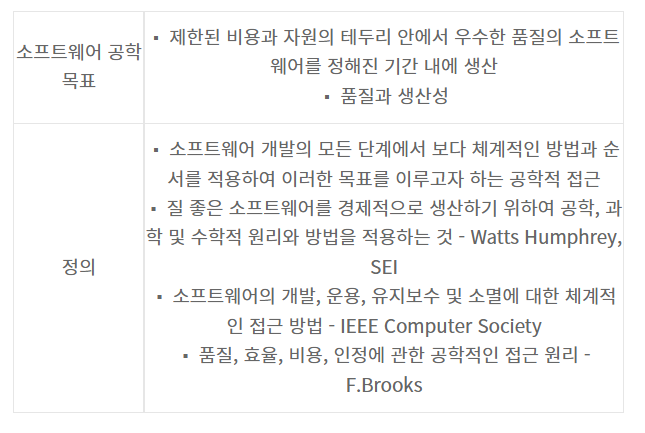

- 소프트웨어공학에 대한 설명으로 거리가 먼 것은?

① 소프트웨어공학이란 소프트웨어의 개발, 운용, 유지보수 및 파기에 대한 체계적인 접근 방법이다.

② 소프트웨어공학은 소프트웨어 제품의 품질을 향상시키고 소프트웨어 생산성과 작업 만족도를 증대시키는 것이 목적이다.

③ 소프트웨어공학의 궁극적 목표는 최대의 비용으로 계획된 일정보다 가능한 빠른 시일 내에 소프트웨어를 개발하는 것이다.

④ 소프트웨어공학은 신뢰성 있는 소프트웨어를 경제적인 비용으로 획득하기 위해 공학적 원리를 정립하고 이를 이용하는 것이다.

정답:3번

설명:

- 소프트웨어 개발 방법론 중 CBD(Component Based Development)에 대한 설명으로 틀린 것은?

① 생산성과 품질을 높이고, 유지보수 비용을 최소화할 수 있다.

② 컴포넌트 제작 기법을 통해 재사용성을 향상시킨다.

③ 모듈의 분할과 정복에 의한 하향식 설계방식이다.

④ 독립적인 컴포넌트 단위의 관리로 복잡성을 최소화할 수 있다.

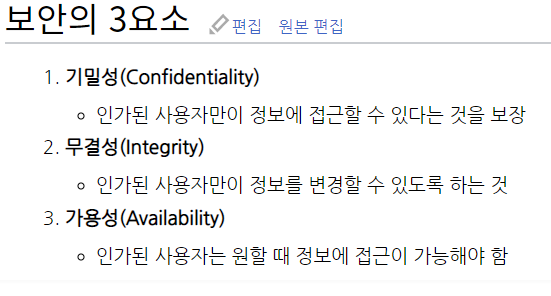

- 정보 보안의 3요소에 해당하지 않는 것은?

① 기밀성

② 무결성

③ 가용성

④ 휘발성

정답:4번

설명:

링크텍스트

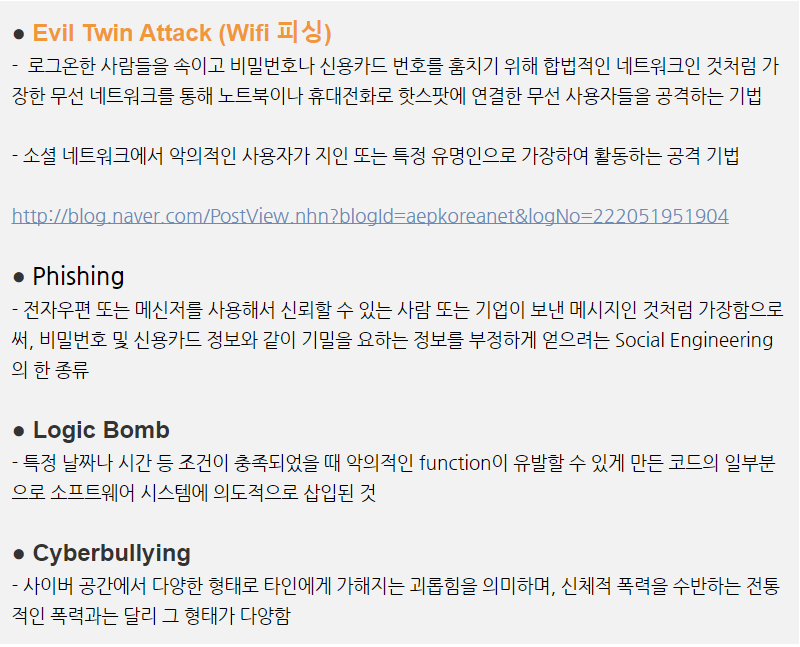

- 소셜 네트워크에서 악의적인 사용자가 지인 또는 특정 유명인으로 가장하여 활동하는 공격 기법은?(문제 오류로 가답안 발표시 1번으로 발표되었지만 확정답안 발표시 1, 2번이 정답처리 되었습니다. 여기서는 가답안인 1번을 누르시면 정답 처리 됩니다.)

① Evil Twin Attack

② Phishing

③ Logic Bomb

④ Cyberbullying

정답:1번

설명:

- 공개키 암호에 대한 설명으로 틀린 것은?

① 10명이 공개키 암호를 사용할 경우 5개의 키가 필요하다.

② 복호화키는 비공개 되어 있다.

③ 송신자는 수신자의 공개키로 문서를 암호화한다.

④ 공개키 암호로 널리 알려진 알고리짐은 RSA가 있다.

정답:1번

설명:링크텍스트