Reference:

https://core.vmware.com/blog/vsphere-7-update-3-whats-new

vSphere 7 업데이트 3은 vSphere 7에 대한 궁극적인 업데이트 릴리스로, 최고의 vSphere가 됩니다. 업데이트할 때마다 기능을 추가하고, 문제를 수정하고, 사용자 경험을 개선하고, 호환성을 높이기 위한 수백 가지의 변경 사항과 개선 사항이 있습니다. 오늘 발표할 예정이며 소프트웨어 자체가 곧 제공될 예정입니다.

하이라이트를 살펴봅시다!

YouTube 채널에도 이에 대한 비디오 버전이 있습니다. 확인하고 구독하십시오:

vSphere with Tanzu

vSphere 7의 가장 큰 기능 중 하나는 우리가 vSphere와 Tanzu라고 부르는 Kubernetes의 통합입니다. 이를 통해 조직은 이미 보유하고 있는 인프라에서 컨테이너 기반 최신 애플리케이션을 쉽게 실행하고 지원할 수 있습니다.

vSphere를 업데이트할 때마다 성능과 효율성이 향상되며, vSphere 및 vSphere with Tanzu의 효율성에 대한 새로운 연구에서 다른 솔루션보다 6.3배 더 많은 워크로드를 실행할 수 있음을 보여줍니다.

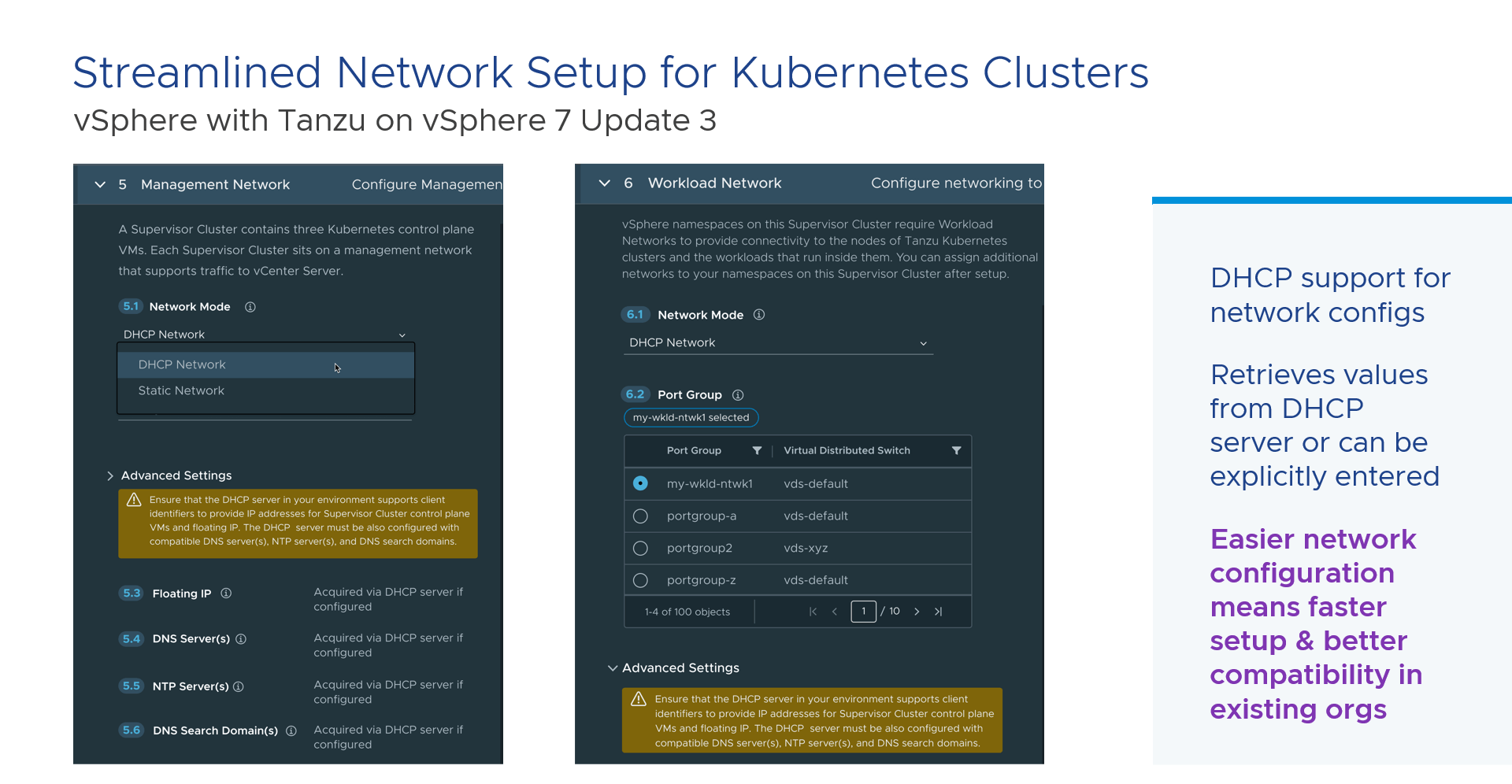

vSphere with Tanzu의 가장 좋은 점 중 하나는 기존 환경에 적합하다는 것입니다. 더 많은 네트워크에서 이를 실현하기 위해 유연한 DHCP 지원(flexible DHCP support)을 추가했습니다.

DHCP를 선택하면 IP 주소, DNS, NTP 및 기타 값을 자동으로 채우고 원하는 경우 재정의할 수 있습니다. 훨씬 쉽게 구성하고 배포할 수 있습니다.

이는 관리 네트워크와 워크로드 네트워크 모두에서 작동합니다. 전부 또는 전무도 아닙니다. 원하는 경우 정적 값을 사용하도록 관리 네트워크를 설정하고 DHCP 값을 사용하도록 워크로드를 설정할 수 있습니다.

이렇게 하는 경우 DHCP 예약과 함께 DHCP 클라이언트 식별자를 사용하는 것이 좋습니다. 클러스터 VM의 MAC 주소가 변경되더라도 주소가 변경되지 않도록 Tanzu에서 클라이언트 식별자를 구성하고 DHCP 서버에서 사용합니다. 이는 하위 클러스터 VM을 대체하기 위해 새 클러스터 VM이 배포될 때 업그레이드 중에 발생할 수 있습니다.

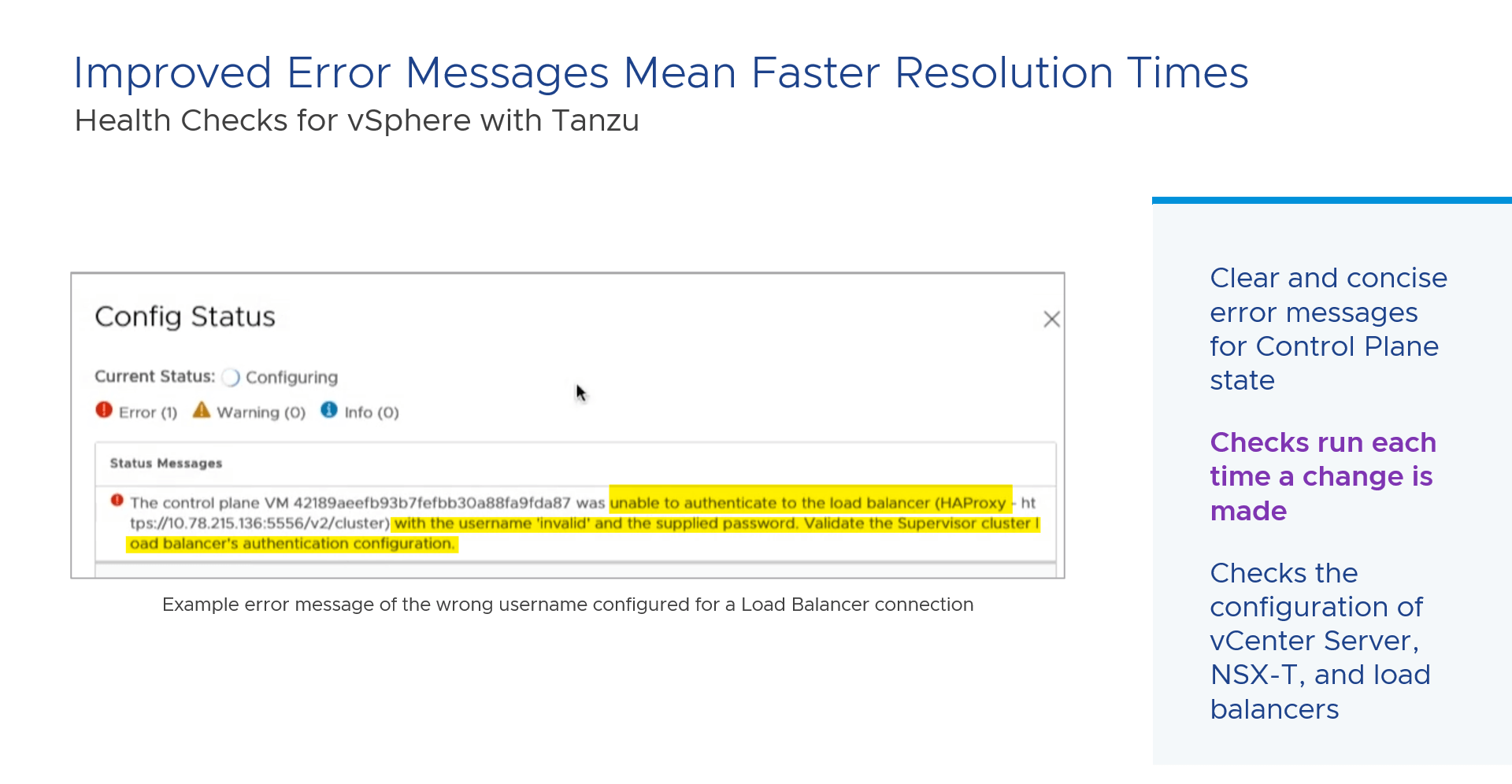

Kubernetes 환경에는 움직이는 부분이 많이 있으며 많은 복잡성을 자동으로 처리하지만 자격 증명이나 주소를 입력해야 하는 경우가 있습니다. 따라서 설명 오류 메시지를 갖는 것이 훨씬 더 중요합니다.

업데이트 3에서는 더 나은 오류 메시지를 추가하여 오류를 찾기 위해 로그를 검색하는 대신 잘못 구성되었을 수 있는 부분을 더 빠르게 해결할 수 있습니다.

예를 들어 슬라이드 이미지에서 로드 밸런서가 잘못된 사용자 이름을 사용하도록 구성되었음을 알 수 있습니다. 해당 사용자 이름을 수정하면 Supervisor Cluster가 다시 시도합니다.

(K8s는 선언적이므로 예를 들어 10개의 VM이 필요하므로 원하는 상태에 도달하거나 시간 초과될 때까지 재시도합니다).

수명 주기, 업그레이드 및 패치

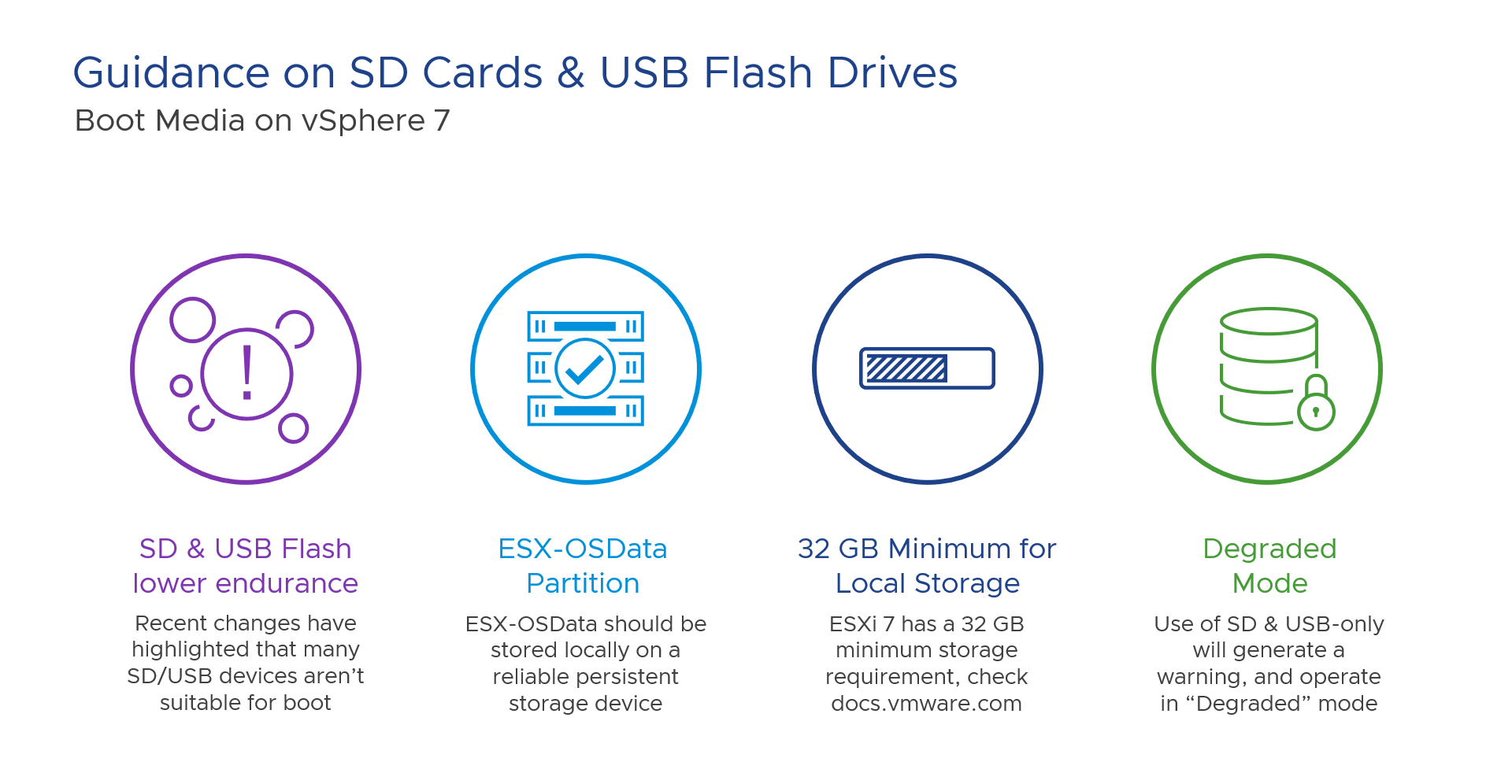

역사적으로 SD 카드 또는 USB 디바이스는 디바이스 베이를 확보하고 ESXi 호스트 설치 비용을 낮추기 위해 선택되었습니다. 그러나 이러한 장치는 내구성이 낮고 시간이 지남에 따라 신뢰성과 문제를 나타냅니다. SD 카드 및 USB 드라이브도 성능 문제가 발생하고 고주파수 읽기-쓰기 작업을 허용하지 않을 수 있습니다.

이것은 플래시의 문제가 아니라 플래시가 다른 저장매체와 다르기 때문에 디자인 포인트입니다. 사람들은 인지하지 못하지만 낸드 플래시 메모리는 소모품입니다. 비트를 메모리에 영구적으로 쓰는 데 필요한 전압은 시간이 지남에 따라 소모되므로 플래시 저장 장치에 쓸 때마다 조금씩 소모됩니다. 시간이 지남에 따라 이것이 합산되고 같은 위치에 계속 글을 쓰면 완전히 마모됩니다. 많이 걸어 신발에 구멍이 난 것처럼.

더 높은 I/O용으로 설계된 플래시 장치에는 이러한 유형의 마모를 처리하는 방법이 있으므로 장치가 안정적으로 유지됩니다. 서버의 SSD 또는 NVMe 드라이브는 "웨어 레벨링" 방법을 사용하여 전체 드라이브에 쓰기를 분산합니다. 이러한 유형의 드라이브에는 예비 용량도 있으므로 메모리 셀이 마모되면 사용자가 모르는 사이에 원활하게 교체할 수 있습니다.

사실, 대부분의 플래시 장치에는 이를 위한 상당한 추가 용량이 있습니다. 예를 들어, 480GB Intel S3500 SSD 드라이브에는 실제로 528GB 메모리가 내장되어 있습니다. 이것이 플래시 스토리지가 플래시 스토리지에 워크로드를 일치시키는 데 도움이 되도록 "일당 드라이브 쓰기 수" 또는 DWPD로 평가되는 이유이기도 합니다. 플래시 스토리지 유형에 따라 쓰기 허용 오차가 다르며 내구성에 따라 특정 유형의 드라이브에 대해 "읽기 집약" 또는 "쓰기 집약"과 같은 설명자가 표시됩니다. SLC(Single-Level Cell) 플래시는 쓰기에 가장 관대하며, 그 다음이 MLC(Multi-Level Cell), TLC(Triple-Level Cell)입니다. 쓰기 양에 맞게 저장 장치의 크기를 올바르게 조정하면 다음을 얻을 수 있습니다. 이러한 플래시 장치에서 수년 간의 서비스를 제공합니다.

그러나 SD 카드와 USB 스틱에는 그렇게 멋진 논리가 없습니다. 그들은 단순한 장치이며 최신 운영 체제용으로 설계되지 않았습니다. 젠장, SD 카드를 사용하는 카메라조차도 그것을 미러링하여 무언가를 알려줍니다. 우리의 하드웨어 파트너는 오랫동안 SD 카드용 미러링 장치를 사용해 왔으며 고객은 서버 수명 동안 카드를 교체해야 했기 때문에 거기에 장단점이 있다는 것을 알고 있습니다.

그래서 우리는 그것에 대해 무엇을 하고 있습니까? 우리는 부팅 미디어로 SD 및 USB 드라이브를 더 이상 사용하지 않습니다. 장치에 대한 쓰기를 제한하는 데 도움이 되도록 백엔드에서 작업을 수행하고 있기 때문에 부팅 볼륨이 "저하된(Deprecated)" 모드에 있다는 경고를 표시합니다.

이 모든 것에 대한 자세한 정보는 https://core.vmware.com/resource/esxi-system-storage-faq 에서 찾을 수 있습니다.

vSphere Lifecycle Manager는 계속해서 패치 및 배포의 모든 측면을 인수합니다.

먼저, 때때로 무언가를 제거해야 하기 때문에 저장소 편집을 추가했습니다. 이는 드라이버 또는 기타 구성 요소를 회수해야 하는 경우 발생할 수 있습니다. 발생했다는 알림을 보낸 다음 조치를 취할 수 있습니다.

둘째, 하드웨어 호환성이 I/O 컨트롤러에서 드라이브 펌웨어도 포함하도록 확장되었습니다. 드라이브 펌웨어가 큰 차이를 만들 수 있으므로 이는 vSAN에 있어 정말 중요합니다. 하드웨어조차도 실제로 소프트웨어이며 패치가 필요하다는 것을 기억하십시오. 또한 하드웨어 지원 관리자가 Lifecycle Manager와 함께 작업할 수 있는 공급업체 목록에 파트너를 계속 추가하여 고객이 하드웨어와 소프트웨어를 함께 패치하고 BIOS 버전과 같은 항목을 지정하는 선언적 이미지를 생성할 수 있도록 합니다.

목록의 마지막은 vSAN 감시 관리입니다. Lifecycle Manager는 이미 NSX 및 Tanzu용 다른 장치를 처리하고 있으며 이제 독립 실행형 방식(가장 일반적인 사용 사례)으로 사용되는 경우 vSAN 감시를 관리할 수 있습니다. 이 움직임은 우리 고객들의 많은 부분이 걱정할 필요가 없도록 하는 데 도움이 됩니다.

VMware는 운영에 어떤 긍정적인 영향을 미칠 수 있는지 항상 기대하고 있습니다. 우리는 최근에 에지에 대해 많이 생각하고 있으며 해당 공간의 고유한 요구 사항을 충족하기 위해 무엇이 필요한지, 그리고 고객이 업그레이드 및 패치와 관련된 위험을 줄이는 데 도움을 줄 수 있는 방법에 대해 생각하고 있습니다.

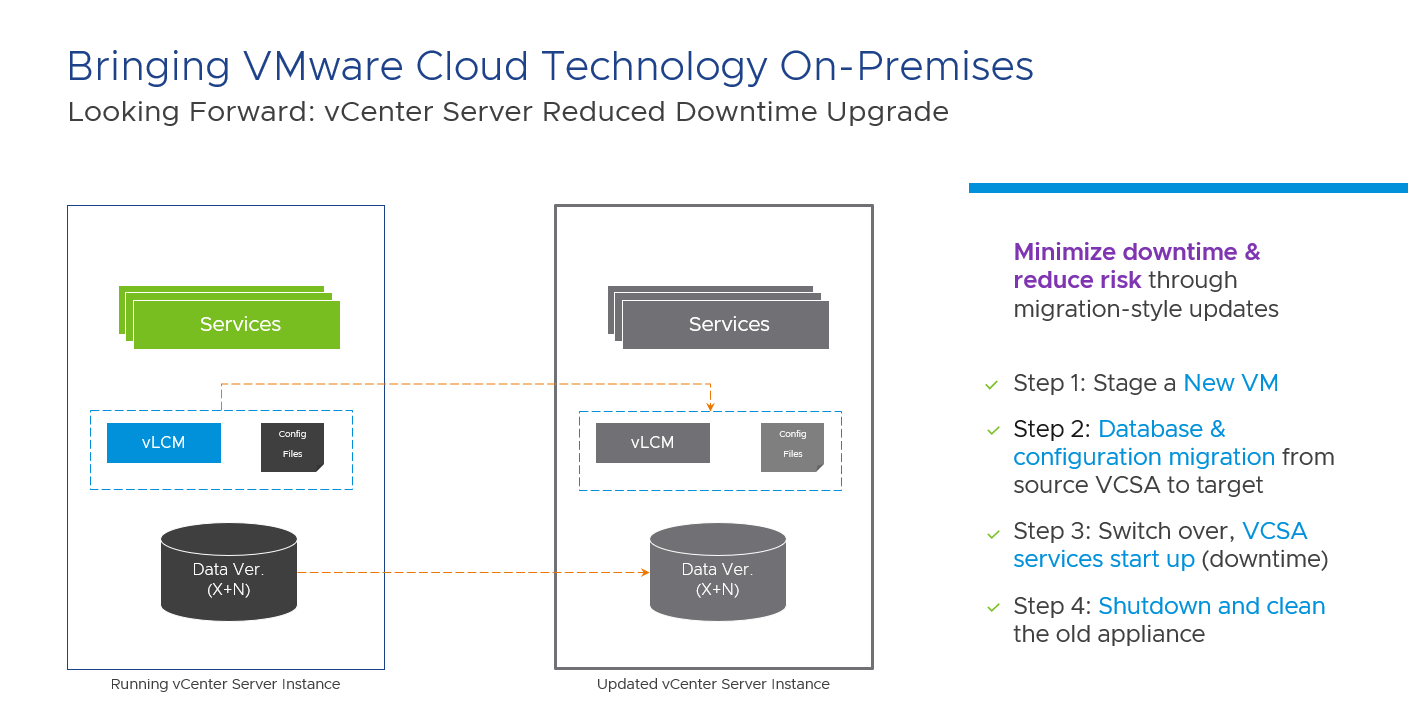

이를 위해 우리는 "다운타임 감소 업그레이드"라고 부르는 일부 기술을 VMware Cloud에서 온프레미스 배포로 이전하기 시작했습니다.

vCenter Server를 업그레이드한 적이 있다면 더 이상 주요 업그레이드를 위한 것이 아니라 정기적인 패치를 위한 것이라는 점을 제외하고는 이것이 익숙하다고 생각할 것입니다.

이것은 현재로서는 API 기반이며 현재로서는 공식적으로 사용되지 않습니다(모든 것이 여전히 vSphere7 U3에서 "정상적으로" 작동함). 하지만 VMworld를 계속 주시한다면 우리가 고려하고 있는 몇 가지 방법을 볼 수 있습니다.

그것을 사용. 그러나 이것이 미래에 환경에 어떤 영향을 미칠지 생각해 볼 가치가 있습니다. 어플라이언스 다운로드가 있으며 두 번째 VCSA(vCenter Server Appliance)를 배포하기에 충분한 리소스가 필요합니다. 새로운 VCSA는 VCSA에 발생한 모든 나쁜 일도 취소된다는 것을 의미하지만 어플라이언스 내부는 제품의 일부이며 문제 해결을 제외하고는 엉망이되어서는 안된다는 우리의 정책을 강조합니다. 그러나 vCenter Server 백업 구성을 대체하는 것도 아니며 여전히 매우 중요합니다.

인공 지능 및 기계 학습

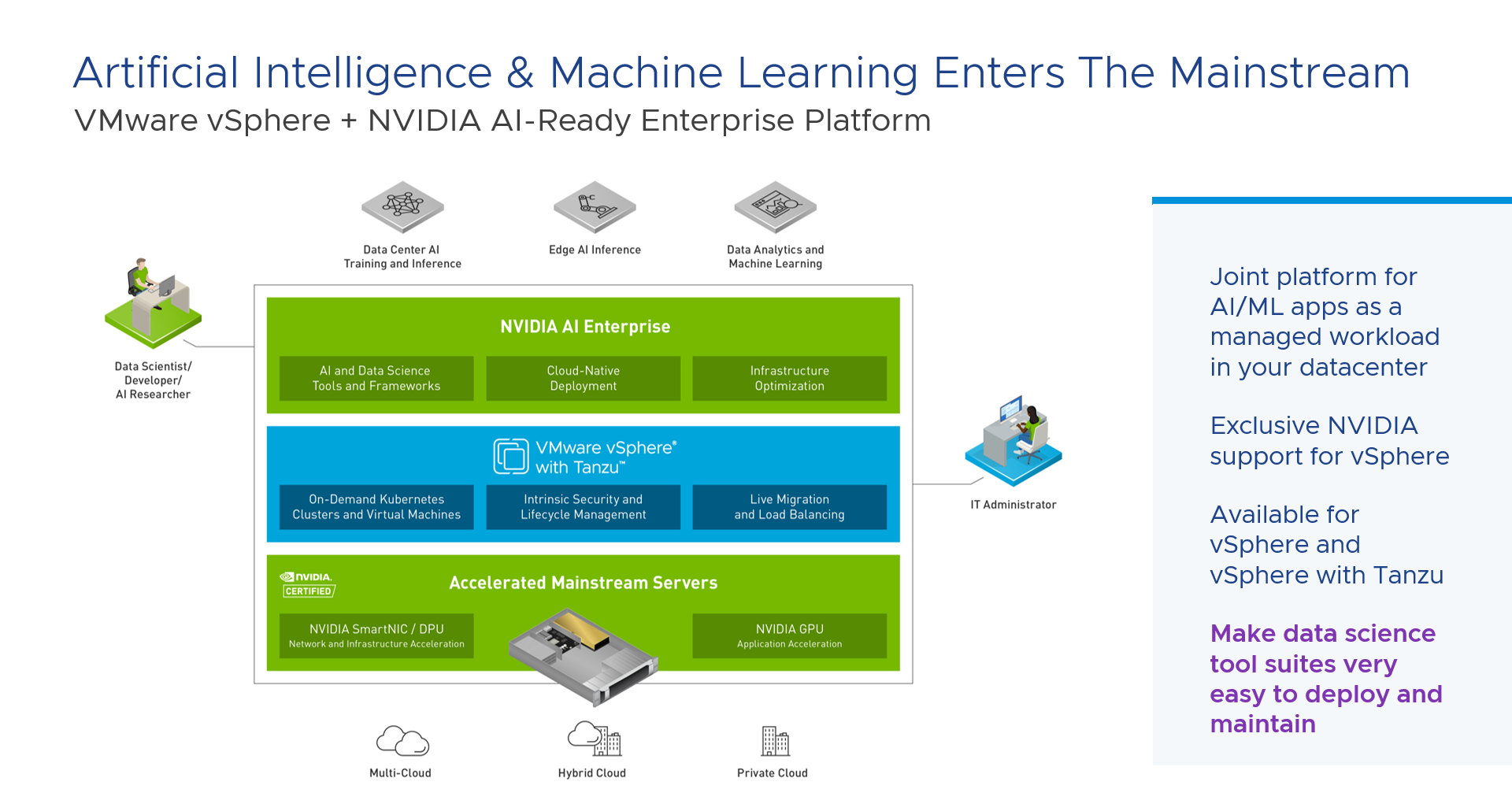

VMware와 NVIDIA는 협력하여 NVIDIA AI Enterprise Suite를 만들었습니다. 애플리케이션과 데이터의 비즈니스 가치를 높이는 데 도움이 되는 AI/ML 프로젝트를 진행하는 회사가 많이 있으며 이를 통해 기존 IT 운영 간의 마찰을 줄이면서 훨씬 빠르고 안정적으로 목표에 도달할 수 있습니다. 그리고 이 모든 새로운 기술.

VMware는 인프라, 운영 및 관리에 대한 심층 지식을 제공하고 NVIDIA는 데이터 과학자가 애플리케이션을 생성하고 신속하게 배포하는 데 사용할 수 있는 GPU 전문 지식, GPU 가상화 기술 및 사전 구축된 도구 세트를 제공합니다. 여기에는 PyTorch, TensorFlow, TensorRT, RAPIDS, Triton Inference Server 등과 같은 프레임워크와 도구가 포함되며 모두 쉽게 배포 및 관리할 수 있는 컨테이너로 패키징됩니다.

VMware가 GPU와 함께 작동하는 또 다른 큰 방법은 Bitfusion을 사용하는 것입니다. Bitfusion은 GPU 가상화를 지원하고 풀링 및 리소스 관리를 허용하며 관리 유연성을 위해 워크로드에서 GPU를 분리합니다.

Bitfusion 4.0이 출시되었으며 Kubernetes 비밀 메커니즘을 통해 Bitfusion 인증 토큰 관리에 대한 지원이 추가되므로 파일을 복사하거나 토큰을 제자리에 하드코딩할 필요가 없습니다.

리소스를 할당하기 전에 GPU 및 서버 풀을 좁히는 필터가 있으므로 RDMA가 있는 서버에서 T4 유형 GPU만 원하는 경우 이를 얻을 수 있습니다. Bitfusion 로그에 대한 데이터 보존 정책이 있으며 외부 모니터링 도구가 서버 통계를 수집할 수 있도록 새로운 모니터링 지원이 있습니다. GPU와 인터페이스하기 위해 널리 사용되는 프로토콜을 따라잡는 향상된 API 지원이 있습니다.

그리고 여기에 나열되지는 않았지만 가장 눈에 띄는 개선 사항인 Bitfusion 플러그인은 다크 모드를 지원합니다!

자원 관리

vSphere 7 업데이트 3 이전에는 추가 타사 명령줄 도구를 설치하지 않으면 메모리 통계에 쉽게 액세스할 수 없었습니다. 이제 vSphere에 직접 내장되어 UI에서도 볼 수 있습니다. 이를 통해 호스트 및 VM 수준에서 일반 시스템 DRAM과 영구 메모리, Optane 및 NVDIMM 간의 메모리 병목 현상을 해결하고 모니터링할 수 있습니다. 이는 Intel CPU의 Cascade Lake 및 Ice Lake 제품군에서 지원되며 이 기능에 대한 호환성 매트릭스가 있습니다.

업데이트 3은 성공하지 못한 경우 유지 관리 모드를 재시도하는 더 나은 논리와 유지 관리 모드 중에 DRS가 워크로드를 이동하는 방법을 제공합니다.

DRS는 큰 VM 또는 I/O가 높은 VM과 같이 이동하기 어려운 워크로드를 추적한 다음 가능한 한 적게 이동하려고 합니다. 대부분의 경우 이제 한 번의 이동으로 이를 수행할 수 있으므로 업데이트 및 업그레이드가 더 쉬워집니다.

vSphere Cluster Services는 vSphere 7 업데이트 1에서 vSphere 클러스터 내부의 DRS를 위한 새로운 홈으로 도입되어 vCenter Server에서 서비스를 이동하여 종속성을 줄였습니다.

우리는 그것에 대해 상당한 양의 피드백을 받았고 이 작업을 하는 팀은 이 새로운 릴리스에 이를 통합하는 일을 훌륭하게 수행했습니다. 피드백을 제출하고 싶다면 우리가 좋아할 것입니다. vSphere Client의 오른쪽 상단에 있는 "웃는 얼굴" 버튼을 사용하십시오!

이제 원하는 데이터 저장소를 선택하고 특정 호스트 또는 특정 워크로드 근처에서 선호하거나 원하지 않는 경우 일부 선호도 설정을 제어할 수 있습니다.

vSphere VM 강화 설정은 Security Configuration Guide와 함께 에이전트 VM에 미리 적용되었습니다. vSphere에는 매우 안전한 기본값이 있지만 규정 준수 감사를 수행하는 고객을 돕기 위해 보다 명시적으로 작업을 수행할 수 있는 몇 가지 영역이 있습니다. 그래서 결국 우리는 해냈습니다!

업데이트 3에서 가장 눈에 띄는 변경 사항은 에이전트 VM에 더 이상 괄호나 공백으로 이름이 지정되지 않는다는 것입니다. 대신 UUID로 이름이 지정됩니다.

보안 및 규정 준수

랜섬웨어는 많은 조직에 계속해서 피해를 입히고 있으며, 우리는 vSphere 배포를 통해 복원력을 위한 전술에 대한 정보를 생성하고 수집하기 시작했습니다. 랜섬웨어 리소스 센터: https://core.vmware.com/ransomware 에서 찾을 수 있습니다.

vSphere 보안 구성 가이드는 계속해서 vSphere 보안을 위한 최상의 기준 지침입니다. https://via.vmw.com/scg 에서 찾을 수 있습니다.

마지막으로 많은 고객이 NIST 800-53, PCI DSS, CMMC, GDPR, HIPAA, NIST 800-171 등과 같은 규정 준수에 관심이 있습니다. 규정 준수는 비즈니스 요구 사항이며 보안과 다른 경우가 많지만 동일한 항목을 자주 확인합니다. 규정 준수와 관련하여 가장 어려운 부분 중 하나는 우리가 직접적으로 도움을 줄 수 없다는 것입니다. 감사인은 구현에 대해 올바른 결정이 내려졌는지 확인하기를 원하기 때문에 모든 준수는 제품 구현을 기반으로 평가됩니다.

건물 검사관이 새 집을 검사하는 것과 다르지 않습니다. 그들은 차고 바닥의 전선 더미를 보고 싶어하지 않고 단락 회로를 배선하지 않았는지 확인하려고 합니다. vSphere와 같은 안전하고 안전한 제품도 불안정하게 구현할 수 있습니다. vSphere와 같은 유연성은 강점이지만 일부 불안정한 선택을 가능하게 할 수도 있습니다.

하지만 우리가 도울 수 있는 것은 감사자에게 보안 제어를 설명하는 데 도움이 되며 https://core.vmware.com/compliance 로 이동하면 계속 증가하는 가이드 모음을 찾을 수 있습니다. 이는 감사자가 vSphere 관리자가 환경을 보호하기 위해 수행할 수 있는 작업과 이것이 규정 준수 프레임워크에 매핑되는 방식을 이해하는 데 도움이 되도록 설계되었습니다.

게스트 OS 및 워크로드

cloud-init에 익숙하지 않은 경우 배포 시 Linux 시스템을 사용자 지정할 수 있는 공급업체에 구애받지 않는 도구입니다. Cloud-init에 대한 VMware의 노력은 이제 cloud-init 프로젝트의 기본 코드 베이스에 병합되었습니다. 즉, Linux 배포가 업데이트됨에 따라 기본적으로 VMware와 원활하게 작동하는 데 필요한 것을 갖게 되며 필요 도구 설치 등의 추가 작업이 필요하지 않습니다.

게스트 데이터 게시자는 VMware Tools의 기능이며 게스트가 더 많은 데이터와 다른 데이터를 보낼 수 있도록 ESXi에 데이터를 보낼 수 있는 메커니즘의 개선 사항입니다. 이는 존재하는 동일한 GuestInfo 메커니즘을 통해 제어할 수 있으므로 게스트 또는 vSphere 관리자가 이를 제한할 수 있습니다.

UEFI 2.4는 향후 게스트 OS 릴리스에 대한 호환성을 지원하기 위한 VM EFI 부팅 펌웨어 업데이트입니다.

마지막으로 AMD CPU에 대한 완전한 VBS 지원 입니다. VBS 또는 가상화 기반 보안은 Microsoft Device Guard 및 Credential Guard라고도 하며 Microsoft Windows 게스트 OS 내부의 비밀을 보호하는 데 도움이 됩니다. 작동 방식은 게스트 내부에서 약간의 Hyper-V가 실행되어 Windows가 비밀에 사용할 수 있는 보안 영역을 만드는 것입니다. 이것은 효과적으로 중첩된 가상화이며 ESXi의 Hyper-V이며 VMware는 업계 어디에서나 이를 완벽하게 구현합니다. 우리는 고객이 물리적 하드웨어에서 경험할 수 있는 것과 동일한 성능을 제공하고 동일하게 만들기 위해 열심히 노력했지만, 이는 매우 낮은 수준의 개발 작업과 파트너와의 많은 작업을 의미합니다. 게스트 OS 및 필요한 경우 하드웨어 펌웨어까지.

이제 모든 것이 조정되었으며 한동안 AMD에서 VBS를 실행하는 고객이 있었지만 하드웨어에서 게스트 OS에 이르기까지 모든 부분을 사용할 수 있으므로 모든 사람이 원활하게 사용할 수 있습니다.

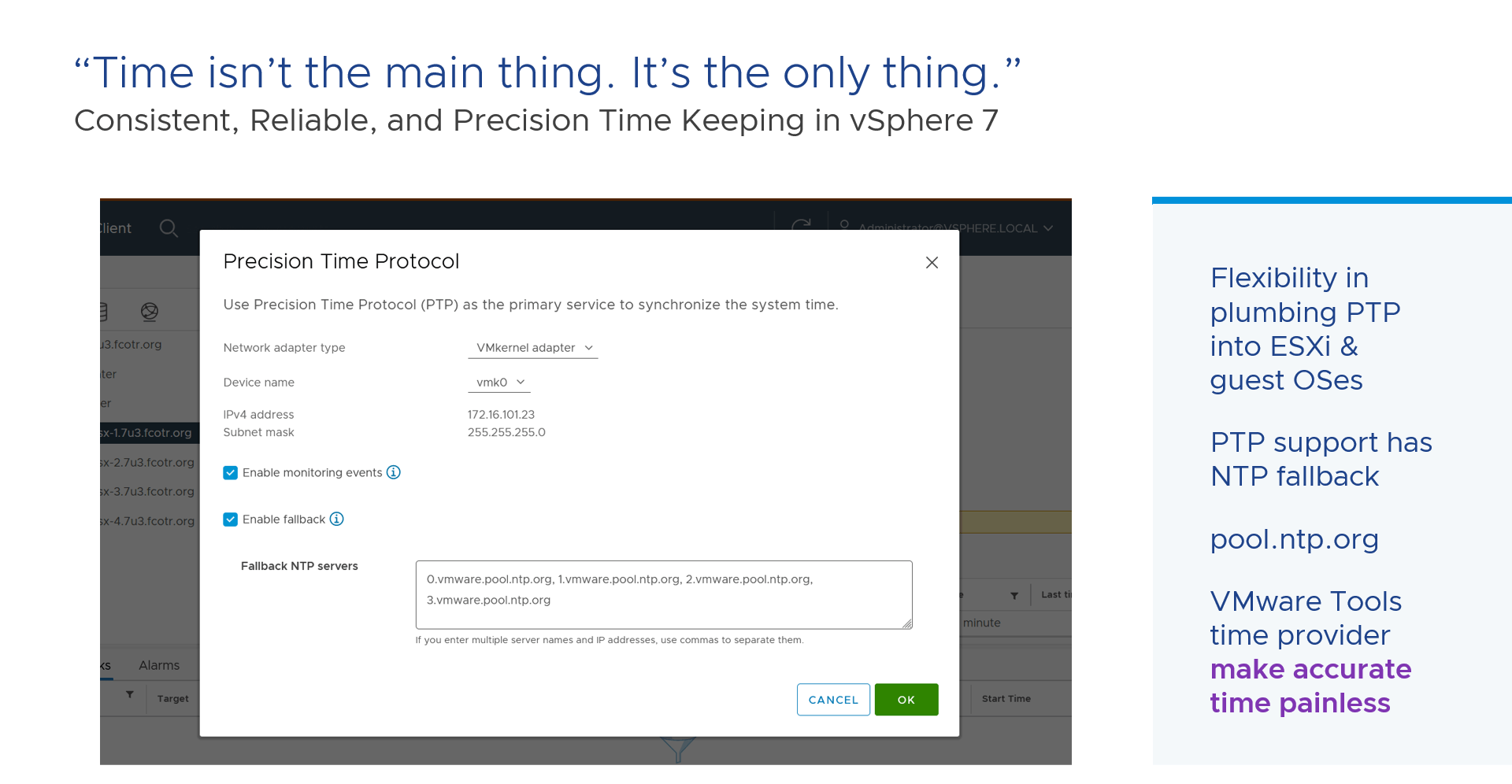

제목의 인용문 Time isn't the main thing. Its' the Only Thing.(시간은 중요한 것이 아니라 유일한 것입니다.) 은 미국 재즈 트럼펫 연주자 Miles Davis의 말입니다. 그는 수명이 얼마나 짧은지에 대해 이야기했을 가능성이 높으며, 이것이 바로 우리가 vSphere에서 시간 제공자를 쉽고 안정적으로 구성하고 유지하도록 하려는 이유입니다. 정확하고 일관된 시간은 컴퓨터 시스템에 매우 중요하며 올바르게 설정되지 않으면 많은 작은 문제와 지연이 발생합니다.

vSphere 7에 Precision Time Protocol 지원을 추가했으며 vSphere 7을 통해 VMware 도구를 통해 게스트 OS에 쉽게 추가할 수 있다는 것을 기억할 것입니다. Precision Time Protocol은 네트워크의 PTP 서버에서 시스템에 고정밀 시간을 제공합니다. 물론 가상화 시스템에는 서로 다른 계층이 있으며 이러한 계층은 지연 시간에 차이를 만들어 정확도에 영향을 줄 수 있습니다. vSphere 7 업데이트 3에서는 이제 VMkernel 어댑터 또는 전용 패스스루 인터페이스를 통해 PTP를 환경으로 가져올 수 있는 몇 가지 다른 방법이 있으므로 워크로드에 적합한 방법을 선택할 수 있습니다.

PTP 표준이 설계된 방식 때문에 NTP와 같은 수준의 탄력성은 없습니다. 따라서 PTP 소스를 사용하지 못할 수 있습니다. 이를 방지하기 위해 NTP를 대체 메커니즘으로 사용하는 옵션을 추가했습니다. 이렇게 하면 시간 소스를 계속 사용할 수 있으며 고해상도 소스가 다시 온라인 상태가 되면 선호됩니다.

새로운 vmware.pool.ntp.org 소스도 있음을 알 수 있습니다. 가능한 한 많은 NTP 소스를 사용하는 것이 중요합니다. NTP 프로젝트 관리자는 모두가 최소 4개의 소스를 사용하기를 원한다고 직접 조언했습니다.

"전문가들과 논쟁할 사람은 누구인가"

스토리지

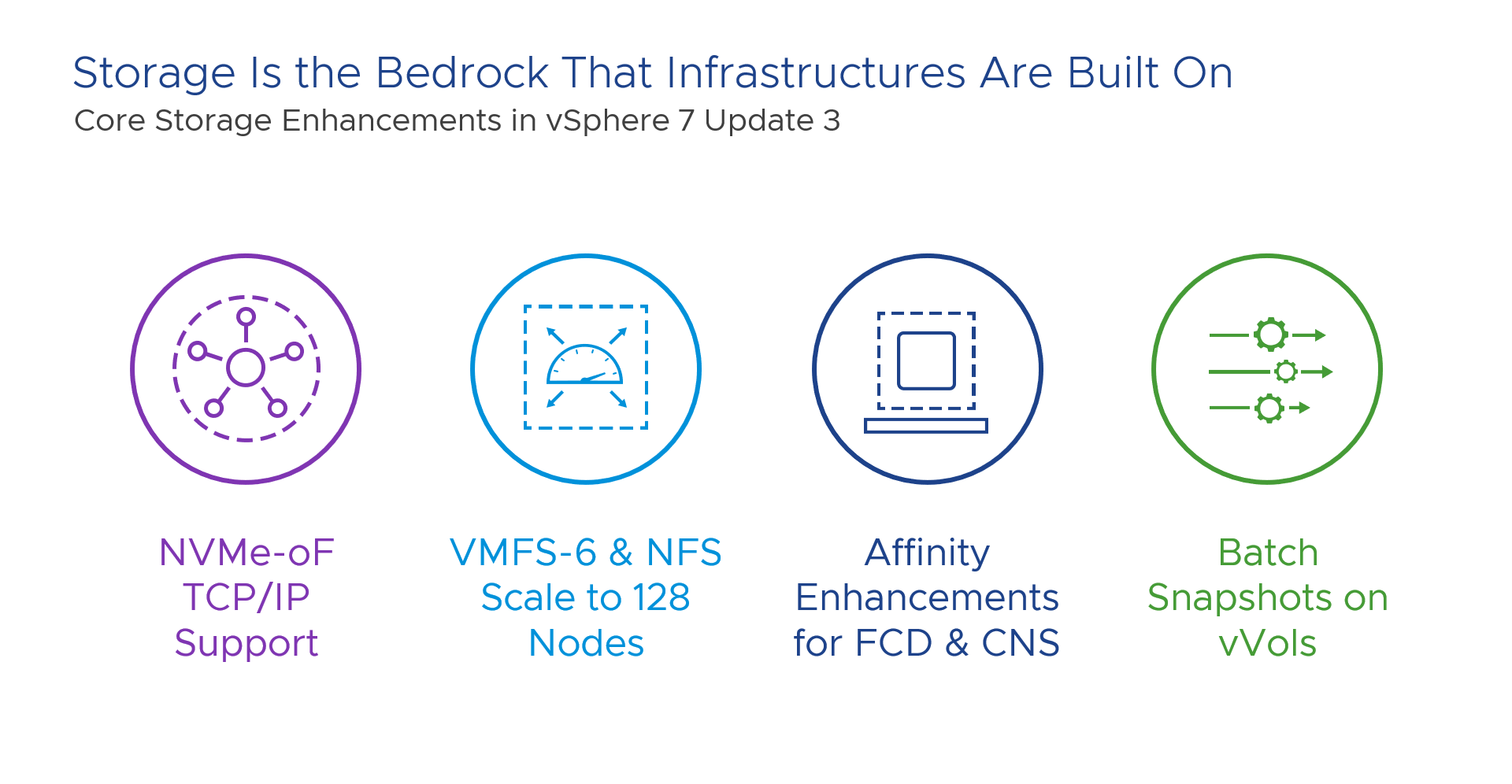

NVMe over Fabrics는 현재 인기가 높으며 TCP/IP 지원을 추가하면 상용 NIC에 대한 액세스가 가능해졌습니다. 확실히 여전히 파이버 채널 HBA 및 RDMA 지원 어댑터를 사용할 수 있지만 표준 이더넷 하드웨어도 사용할 수 있습니다.

환경이 성장함에 따라 단일 데이터 저장소에 더 많은 ESXi 호스트를 연결하는 데 관심이 있습니다. 업데이트 3을 사용하면 단일 VMFS6 또는 NFS 데이터 저장소에 최대 128개의 호스트를 연결하기 위한 특별한 승인이 필요하지 않습니다. 이는 또한 Storage vMotion의 필요성을 피하고 업그레이드를 더 쉽게 만드는 데 도움이 됩니다. 이것은 클러스터 크기 증가가 아니라 특히 데이터 저장소에 연결된 호스트를 참조한다는 점에 유의해야 합니다.

VMware는 디스크에서 사용 가능한 리소스를 추적하는 VMFS-6 Affinity Manager를 업데이트하여 VM이 디스크에 쓰기를 원할 때 더 빠르게 수행할 수 있습니다. 업데이트 3은 이제 이와 동일한 방식으로 일류 디스크 및 컨테이너 기본 스토리지 처리를 지원하여 최신 워크로드를 더 빠르게 만듭니다.

마지막으로 vVol은 계속해서 개선되고 있습니다. 업데이트 3에는 대량의 스냅샷을 만드는 더 나은 절차가 있습니다. 작업을 일괄 처리하므로 궁극적으로 스냅샷이 발생하는 동안 VM과 환경에 미치는 영향이 줄어듭니다.

이러한 업데이트는 스토리지 및 가용성 기술 마케팅 그룹에서 제공한 것이며 vSAN 7 업데이트 3에서도 해당 정보를 확인해야 합니다.

네트워킹

NSX-T 관리 인터페이스는 vSphere Client와 통합되어 설치 및 유지 관리가 훨씬 쉽습니다. 또한 공통 인증 액세스 및 권한을 위해 SSO 백엔드를 공유함을 의미합니다.

가장 좋은 부분도 아닙니다. 분산 방화벽은 이제 vSphere의 분산 스위치와 함께 작동할 수 있습니다. 기존 네트워킹을 변경할 필요가 없습니다.

NSX-T 수명 주기(Lifecycle)는 vSphere 7 업데이트 1에서 알 수 있는 vSphere Lifecycle Manager에 의해 여전히 관리됩니다.

전반적으로 NSX-T를 배포 및 유지 관리할 때 마찰이 훨씬 줄어들어 보안 자체에 더 집중할 수 있습니다.

vSphere 관리, API 및 개발자

vSphere Client는 이제 웹 컨텐츠 액세스 가능성 지침을 완전히 준수합니다. 이는 모든 유형의 포용성에 대한 우리의 약속을 이행하는 것입니다. 또한 모든 사람을 위한 인터페이스 자체가 많이 개선되었습니다.

VMware의 전담 사용자 경험 디자이너 팀은 인간이 VMware 제품을 사용하는 방식에 대해 계속해서 생각하고 있으며 vSphere 관리자의 삶에서 마찰을 제거하기 위한 그들의 노력은 높이 평가됩니다.

PowerCLI 12.4가 출시되어 많은 개선이 이루어졌습니다. https://blogs.vmware.com/PowerCLI/2021/09/powercli-12-4-whats-new.html

마무리

vSphere에는 YouTube 채널이 있습니다! 우리의 제품을 보러 오세요. 구독하면 라이브 스트림이 시작되고 새 비디오가 게시될 때 알림을 받게 됩니다. 우리는 "vSphere LIVE"라는 월간 스트림을 통해 다양한 주제에 대해 이야기하고 전문가가 즉시 질문에 답하도록 합니다. 재미있고 유익합니다!

https://www.youtube.com/channel/UCN8FHFshMw-15AtFKWSLczA

VMware는 모든 사람이 가입할 것을 촉구하는 보안 권고 메일링 리스트를 운영합니다. 이 목록은 보안 권고만을 위한 것이므로 조직이 문제가 발생할 경우 스스로를 보호하는 데 앞장서서 시작할 수 있습니다.

https://www.vmware.com/security/advisories.html

언제나처럼 고객으로서 감사드립니다. 피드백과 참여에 감사드립니다. vSphere를 개선할 수 있는 방법을 계속 알려주십시오. 당신이 안전하고 건강하기를 바랍니다. Take Care!