HTTP란?

HTTP는 Hyper Text Transfer Protocol의 약자로 서버와 클라이언트 모델을 따라 데이터를 주고 받기 위한 프로토콜이다.

즉, HTTP는 인터넷에서 하이퍼텍스트를 교환하기 위한 통신 규약으로, 80번 포트를 사용하고 있다. 따라서 HTTP는 서버가 80번 포트에서 요청을 기다리며, 클라이언트는 80번 포트로 요청을 보내게 된다.

HTTP는 1989년 팀 버너스 리에 의해서 처음 설계됐고, WWW(World-Wide-Web) 기반에서 세계적인 정보를 공유하는데 큰 역할을 했다.

HTTP 구조

HTTP는 애플리케이션 레벨의 프로콜로 TCP/IP 위에서 작동한다. HTTP는 상태를 가지고 있지 않는 Stateless 프로토콜이며 Method, Path, Version, Headers, Body 등으로 구성된다.

하지만 HTTP는 암호화가 되지 않은 평문 데이터를 전송하는 프로토콜이기 때문에 HTTP로 비밀번호나 주민등록번호 등과 같은 중요한 정보를 주고 받으면 제 3자가 정보를 조회 할 수 있다.

이러한 문제로 해결을 하기위해서 HTTPS가 등장하게 되었다.

HTTPS란?

HTTPS는 HTTP에 데이터 암호화가 추가된 프로토콜로 HTTP는 HTTP와 다르게 443번 포트를 사용하고, 네트워크 상에서 중간에 제3자가 정보를 볼 수 없도록 암호화를 지원하고 있다.

대칭키 암호화와 비대칭키 암호화

HTTPS는 대칭키 암호화 방식과 비대칭키 암호화 방식을 모두 사용하고 있다. 각각의 암호화 방식은 다음과 같다.

-

대칭키 암호화

- 클라이언트와 서버가 동일한 키를 사용해 암호화와 복화를 진행- 키가 노출되면 매우 위험하지만 대신에 연산 속도가 빠름

-

비대칭키 암호화

- 1개의 쌍으로 구성된 공개키와 개인키를 암호화와 복호화 하는데 사용- 키가 노출되어도 비교적 안전하지만 연산 속도가 느림

위와 같이 보면 비대칭키는 대칭키와 다르게 공개키와 개인키를 이용해서 암호화하는 방식으로 데이터를 암호화 한다. 공개키와 개인키는 서로를 위한 1쌍의 키다.

- 공개키 : 모두에게 공개 가능한 키

- 개인키 : 나만 가지고 알고 있어야 할 키

암호화를 공개키로 하느냐 개인키로 하느냐에 따라서 얻는 효과는 다르다. 공개키, 개인키로 암호화하면 각각 다른 효과를 얻을 수 있다.

공개키 암호화는 공개키로 암호화하면 개인키로만 복호화를 할 수 있다. 개인키는 본인만 가지고 있기 때문에 본인만 볼 수 있다.

개인키 암호화는 개인키로 암호화해서 공개키로 복호화를 할 수 있는데 공개키는 모두에게 공개되어 있으므로, 본인이 인증한 정보임을 알려 신뢰성을 보장할 수 있다.

HTTPS 동작 과정

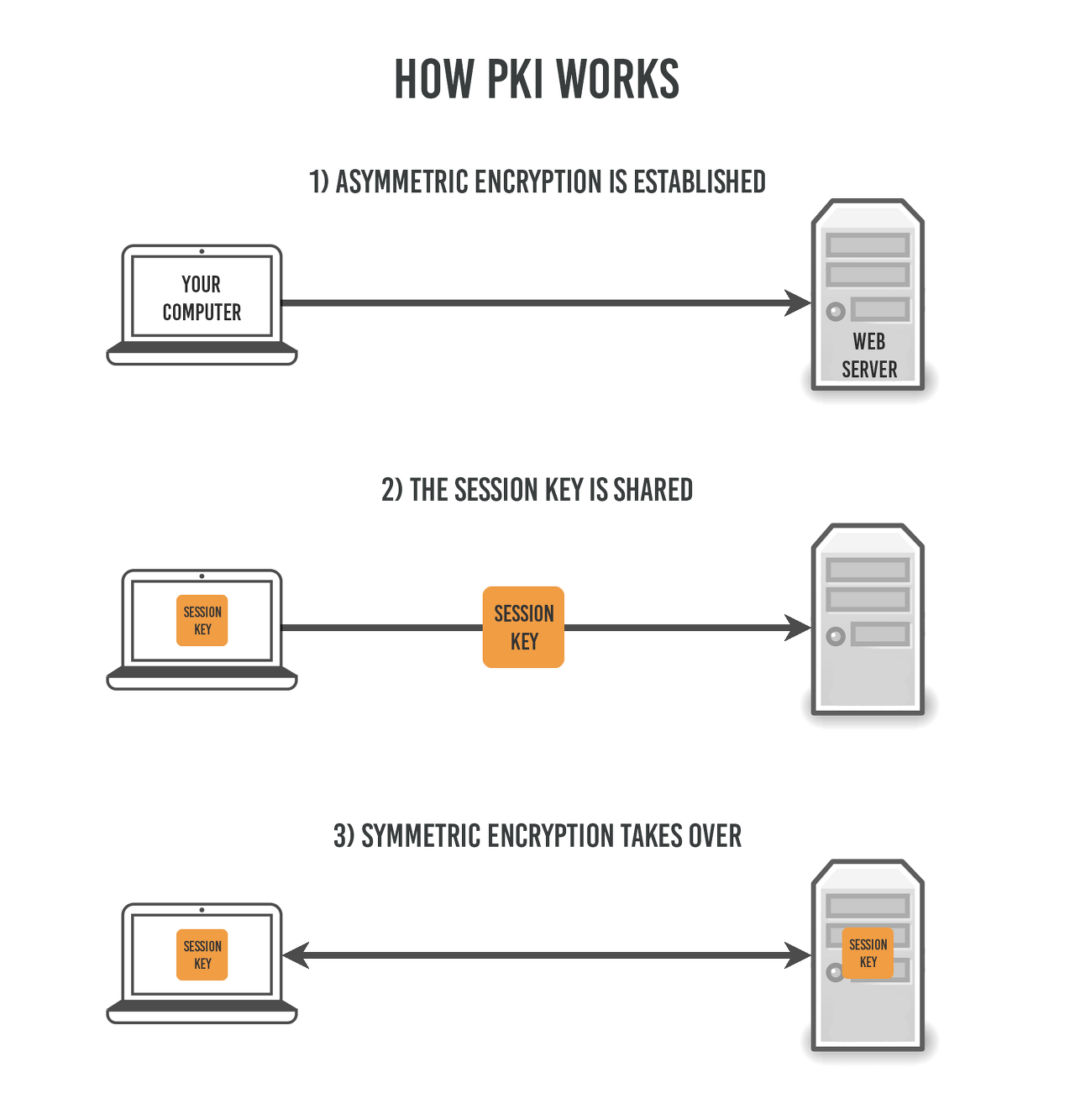

HTTPS는 대칭키 암호와와 비대칭키 암호화를 모두 사용해서 빠른 연산 속도와 안정성을 얻고 있는데 HTTPS 연결 과정(Hand-Shaking)에서는 먼저 서버와 클라이언트 간에 세션키를 교환한다.

여기서 세션키는 주고 받는 데이터를 암호화하기 위해 사용되는 대칭키고, 데이터 간의 교환에는 빠른 연산 속도가 필요하므로 세션키는 대칭키로 만들어진다.

문제는 이 세션키를 클라이언트와 서버가 어떻게 교환할 것인지 인데, 이 과정에서 비대칭키가 사용된다.

처음 연결을 성립하여 안전하게 세션키를 공유하는 과정에서 비대칭키가 사용되는 것이고, 이 후 데이터를 교환하는 과정에서는 빠른 연산 속도를 위해서 대칭키가 사용된다.

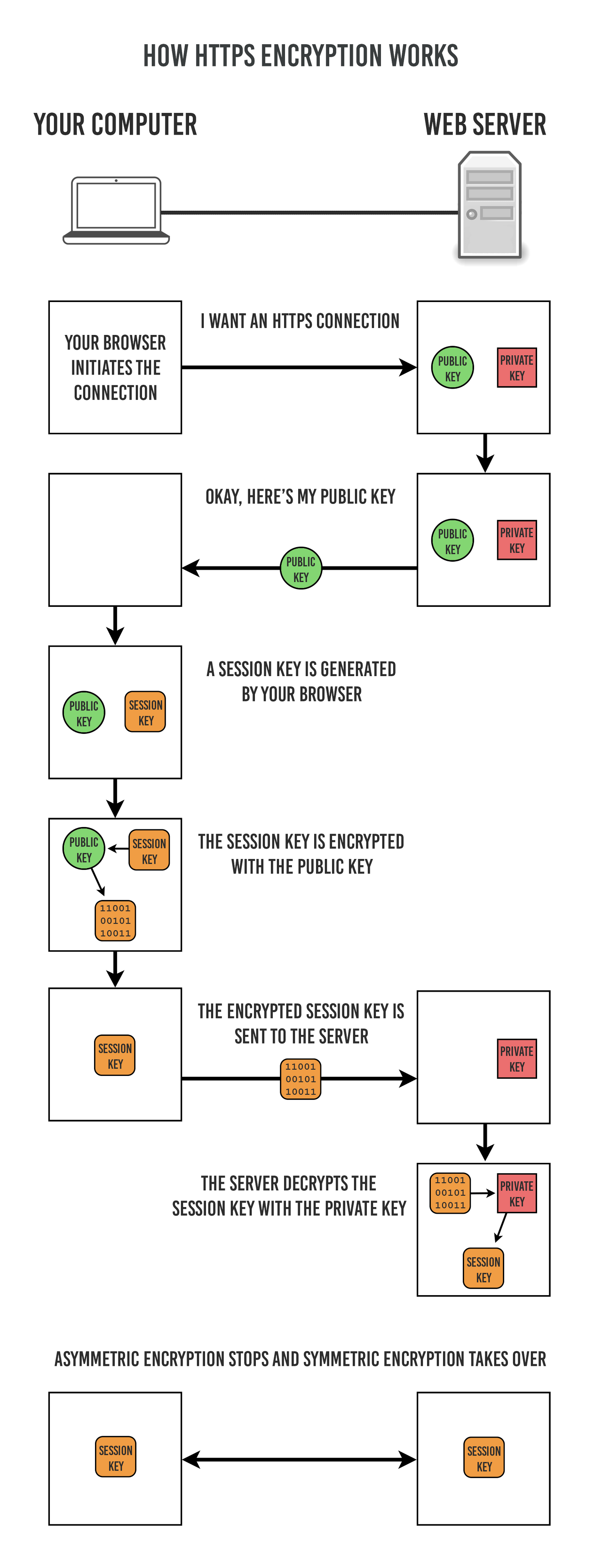

실제 HTTPS 연결 과정이 성립되는 흐름

- 클라이언트(브라우저)가 서버로 최초 연결 시도함

- 서버는 공개키(인증서)를 브라우저에게 넘겨줌

- 브라우저는 인증서의 유효성을 검사하고 세션키를 발급

- 브라우저는 세션키를 보관하며 추가로 서버의 공개키로 세션키를 암호화해서 서버로 전송

- 서버는 개인키로 암호화된 세션키를 복호화해서 세션키를 얻음

- 클라이언트와 서버는 동일한 세션키를 공유하므로 데이터를 전달할 때 세션키로 암호화와 복호화를 진행

HTTPS 발급 과정

위 과정 외 추가적으로 살펴봐야 할 부분은 서버가 비대칭키를 발급받는 과정이다. 서버는 클라이언트와 세션키를 공유하기 위한 공개키를 생성해야 하는데, 일번적으로는 인증된 기관에 공개키를 전송하여 인증서를 발급받는다.

발급 과정

- A기업은 HTTP 기반의 어플리케이션에 HTTPS를 적용하기 위해 공개키와 개인키를 발급함

- CA(Certificate Authority)기업에게 돈을 지불하여 공개키를 저장하는 인증서 발급을 요청

- CA(Certificate Authority)기업은 CA기업 이름, 서버 공개키, 서버 정보 등을 기반으로 인증서를 생성하고, CA 기업의 개인키로 암호화해서 A기업에게 제공

- A기업은 클라이언트에게 암호화된 인증서를 제공

- 클라이언트는 CA(Certificate Authority)기업의 공개키를 미리 다운받아 가지고 있고 암호화된 인증서를 복호화함.

- 암호화된 인증서를 복호화해서 얻은 A기업의 공개키로 세션키를 공유

인증서는 CA(Certificate Authority)의 개인키로 암호화가 되어있기 때문에 신뢰성을 확보할 수 있으며, 클라이언트는 A기업의 공개키로 데이터를 암호화해서 A기업만 복호화하여 원본의 데이터를 얻을 수 있다.

여기서 인증서에는 A기업의 공개키가 포함되어 있으므로 A기업의 공개키라고 봐도 무방하다. 또한 클라이언트에는 인증된 CA(Certificate Authority) 기관 정보들이 사전에 등록이 되어있어서 인증된 CA(Certificate Authority) 기관의 인증서가 아닐 경우 다음과 같이 나타난다.

그래서 HTTP와 HTTPS의 차이점은?

HTTP는 암호화가 추가되지 않았기 때문에 보안이 취약한 반면에 HTTPS는 안전하게 데이터를 주고받을 수 있다. 하지만 HTTPS를 상요하면 암호화와 복호화의 과정이 필요해서 HTTP보다 속도가 느리다. (하지만 별 차이가 없다.) 또한 HTTPS는 인증서를 발급하고 유지하기 위한 추가 비용이 발생한다.

그럼 HTTP와 HTTPS는 언제 사용하면 좋을 지 생각해보면 HTTP는 데이터가 노출이 되어도 괜찮은 단순한 정보 조회 등을 처리한다면 사용하고, 개인정보와 같은 민감한 데이터를 주고 받는다면 HTTPS를 사용하는 것이 좋다.