1. Firewall

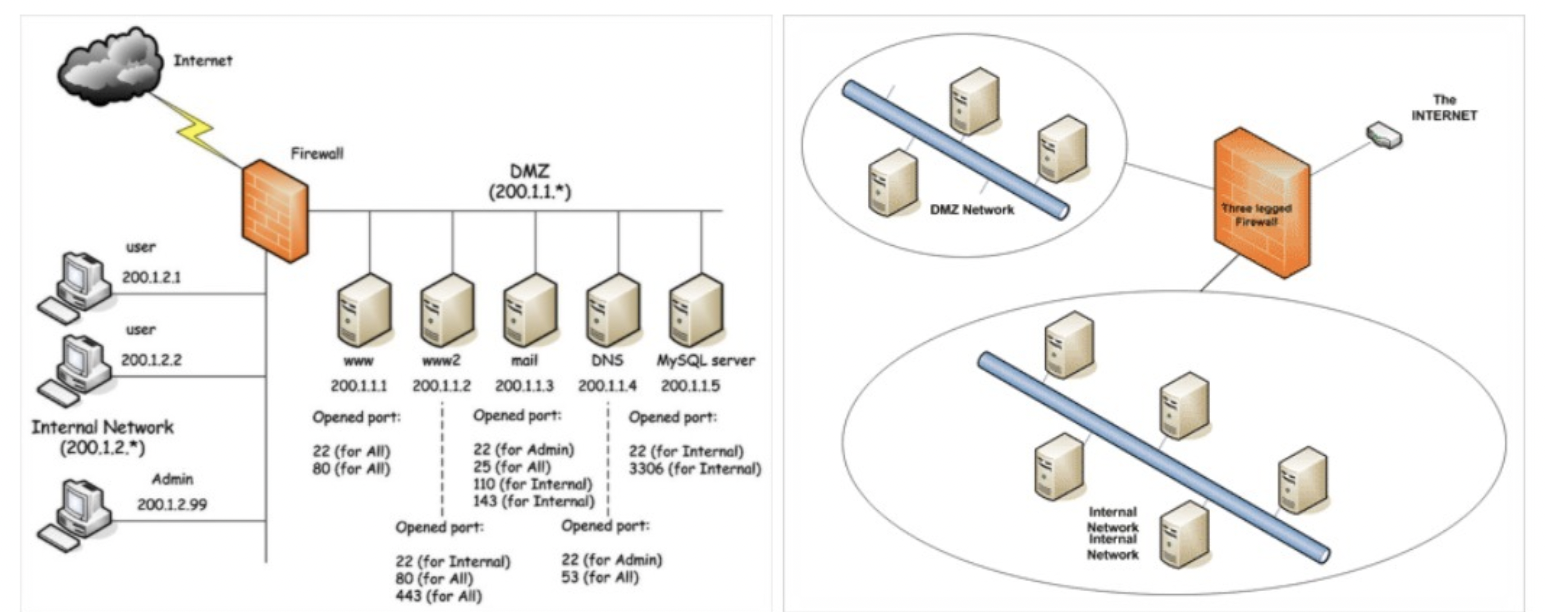

- 인터넷과 같은 외부 네트워크에 연결되어 있는 내부 네트워크의 중요한 정보 및 자원을 외부 네트워크를 통한 불법적인 침입으로부터 안전하게 보호하기 위한 시스템

- 외부로부터 내부 네트워크를 보호하기 위해 강력한 접근 제어를 제공하는데, 이를 위해 외부망과 내부망의 구성을 위한 별개의 네트워크를 갖고 있다. 외부망 사용자가 내부망에서 제공하는 서비스를 이용하려면 반드시 방화벽 시스템을 통과해야 한다.

- 방화벽 시스템은 보호하고자 하는 내부 네트워크(내부망)가 인터넷(외부망)에 연결되는 지점에 위치한다. 그래서 확실한 보안을 실현할 수 있다.

2. 유형

- 기능과 보안 수준에 따라 여러 가지 유형으로 구분

1. 사용자 인증 시스템

- 패킷 필터링

- 프록시 서버

- 배스천 호스트

- 스크리닝 라우터

- 응용 계층 게이트웨이

- 보안 정책

3. 단점

- 해킹과 같은 외부에서 공격하는 경우는 막을수 있지만, 내부에서 공격하는 경우에는 매우 약한 특징이 있다. 지금은 많이 보강된 부분이 있다. 그래서 각 서버나 클라이언트가 보안패치 프로그램과 백신을 설치하고 운영하는데 큰 관심을 기울일 필요가 있다.

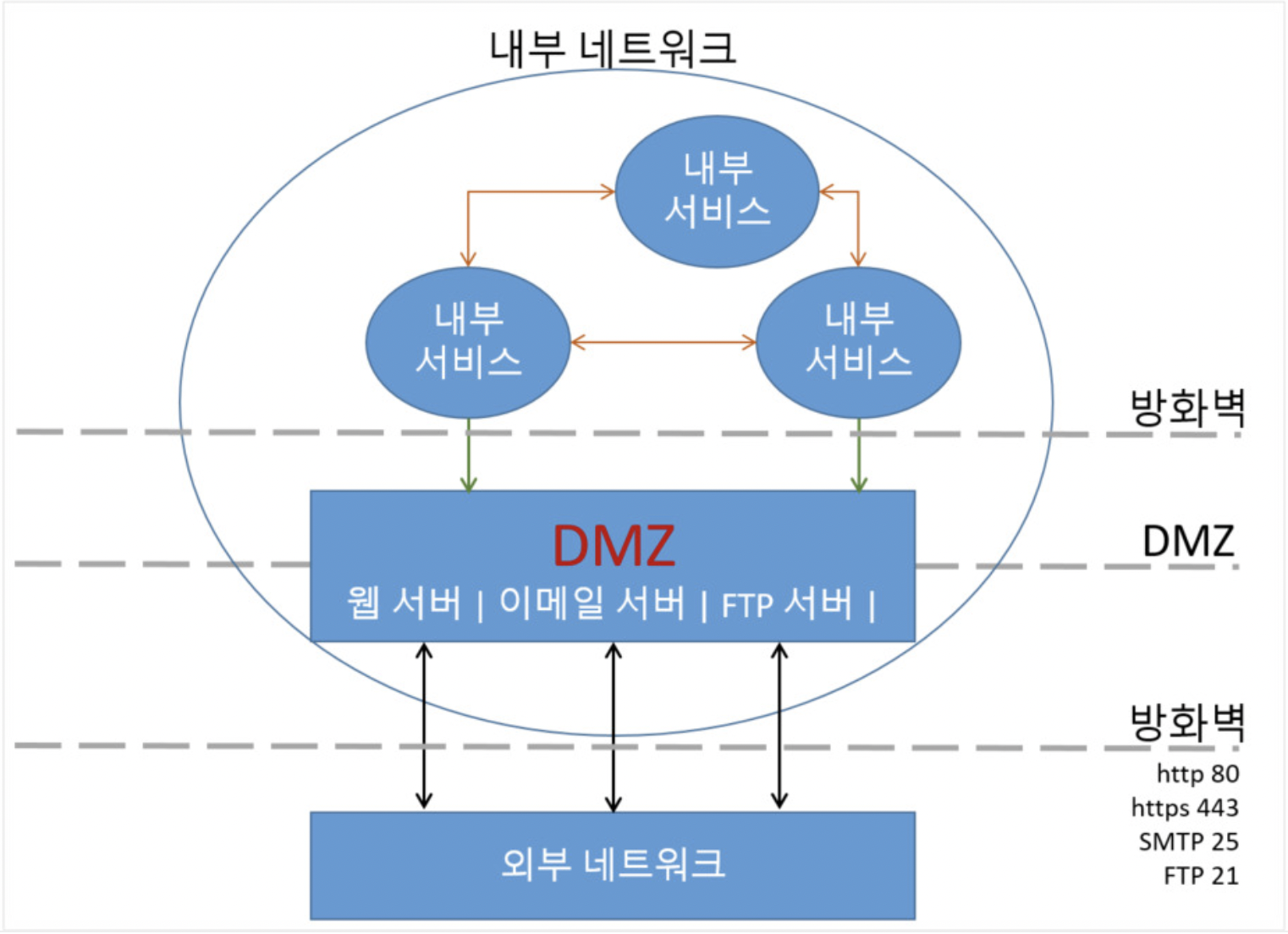

4. DMZ

- 컴퓨팅과 네트워크를 사용하는 기관들은 보안의 목적으로 폐쇄 형태의 내부 네트워크(LAN: Local Area Network)만 사용하여 각종 인트라넷이나 내부 시스템을 운영하는 방법도 있지만, 이러면 외부 네트워크로는 단절되어서 웹 검색이나 이메일링, DNS사용, FTP 등의 기본적인 인터넷 서비스를 사용할 수 없다.

- 때로는 내부IT시스템들도 외부 네트워크를 사용해야 한다. 그래서 DMZ가 존재하는가 보다...

- DMZ : 내부 네트워크에 존재하지만, 외부에서 접근할 수 있는 특수한 네트워크 영역이다.

5. DMZ활용 예

- 회사 IT시스템은 외부에서 접속해야 할 웹 서버/이메일 서버/FTP서버 시스템이 존재한다. ==> A

- 회사의 IT시스템은 내부에서만 사용하는 시스템 또한 존재한다. ===> B

- 외부에 열린 A에서, B로의 접속은 보안상 우려(해킹 등)가 있으므로 접속을 막는다. 따라서, A를 통해 내부 시스템에 접속이나 침입이 불가능하다.

- B에서, A로의 접속은 보안상 우려가 없고, A가 가진 정보가 필요한 경우가 있으므로 접속을 허가한다. 따라서, 내부 시스템은 외부 인터넷을 통해 얻은 정보를 내부DB, 스토리지 등에 저장하고, 활용할 수 있게 된다.

- 위에 글들을 요약하자면, 외부 연결이 필요한 시스템들을 DMZ에 배치한다. 그렇다고 모든 연결이 DMZ로 가능한 것이 아니라, 알맞은 서비스만 연결이 되도록 방화벽 설정이 필요하다. DMZ에서 내부로의 연결은 불가능하지만 반대로 내부에서 DMZ로의 연결은 가능하다. 이 부분은 또 다른 방화벽에서의 설정으로 구현 가능하다.

- 단일 방화벽 구성도 가능하다고 한다.(실제로 이런 사용이 더 많다.)