학습주제

IAM

학습내용

일종의 역할과 권한 관리를 해주는 서비스

처음엔 루트 사용자를 사용하지만 이후 별도 사용자 생성을 권장함.

나중에 팀프로젝트할 때 별도 계정을 부여?

- 엑세스 키를 공유하지 않고도, 다른 사람에게 계정권한을 나눠줄 수 있음

- 세분화된 권한을 나누어 부여 (읽기, 쓰기, 빈스톡, RDS)

- ec2 인스턴스에 대해 자격증명

- 멀티 팩터 인증 달 수 있음 일종의 OTP, 파이도우 지원

- 아이디 페더레이션. 기업 네트워크, 인터넷 자격 증명 공급자와 같은 다른곳에 이미 암호가 있는 사용자에게 AWS 계정에 대해 임시 엑세스를 할 수 있는 권한을 부여할 수 있음 STS

- 보장을 위한 자격 증명 정보. IAM 자격증명을 기반

- PCI DSS 준수. 국제적 신용카드, 데이터 처리, 저장에 관한 국제 표준

- IAM과 사용할 수 있는 목록은 다 제공

- IAM은 추가 비용 없이 제공. 사용자, STS 임시 보안 자격 증명의 경우 일부 요금 부과.

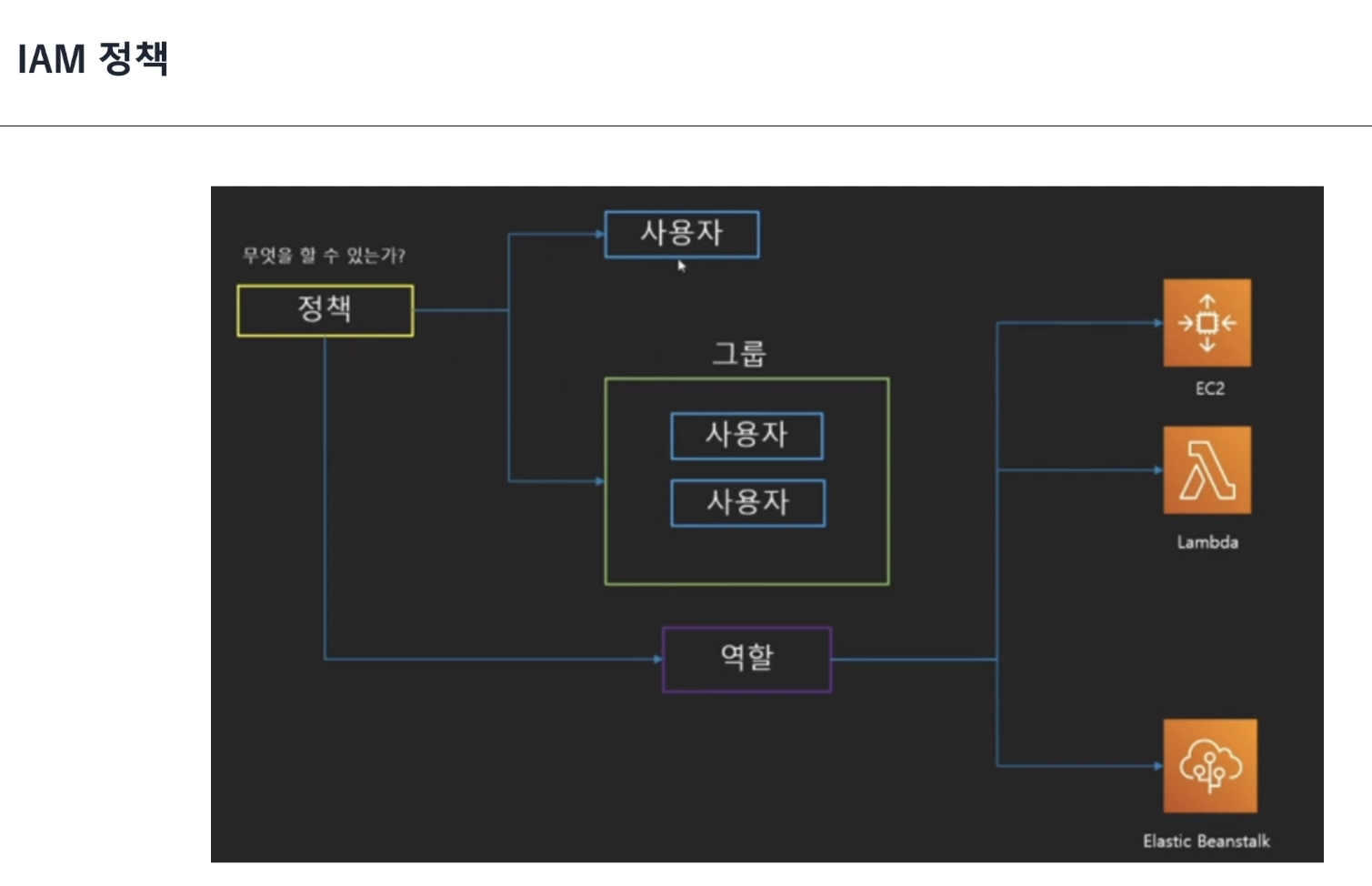

어떤 리소스에 접근할 수 있는지

정책은, 사용자, 사용자 그룹, 역할

사용자 그룹 - 조직, 사용자들에 대한 역할, 직무에 따라 나눔

역할 - 각 서비스에 대한 접근제어를 입힐 수 있음.

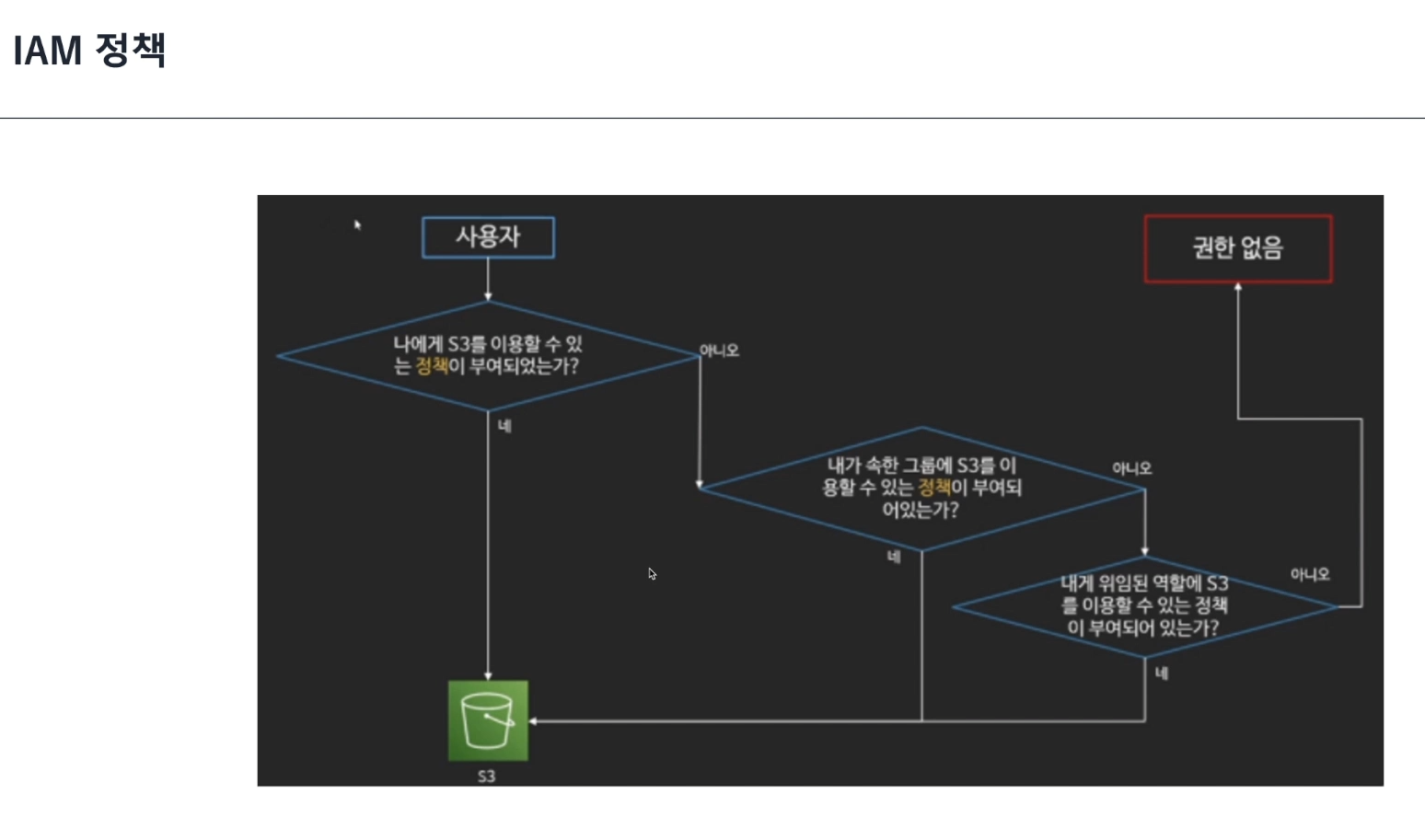

- 나에게 정책이 부여됐는지

- 내가 속한 그룹에 정책이 부여됐는지

- 내게 위임된 역할에 정책이 부여됐는지

권한이 있어야 리소스에 접근 가능함

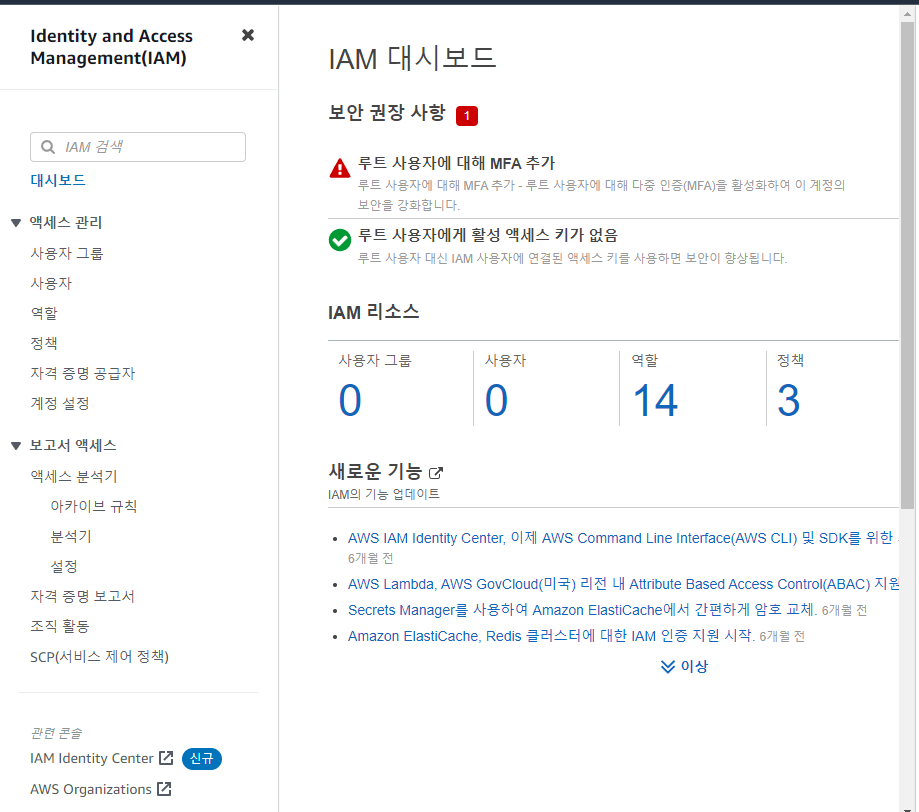

IAM에 들어가본다

이제 보니 나는 역할에 대해 지금까지 정책을 부여해왔었다.

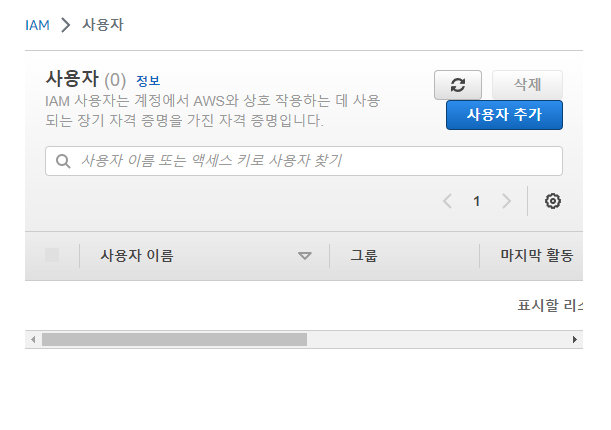

사용자를 누른다

누군가 입사를 했다고 하면

사용자에게 권한을 부여할 수 있다.

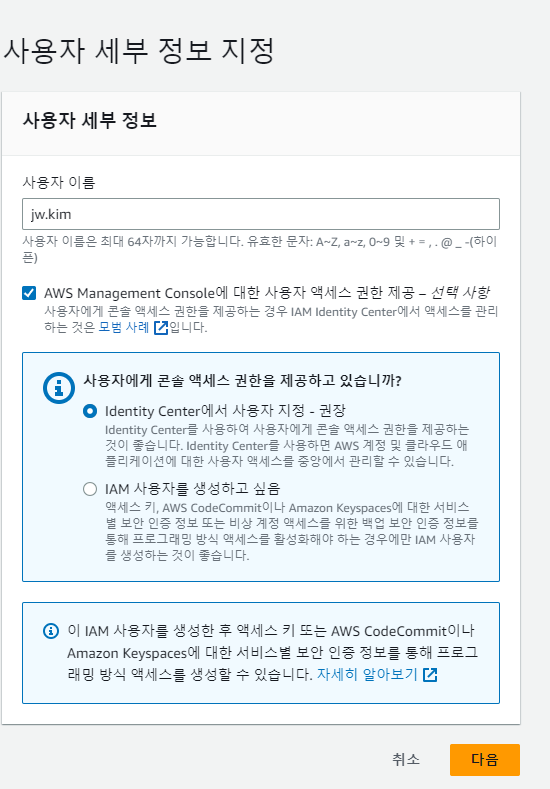

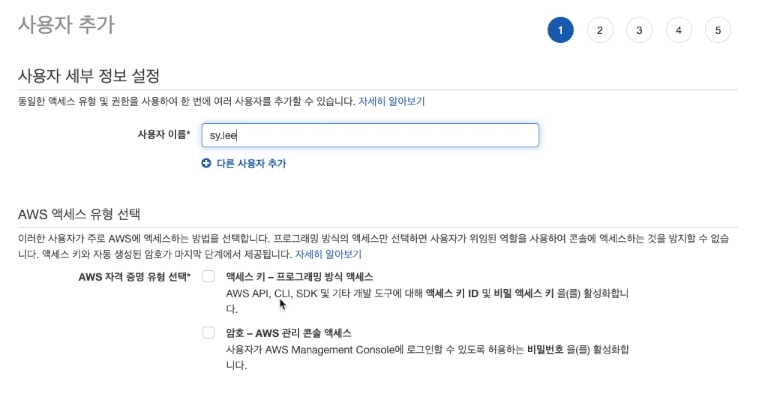

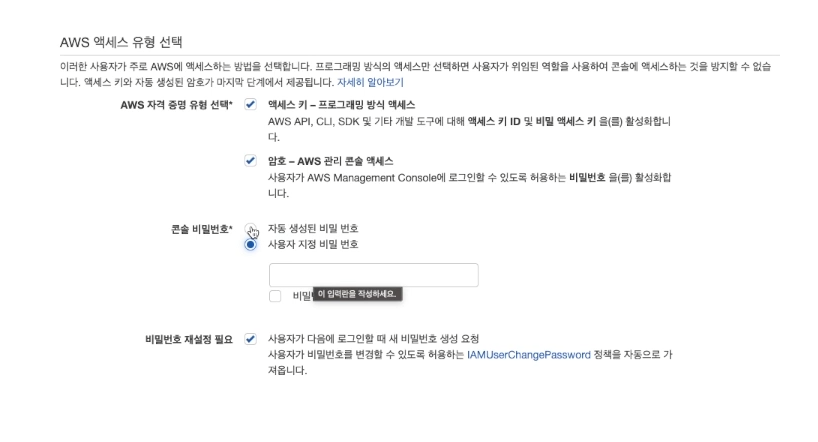

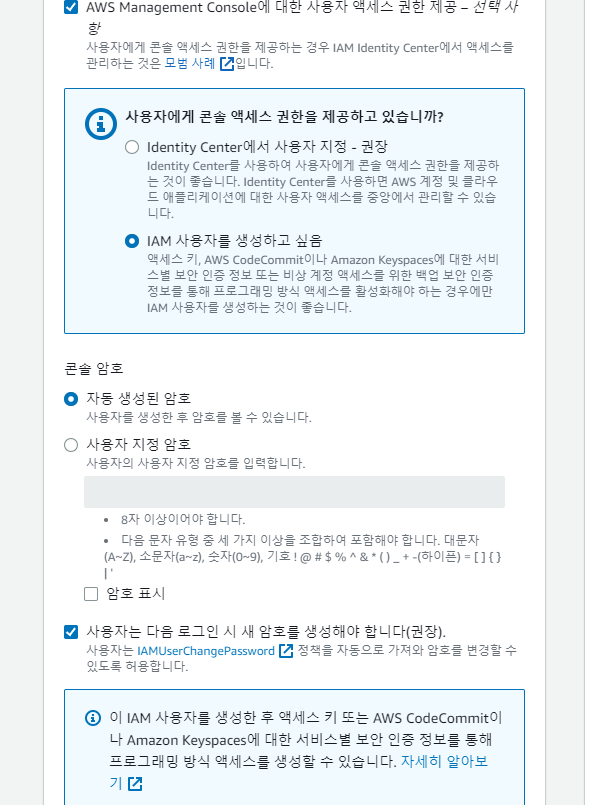

강의 화면은 프로그래밍 방식, AWS 관리 콘솔 방식이 있는 것 같다.

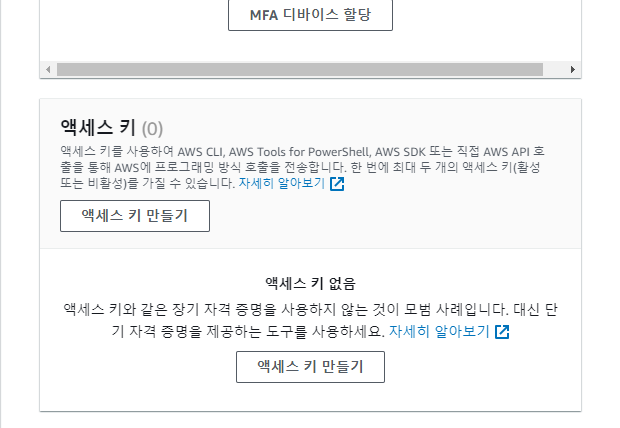

엑세스 키

암호 - 화면 GUI 에서 접근 가능하게 함

보통은 자동 생성 비밀번호를 하고 -> 하용자로 하여금 비밀번호를 생성케 한다.

- IAM 자격증명센터 나중에 추후 기술.

지금은 강의 따라기기

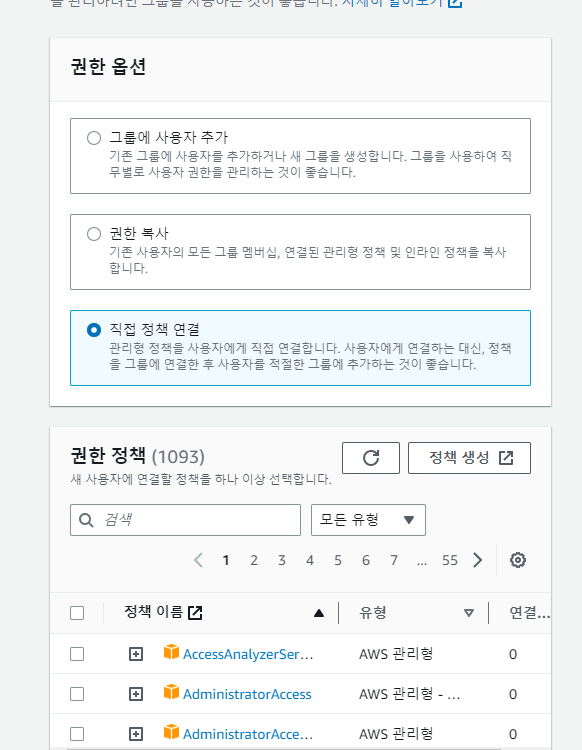

직접 ec2 관련 정책을 연결할 수 있다.

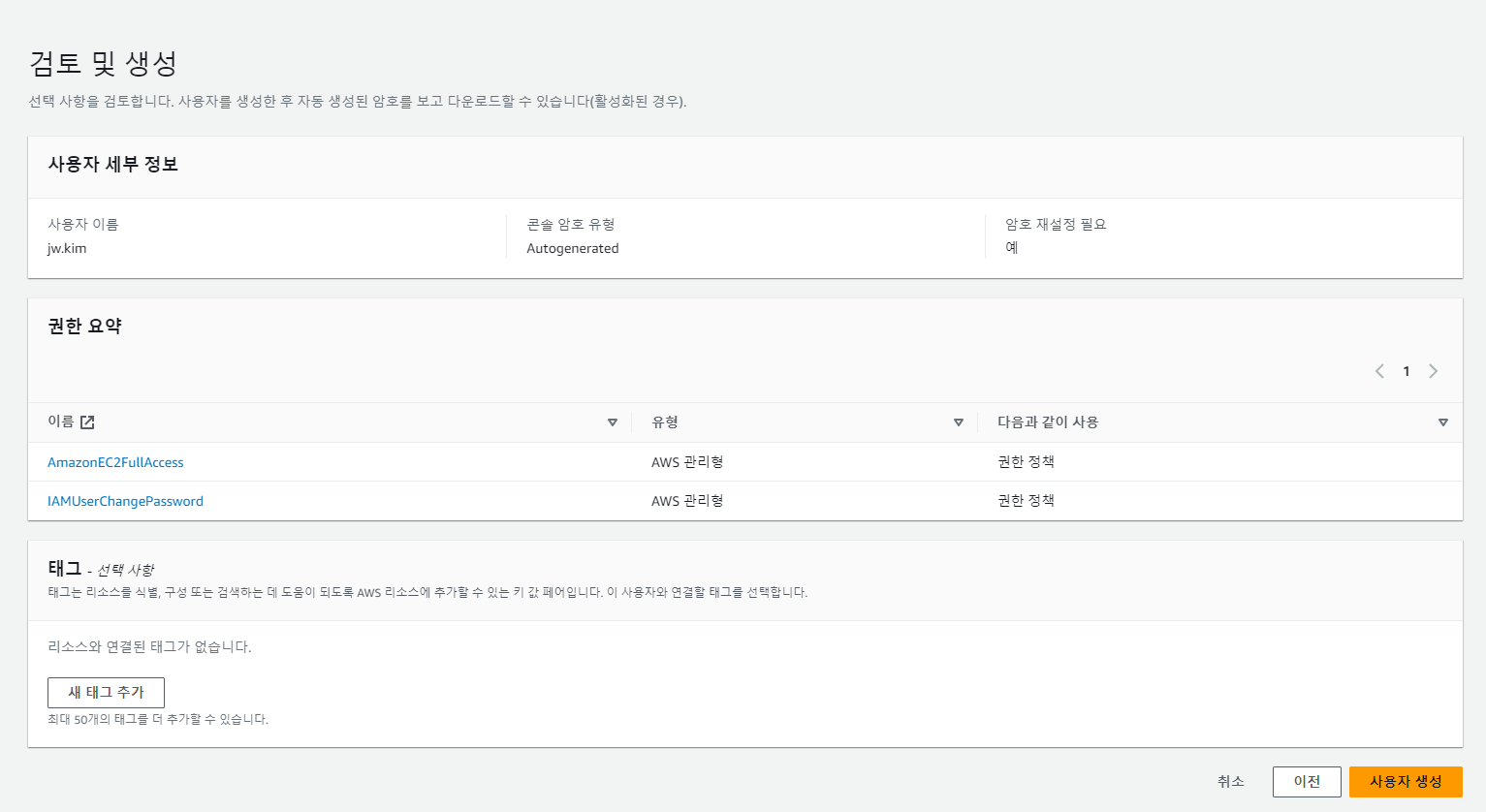

ec2와 비번 변경 가능 정책 추가됨.

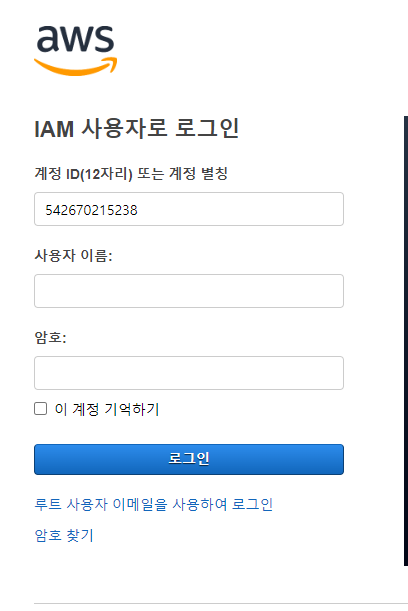

왜 로그인이 안되나 봤더니 IAM 사용자로 로그인으로 바뀌었다. 루트 사용자 이메일로 바꾼다

내가 만든 사용자는 엑세스 키는 생성되지 않음.

콘솔 계정만

별도의 그룹으로 묶을 수도 있다.

그룹명를 지정, 사용자를 넣은 뒤, 필요한 정책을 추가할 수 있다. 이렇게 하면 정책이 없는 사용자도 정책이 있는 권한에 들어가 정책을 필요로 하는 작업을 할 수 있다.

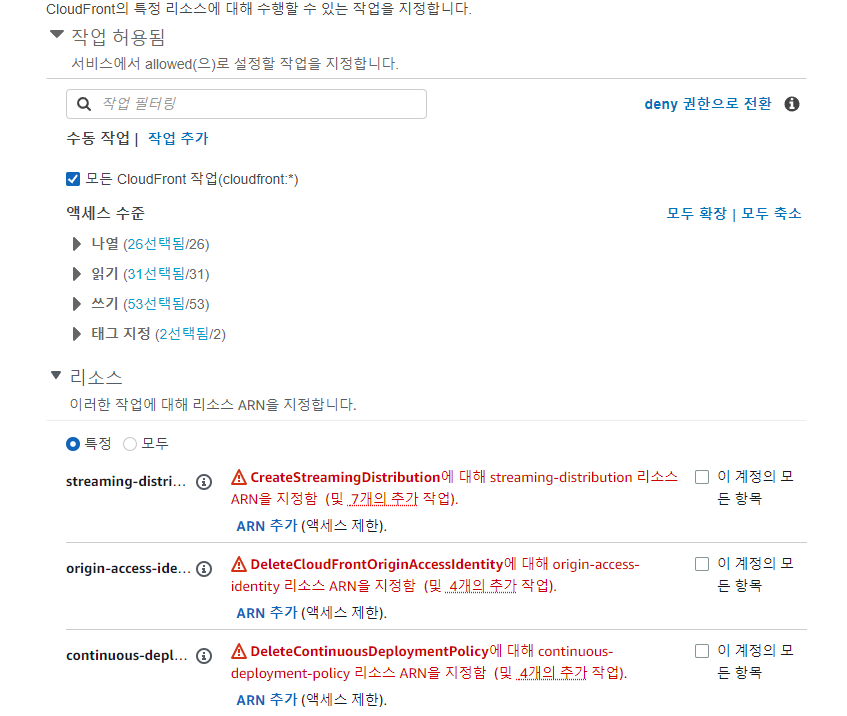

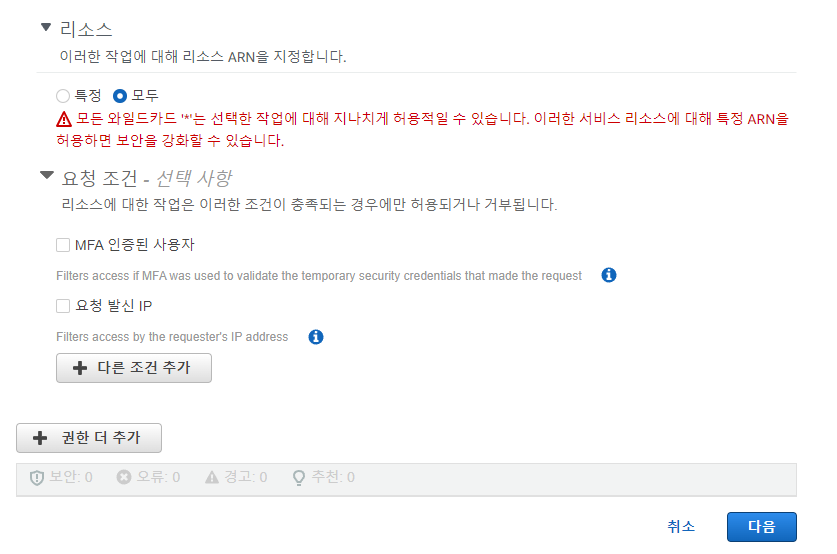

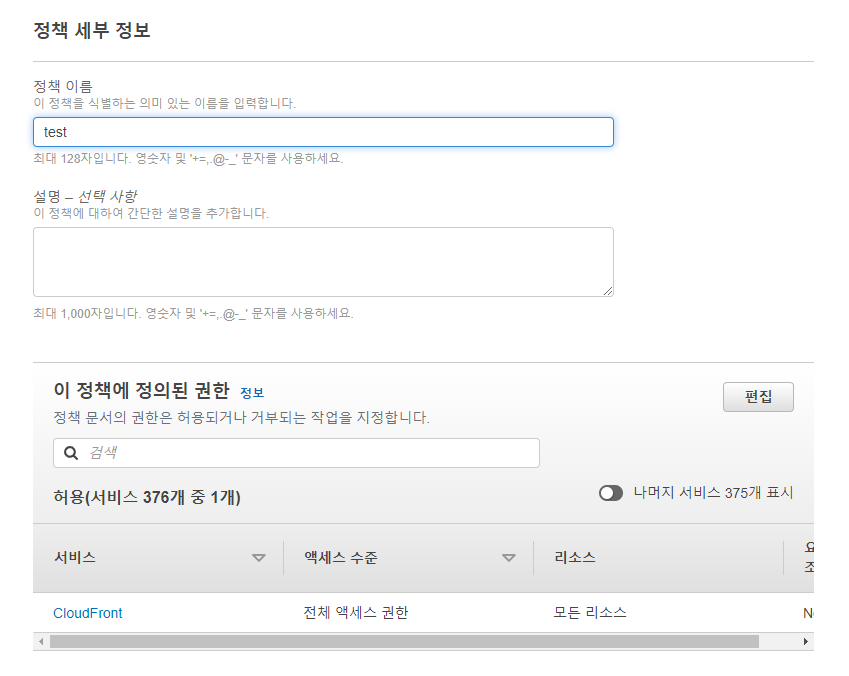

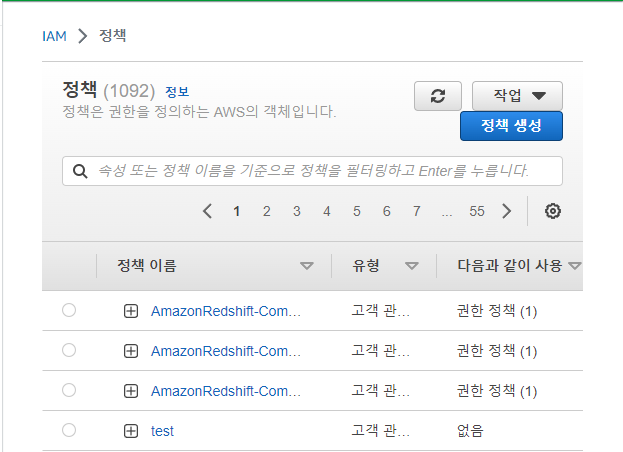

기존 정책이 있고, 정책을 별도로 만들수도 있다.

예를들어 클라우드 프론트 관련 모든 정책을 추가하겠다.

정책이 1개 추가되었다.

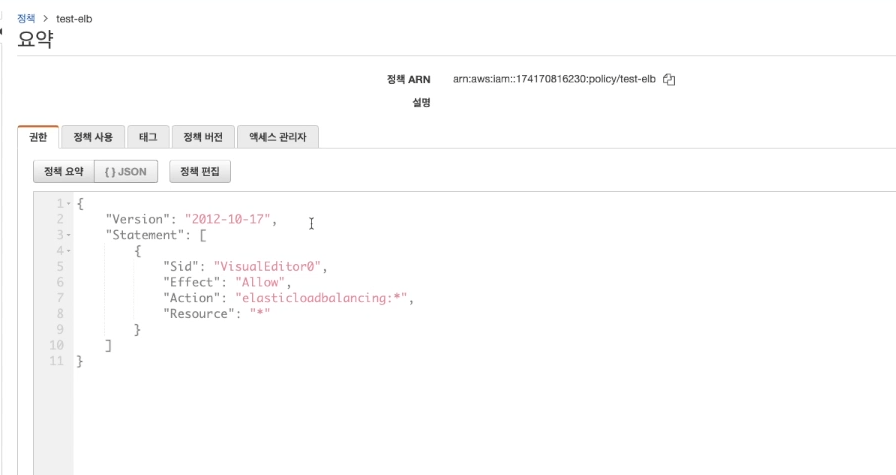

강의에서도 JSON을 통해 보면 ELB를 통한 정책을 생성함.

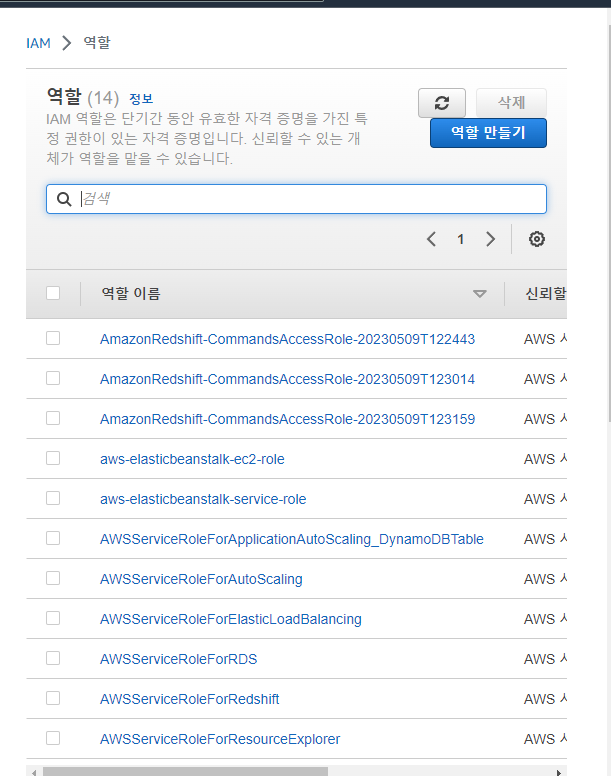

역할을 이러한 정책들을 묶어서 한번에 제공.

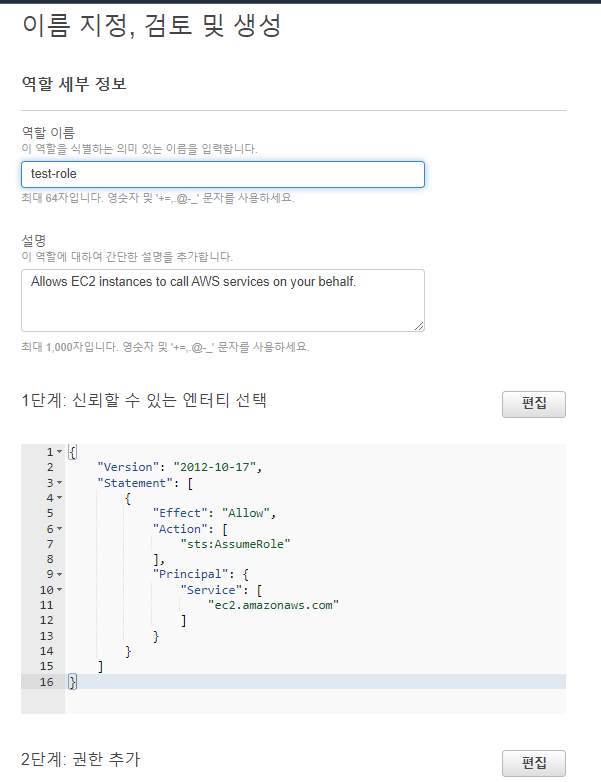

마찬가지로 역할도 만들 수 있다.

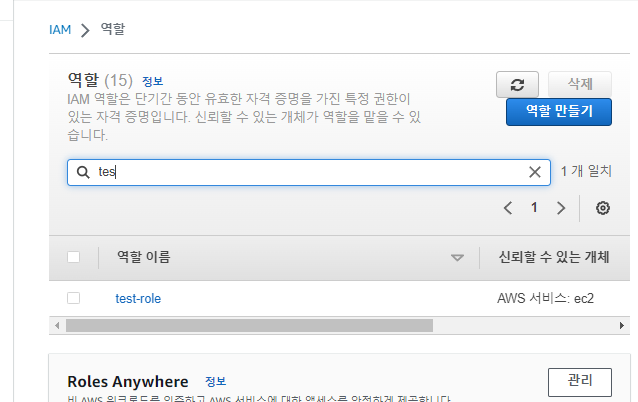

이렇게 역할이 생성된 것을 볼 수 있다.

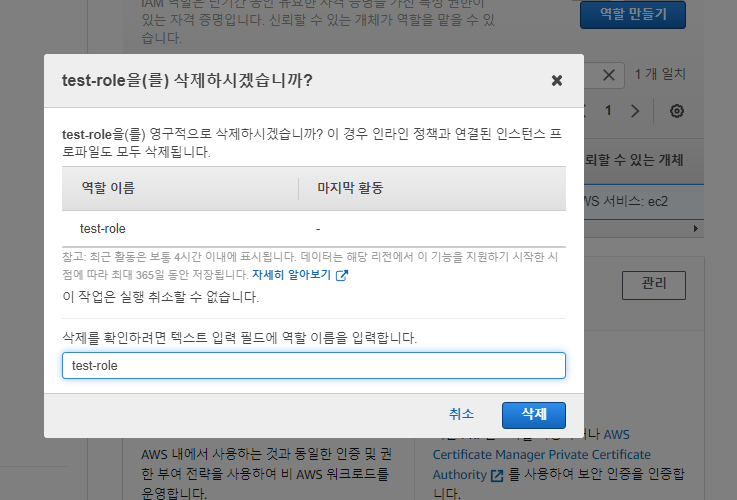

다시 삭제함.

서비스 - 서비스 연결 간에 에러가 발생할 수 있음. 권한, 역할에 관한 문제. 그 사용하는 곳에 맞는 권한과 정책을 선택하여 호출해야 한다.

서비스, 인스턴스 만들때 역할이 없으면 계속 막힐 것임.

IAM은 모든 권한과 역할을 관리해준다.