6차시 : SW개발보안 현황

크로스사이트 요청위조

크로스사이트 요청위조 개요

사이트가 신뢰하는 사용자(인증된 사용자)를 통해, 공격자가 원하는 명령(공격자에게는 인가 되지 않은)을 대신 실행

공격자가 작성해 놓은 REQUEST를 통해 일어나는 악위적인 공격(form문과 JS를 이용)으로 자신의 의도와는 다른 액션이 반응

발생원인

서버가 사용자의 요청에 대해 요청에 대한 진위여부를 식별하지 않고 요청을 처리하는 경우 발생

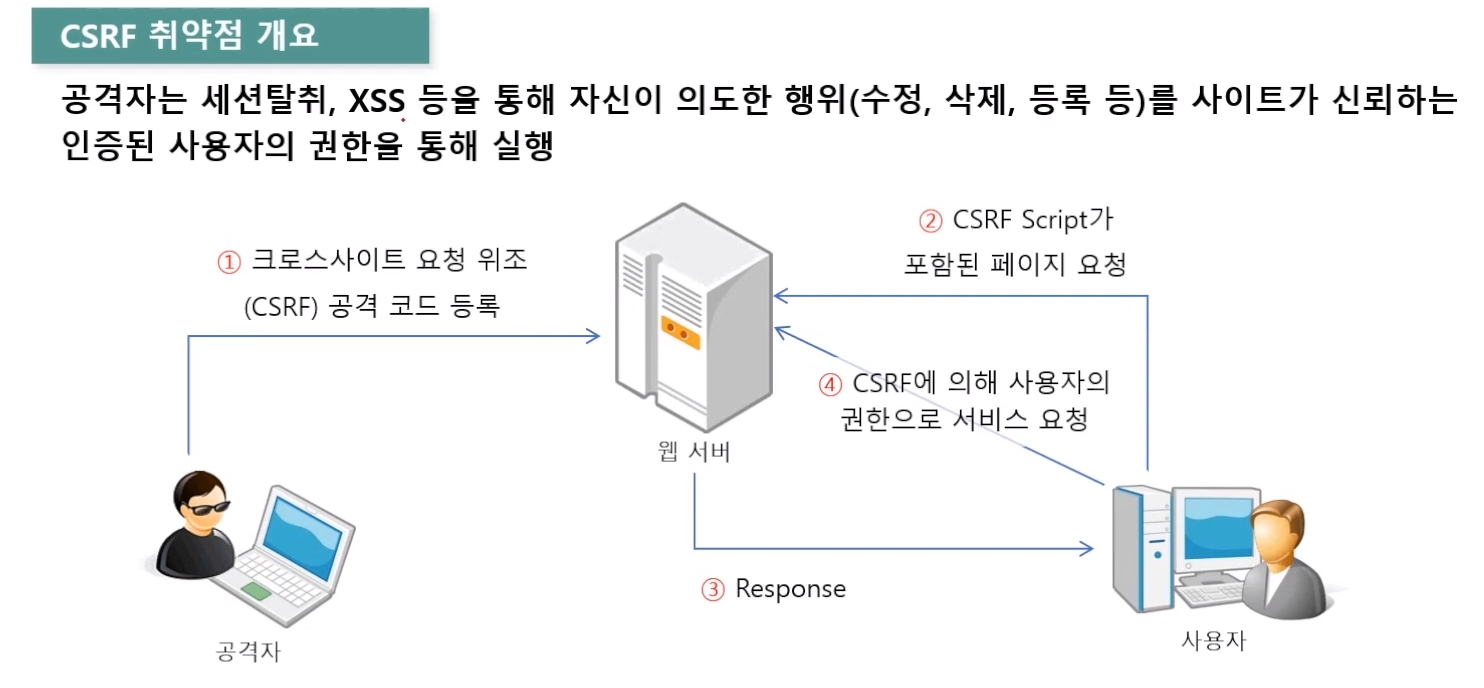

CSRF 취약점 개요

공격자는 세션탈취, XSS 등을 통해 자신이 의도한 행위(수정, 삭제, 등록 등)를 사이트가 신뢰하는 인증된 사용자의 권한을 통해 실행

크로스사이트 요청위조(CSRF) 취약점 대응 방법

대응 방법

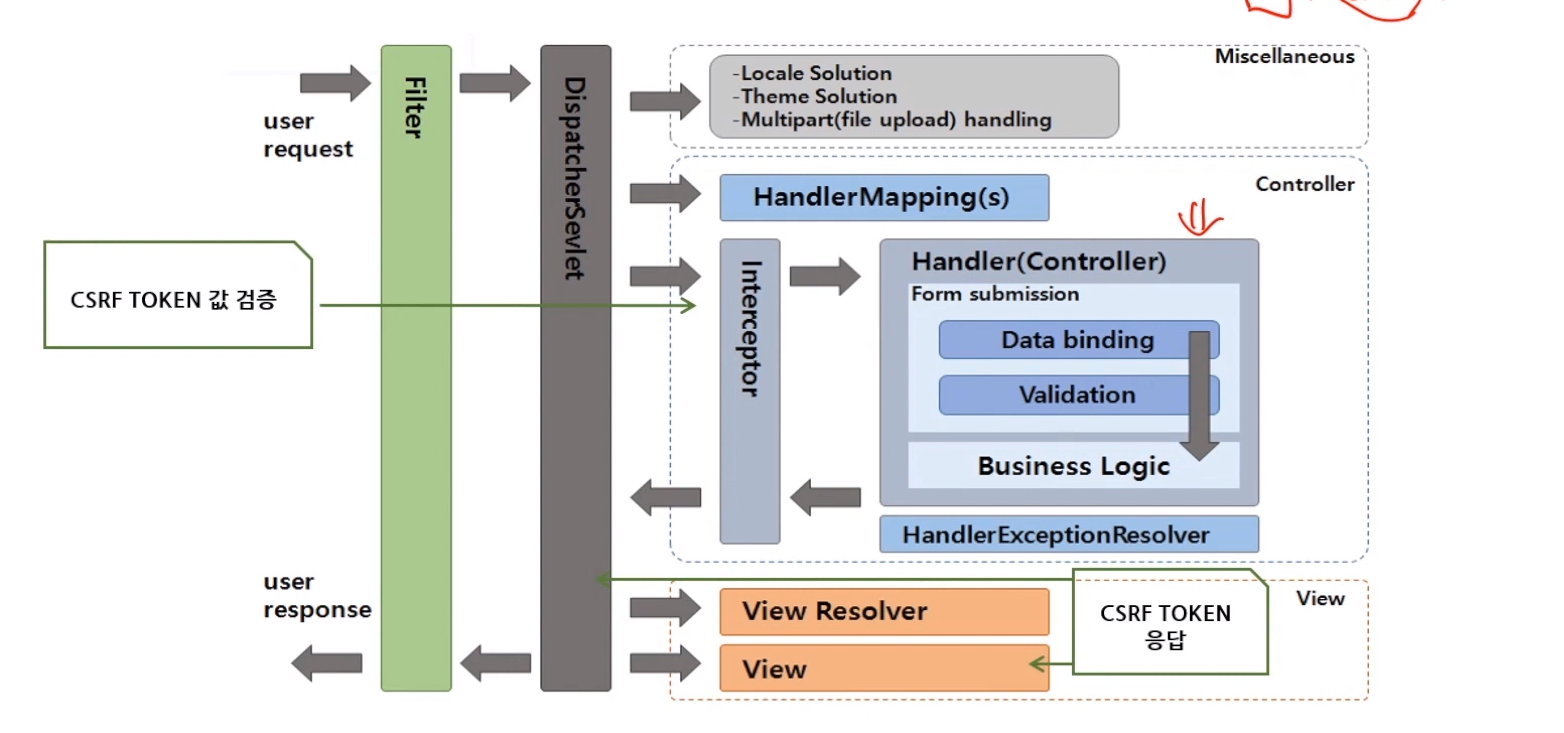

- 세션마다 고유한 토큰값을 사용하여 사용자의 요청의 유효성을 검사한 뒤 요청을 처리한다.

- 중요작업의 경우 CAPTCHA와 같은 추가 입력값 또는 추가 인증을 수행한 후 요청을 처리한다.

SpringMVC를 이용하는 경우 CSRF토큰을 이용한 대응

내용 정리

1. 외부의 요청에 대해 요청의 진위여부를 확인하지 않고 요청을 처리하는 경우, 사용자의 의도되지 않은 요청이 처리될 수 있습니다.

2. CSRF토큰과 같은 세션마다 생성되는 유호한 값을 사용하여 사전 작성된 공격코드에 의해 전달되는 요청에 대한 진위여부를 확인하고 처리할 수 있습니다.