먼저 cloud의 종류에는 대표적으로 4가지가 있다.

Public Cloud : 트래픽이 많을경우 사용하는 클라우드

Private Cloud : 보안 강화되어있는 클라우드

Hybrid Cloud : 위 두개의 클라우드를 하이브리드로 사용하는 클라우드로써 public, pirvate cloud가 가지고 있는 장점을 사용할 수 있다.

Mulit Cloud : 여러 회사가 제공하는 Cloud를 사용함으로 써 중속적이지 않아 Cloud가 문제가 생겼을 경우 유연하게 대처할 수 있다.

Regon : 독립적으로, 지리적으로 고정되어 있는 서버를 말한다.(cloud service 를 이용할때 해당 하드웨어의 실제위치 를 말하는 것 같다.)

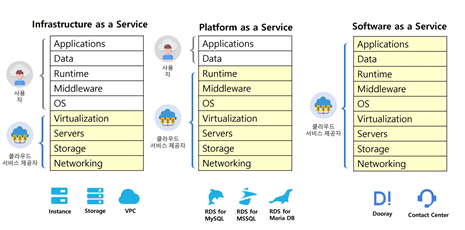

NHN 클라우드는 아래와같이 3가지 (iaas, paas, saas)를 지원한다.

그룹, 프로젝트, 권한

NHN 클라우드 서비스에서 제공하는 기능중에는 Group 와 프로젝트가 있다.

프로젝트를 생성하고 싶다면 먼저 조직(group) 을 생성하고 프로젝트를 생성해야 한다.

조직에 대한 권한과 프로젝트에 대한 권한은 별개임으로 조직에 대한 권한이 주어졌다 하더라도 프로젝트에 접근하기 위해서는 따로 권한을 줘야한다.(Cloud Service를 안전하게 이용하기 위해서는 항상 최소한의 권한만 부여한다.)

또한 요즘 CloudService에 계정들에대한 보안으로써 2차인증을 권고하며 이는 거버넌스를 등록하여 im계정들(프로젝트 계정)에게 2차인증을 강제할 수 있다.

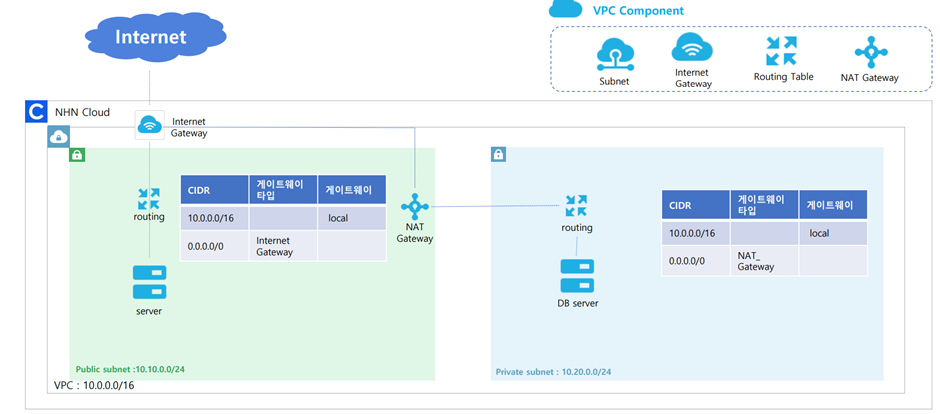

VPC

VPC는 사설 인터넷 망으로써 internet gateway가 없다면 internet과 통신할 수 없다.

VPC는 생성할때 routing table을 자동으로 생성해 주기 때문에 vpc 끼리의 통신은 가능하다.

VPC 란 virtual private cloud의 약자이다.

또한, VPC 안에 subnet과 instance, security-group 외 기타등등 생성이 가능하다.)

인스턴스

인스턴스란 서브넷에서 사용하는 cpu 메모리 기본 디스크로 구성되는 클라우드 서버이다.

해당 인스턴스를 생성할 때 사양을 결정지을 수 있으며

c는 cpu 갯수 m 은 메모리이고 접두사들 마다 뜻이 다르다.

(ex. r2.c4m16 -> 메모리 사용량이 많은 cpu 4개에 메모리 16개인 서버)

인스턴스에 대한 접근시 key pair가 있어야 접속이 가능하다.

또한 인스턴스를 생성하면 반드시 앞에 security group 가 있는대 이는 인스턴스 앞에서 all deny 한다.

따라서 어떤 공용ip나 사설ip로 인스턴스에 접근하고 싶다면 security group에 설정을 해주어야한다.

해당 사진에 보면 private-Subnet에 있는 인스턴스의 라우팅 테이블이 NatGateway로 연결되어 단방향으로 인터넷 통신을 한다.

private-Subnet은 인터넷으로 접근이 불가하게 해야하고

private-Subnet에서 인터넷으로 접근하게 해야하는 단 방향 통신을 이루어야하기 때문에 위와같이 연결했다고 볼 수 있다.

이때, private-Subnet에 접근하고 싶다면 public-Subnet에있는 인스턴스에서 keypair를 들고 로컬으로 접근하면 된다.

peering

만약 서로 다른 VPC 에서 로컬로 통신하고 싶다면 어떻게 해야할까 ? 피어링을 생성한 뒤 서로 다른 VPC 에 별도에 라우팅 테이블을 생성하여 연결하면 된다.

Internet GateWay

인터넷 통신을 하기위해 사용하는 GateWay로써 양 방향 통신을 지원한다.

NatGateWay

단 방향 통신을 지원하는 GateWay로써 아웃바운드로 Internet 통신은 가능하지만. 인바운드 통신은 불가능하게 한다. 따라서 DB Server에 주로 달아놓는 것 같다.

가용성 영역

인스턴스들에 영역을 지정할 수 있다. 해당 영역에 문제가 생겼을 경우 다른 영역에 있는 인스턴스를 이용할 수 있도록 도와주는 기능이다.

Auto Scalling

온 프로미스 상태에 있는 서버의 과부하같은 이유로 장애가 발생한다면 시간과 돈이 많이 든다는 것은 인지상정이다. 이를 방지하거나 해결할 수 있는 기능이 바로 Auto Scalling 이다.

Auto Scalling service를 이용한다면 서버의 용량이나 서버의 갯수를 자동으로 늘려준다.

Scale Out : 그룹의 크기를 늘린다.

Scale In : 그룹의 크기를 줄인다.

Scale Up : 인스턴스의 크기를 늘린다.

Scale Down : 인스턴스의 크기를 줄인다.

LoadBlance

예를들어 어떤 사용자가 공용 IP로 WAS 에 있는 Service를 이용하려고 접속한다면 Routing Table에 있는 WAS 에 접근하게 될것이다. 그런데 WAS 가 두개있다면 어떤 WAS에 접근해야 할까 ?

혹은,

어떤 WAS에 과부하가 증가하여 Scale Out이 발생했다고 가정했을때 새로생긴 Instance는 어떤 IP를 가르키고 있어야 할까 ?

이 문제를 해결해줄 수 있는것이 LoadBlance 이다. 사용자가 요청한 InBound 통신을 효율적으로 분배해준다.

분배해주는 알고리즘은 선택이 가능하다.

관리자 노드

Worker Node가 문제가 생겼을 경우 이를 해결하기위해 존재하는 Node이며 Hidden 으로 존재한다. 한번 생성될때 3개가 생성된다.

Worker Node

실제로 일을 하는 Node이며 해당 노드 안에는 Container 가 존재하고 그 Container안에는 Instance 가 존재한다

NCR (NHN-Kubernetes-Registry)

인스턴스가 다운됐을시 사용하는 백업용 Image 이다.

kubernetes

관리자 노드, Worker Node, NCR 을 이용하는 시스템이다

사실은 아직 잘 모르겟다. 관리자 노드부터에 내용들은 자신이 없다.