우리가 클라우드를 이용할때 한사람만 이용하는 것이 아니고 여러사람이 이용하는데

각자 계정을 만드는것이아니라

회사에서 하나 만들고 아이디를 부여해서 접근하게 해주는 서비스

내가 만든 아이디는 root사용자로 만들어서 사용하고 있따 회사에서는 iam 계정으로 신청해서 만든다.

IAM

-

사용자 개발자에게 제공

-

사용자 그룹 : 사용자들을 모아놓은것

-

역할 : 그룹이랑 비슷한데 개발자 역할, db관리자, 업무? 별로 묶는것

-

정책 : 사용하게 하는 권한? 굉장히 디테일하게 설정할수 있다 시간별로 들어갈 수 있도록 까지도 제한을 걸어둘수가 있다.

-

정책을 부여한다. 1.정책이 사용자와 연결되어있나? 2. 안되어이 있으면 그룹에 되어있냐? 3. 그것도 아니면 역할에 부여되어있냐? 에 따라 정책이 주어진다.

-

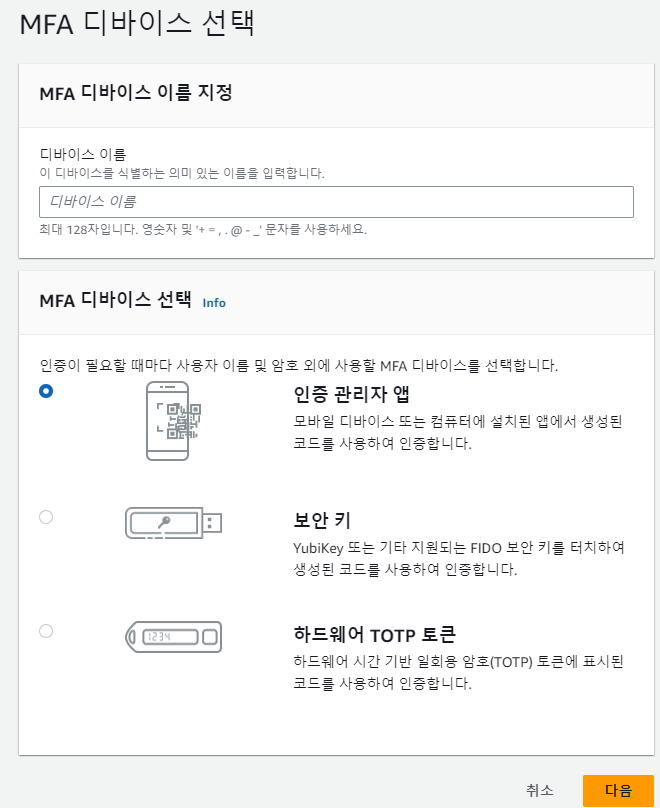

안전하게 만들어 주는게 좋다.

-

이거는 그냥 만들어 주면 될거 같다.

-

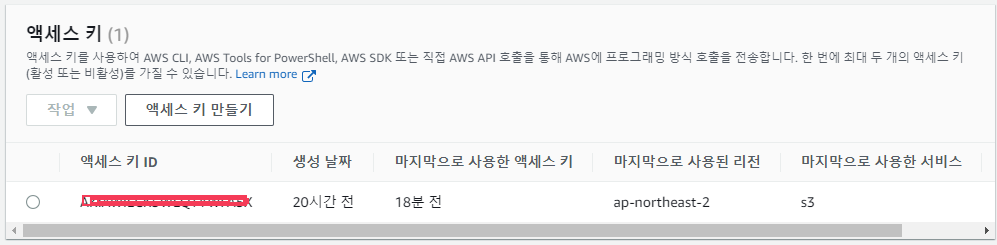

이렇게 보안자격에서 root 사용자가 만든 엑세스 키는 좋지 않다.

왜? 모든 권한을 가지고 있으니깐 좋지 않다! 지금은 작업을 하기위해 만들었는데 지워 주면 된다.

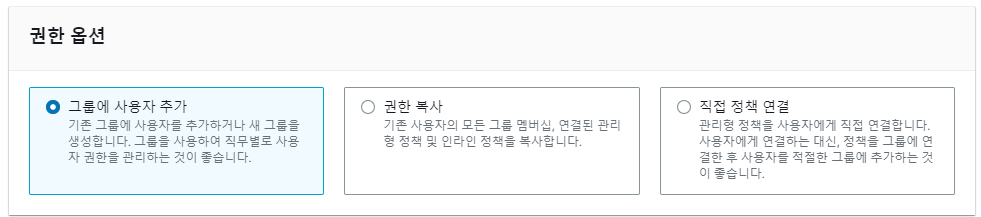

IAM 설정 방식

- 그룹, 역할 등을 미리 만들어 놓고 신입이 들어오면 그 사람에게 그 역할 바로 줄수 있도록 설정해 줄수가 있다.

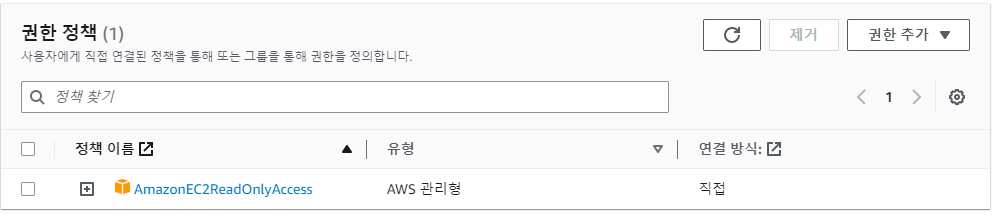

정책 직접 연결

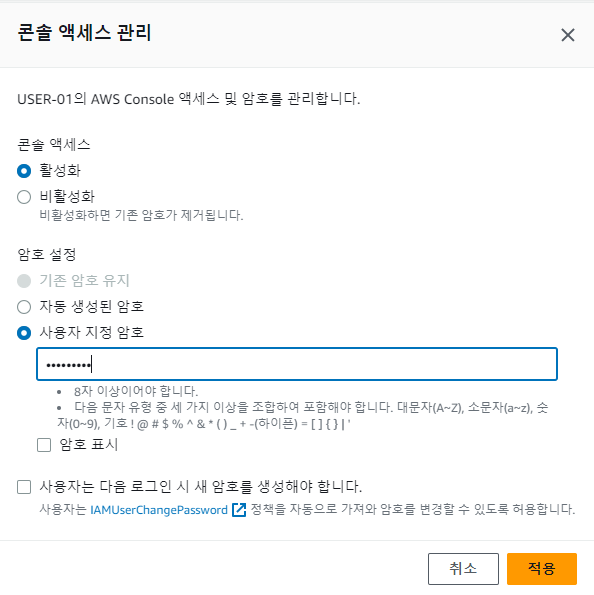

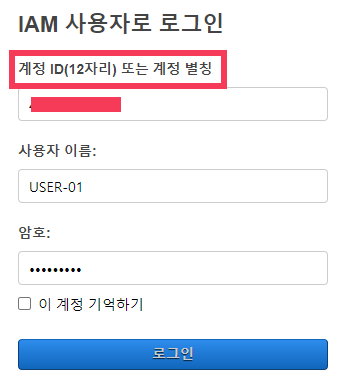

- AmazonEC2ReadOnlyAccess로 제작하고 사용자가 콘솔로 로그인할 수 있도록 설정해준다.

- 사용되는 계정 ID는 root사용자에서 확인할 수 있고 만들어진 이름과 암호를 입력하면 된다.

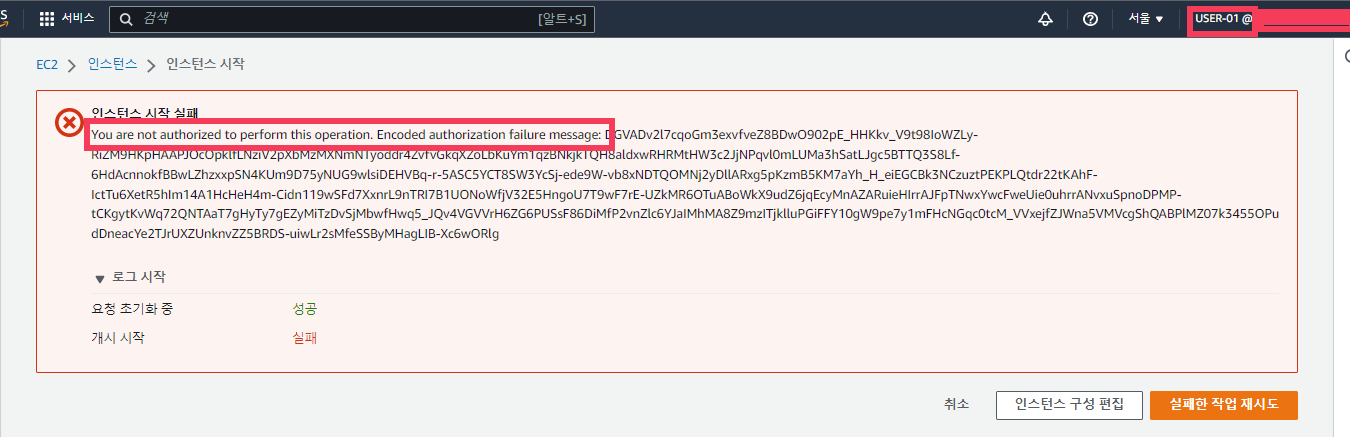

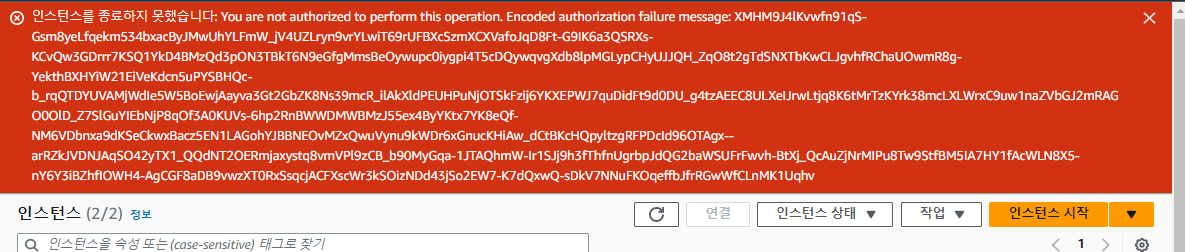

- 이 친구는 읽기전용이기 때문에 내가 인스턴스를 시작하려 했는데 실패했따. 권한이 없다.

- 마찬가지로 인스턴스를 지울 수도 없다.

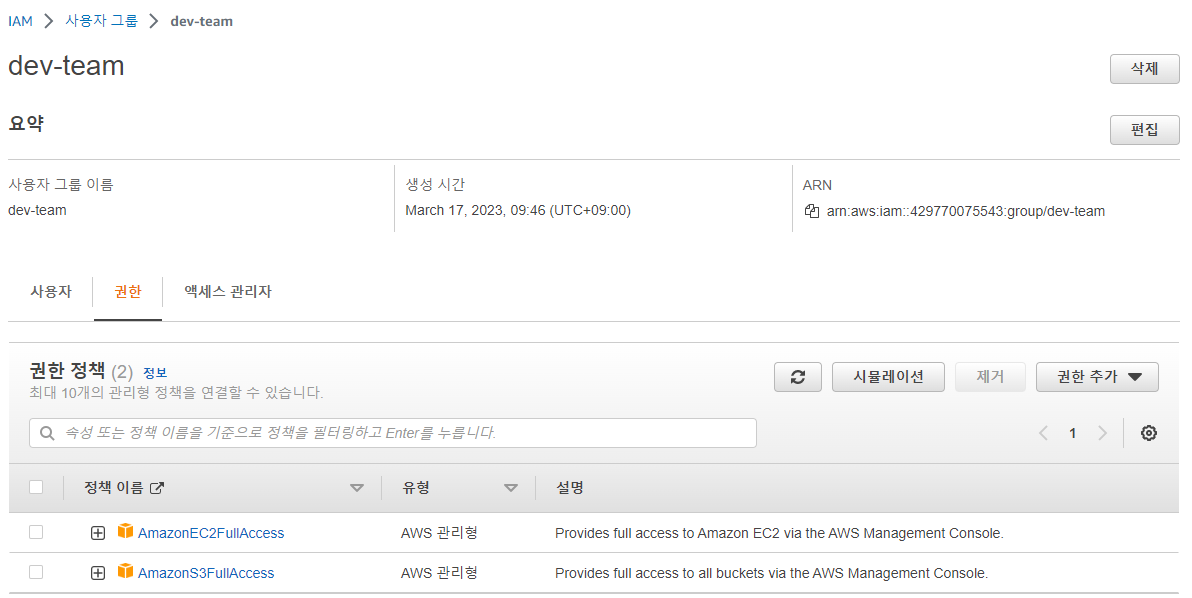

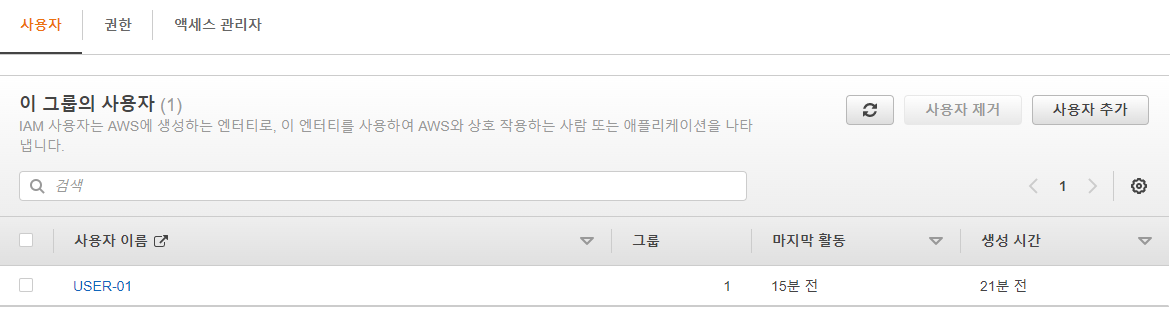

그룹으로 설정하여 정책 연결

- EC2랑 S3의 모든 권한을 모두 준 그룹을 만들었다.

- 그리고 아까 직접연결해서 만들어준 친구를 이 그룹에 넣어줬다.

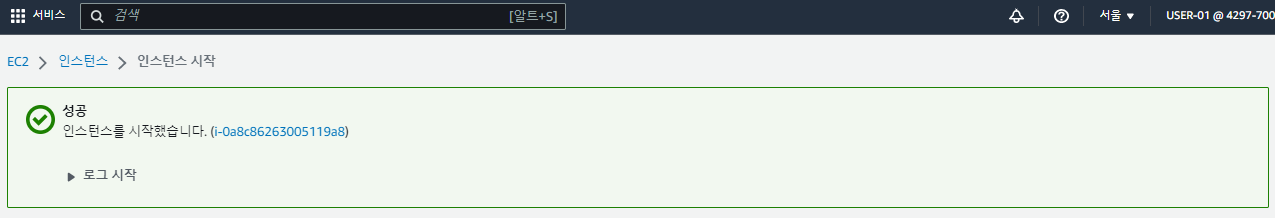

- 이전에는 인스턴스를 시작하지 못했는데 시작했다.

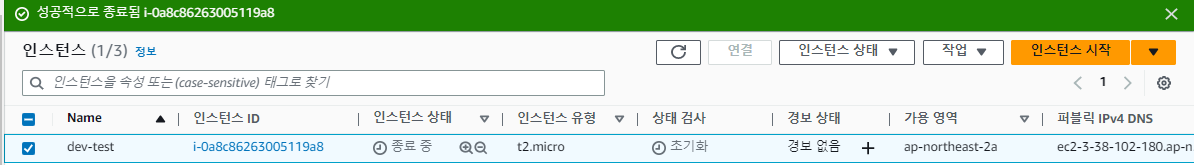

- 성공적으로 종료도 되었다.

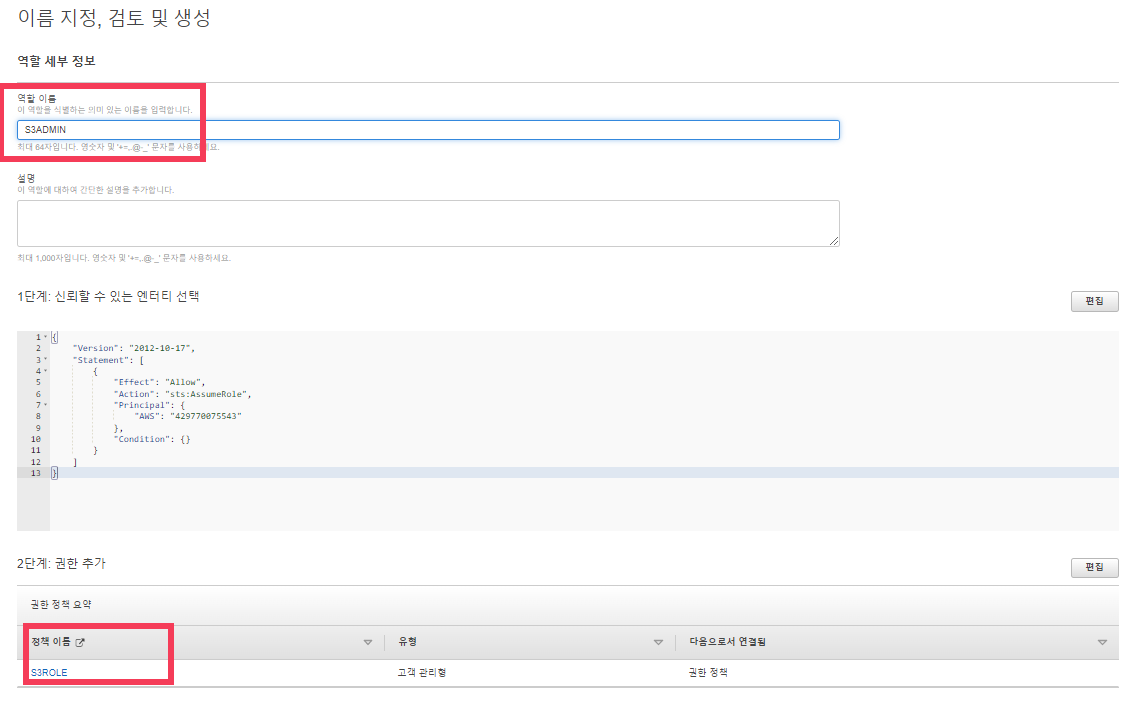

역할

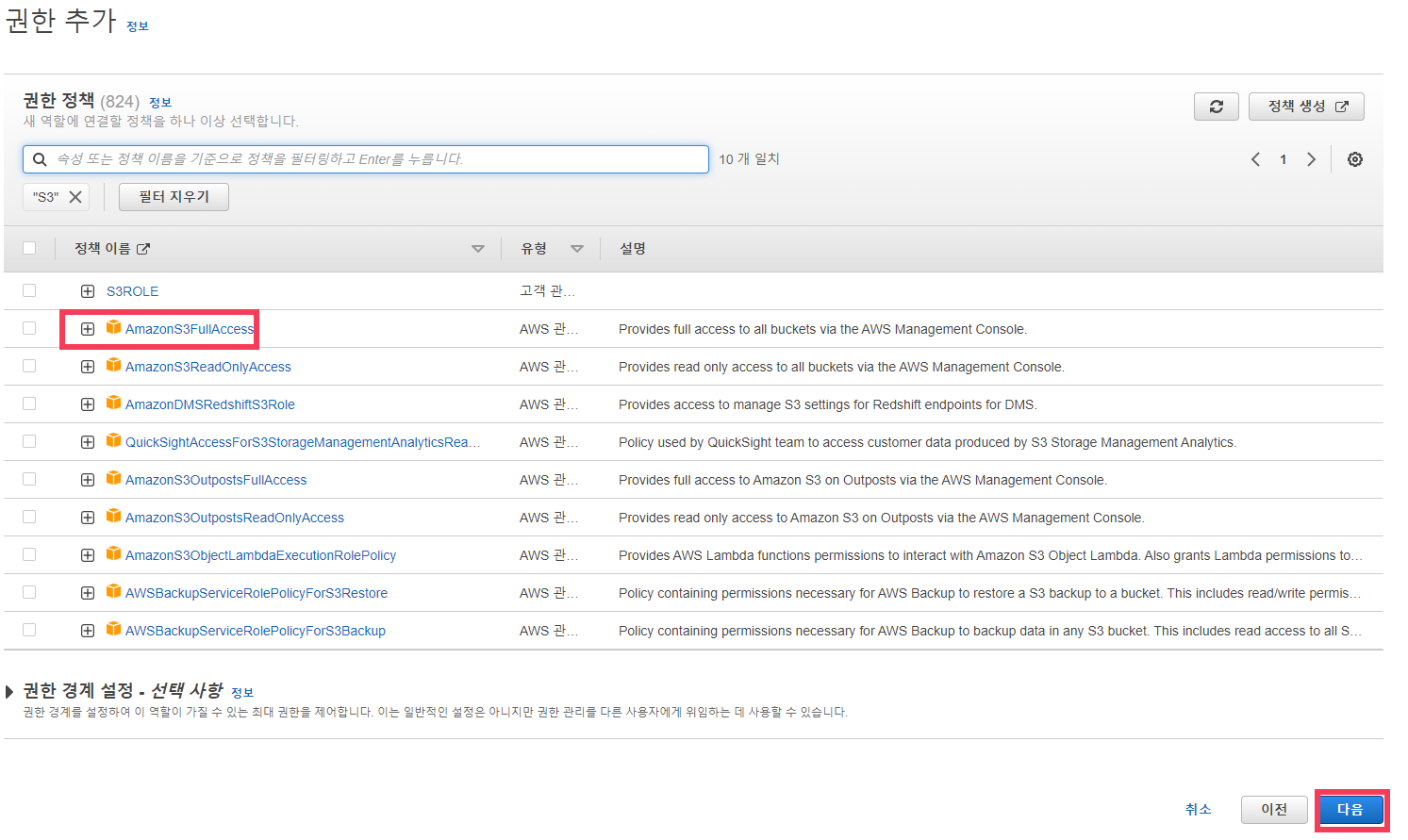

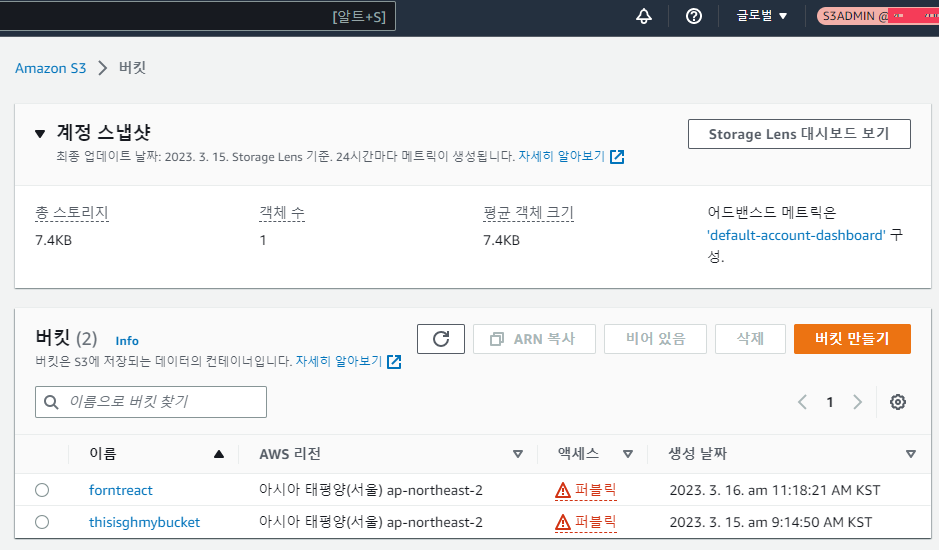

- S3의 접근을 모두 허용해 줄 것이다.

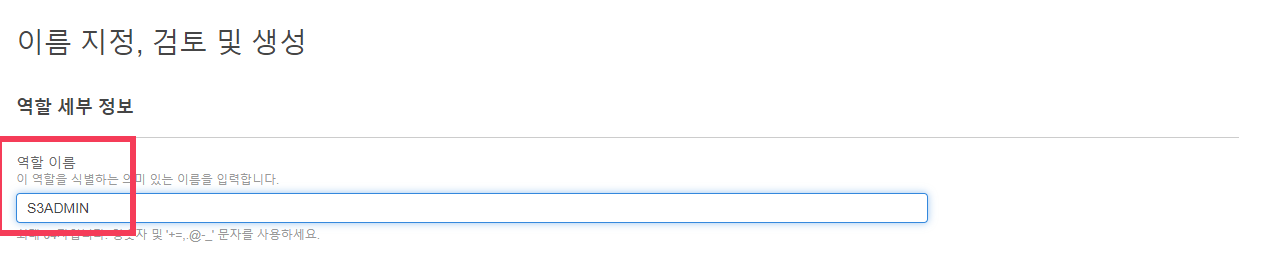

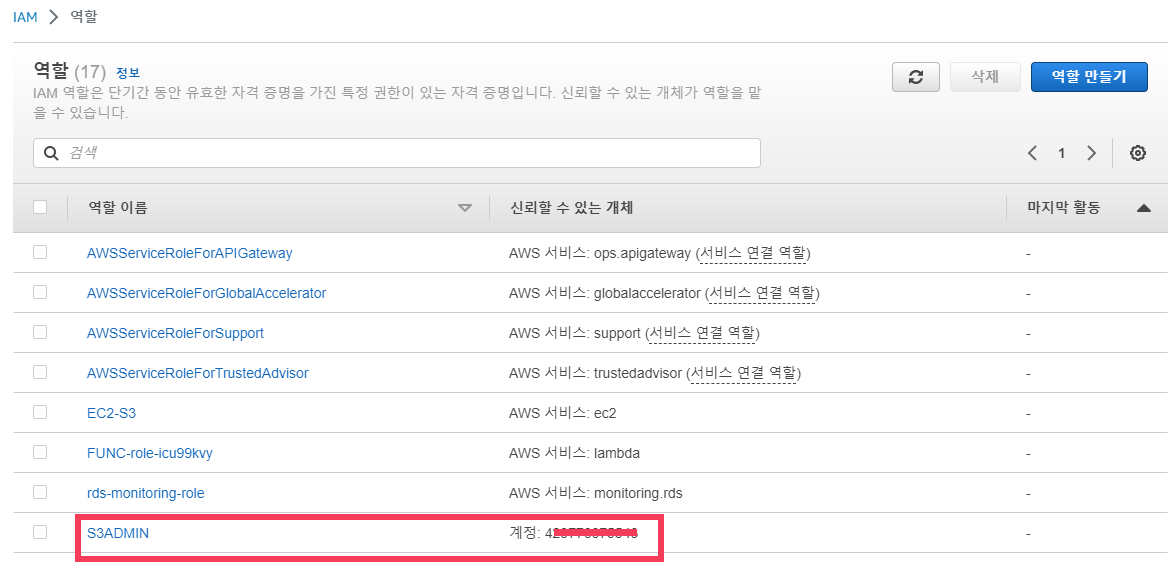

- 역할 생성에서 부여할 권한을 체크해서 넘기고 이름을 설정해주면 역할을 만들 수 있다.

- 역할 부분에서 정책을 추가 할 수 있는데 이는 정책을 우선 만들어 놔야한다. 그리고 정책을 만들때는 이미 만들어진 역할을 사용할 수 있다.

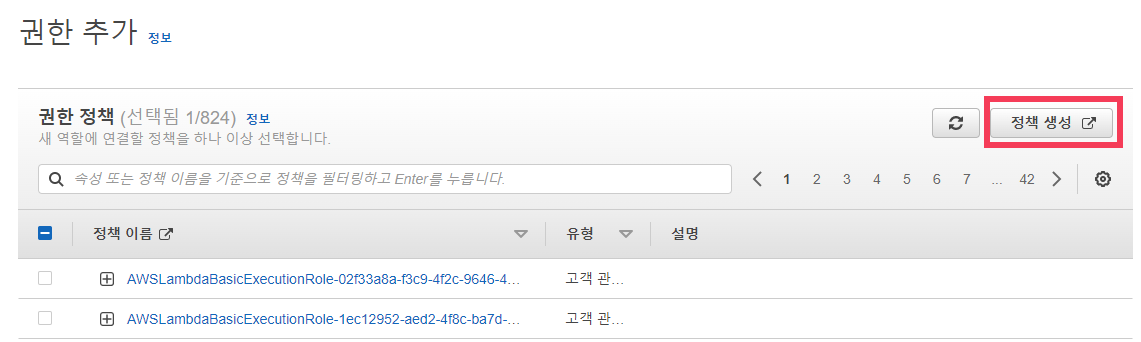

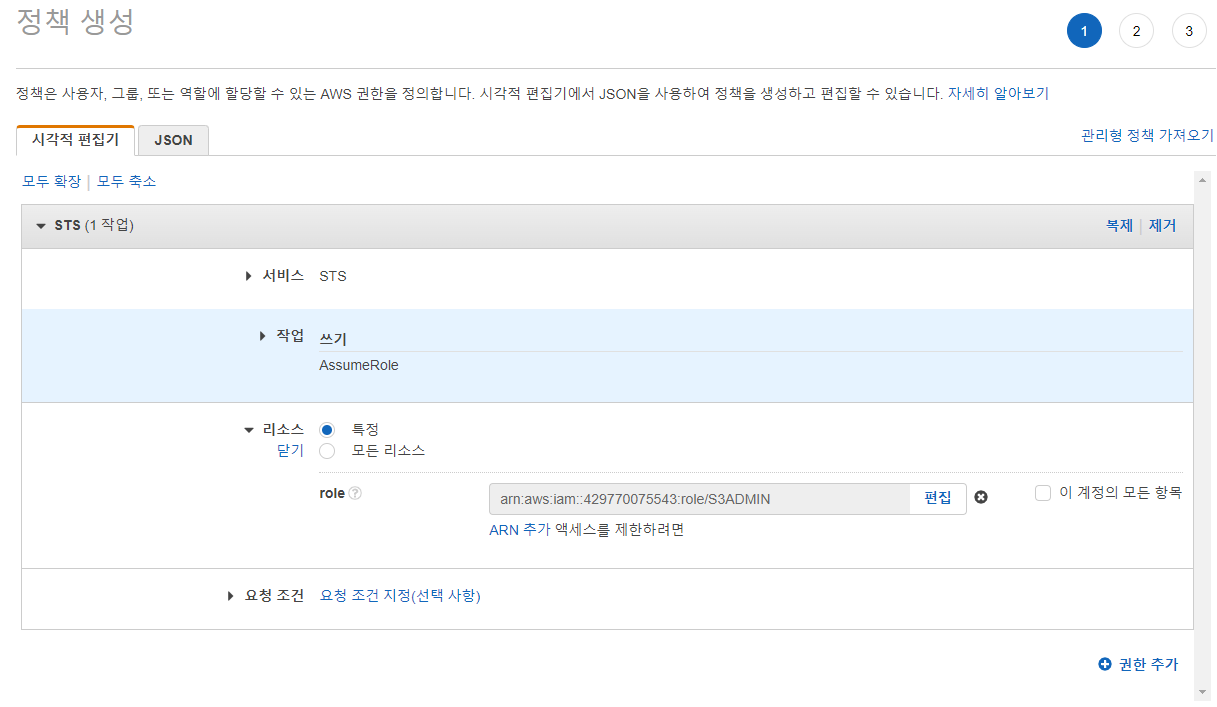

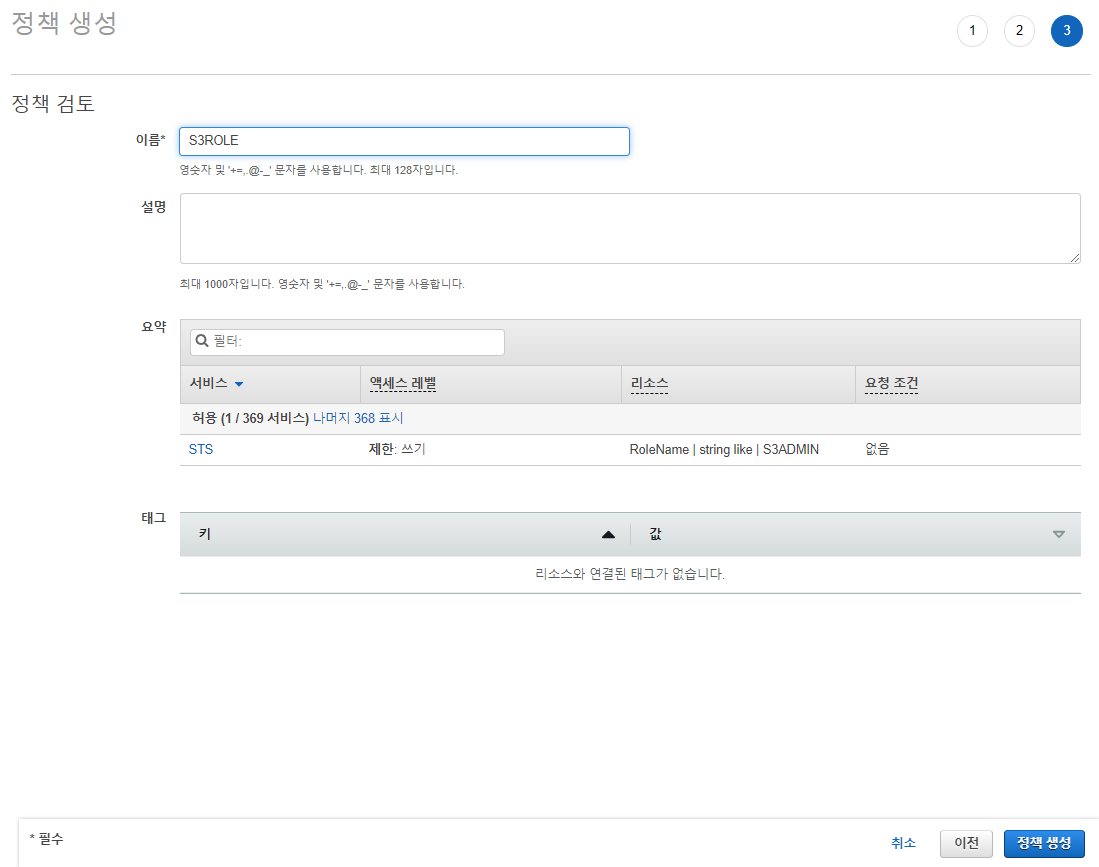

정책

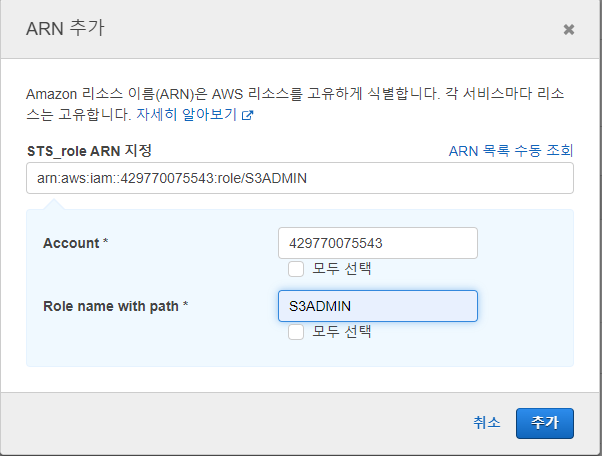

- 권한을 생성할 때 역하을 이용할 수 있는데 우린 우리가 만든 역할을 사용할 것이다.

- 서비스는 STS 작업은 AssumeRole

- ARN추가를 만들어 놓은 역할을 넣어 주면 된다.

- 정책이 만들어 진다.

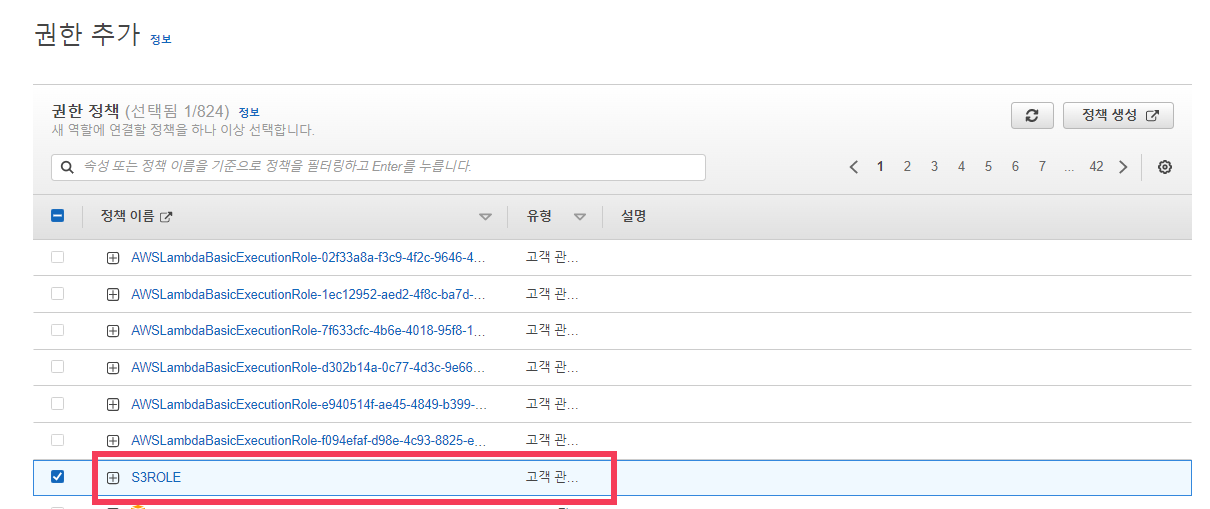

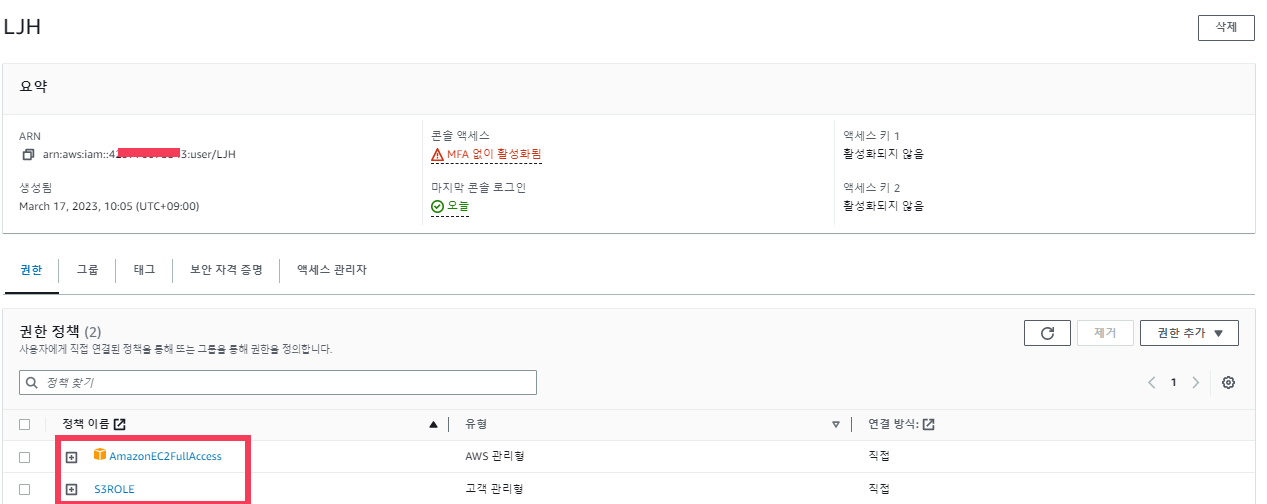

사용자 권한 주기

- 사용자가 정책에서 이 역할을 수행할 수 있도록 권한을 줘야한다.

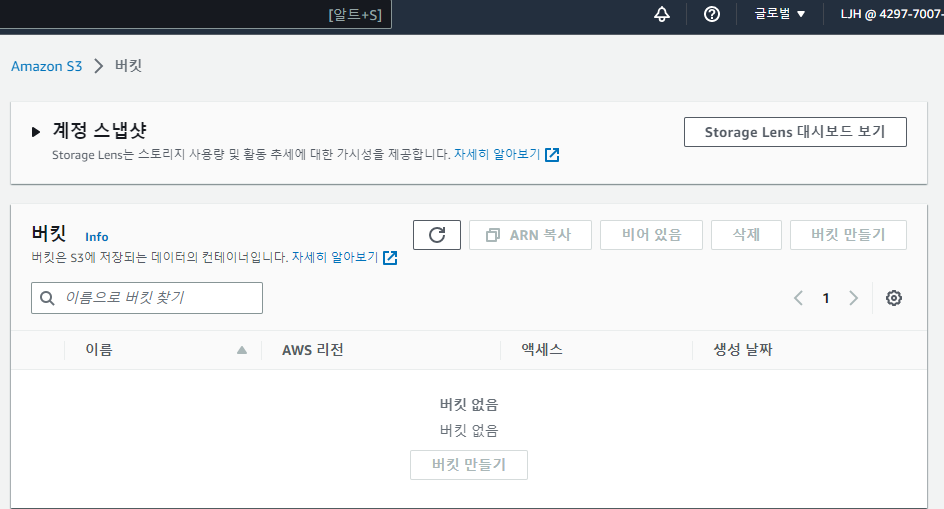

- 기존 사용자는 버킷을 읽을 수도 쓸 수도 없는 상태이다

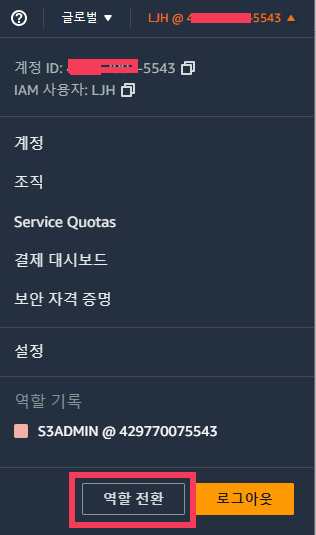

- 여기서 역할전환을 해주면 그 역할들을 수행할 수 있는데

- 사용자는 읽고 쓸수 있는 역할을 할 수 있다.