[AWS][VPC] 하이브리드 클라우드 네트워킹

VPC 피어링

- VPC 피어링을 구성하면 프라이빗 AWS 네트워크를 통해 다른 VPC에 연결 가능

- VPC 피어링은 다른 리전의 VPC나 다른 계정의 VPC에 연결할 수 있도록 가능

- VPC 피어링은 인스턴스 간 통신만 허용하며, 인터넷 게이트웨이나 NAT 디바이스는 공유할 수 없음

- Network Load Balancer는 공유 가능

- VPC 피어링은 데이지 채인 방식을 지원하지 않으므로, 3개 이상의 VPC를 연결하려면 모든 VPC를 서로 피어링을 구성해줘야 함

- 피어링 구성 후, 라우트 테이블 구성 필요

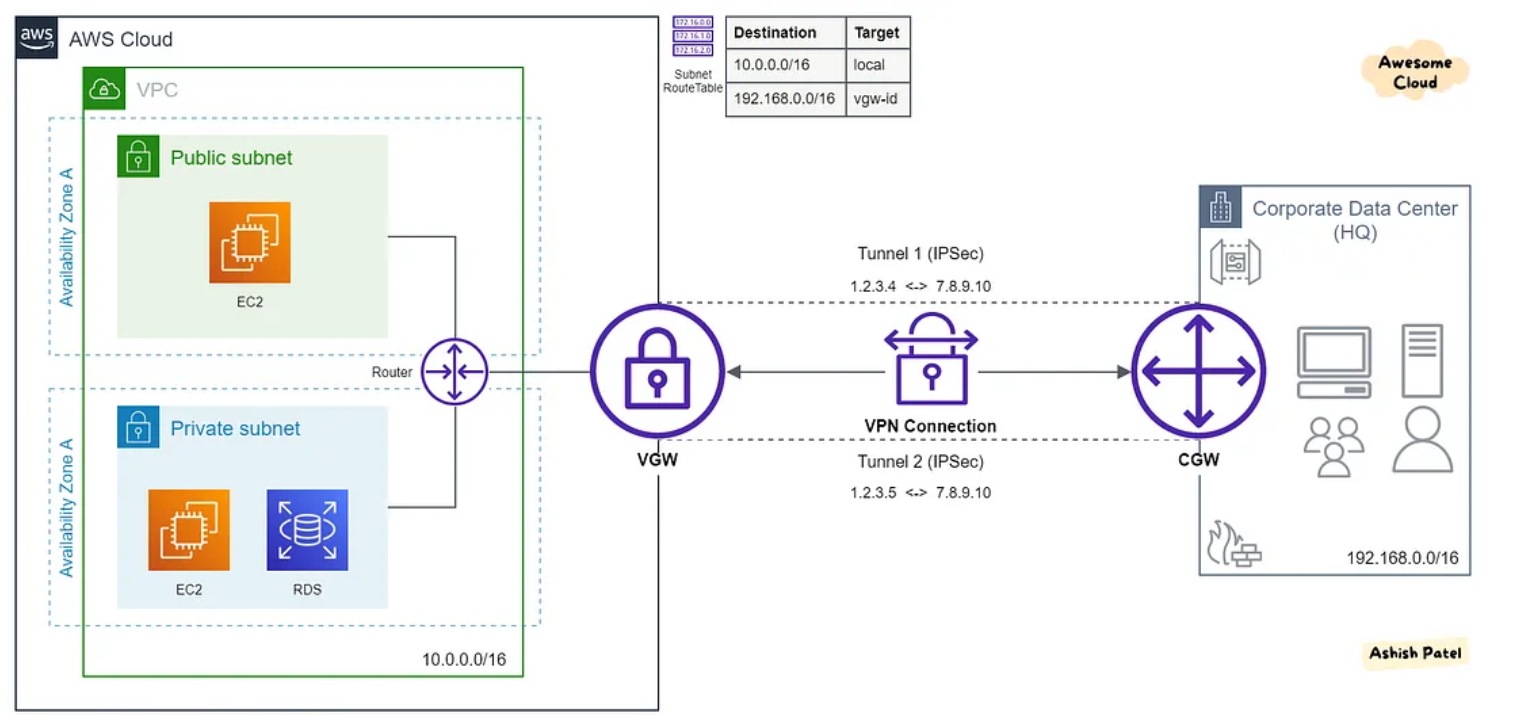

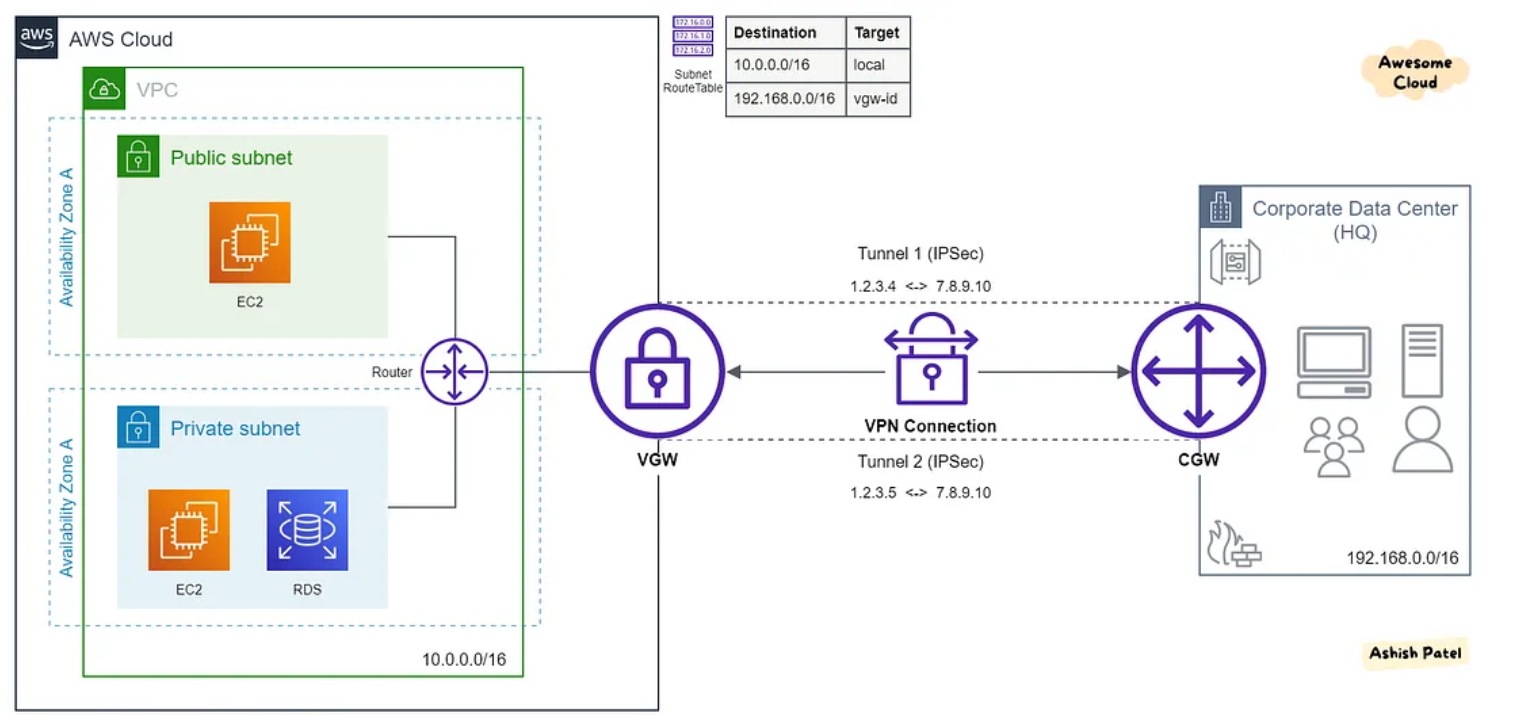

AWS Site to Site VPN

- VPN을 사용하면 피블릭 인터넷을 이용해 VPC와 온프레미스 네트워크를 안전하게 연결할 수 있음

Virtual Private Gateway (VPG)

- VPN 연결을 생성할 때는 VPG라 부르는 VPC 리소스를 구성해야함

- 온프레미스 라우터 또는 방화벽 등 Customer Gateway를 구성하게 되면 VPG로 암호화 VPN 터널이 생성됨

- VPG는 AES 256비트 및 AES 128비트 암호를 지원

- 온프레미스 네트워크에서 여러 개의 VPC와 연결하려면, 각 VPC마다 별도의 VPG 및 VPN 터널을 생성해야 함

- 연결할 서브넷의 라우트 테이블과 연결해줘야 함

Customer Gateway

- VPN 연결을 위해 온프레미스에 설치하는 소프트웨어 어플리케이션 혹은 물리적인 디바이스

- 인터넷에 연결할 IP주소가 필요함. 혹은 온프레미스에 NAT 디바이스가 있는 경우에는 NAT 디바이스의 퍼블릭 IP가 필요

- 프라이빗 서브넷에 있는 인스턴스의 보안그룹의 인바운드 규칙에 온프레미스의 IP 추가 필요

AWS VPN CloudHub

- 여러 개의 VPN 연결을 사용하여, 여러 개의 사이트간의 보안 통신을 제공

- 여러 개의 VPN을 같은 VPG를 통해서 연결하고, 다이나믹 라우팅을 설정

AWS Direct Connect

- AWS 리소스에 대한 프라이빗, 저지연성 연결을 제공

- 대역폭이 증가되므로 대량의 데이터를 저비용으로 전송에 유용

- 퍼블릭 인터넷으로 데이터를 전송해서는 안 될 때 유용

- 온프레미스와 VPC의 연결에 사용

- 원격의 네트워크로부터 VPC에 접근할 수 있는 전용 프라이빗 연결을 제공

- 전용 연결을 생성해야 하고, AWS Direct Connect Location을 사용해야함

- 같은 connection으로 S3와 같은 퍼블릭 리소스와 EC2 같은 프라이빗 리소스에 연결 가능

전용 연결 타입

- 전용 연결 타입은 물리적인 단일 연결로서, AWS Direct Connect 지점에서 중단

- Direct Connect 지점에 자체 장비를 추가해야 사용 가능

- 1Gbps, 10Gbps, 100Gbps 연결 속도를 선택 가능

- 먼저 AWS에 생성을 요청하고, AWS Direct Connect 파트너가 처리를 완료

- 생성하는데 한 달 이상 소요

호스트 연결 타입

- 1Gbps 미만의 연결 속도로도 충분하거나 Direct Connect 지점에 자체 장비를 추가하지 못 하는 경우에 사용

- 50Mbps, 500Mbps, 10Gbps 연결을 지원하는 호스트 연결 타입을 이용 가능

- 연결 속도(Capacity)는 온디멘드로 추가하거나 삭제 가능

- AWS Direct Connect 파트너를 통해 연결 요청

- 선택한 로케이션의 AWS Direct Connect 파트너에서 1,2,5,10Gbps 사용 가능

- 생성하는데 한 달 이상 소요

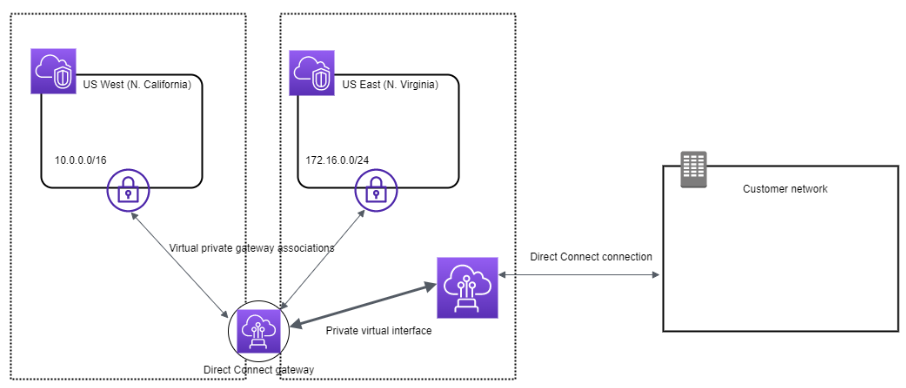

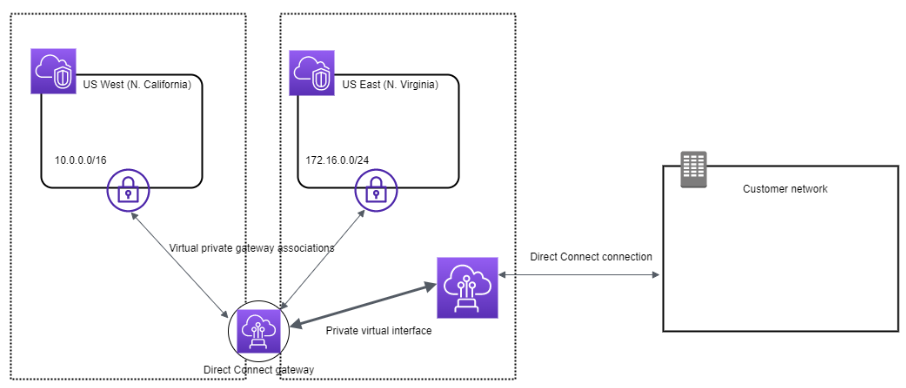

Direct Connect Gateway

- 리전 내 여러 VPC를 하나의 연결 지점에서 접속할 수 있도록 해주는 글로벌 리소스

- 여러 리전의 연결에도 사용됨

가상 인터페이스

- 사용자는 Direct Connect 연결 방식에 따라 하나 이상의 가상 인터페이스를 생성해서 사용하게 됨

프라이빗 가상 인터페이스

- 단일 VPC 내, EC2 또는 RDS 인스턴스 등과 같은 리소스의 프라이빗 IP 주소에 연결 가능

퍼블릭 가상 인터페이스

- 퍼블릭 엔드포인트를 지닌 S3 또는 DynamoDB와 같은 AWS 서비스의 퍼블릭 IP 주소에 연결할 수 있음

- 온프레미스 애플리케이션을 퍼블릭 엔드포인트를 이용해서 AWS 서비스에 연결하려는 경우 유용

트랜싯 가상 인터페이스

- 하나 이상의 AWS 트랜싯 게이트웨이에 연결

- 트랜싯 게이트웨이는 다수의 VPC에 흩어져 있는 리소스를 연결할 때 주로 사용

Direct Connect의 암호화

- Direct Connect기능이 없어서 데이터는 암호화가 되어있지 않지만 프라이빗 연결이여서 보안은 유지 가능

- VPN을 설치해서 IPsec을 사용한 프라이빗 연결 사용 가능

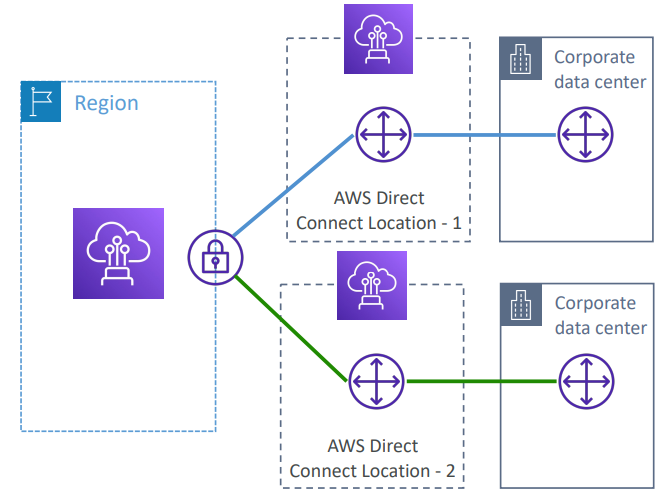

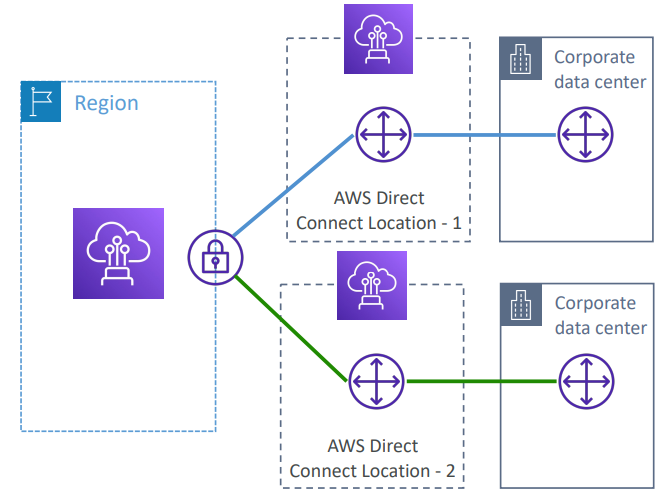

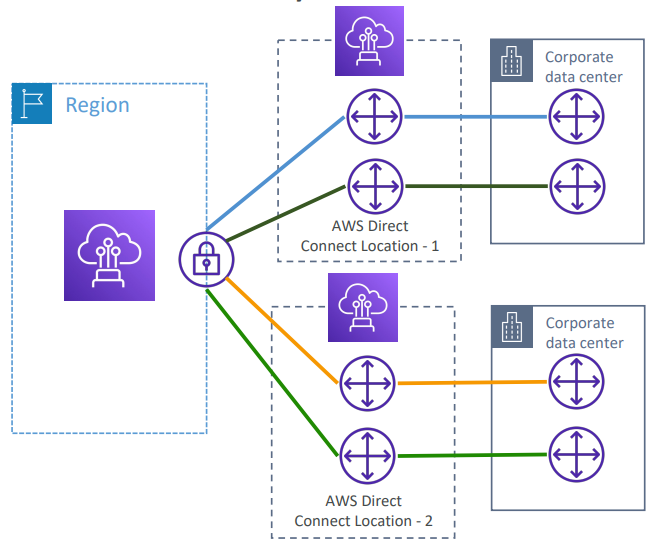

Direct Connect의 복원력

높은 복원력을 위한 아키텍처

- 여러 로케이션에 Direct Connect를 설치

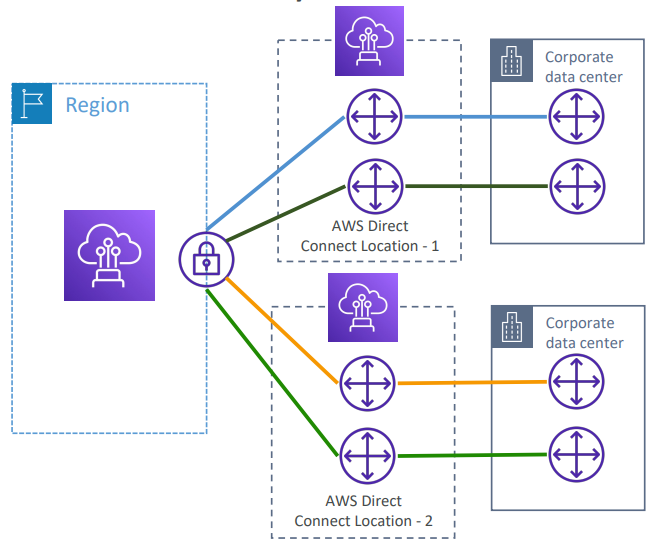

최대 복원력을 위한 아키텍처

- 여러 로케이션에 Direct Connect 설치

- 한 로케이션에 대해 독립적인 복수개의 연결을 구성

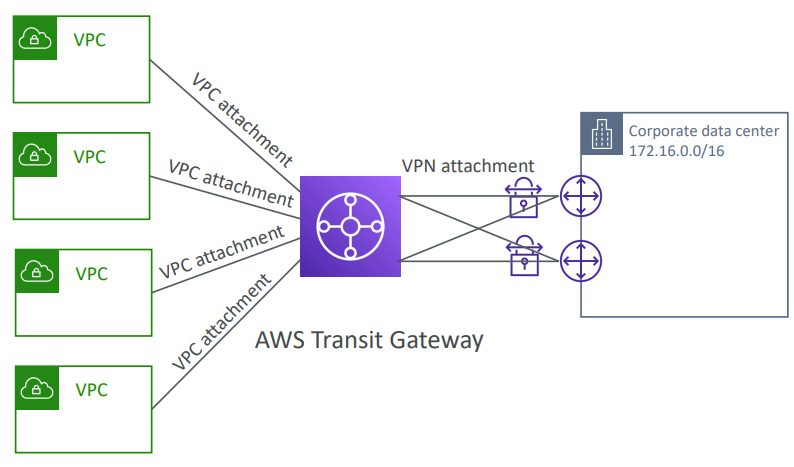

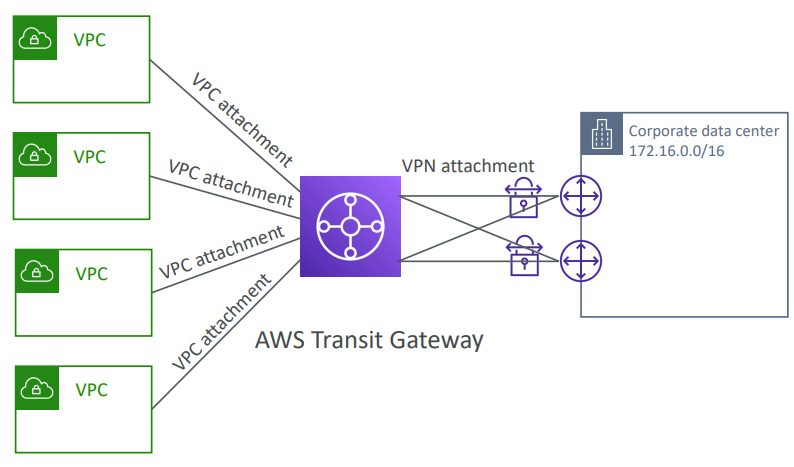

AWS Transit Gateway

- 대량의 VPC를 온프레미스 네트워크에 연결, 혹은 다수의 온프레미스 네트워크를 하나의 VPC에 연결을 용이하게 해주는 서비스

- Direct Connect와 VPN을 사용해서 다수의 VPC 및 다수의 온프레미스 네트워크를 연결할 수 있도록 해주는 고가용성 서비스

- AWS Transit Gateway는 연결 작업은 간소화하고, VPC와 온프레미스에 대한 트래픽은 매우 세밀하게 제어할 수 있도록 함

Transit Gateway 라우트 테이블

- Transit Gateway 라우트 테이블은 부착된 네트워크 리소스의 트래픽 흐름을 제어

- VPC 서브넷과 연결되는 메인 라우트 테이블 또는 커스텀 라우트 테이블을 사용한다는 면에서 VPC의 라우트 테이블과 유사

AWS Transit Gateway의 활용 방법

- 중앙화 라우터

- 격리 VPC

- 여러 VPC와 온프레미스와의 연결은 유지하면서 VPC간에는 서로 격리 유지

- 공유 서비스에서의 격리 VPC

- Transit Gateway 피어링

- 멀티캐스트

- 블랙홀 라우트

- 블랙홀 에트리를 추가하면 특정 라우트를 차단 가능