문제

신용에 관한 모든 것! 공격자가 최근에 프런트데스크 컴퓨터에서 보안 관리자(Gideon) 컴퓨터로 접속해서 비밀번호를 덤프 한 것으로 보인다. Gideons의 비밀번호는 무엇인가?

KEY Format : 123abc

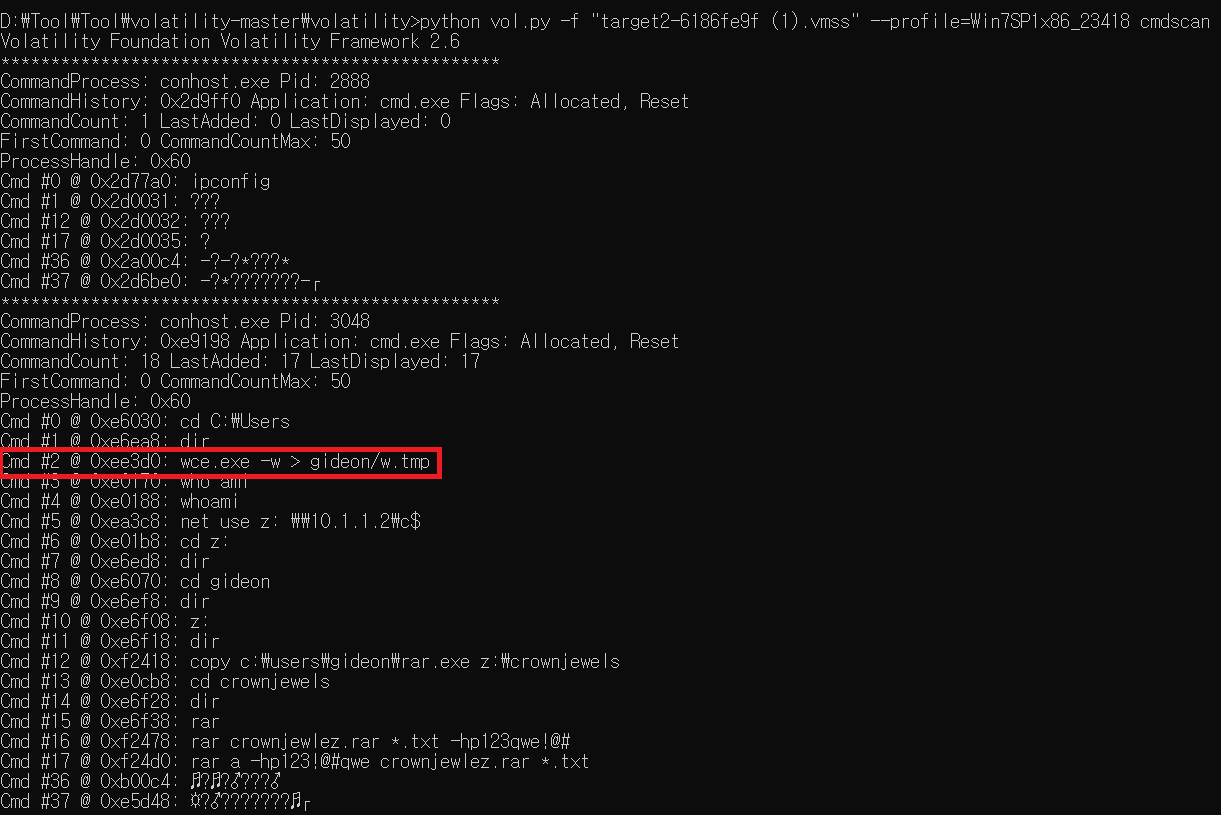

문제에서 "공격자가 프런트데스크 컴퓨터에서 관리자 컴퓨터로 접속해 비밀번호를 덤프한 것 같다"고 말한다.

원격접속을 한 것으로 추측된다. 만약 공격자가 원격접속했다면 cmd 창에서 명령어를 입력했을 가능성이 높다. cmdscan은 명령프롬프트창 또는 실행창에 입력한 문자열을 찾아준다.

실행결과

실행 결과 wce.exe 툴을 사용한 흔적이 있다. 결과값을 gideon/w.tmp 파일에 저장했다. 해당 파일을 덤프해 비밀번호를 알아내야 한다.

# Wce.exe : Windows Credentials Editor (WCE)은 윈도우 계정의 패스워드 해쉬정보 및 텍스트 값을 추출하는 보안 도구다.

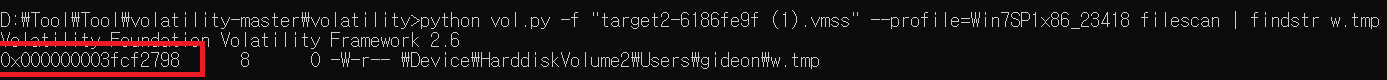

파일을 덤프하려면 파일의 메모리 주소값을 알아야 한다.

filescan | findstr "문자열" 명령어는 파일 메모리 주소값을 구해주는 명령어다.

메모리 주소 : 0x000000003fcf2798

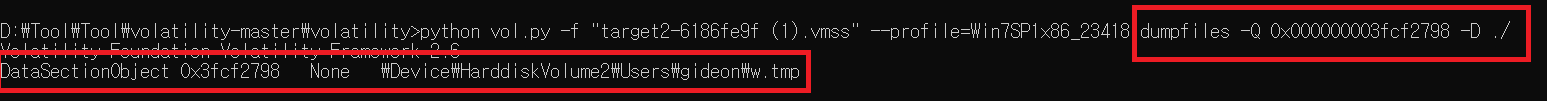

dumpfiles 명령어는 메모리 주소의 파일을 덤프하는 명령어다.

_# dumpfiles -Q [메모리 주소 값] -D ./

-# dump와 관련된 명령어는 꼭 -D ./ 을 입력해야 한다.

w.tmp 파일을 덤프했으면 내용을 확인하자.

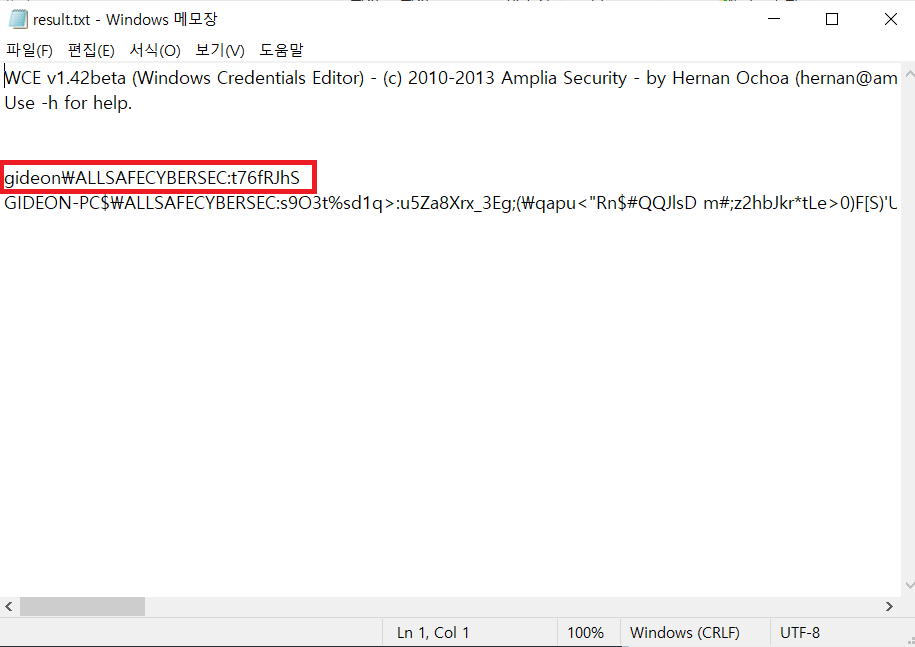

파일을 여니 gideon\ALLSAFECYBERSEC:t76fRJhS 문자열이 있다.

t76fRJhS가 gideon PC의 비밀번호다.