외부에서 k8s Api 를 통신할 때 아래와 같이 사용 가능

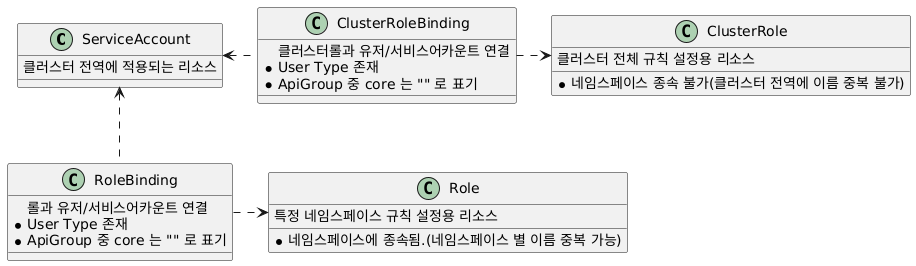

UML

호출 방법

1. 관련 리소스 생성

apiVersion: v1

kind: ServiceAccount

metadata:

name: api-token-account

namespace: default

---

apiVersion: v1

kind: Secret

type: kubernetes.10/service-account-token

metadata:

name: api-token-secret

namespace: default

annotations:

kubernetes.io/service-account.name: "api-token-account"

---

apiVersion: v1

kind: ClusterRole

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: api-token-cluster-role

rules:

- apiGroups:

- "" # core

- apps

resources:

- namespaces

- replicasets

verbs: ["list"]

---

apiVersion: v1

kind: ClusterRoleBinding

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: api-token-cluster-role-binding

subjects:

- kind: ServiceAccount

name: api-token-account

namespace: default

- kind: User

name: api-token-user

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: ClusterRole

name: api-token-cluster-role

apiGroup: rbac.authorization.k8s.io2. 토큰 생성

$ TOKEN=$(kubectl create token api-token-account)3. Api 호출

$ curl -X GET https://localhost:6443/api/v1/namespaces --header "Authorization: Bearer $TOKEN" --insecure- 참고) insecure 옵션 사용 이유

- k8s 기본 설치 시, api 통신은 https 만 지원함.

- 이 때, 자체 발행되는 인증서는 공식이 아니기 때문에 검증할 수 없음.(추가 설정이 필요함)

- API 통신 자체가 목적이기 때문에 인증서 유효성 검증을 무시하기 위해 위 옵션을 추가함.

Plant UML 코드