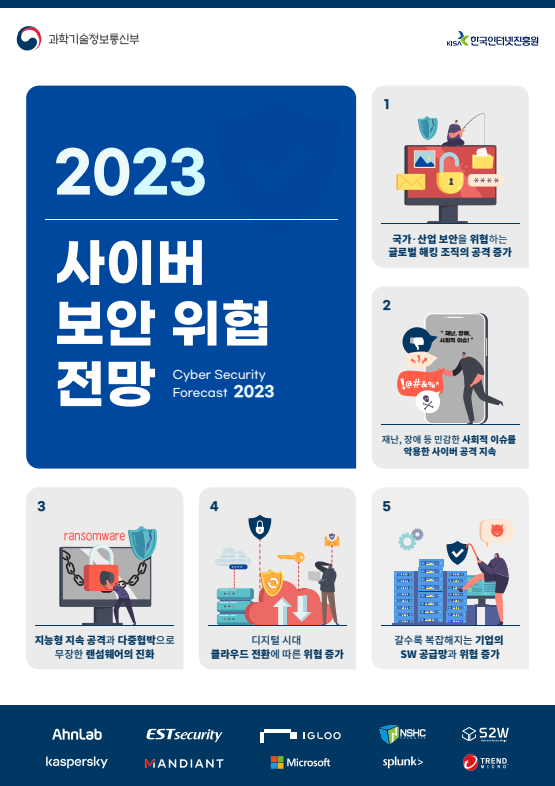

1. 국가•산업 보안을 위협하는 글로벌 해킹 조직의 공격 증가

‣ 국가 지원형 공격 대응을 위한 준비 태세 강화 필요

‣ 비국가적, 비조직화된 해킹 그룹에 의한 공격 증가

‣ 수익 극대화에 적합한 대상 선택형 공격 및 가상자산 타깃형 공격 증가

♦︎ 우크라이나 사태가 장기화 ➡️ 23년에도 글로벌 해킹 조직의 활동은 증가할 것이며, 주요 기반 시설이나 글로벌 기업을 대상으로 대규모 사이버 공격 시도가 지속될 것으로 전망됨

♦︎ 공격자 연령이 점차 낮아지고 SNS를 통해 공격행위를 공개하는 등 사이버 범죄 조직의 대담한 활동이 앞으로 더욱 비번하게 일날 것으로 예측 ➡️ 랩서스와 같이 비국가적, 비조직적 공격자에 의한 침해사고 우려도 여전

♦︎ 공격자들은 수익 극대화를 Want! ➡️ 피해기관•기업이 그 사실을 대외에 공개하기 어렵거나, 신속한 복구가 필요한 곳을 목표로 선정하여 공격할 가능성이 높음

♦︎ 공격자들은 직접적인 수익 상출도 Want! ➡️ 가상자산(가상거래소, 전자지갑, 디파이 등) 타깃형 공격도 더울 활발해질 것으로 예상

☻ 핫한 해커 집단, 랩서스(Lapsus$) Click!!

2. 재난, 장애 등 민감한 사회적 이슈를 악용한 사이버 공격 지속

‣ 사회적 이슈를 악용한 피싱, 스미싱, 해킹메일 유포 및 지능형 지속 공격(APT)등 지속 예상

‣ 정교한 가짜뉴스 등 신뢰도 및 사회에 영향을 미치는 공격 주의

‣ 이메일 및 SNS 등 개인화된 채널을 활용한 공격 증가

♦︎ 사회적 이슈를 악용한 피싱, 스미싱, 해킹메일 유포 뿐 아니라 지능형 지속 공격(APT)이 나타날 것으로 예상되며, 첨단 기술을 활용한 가짜 뉴스 등을 이용해 국가 신뢰도를 저해하고 사회 전반에 영향을 미치는 활동이 증가할 것으로 전망됨

♦︎ 또한, 사회공학적 기법을 통해 악성코드가 지속적으로 유포될 것이며, 이메일 뿐만 아니라 SNS 등 개인화된 채널을 활용한 공격도 증가될 것으로 보임

☻ APT 공격? 아파트...? Click

3. 지능형 지속 공격 및 다중 협박으로 무장한 랜섬웨어의 진화

‣ 단순범죄에서 지능형 지속 공격(APT) 형태로 진화

‣ 내부망에 백업용 저장장치 검색 훼손 주의

‣ 암호화 파일 복구, 유출데이터 공개, DDoS 공격, 고객 직접 협박 등 다중 협박 형태로 진화

♦︎ 랜섬웨어 공격도 지능형 지속 공격(APT) 형태로 계속 진화

♦︎ 공격 경로는 해킹 메일, 웹서버 취약점, 인증관리서버, 원격접근 등을 악용 ➡️ 오픈소스 및 상용도구 활용 -> 인증정보 탈취와 권한 상승 등 공격 양상의 변화가 두드러지고 있음

♦︎ 백업용 저장장치를 찾아내 훼손 -> 데이터 복구를 어렵게 하고 피해 시스템의 이벤트 로그나 메모리 증적을 없애 추적을 회피

*메모리 증적?

메모리에서 증거가 될만한 흔적이나 자취♦︎공격자는 금전적 수익을 극대화 Want! ➡️ 암호화 파일 복구, 유출 데이터 공개, DDoS 공격과 함께 기업 고객도 직접 협박하는 등 다중 협박 형태로 진화

♦︎ 데이터 복구보다 랜섬웨어 피해가 외부로 공개되어 브랜드 이미지 손상에 더욱 민감하다는 점을 노려, 금전을 요구하면서 협박 수단으로 피해 기업의 시스템에서 갈취한 민감 정보를 일부 공개하는 사례가 지속될 것으로 보임

☻ DDoS, 뭔진 대충 알죠? 그래도 정확히 알고 가자! Click!!

4. 디지털 시대, 클라우드 전환에 따른 위협 증가

‣ 클라우드로 전환 시 보안 설계 및 전략 미흡으로 인한 위협 증가

‣ 계정관리의 과잉권한 부여 및 잘못된 설정 등으로 데이터 유출 사고 증가

‣ '하이브리드 클라우드', '멀티 클라우드' 등 운영 형태에 맞는 보안대책 수립 필요

♦︎ 코로나19 장기화로 사회 전반이 더욱 빠르게 디지털로 전환 중 ➡️ 물리적 위치에 제한이 없고 업무 확장이 용이한 클라우드 ➡️ 기업들은 온프레미스 환경에서 클라우드 환경으로 전환하는 추세

*온프레미스?

기업이 자체 시설에서 보유하고 직접 유지 관리하는 내부 데이터 센터♦︎ 클라우드 전환 증가와 함께 클라우드 보안 아키텍처와 보안 전략 미흡으로 위협도 증가할 것으로 예상. 특히, 계정 관리 실수와 과잉 권한으로 위협이 증가하고 데이터 유출로 이어질 가능성이 큼

♦︎ 접근 통제를 위한 인증과 접근 프로세스 도입 등 '보안을 고려한 클라우드 관리 전략'을 체계적으로 수립하고, '하이브리드 클라우드', '멀티 클라우드' 등 각 기업의 업무 특성을 반영한 클라우드 운영 형태에 맞춰 빈틈 없는 클라우드 보안대책을 수립해야 함

☻ 요즘 클라우드 모르면 간첩이래요~ 나도 알자! Click!!

5. 갈수록 복잡해지는 기업은 SW 공급망과 위협 증가

‣ 소프트에어 개발 공유 사이트를 통한 공급망 공격 증가

‣ 오픈소스 등 써드파티 코드에 의한 취약점 노출 및 악성코드 감염 우려

‣ 업데이트 서버 및 소스코드 변조, 인증서 탈취를 통한 공급망 공격 증가

♦︎ 기업 공급망은 다양한 SW 제품 / 개발업체 / 수요자 등 구성 요소가 많고, IT자산 / 개발환경 / 인력 / 계약관리 등 관계가 복잡 ➡️ 공격 탐지와 조치가 어렵고 파급도가 매우 큼

♦︎ 깃허브(GitHub) 등 소스코드 개발 공유사이트를 많이 이용 ➡️ 그 안에 악성코드 삽입 or 소스코드 탈취하는 공격이 증가할 것으로 예상

♦︎ 오픈소스의 사용 증가 ➡️ 로그4j 등 유명 오픈소스의 심각한 취약점을 악용 or 라이브러리에 악성 코드를 삽입하는 등 광범위한 보안 문제를 발생시킬 것으로 예상

♦︎ SW 개발 업체에 직접 침투하여 업데이트 서버 변조를 통한 악성코드 유포, 소스코드에 악성기능 추가와 기업으 정상 인증서 탈취 후 위조 서명된 악성 코드 등을 유포하는 공급망 공격 시도도 나타날 것으로 전망

*출처 : 2023 사이버 보안 위협 전망_보고서