본 포스팅은 "제로 트러스트 구글 엔지니어는 아무도 믿지 않는다(2022)-가쓰무라 유키히로 저" 를 읽고 요약한 글입니다.

보안 방식의 전환

기존의 보안방식 - 경계방어

경계방어란?

- 사내 네트워크는 신뢰하고 인터넷은 신뢰하지 않는 사고방식을 기반으로 한 보안방식

경계방어의 특징

- VPN, 방화벽, 프록시 기기 등의 제품들의 조합으로 구현함

경계방어의 한계점

- 원격 근무의 일반화

- 코로나 19 이후 원격 근무가 보편화되면서 사용자 및 단말이 외부로 나감

- 클라우드 전환

- 시스템 운영비의 절감과 편의성 때문에 서버등의 장비나 데이터들이 클라우드로 전환되면서, 데이터나 애플리케이션이 외부로 나감. 즉, 인터넷을 경유해 접근하게 됨

- 사이버 공격의 고도화

- APT 공격 (advanced persistent threat, 지능형 지속 위협, 지속적 표적형 공격)

- 표적형 공격이란 특정 조직을 노린 사이버 공격을 의미

- APT 공격은 표적형 공격중에서도 높은 수준의 집요한 공격을 가리키고, 금전이나 기밀 취득 등 명확한 목적으로 기업이나 조직을 노리며 성공할 때까지 공격해 네트워크 침입을 꾀함

- APT 공격은 신종 맬웨어나 제로데이 취약점을 사용해 특정 조직을 공격하며, 직원 중 한명이라도 감염되면 해커가 사내 네트워크에 침입하여 횡방향 이동으로 큰 피해를 보게 됨

- 2010년에 밝혀진 '오퍼레이션 오로라(operation aurora)' 이후에 APT 공격이 널리 알려짐

횡방향 이동 (Lateral movement)?

: 침입에 성공한 공격자가 사내 네트워크를 자유롭게 돌아다니는 것

: 경계방어에서는 사내 네트워크 안의 사용자나 단말은 신뢰하기 때문에, 사내 네트워크 침입에 성공한 공격자는 '신뢰받은 사용자' 로서 마음대로 행동할 수 있음

제로데이(zero day) 공격

: 아직 보안패치가 없는 약점을 이용하는 공격 방식

: 제로데이 취약점은 이러한 약점을 일컫음

대안 - 제로 트러스트

제로 트러스트란?

- '제로 트러스트 네트워크 엑세스(zero trust network access, ZTNA)' 나 '제로 트러스트 시큐리티(zero trust security'

- 글자 그대로 '아무것도 신뢰하지 않는' (== '모든 것을 의심하는') 보안의 새로운 사고방식

- 사내 네트워크가 됐든 인터넷이 됐든 모든 접근을 똑같이 의심하는 것

제로 트러스트의 도입

- 2004년에도 관련 전문가와 여러 기업이 모여 만든 제리코 포럼에서 '비경계형 방어' 를 보급시키려고 함(2013년 해산). 2010년에는 미국의 시장조사 기관인 포레스터 리서치에서도 '비경계형 방어'를 주장했고 이가 '제로 트러스트 네트워크' 용어의 시초임. 다만 이 시기에는 구체적인 구현 예시가 없었음

- 본격 도입한 것은 구글이였는데, 오퍼레이션 오로라 때문이었음.

- 오퍼레이션 오로라의 피해를 입은 구글은 고도의 사어비 공격에 대응하는게 경계방어로 부족하다고 판단하였음

- 전면적으로 보안을 점검하고 약 8년에 걸쳐 제로 트러스트의 사고방식으로 사내 네트워크를 다시 구축함 => 비욘드코프(BeyondCorp)

사고방식

- 경계방어는 경계 안은 신뢰한다. 사내 사용자가 사내 서버를 이용할 때는 검증하지 않는다.

- 제로 트러스트 방식은 사용자나 기기의 장소를 신뢰하지 않기 때문에, 이용할 때마다 사용자나 기기의 신뢰성 및 접근 권한을 검증해 적절한 권한을 부여한다.

- 즉, 실시간으로 인증하고 인가받아야 한다.

- 제로 트러스트는 경계가 없어 서버나 사용자의 단말 등 모든 자원이 인터넷에 노출되기 때문에, 정당하지 않은 목적의 접근이 있을 수 있다는 점을 전제로 시스템 전체를 감시해 변화를 감지하는 체계를 만들어야 한다.

제로 트러스트에서 요구하는 기능

제로 트러스트로의 전환이 어려운 이유

경계방어

- 경계를 지키는 기기나 서비스를 일원화하여 비교적 단순한 구조

제로 트러스트

- 단말이나 서버, 업무 애플리케이션이 보안 기능을 각각 갖춰야만 하는 구조

- 일부 부서에만 필요했던 보안 기능을 조직 전체에 적용하는 경우가 발생 가능

- 비용, 전체적인 설계, 운영 정책의 재검토 필요

제로 트러스트 실현에 필요한 기능

- 사용자나 단말의 인증 기능

- 외부에서 사내 애플리케이션에 접근할 때 VPN 을 대체하는 기능

- 경계 방어에서 프록시가 담당했던 단말 관리 기능

- 유해한 접근 탐지 체계의 강화

- 단말의 보안 강화 (엔드포인트 보안)

MFA (multi-factor authentication, 다요소 인증)

- 기존 경계 방어에서는 사용자 인증에서 ID와 암호로 충분하다고 여겼지만 제로 트러스트는 아님

- 다양한 인증 방법(2개 이상의 인증 방법)을 조합해 정식 사용자인지 자세하게 확인하는 방식이 필수

- 인증 방법 (인증 요소)

- 지식

- 정식 사용자인 본인만 알고있는 정보

- ID, password

- 소지

- 정식 사용자인 본인만 소지하고 있는 물건의 정보

- 컴퓨터 USB 포트에 연결해 사용하는 보안키, IC 카드, 본인 소유 스마트폰, 태블릿 등

- OTP (one time password) => OTP 를 받을 수 있는 것은 소유자가 사전에 등록한 전화번호의 단말 뿐임

- 생체

- 사용자의 신체적인 특징

- 지문, 홍채, 손바닥 정맥, 얼굴 등

- 지식

RIBA (risk-based authentication, RIBA)

- 사용자 및 단말의 상황에 맞춰 인증 기준이나 방법을 동적으로 변경하는 방식

- 사용자가 접근하는 장소나 단말 상태 같은 상황(context)을 보고 의심스러운 행동이 포착되면 인증을 거부하거나 인증 요소를 늘림 => 상황 기반 인증

- 의심스러운 상황 ?

- 동일한 ID라도 다른 나라나 지역에서 짧은 시간내에 접근했을 경우

- 인증 요소를 늘림 ?

- 일반적인 암호 입력에 더해 지문 혹은 문자 메세지 인증을 추가로 요구

- 상황에 따라 부여하는 권한을 변경할 수도 있음

- 예로, 보안패치가 적용되지 않는 단말이면 접근할 수 있는 업무 애플리케이션 제한

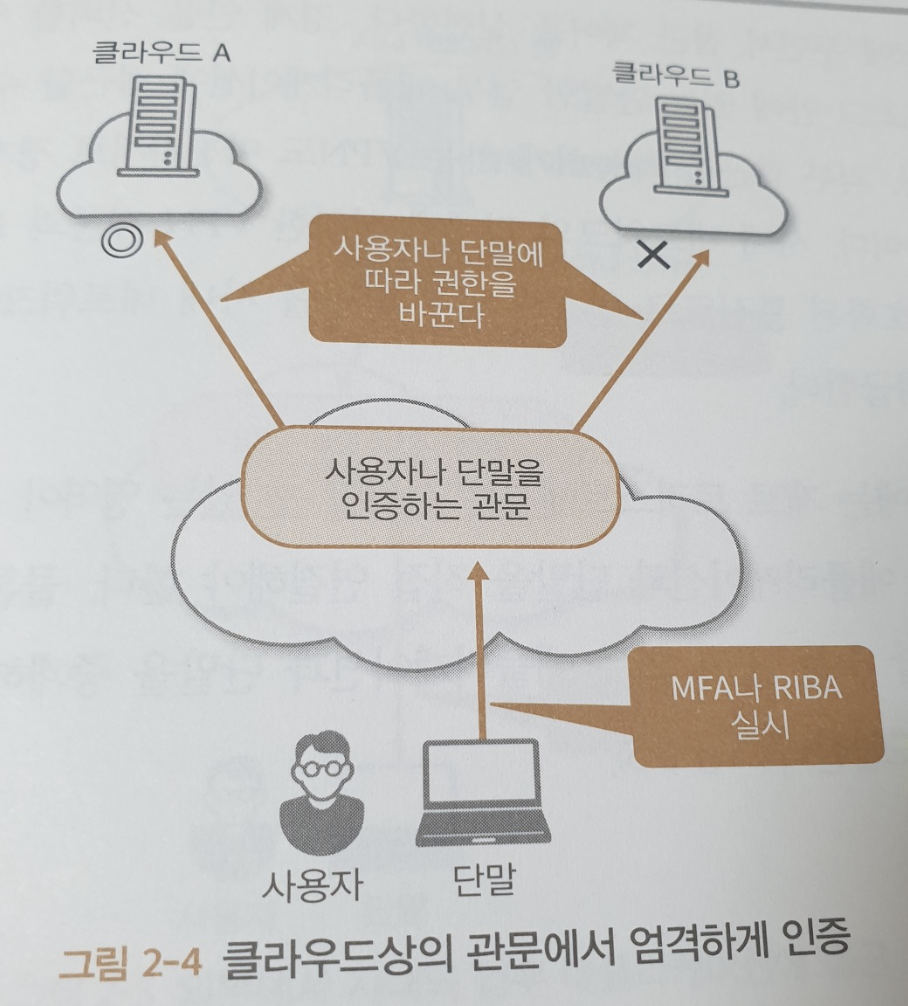

관문

- 사용자나 단말을 인증하는 기능의 관문

- MFA나 RIBA를 개별 클라우드에 일일이 구현하는 것은 어려우므로, 사용자 및 단말 인증과 각 서비스의 접근 권한을 결정하는 인가 기능을 일괄적으로 담당하는 '관문' 이 필요함.

- 사용자 관리 : IAM (identity and access management, 신원 및 접근관리)

- 외부에서 업무 애플리케이션과 단말을 연결하는 기능의 관문

- 외부에서 사내 네트워크에 접속할때는 기존 VPN을 사용했다면, 제로 트러스트에서는 VPN을 대체하는 '관문' 이 필요함

- IAP (identity aware proxy, ID 인지 프록시) : 클라우드 서비스

- 위 두가지 관문을 연계해 철저한 사용자 및 단말의 인증을 실시한 후 업무 애플리케이션에 접속하게끔 한다.

단말 관리

- 경계방어에서는 단말의 외부 반출을 금지하면 정보가 유출되는 원인이나 단말 경유 공격을 막을 수 있었으나, 제로 트러스트에서 단말은 외부에 있는게 전제임 (원격업무).

- 그러므로, 단말에 안전하지 않는 프로그램을 설치하거나, 분실하거나, 보안 설정을 허술하게 하면 정보 유출 등의 피해로 이어지므로 단말관리가 중요함

- 경계방어에서는 사내 네트워크에 설치한 프록시 서버로 단말의 인터넷 접근을 일원화해 관리 (사내 네트워크를 드나들때 무조건 프록시를 거침)

- 제로 트러스트에서 같은 기능을 실행하려면 프록시 서버의 기능을 하는 클라우드 서비스를 이용하는게 좋음

- SWG (secure web gateway, 보안 웹 게이트웨이) : 프록시 서버의 접근제어 역할

- CASB (cloud access security broker, 캐스비) : 클라우드 이용 상황 가시화

- 단말 자체를 인증 요소로 하거나 (조직이 대여한 단말만 인가), MDM(모바일 단말 관리), MAM (모바일 애플리케이션 관리) 등 단말 관리 기능을 제공하는 클라우드 서비스 존재

사이버 공격의 징조나 흔적 탐지

- 경계방어에서는 사내 네트워크의 데이터 흐름을 감시해, 침입 감지 시스템(IDS)나 침입 방지 시스템(IPS)같은 제품으로 실행

- 제로 트러스트에서는 각 단말이 어느 경로로 통신하는지 모르므로 사내 네트워크를 흐르는 데이터의 감시로 변화를 알아채는 것은 어려움

- 조직이 관리하는 네트워크 기기, 서버, 클라우드의 로그를 수집/분석 해 탐지

- SIEM (security information and event management, 보안 정보와 이벤트 관리) : 부적절한 접근을 탐지할 수 있는 제품이나 서비스

- 엔드포인트 단말의 경우 EDR(endpoint detection and response, 엔드포인트 탐지 및 대응) 제품을 사용할 수 있음

- 지능형 개인 방화벽, 바이러스 검사 소프트웨어 같은 기능

비교

| 보안 기능 | 경계 방어 | 제로 트러스트 |

|---|---|---|

| 사용자 인증 | ID와 PW | MFA, RIBA, SSO |

| 업무 애플리케이션의 이용 인가 | 업무 애플리케이션마다 개별로 설정 | 접근 정책과 대조해 그때마다 판단 |

| 사이버 공격의 탐지 및 방어 | 경계에 설치한 방화벽이다 UTM | SIEM |

| 사용자의 웹 접근 관리 | 경계에 설치한 프록시 서버 | SWG, CASB |

| 외부에서 업무 애플리케이션 이용 | VPN | IAP |

| 단말 관리 | 없음 (사내 네트워크는 안전) | MDM, MAM |

| 단말 보호 (엔드포인트 보안) | 개인 방화벽고 바이러스 검사 소프트웨어 | EDR |

제로 트러스트를 구성하는 클라우드 서비스

제로 트러스트와 경계 방어의 공존

- 경계 방어에서 제로 트러스트로 전환할 때는 경계 방어로 지킬 업무 애플리케이션과 서버는 남기고 단말이나 새롭게 이용을 시작하는 클라우드는 제로 트러스트로 운영하는 방법이 좋음

- 실제로 제로 트러스트를 전면 도입한 기업과 조직 중에도 일부 시스템은 경계 방어로 지키고, 외부는 VPN 으로 접속하는 방법을 채택한 곳이 많음

IAM : 사용자 인증과 필요한 권한 인가

- 접근한 상대방을 인증하고 필요한 권한을 부여하는 인가 기능 수행

ID 데이터베이스 + 접근 정책

- ID 데이터 베이스 : 시스템을 이용하는 사용자의 ID와 메타 데이터 (이름, 소속, 직책 등)를 연동해 보관

- 접근 정책 : 이용할 수 있는 애플리케이션과 데이터 등을 규정

- 사용자가 데이터나 애플리케이션에 접근하려면 ?

- 먼저 사용자 인증 (암호,MFA)

- 접근 정책에 따라 데이터나 애플리케이션에 접근하는 것을 인가

SSO (single sign-on, 통합 인증) 기능 제공

- 사용자가 한번의 인증으로 여러 클라우드 서비스나 애플리케이션에 로그인 할 수 있게 해주는 구조

- 서로 다른 용도로 사용하는 클라우드 서비스들과 업무 애플리케이션 일괄 로그인

ID 관리 자동화 기능 제공

- IAM과 인사 시스템을 연동하여 항상 최신 상태 유지 가능

- 인사 시스템에 신입 직원을 등록하면 자동으로 새로운 ID를 만들고, 그만두면 자동으로 삭제

RIBA(위헙 기반 인증) 도입 가능

대표적인 제품

- Azure AD

- AWS IAM

IAP : 외부에서 사내의 업무 애플리케이션에 접근

- VPN 을 사용하지 않고 인터넷으로 사내의 업무 애플리케이션에 접근하는 환경 마련 가능

- IAP(identity aware proxy, ID 인지 프록시)는 사용자와 애플리케이션 간 통신을 중개하는 프록시임 (애플리케이션의 관문)

- 통신을 암호화하여 인터넷을 경유해도 안전하게 업무 애플리케이션 사용 가능

- 사내 네트워크에 '커넥터(connector)' 라고 불리는 서버를 설치하고, 커넥터로 클라우드 서비스인 IAP와 연계

- ID 인지형이라고 불리는 것은 사용자가 애플리케이션을 이용할 때 마다 IAM과 연계돼 인증이나 인가를 다시 하기 때문 => IAP와 IAM을 연계하여 안전성을 확보

- 사내 사용자라고 할지라도 안전하다고 보지 않고, 애플리케이션을 이용할 때마다 사용자와 단말을 확인해 보안을 강화시킬 수 있지만, 얼마나 엄격하게 운영할지는 조직의 보안 운영 정책에 달려있음

VPN과 IAP 차이점

- VPN은 사내 네트워크로 접근하는 것을 제어하지만 IAP는 애플리케이션 단위의 접근을 제어한다.

- VPN은 사용자가 한번 사내 네트워크에 들어오면 추가 확인 없이 모든 서버에 접근할 수 있음

- 보안 취약 (공격자가 한 번 네트워크 내 접속하면 횡방향 이동 가능해짐)

- IAP는 업무 애플리케이션에 직접 접근하는 것은 커넥터이며 사용자는 사내 네트워크의 서버에 직접 접근할 수 없음. 접근할 때마다 사용자나 단말의 인증 및 인가를 실시함

- 공격자가 정식 사용자로 위장해도 접근 장소나 환경의 변화를 탐지해 공격 방지 가능

- IAP는 VPN 보다 네트워크 설계가 간단하다.

- VPN을 이용하려면 외부에 있는 사용자가 VPN 제품에 접근할 수 있어야 하므로 사내 네트워크 '밖'에 두어야 한다.

- 인터넷과 사내 네트워크 환경 사이 DMZ에 설치하거나, 외부 통신이 VPN 제품에 도달할 수 있도록 방화벽을 열어둠.

- 네트워크 설계나 운영을 복잡하게 만들 수 있고, 설정 오류 등으로 외부 공격 초래 가능

- IAP는 커넥터를 사내 네트워크 안에 설치하기만 하면 됨

- 설치 및 운영은 복잡하지 않음 (

않다고 함.. 한번도 안써봐서 모름) - 인터넷에 있는 IAP와의 통신은 커넥터 쪽에서 개시하는 형태기 때문에 네트워크 기기의 설정을 변경하지 않아도 바로 사용할 수 있음. (

아웃바운드가 다 막혀있으면 설정을 변경해야 할듯..)

- 설치 및 운영은 복잡하지 않음 (

SWG : 사용자의 인터넷 접근을 관리

- SWG(secure web gateway, 보안 웹 게이트웨이)는 사용자 단말을 드나드는 데이터를 확인하는 클라우드 서비스이다. 프록시 서버로 작동하며, 웹사이트나 다른 클라우드 서비스 및 사용자의 단말 사이에 끼어들어 주고받는 데이터를 중계하거나 확인한다.

- 유해한 웹사이트나 클라우드로 접근하는 것을 막으면서 맬웨어 등의 유해한 데이터가 사용자 단말에 침입하는 것 방지

- 경계 방어의 방화벽이나 UTM, 프록시 서버 역할

CASB : 클라우드의 이용 상황을 감시하고 관리

- 경계 방어의 사내 네트워크에서는 사내에 설치한 프록시 서버를 경유해 클라우드 서비스로 접근하는 것이 일반적

- 프록시로 접근 제어를 일원화하여 관리하고, 로그를 조사하면 접근 상황도 파악 가능

- 제로 트러스트는 항상 사내 네트워크를 경유하지 않아 프록시 서버로 관리가 어려운데, 이때 유용한 것이 CASB(cloud access security broker, 캐스비)

- 클라우드로의 통신을 모두 탐지해 검사하는 제품/서비스(Broker형) 뿐만 아니라 클라우드 서비스 내 API 와 연계되는 제품/서비스(API형)도 CASB라고 부름

| 구분 | 유형 | 설명 |

|---|---|---|

| 사용자 측면 | Agent 형 |

– 사용자 단말 내 S/W 기반 접근통제 – 사용자 OS 별 별도 개발 필요 |

| 사용자 측면 | Private 형 |

– 사용자 조직 내 H/W기반 통제, DLP – 사용자에 Agent 설치 필요 |

| 플랫폼 측면 | Public 형 |

– 클라우드 플랫폼 내 H/W 기반 통제 – 병목현상이 발생하지 않도록 설치 |

| 플랫폼 측면 | API 형 |

– 클라우드 플랫폼 내 API 기반 통제 – 클라우드 서비스 환경 기반 개발 |

4종류의 기능 분류

- 클라우드의 이용 상황을 알 수 있는 기능

- CASB는 클라우드와 연계돼 로그인 상태나 데이터의 업로드 및 다운로드 등의 정보를 얻을 수 있음

- DLP 기능

- 기업이 정한 규칙에 따라 기밀 정보가 클라우드로 유출되는 것을 막을 수 있음

- 기밀정보를 찾으면 정보를 암호화되거나 접근을 차단

- CASB와 DLP는 다른 서비스로 제공되는 경우가 있음

- 컴플라이언스 (compliance, 법령 준수) 기능

- 이용하는 클라우드 서비스의 인증 기능이나 데이터 보호 기준 등이 국가나 업계의 규제, 기업의 컴플라이언스를 위반하지 않았는지 확인

- 위협 방어 기능

- 클라우드에서 맬웨어를 탐지한 경우에는 격리 등의 조치를 하거나, 보안수준이 낮고 정보 유출 위험이 높은 클라우드로 접근하는 것 차단

MDM, MAM : 모바일 단말과 애플리케이션 관리

- 대부분 단말이 사내 네트워크에 고정된 경계 방어와 달리, 제로 트러스트에서는 다양한 장소에서 개별 단말이 사용되며, 개별 단말의 원격 관리가 필수다.

- 때에 따라서 단말에서 작동하는 애플리케이션도 관리해야 한다

- MDM(mobile device management, 모바일 단말 관리)

- 스마트폰이나 태블릿, 노트북 등의 사용자 단말을 원격에서 관리

- MAM (mobile application management, 모바일 애플리케이션 관리)

- 단말에서 작동하는 애플리케이션을 개별적으로 관리

- 단독으로 제공하는 경우도 있지만 MDM 기능 중 하나로 포함하는 경우가 늘고있음

- 이 두개는 이전부터 존재해 스마트폰 등을 직원에게 제공하는 조직에서는 도입한 서비스임

MDM

-

클라우드 또는 사내 네트워크에서 운영하는 관리서버 + 사용자 단말에서 작동하는 에이전트

-

시스템 관리자가 관리 서버에서 단말로 명령을 보내고, 그 명령을 받은 단말의 에이전트가 명령을 실행

-

기능

1) 자산 관리도구 기능- 단말의 자산번호, OS 버전, 보안 패치 적용 유무, 단말이 있는 장소 등 자동으로 다양한 정보 수집

- 다른 클라우드와 연계시킬 수도 있는데, IAM과 연계시키면 '최신 보안 패치가 적용되지 않은 단말은 접근을 거부하거나 추가적인 사용자 인증을 요구한다' 같은 운영 정책을 자동으로 실시 가능

2) 클라이언트 관리 도구 기능

- 여러 단말에 초기 설정이나 업무 애플리케이션 배포 등을 한번에 실시

- 시스템 관리자가 '프로필'이라고 불리는 설정 데이터를 만들면 MDM 관리서버에서 일괄로 배포해 자동 적용 시키고, 사용자의 소속 부서나 직책에 따라 다른 프로필을 만들어 적용 가능

3) 단말의 기능을 강제적으로 금지하는 기능

- 단말에 내장된 카메라의 실행이나 SD 메모리 카드로의 접근을 금지할 수 있음

4) 원격 잠금과 원격 삭제 기능

- 외부에서 단말을 분실하거나 도난당한 경우 네트워크로 단말을 조작할 수 없게 하거나 데이터를 삭제해 포맷 시킬 수 있음

MAM

- 애플리케이션마다 '외부 애플리케이션과의 연동 금지', '복사 및 붙여넣기 금지' 등의 보안정책 적용 가능

- 업무 애플리케이션이 작동하는 가상 영역을 단말에 만들어 개인 애플리케이션과 분리하는 구조

- 업무 애플리케이션과 개인 애플리케이션 사이에서는 데이터를 주고받을 수 없게함

SIEM : 로그 분석 위험 방지

- 다양한 종류의 로그를 분석해 사이버 공격을 발견할 수 있다.

- 2000년 후반에 SIEM 제품이 시장에 등장했었지만, 대량으로 출력되는 로그 수집 및 보존에 대용량 스토리지가 필요하며 분석에도 좋은 성능의 기기가 필요했기 때문에 도입 장벽이 높았다.

- 그러나 클라우드의 등장으로 이런 문제가 해결되면서 도입 장벽이 낮아짐

DLP : 외부에 유출하면 안되는 데이터 감시

- DLP(data loss prevention, 데이터 유출 방지)는 외부에 유출되면 안되는 데이터를 감시해 유출을 막는 '감시원' 역할을 함

- 네트워크의 특정 장소가 아닌, '주고받는 데이터(파일)' 에 주목해 기밀정보 보호

- 1) 어떤 정보를 어떻게 보호할지 2) 기밀정보를 탐지했을때 어떻게 행동할지 2가지 규칙 정의 (DLP 정책)

- 기능을 실행하는 장소에 따라 3종류로 구분 가능

| 엔드포인트 DLP | 네트워크 DLP | 클라우드 DLP |

|---|---|---|

| - 단말에 에이전트 소프트웨어를 도입하는 방식 | - 네트워크에 흐르는 데이터를 실시간으로 감시 | - 다른 클라우드에 있는 데이터의 유출 방지 |

| - 단말 내 파일복사, 메일 전송 등 제어, USB로 연결한 외부 스토리지에 저장하는 것 등 제어 | - 클라우드가 공개하는 API를 호출해 연동되며 보관된 파일의 내용을 확인하거나 파일의 다운로드 방지 |

EDR : 단말 공격 탐지화 피해 확대 방지, 자가 복구

- EDR (endpoint detection and response, 엔드포인트 탐지 및 대응)은 단말(엔드포인트)을 지키는 보안제품이나 기술을 일컫는다.

- EDR은 바이러스 검사 소프트웨어와 병용하는 형태임

- EDR과 구분하고자 바이러스 검사 소프트웨어를 EPP(endpoint protection platform, EPP) 로 부르기도 함

- EPP가 맬웨어의 감염 방지에 집중한다면 EDR은 '맬웨어에 감염된 후의 피해 방지'에 중점을 둠

EMR 기능

- 탐지 : 맬웨어 감염이 의심되는 이상한 행동을 자동 탐지

- 억제 : 의심스러운 프로그램을 중지시키고 통신 차단

- 조사 : 침입에 사용된 취약점이나 감염 범위 등을 조사

- 복구 : 맬웨어로 바뀐 파일 등을 복구

제로 트러스트 서비스 간 연계

제로 트러스트는 단순한 각 서비스의 도입이 아닌 각 서비스들 간의 "연계(조햡)" 로 구현한다.

클라우드를 사용하면 대부분 서비스 간 연계가 자동으로 이루어지는 혜택을 받을 수 있다.

어떤 서비스들을 연계할지는 지켜야할 자원의 중요도에 따라 판단

연계 예시

1단계 : 사용자 및 단말 인증,인가 + VPN 을 사용하지 않고 사내 애플리케이션 접근 구현

- 사용자는 IAM에 접근해 사용자 인증을 한다. (IAM에 접근제어를 일임하고 SSO 실현)

1-1. 물리적 보안이 없는 IAM는 어떤 기기도 접근할 수 있으므로, MFA 인증이 필수이다.

1-2. RIBA의 도입도 검토하여, 접근한 사용자나 환경에 따라 동적으로 인증 강도를 변경할 수 있게 한다.

1-3. 단말 상태를 관리하는 MDM 및 MAM 과 IAM을 연계하면 비교적 쉽게 RIBA 를 도입할 수 있다.

1-4. 여기서 단말의 보안 상태가 이상하다는 것을 탐지하는 EDR과 연계할 수도 있다. - 정식 사용자라면 그에 맞는 접근 권한을 부여해 클라우드에 접근할 수 있도록 한다.

- 접근 대상은 클라우드 뿐만 아니라 사내 네트워크에 설치한 업무 애플리케이션에도 접근해야하기 때문에, IAP를 IAM과 연계한다.

- 이로써 클라우드와 업무 애플리케이션의 접근 제어를 일원화해 관리할 수 있으며, 사용자도 양쪽 서비스에 매끄럽게 접근할 수 있다. 또한 탈 VPN을 실현할 수 있다.

2단계 : 유해한 접근 감시 구현

- SIEM과 IAM을 연계하여 업무 애플리케이션이나 사용자 단말이 출력하는 로그를 분석해 빠르게 사이버 공격이나 시스템 문제의 징조를 탐지해 영향을 최소화할 수 있음

- 클라우드 서비스인 API를 경유해 정보를 수집하는 CASB를 SWG와 연계하여 실시간으로 부적절한 이용 등을 탐지하고 차단할 수 있음 (CASB와 SWG 모두 동일한 서비스로 제공되는 경우도 있음)

제로 트러스트 도입 절차

- 제로 트러스트는 보안에 대한 사고방식이며, 다양한 실현 방법과 보안 수준이 있다. 정답은 없다. 조직에 따라 해답은 다르다.

- 구글 조차도 완전한 도입에 8년 걸렸으며, 갑자기 완전한 제로 트러스트로의 전환은 불가능하다. 이미 제로 트러스트를 도입한 대부분의 기업도 경계 방어와 병용한다.

1단계 : 사용자의 신원관리

- 제로 트러스트의 전제는 "사용자를 신뢰하지 않는다" 이므로, 엄격한 사용자 신원 관리 및 접근제어가 중요하다.

- IAM을 도입함으로써 실현할 수 있다.

- 모든 사용자의 이름, 메타 데이터를 DB화 하고 동시에 각 속성의 접근 정책을 설정한다.

IAM을 도입해 클라우드 접근만 제로트러스트화 하는 방안

- 외부 사용자는 물론 사내 사용자에게도 IAM으로 클라우드에 접근하도록 관리하는 것이 좋음

- IAM 을 관문으로 두면 외부 사용자는 VPN, 프록시 서버, 방화벽 등 사내 네트워크를 경유하지 않고 클라우드 접근 가능 => 편의성 ↑, 네트워크 부하 ↓

- IAM은 누구나 접근할 수 있으므로 MFA 도입 필수

2단계 : 단말의 관리와 보호

단말의 관리 및 보호

- 제로 트러스트에서는 사용자와 마찬가지로 단말도 신뢰하지 않는다!

- 경계 방어에서는 사내 네트워크의 단말의 반출/반입을 금지시켜 안전을 확보했으나, 제로 트러스트는 단말의 위치를 알 수 없다. 즉, 원격으로 단말 상태를 관리해야하고 필요에 따라 제어 및 보호한다.

- MDM을 도입하여 사용자가 소유한 단말을 원격으로 관리하고 설정을 변경하거나 확인할 수 있다.

- 조직이 허가하지 않은 애플리케이션 설치 제한, 단말 분실 시 원격으로 데이터 삭제 가능하다.

- 단말을 보호하는 것에는 EDR도 고려할 수 있다.

- IAM과 조합하면 RIBA를 이용할 수 있기 때문에 더욱 견고한 보안이 가능하다.

BYOD(bring your own device, 개인 장치의 업무 활용) 환경이라면?

- 한 대의 단말에 업무 데이터와 사적 데이터가 뒤섞인 환경이라면 애플리케이션 단위로 제어할 수 있는 MAM 도입이 바람직하다.

- 단말의 영역을 회사와 개인으로 나누어서, 회사 계정으로 이용하는 업무용 클라우드는 회사에서만 접근 할 수 있게끔 하고, 업무 데이터는 회사 영역에만 보존할 수 있도록 한다.

- 회사가 관리하지 않는 개인용 클라우드 및 스마트폰에 업무 데이터를 복사하는것이 불가능하다.

- 단말이 분실되면 회사 영역에 있는 데이터만 삭제하는 것도 가능하다.

3단계 : 탈VPN

- 제로 트러스트의 장점 중 하나가 탈 VPN이다.

- IAP(ID 인지 프록시) 를 도입하면, 외부 사용자가 VPN을 경유해 사내 네트워크에 접속하지 않아도 업무용 클라우드나 사내 네트워크 안의 업무 애플리케이션을 이용할 수 있다.

- 초기에는 IAP를 경유할 업무 애플리케이션을 일부로 한정하고, VPN 비율을 천천히 줄이는 것이 좋은 방법이다.

탈 VPN을 강조하는 이유?

COVID-19의 전 세계적 유행으로 정부 방침에 따라 불필요한 외출과 출근에 제한이 생겼다. 많은 기업과 조직은 원격 근무를 도입했으며, VPN 사용자가 급증해 'VPN 정체 현상'을 초래했다. 미리 준비한 VPN 제품으로는 감당하지 못해 급하게 보강하는 경우도 많았다. 이에 VPN을 사용하지 않고 사내의 업무 애플리케이션에 접근 가능한 제로 트러스트로 관심이 쏠렸다.

그러나 탈 VPN은 제로 트러스트의 일면에 지나지 않는다. 사용자와 단말의 엄격한 인증 및 관리가 있어야 의미가 있다.

4단계 : 보안 수준 향상

- SWG, DLP, CASB, SIEM을 도입하여 보안 수준을 높일 수 있다.

제로 트러스트를 위협하는 사이버 공격

피싱 사기 : 가짜 로그인 페이지로 유도

- 피싱(phishing)

- 사용자를 가짜 로그인 페이지로 유도해 ID 및 암호같은 정보를 입력하도록 유도해 뺴앗는 사이버 공격 기법

- 스미싱(smishing)

- 문자(SMS)와 피싱을 조합한 단어로, 문자 메세지나 전화로 가짜 페이지 방문을 유도하는 수법

- 비싱(vishing)

- 보이스 피싱의 줄임말로 전화를 활용한 수법

- 중간자 공격 (man in the middle attack, MITM)

- MFA를 사용하면 피싱 사기를 당해 ID 및 암호를 빼앗겼어도, 다른 인증 요소를 빼앗기지 않았다면 부정한 접근을 당하지 않는다. 하지만 MFA도 위험한 부분이 있는데, OTP가 그 예다.

- 가짜 사이트로 유도된 사용자가 입력하는 것을 실시간으로 공격자가 감시한다면 OTP도 빼앗기게 된다

- FBI와 CISA가 내놓은 대책은, 접근하려는 단말도 전자 인증서나 하드웨어 토큰, 설치된 소프트웨어 확인 등으로 인증해 대항하는 것이다.

멜웨어 : 공격자의 뜻대로 작동하는 '나쁜 소프트웨어'

- malicious(악의있는) + software 를 조합한 단어로, 이전에는 컴퓨터 바이러스나 바이러스라고 많이 불렀다.

- 바이러스라고 불렸던 이유는, 다른 프로그램에 맬웨어 자신을 심는 형태가 많았기 때문이다. (숙주 감염)

- 감염 방법으로 맬웨어를 분류해 '바이러스', '웜worm', '트로이목마trojan horse' 등으로 구별한다.

- 맬웨어는 MS의 워드나 엑셀같은 프로그램이다.

- 차이점은 실행 시의 동작 방법이다.

- 애플리케이션 : 사용자에게 이익이 되는 동작을 하며 사용자 의도대로 실행

- 맬웨어 : 공격자가 개발한 프로그램으로써, 사용자가 의도하지 않은 유해한 작동을 함(공격자의 의도대로)

- 봇(bot)

- 공격자가 빼앗은 컴퓨터를 인터넷으로 원격조작하는 맬웨어.

- 웜(worm)

- 네트워크를 경유해 다른 컴퓨터에 맬웨어 자신을 복사하는 방식으로 감염을 확대하는 맬웨어.

- 웜은 원래 지렁이라는 뜻인데, 네트워크를 따라 퍼지며 증식시키는 개념 때문에 붙여진 이름임

- 트로이 목마(trojan horse)

- 유용한 프로그램이나 데이터 파일처럼 보이도록 위장해 사용자를 속이고 사용자가 스스로 실행이나 복사하도록 유도해 침입하는 멜웨어.

- 그리스신화 트로이 전쟁의 트로이 목마에서 유래

최근의 주요 사이버 공격

| 종류 | 설명 |

|---|---|

| 비즈니스 메일 사기 (business email compromise, BEC) | 거래처나 상사 등으로 위장한 메일을 보내 공격자의 계좌로 급전을 입금하도록 유도하는 방법. |

| 이모텟(Emotet) | 메일로 감염을 퍼뜨리는 대표 멜웨어. 첨부한 워드 파일에 심은 매크로로 감염을 퍼트림. 2021년 1월에 근절됨. |

| 드라이브 바이 다운로드 공격 (drive-by download attack) | 함정이 있는 웹사이트로 유도해 웹 브라우저의 취약점을 공략한 후 맬웨어에 감염시킴. |

| 공급망 공격 (supply chain attack) | IT기기 및 소프트웨어의 패치를 배포하는 서버에 침입하거나 배포를 담당하는 회사에 침입해 정식 패치 등에 맬웨어를 심는다. |

| 랜섬웨어(ransomware) | 컴퓨터에 보존된 데이터를 암호화해 이용할 수 없도록 만들고 복구하고 싶다면 돈을 요구하는 등 협박하는 맬웨어. |

| 폭로형 랜섬웨어 공격 | 랜섬웨어로 암호화하기 전 기업의 기밀 정보를 훔쳐 일부를 마음대로 공개하고 요구에 따르지 않으면 모든 데이터를 공개한다고 협박한다. |

| VPN을 경유한 침입 | 외부에서 접근할 수 있도록 하는 VPN 제품의 취약점을 이용한다. 보안 패치를 적용하지 않는 제품을 노린다. |

| 자급자족형 공격(living off the land attack, LotL | 침입한 컴퓨터의 공식 도구나 윈도우의 표준 명령어로 공격한다. 맬웨어를 전달하는 것이 아니기에 발견이 어려움. |