0. 네트워크 계층

간략하게 네트워크 계층에 관해 정리.

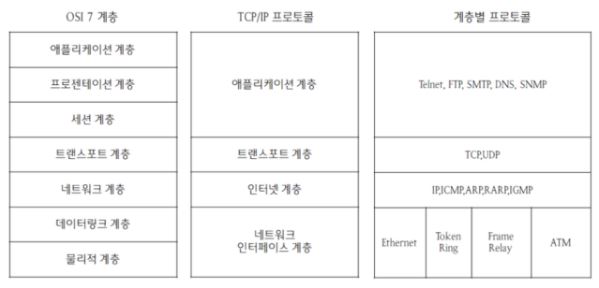

① OSI 7 계층 : 네트워크에서의 통신 과정을 7단계로 정리

② TCP/IP 프로토콜 : OSI 7 layer와 유사하지만 계층 갯수와 구조가 상이함

1. Packet Filter

- operates on network layer

1) concept

: packet 정보를 기반으로 network layer에서 동작하는 firewall (IP)

2) Advantage

Speed (packet header만 검사하므로)

3) Disadvantages

IP 주소를 위조할 수 있고, NAT 장치 아래에서 다른 컴퓨터를 구별하는 데 사용되는 포트 번호는 무시되며, TCP 연결 또는 응용 프로그램 데이터에 대한 블라인드 차단 등의 단점이 있습니다. 따라서 IP 주소가 변경될 수 있으므로 블랙리스트 유지가 어려울 수 있습니다.

4) Attack - TCP ACK Scan

: TCP ACK Scan은 Packet Filter에 대한 공격으로, 공격자는 방화벽을 통해 열린 포트를 스캔하며, ACK 비트를 설정하고 이전 3-way 핸드셰이크 없이 패킷을 보냅니다. 이는 TCP/IP 프로토콜을 위반하며, ACK 패킷은 패킷 필터 방화벽을 통과하며 계속되는 연결의 일부로 나타납니다. 이에 대해 수신자는 RST를 보냅니다.

2. Circuit Gateway

- operates on TCP

Packet fileter의 취약점을 극복하고자 'state'개념을 추가함

1) 동작 방식

각 TCP 세션의 모든 패킷을 재조립하고 검사함으로써 패킷 필터에 상태(state)를 추가합니다. 이는 패킷 필터가 할 수 있는 모든 작업을 수행할 수 있으면서도, TCP ACK 스캔과 같은 연결 관련된 공격을 방지할 수 있도록 합니다.

TCP ACK 스캔은 일반적으로 대상 컴퓨터에서 열려있는 포트를 찾기 위해 수행됩니다. 이 때, 공격자는 3-way handshake 과정을 거치지 않고, ACK 비트만 설정된 패킷을 보냅니다. 이러한 패킷은 패킷 필터에서 걸러지지 않고, 이미 존재하는 연결로 오인될 수 있습니다.

2) Advantage

- TCP 세션의 상태를 기억하고 있으므로, 3-way handshake 없이 보내진 ACK 패킷을 걸러내고, 이미 연결된 세션과 구분할 수 있습니다. 이를 통해 TCP ACK 스캔 공격을 방지할 수 있습니다.

3) Disadvantage

- application data 열람 불가

- packet filtering보다 느림

3. Application Proxy

- workts on application layer

1) 동작 방식

- 들어오는 application data를 검사

e.g. 메일 필터, 웹 프록시 (스팸이나 워드 파일과 같은 위험한 데이터를 차단하거나 제거하기 위해 사용)

2) Advantage

- 연결 및 애플리케이션 데이터의 전체적인 보기를 제공하며, 악성 코드와 같은 나쁜 데이터를 애플리케이션 레벨에서 필터링

3) Disadvantage

- 매우 느림 (성능 저하의 원인)

4. Intrusion Detection

-

그렇다면 침입(Malware)을 탐지하려면 무엇을 고려해야하는가?

① Who is likely to intruder?방화벽을 통과한 그냥 외부인일 수도 있고, 공격자일 수도 있음

② What do intruders do?

공격자들이 무엇을 수행할지가 미지수

ⓐ 잘 알려진 공격 수행

ⓑ 잘 알려진 공격에 변형 수행

ⓒ 덜 알려진 공격 수행

ⓓ 시스템 자원 사용

등 .. 침입 후 다양한 공격을 수행할 수 있다.

1) Networking Tools for Monitoring

- IDS ( Intrusion Detection Systems)

: firewall(방화벽)이 외부의 침입을 막는 것이라면 IDS는 징후, 손상등을 세부적으로 판단하는 모니터링 시스템

2) How to detect intrusions?

① misuse detection (오용 감지)

정해진 행동 영역(모델링)을 통해 침입 감지

② anomaly detection (이상 감지)

오용감지-①의 방식처럼 정해진 행동 양식을 규정하고 일반화하기가 어려울 떄의 접근 방식으로 이상 행동을 감지

- advanatages

unknown attack을 감지할 수 있음- disadvantages

일반적으로, 독자 사용되지 않음

왜 이상 행동(비정상적)인지 증명하는 데 노력이 필요함 (효율성 측면