AWS VPC 구성부터 ECS 배포까지

이번에는 구성된 VPC의 public, private subnet의 사용 이유와, 성공적으로 구성되었는지 확인방법을 알아보겠습니다.

진행은 public, private subnet에 각각 EC2 인스턴스를 만들어서 각각의 접근 방법에 대해 알아보도록 하겠습니다.

EC2로 이동해서 인스턴스를 두 개 만들어보겠습니다.

1. 인스턴스(Public, Private) 생성하기

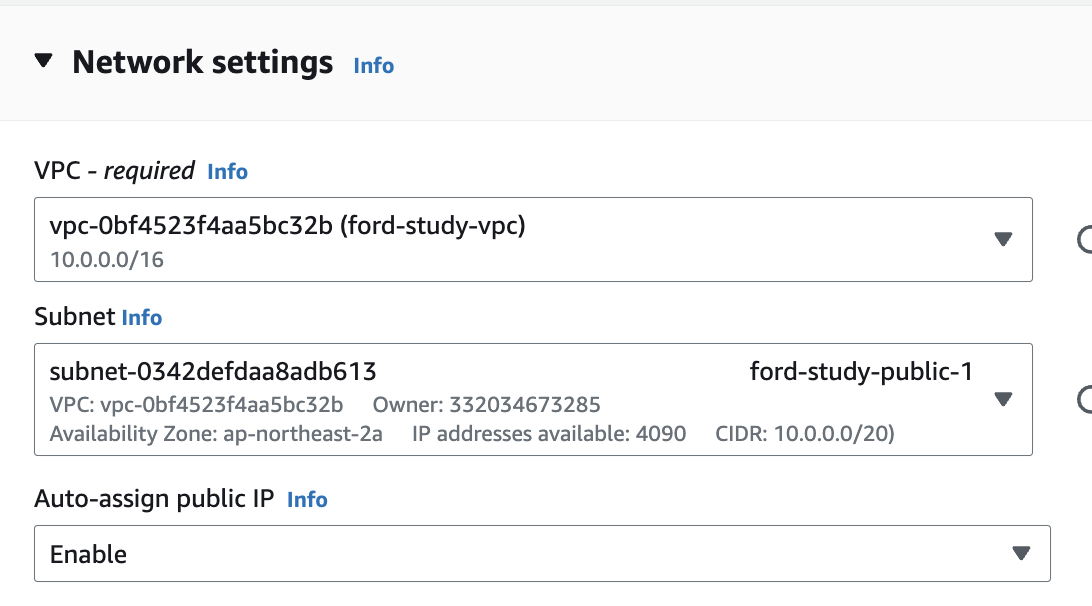

퍼블릭 인스턴스 생성하기

- 다른 요소는 편한대로 해 주시되, Network 탭은 위와 같이 수정해줍니다.

- VPC는 반드시, 이전 글에서 만든 VPC로 설정해줍니다.

- Subnet도 우선 Public 1로 선택 해 줍니다.

- Public이므로 반드시! Auto-assign public IP를 Enable로 설정해줍니다.

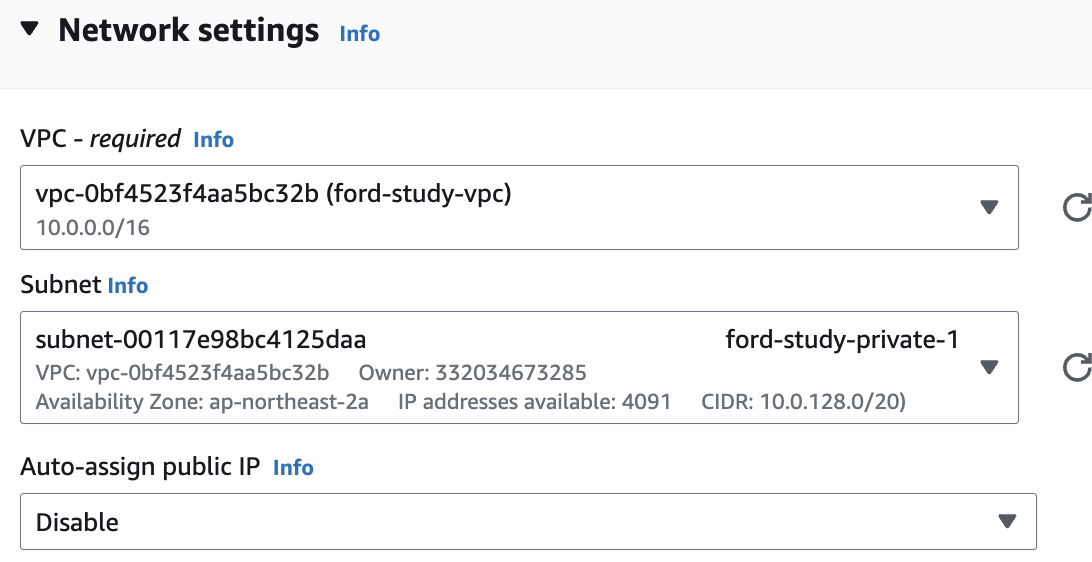

프라이빗 인스턴스 생성하기

- 프라이빗 인스턴스의 경우에도 비슷하게 VPC를 선택해줍니다.

- Subnet은 Private 1로 선택 해줍니다.

- Private이므로 반드시!! Auto-assign public IP를 Disable로 설정해줍니다.

접근 확인

-

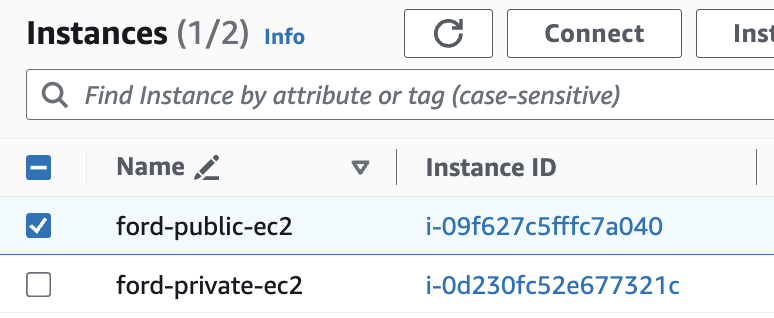

인스턴스 정보

인스턴스 이름 타입 Public IP Private IP ford-public-ec2 Public 3.39.248.179 10.0.8.140 (10.0.0.0/20) ford-private-ec2 Private - 10.0.138.160 (10.0.128.0/20) -

위처럼 인스턴스 두 개가 생성되었습니다.

-

각각 Private IP는 각각의 서브넷에 알맞게 생성되었습니다.

-

Public instance만 Public IP가 할당되었습니다.

이제 두 인스턴스에 각각 접근 해 보면, 우리가 VPC를 구성한 이유를 알 수 있습니다.

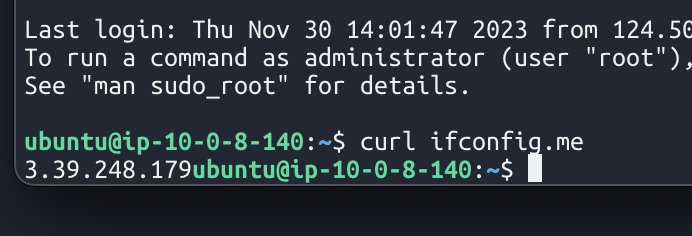

Public Instance에 접근하기

# 내부 IP이므로 당연히 접근 불가

ssh -i ./ford10082a.pem ubuntu@10.0.8.140

# 접근 가능

ssh -i ./ford10082a.pem ubuntu@3.39.248.179

- 정상적으로 접근되는 것을 확인 할 수 있습니다.

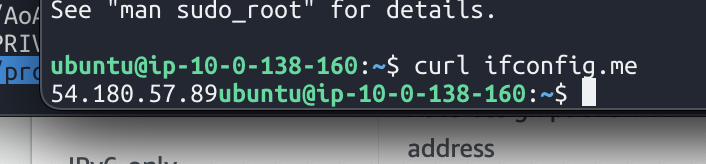

Private Instance에 접근하기

- 네, 당연스럽게도 private instance에는 직접 접근 할 수 없습니다.

- 하지만, 그렇다고 접근 할 수 없는것은 아닙니다. 우리가 만든 Public 인스턴스를 통해 접근할 수 있기 때문이죠.

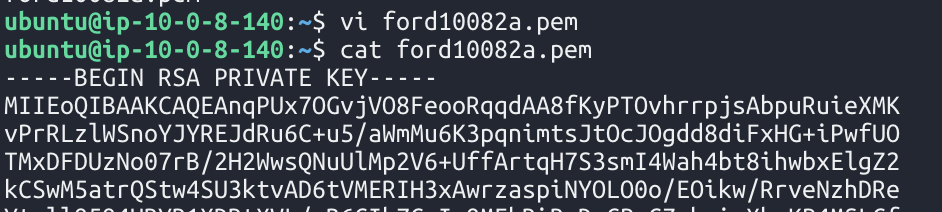

- Public Instance 에 key를 복사해주고, key 권한을 400으로 바꿔줍니다.

chmod -R 400 ./ford10082a.pem

- 이후 public instance 내부에서 private isntance로 접속을 시도하면 성공적으로 접근 가능합니다.

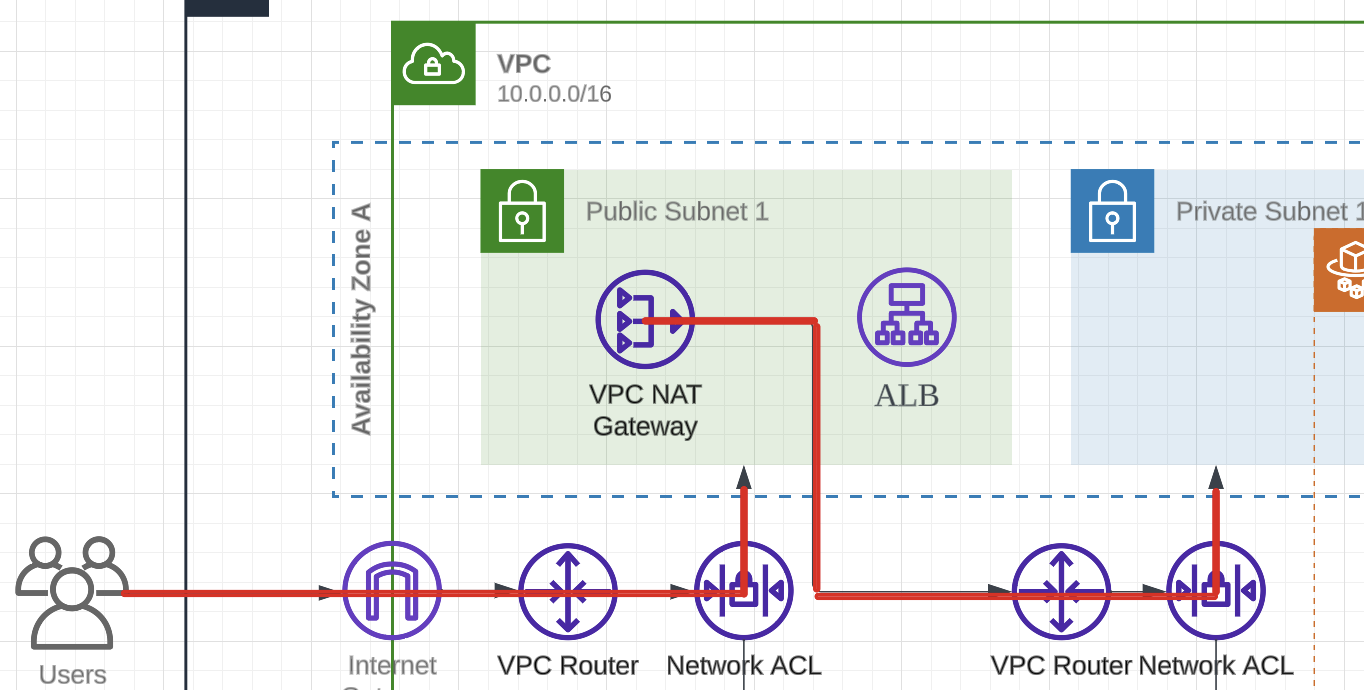

전반적인 흐름을 다이어그램으로 알아보면 아래와 같습니다.

위처럼, Public, Private 서브넷을 구분함으로서 필요에 따라 접근을 제어할 수 있음을 확인했습니다.