- 방화벽은 전달되는 패킷의 정보(프로토콜, 포트, IP 주소 정보)를 바탕으로 전송을 허용 또는 거부하는 시스템

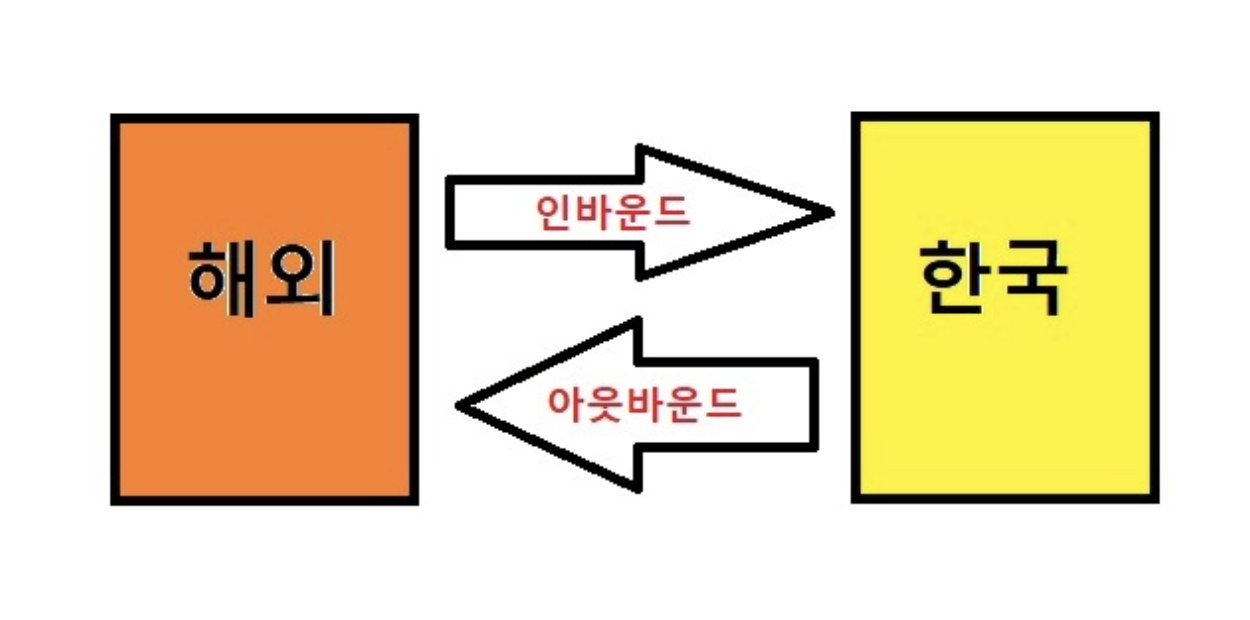

Inbound

- 외부 네트워크에서 발생해 내부 네트워크로 패킷이 전달되는 것을 Inbound 트래픽

OutBound

- 내부 네트워크에서 발생해 외부 네트워크로 패킷이 전달되는 것을 Outbound 트래픽

즉, 방화벽의 Inbound, Outbound 규칙은 패킷의 전달 방향(내부, 외부)과 통신 프로토콜, 포트, IP 주소를 기준으로 트래픽을 허용하거나 거부하는 규칙을 의미

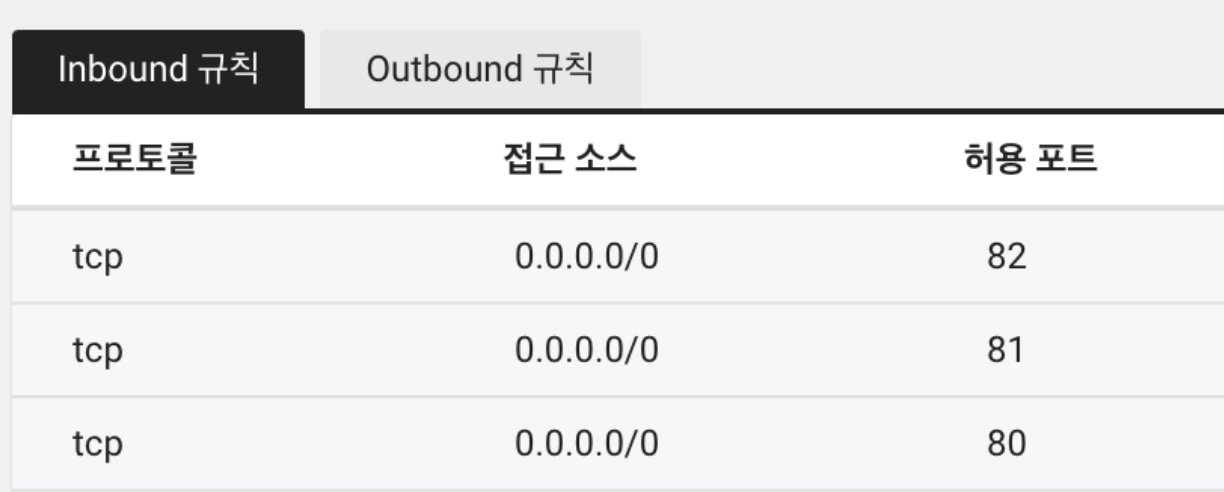

매우 취약한 구성 예시

0.0.0.0/0(IPv4)과 ::/(IPv6)를 지정하면 누구든지 지정된 프로토콜을 사용하여 모든 IP 주소에서 인스턴스에 액세스할 수 있게 된다

그렇게 생각한 이유 :

사실 프로젝트 진행 도중 급한 test site를 띄어본다고 이런식의 규칙을 지정하다 보면, 보안 위협을 증가시킬 수 있으며, 네트워크 및 시스템에 다양한 위험을 초래할 수 있다.

key point

1) 보안 위협 증가: 모든 IP 주소로부터의 접근을 허용하면 악의적인 사용자등의 접근으로 인해 시스템 및 네트워크에 대한 공격 가능성이 증가한다.

2) DDoS 공격: 인터넷에서 어떤 IP 주소에서든 접근이 허용되면 대규모 DDoS (Distributed Denial of Service) 공격 (=악의적인 사용자들이 대량의 요청을 보내서 서비스를 마비)에 취약해진다.

3) 데이터 유출: 아웃바운드 접근에 대한 모든 IP 주소의 허용은 데이터 누출의 위험을 증가시킬 수 있습니다. 악의적인 코드 또는 악성 프로그램이 외부로 데이터를 전송할 수 있습니다.

- 여기까진 생각한 부분

- 여기선 생각을 못한 부분

4) 권한 원칙 : 정보 보안 원칙은 인가된 사용자만 접근해야 한다는 기밀성을 가지기에 다수보단 소수의 사용자 즉 최소 권한 원칙을 따른다고 할 수 있다. 필요한 권한만 부여하고 불필요한 권한은 거부해 비인가된 사용자를 걸러내야 한다. 따라서 모든 IP 주소에서의 접근을 허용하면 비인가된 사용자의 권한 제어가 불투명해지기에 특정 IP 주소 또는 범위에서만 접근을 허용해야 한다.