인용 기사 : https://www.yna.co.kr/view/AKR20240229168200017?input=1195m

2024년 2월에는 롤 대회 LCK에서도 디도스 공격으로 인해 정상적인 경기 운영이 불가능하기도 했다.

디도스

디도스란 대규모 트래픽을 발생시켜 서버를 다운시키는 전통적인 공격방식이다.

정치적, 금전적 목적으로 시행된다.

은행, 통신사, 국제 포럼 등이 공격 당한다.

디도스 공격 종류

장기간 지속적인 공격으로 서비스 지연 -> 피해 기업 대응을 어렵게 한다.

단기간 대량 트래픽 발생시켜 일시에 서비스 중단 시킨다.

UDP 조각 플러드, UDP/에코 플러드, SYN 플러드, ACK 플러드, TCP 기형 플러드 등 여러 공격을 복합적으로 사용한다.

공격의 91%가 10분 이내 종료되었다. 네트워크 계층공격 100건 중 2건은 1시간 이상 지속됐으며, 초당 1억 패킷을 넘는 공격은 전 분기 대비 15% 증가.

2023년 4분기 -클라우드 플레어

HTTP/2 래피드 리셋 공격

HTTP/2 클라이언트와 서버 간 통신 특징을 이용한다.

1. HTTP/2 클라이언트가 RST_STREAM 프레임을 보내 이전 스트림을 취소하도록 서버에 지시한다.

2. 클라이언트는 서버가 이를 수용해 이전 스트림이 취소된 것으로 가정한다.

3. 클서버는 HTTP/2 연결이 열려 있는 상태를 계속 유지하며 요청을 받아 서비스에 장애를 겪게 된다.

2022년에 구글 클라우드 공격이 위 방법을 사용한 공격이었으며, 구글은 공격 패턴을 식별하는 규칙을 만든 뒤 바로 차단시켜 이를 저지했다.

미라이 봇넷(Meris봇넷)을 이용한 공격..

인용 기사 : https://techrecipe.co.kr/posts/44703

공격 기사 : https://www.cctvnews.co.kr/news/articleView.html?idxno=233229

DNS 디도스 공격

인프라 중 DNS도 디도스 공격의 대상이 된다. DNS가 중단 되면 웹 서비스의 접속이 중단된다. 전체 디도스 공격의 절반이 DNS 폭주와 DNS 증폭 공격이다.

DNS 폭주 공격 : 디도스 봇넷을 이용해 대규모 쿼리를 통해 DNS 서버를 다운시킨다.

DNS 증폭 공격 : 스푸핑된 IP주소가 포함된 작은 쿼리를 DNS 서버로 전송해 DNS 응답을 지연시킨다.

다른 방법으로는 재귀 DNS 리졸버를 이용한 DNS 세탁 디도스도 존재한다.

1. 공격자는 피해자 DNS 서버 도메인 중, 하위 도메인에 쿼리를 보낸다.

2. 하위 도메인을 정의하는 헤더를 무작위로 지정해 재귀 DNS 서버가 캐시된 응답을 갖지 못한 채 권한있는 DNS 서버로 전달된다.

3. 권한 있는 DNS 서버는 재귀 DNS 서버가 보낸 쿼리를 처리하지 못한다.

3번에서 정상적인 재귀 DNS 서버의 모든 쿼리를 차단할 수 없어 공격에 속수무책이다.

대응방안

외부와 연결되어 있다면 트래픽 이동으로 인해 디도스 공격 대상이 될 수 있다.

- DDoS 솔루션 사용 (PDNS, 등..)

- 클라우드 제공 DDoS 방어(구글 클라우드 아머, AWS Shield, 등..)

- 디소스 공격을 수행하는 감염된 IoT 기계인 봇넷 점검하는 방법

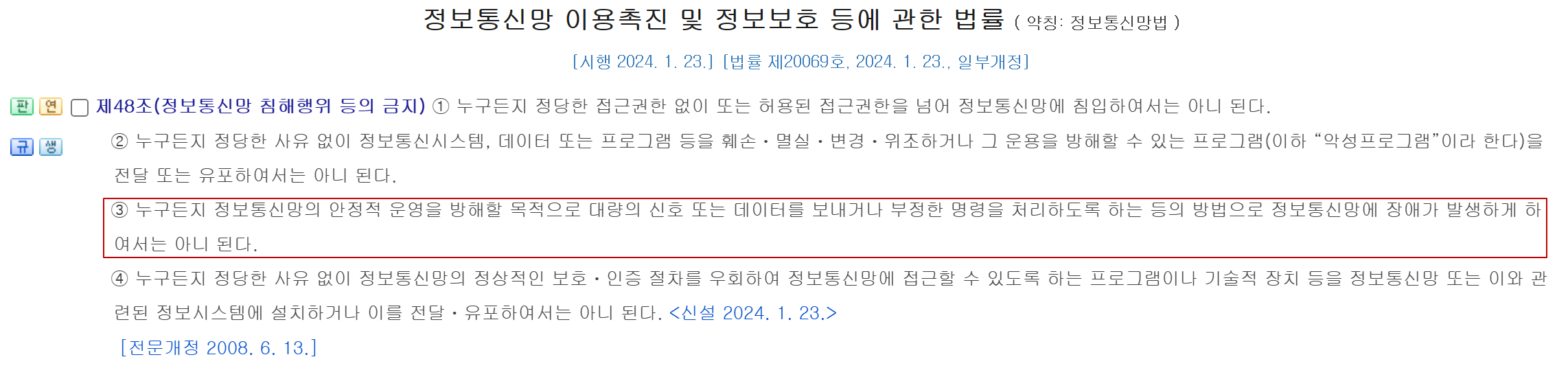

- 법적 규제또한 존재한다.

- 사소한 개인 정보도 유출되지 않도록 주의한다.

* 인터넷 방송인들은 방송 중 바탕화면에 깔린 S/W나 팬이 보낸 인터넷 링크 등을 공유해 IP 주소를 알아낼 수 있다.