AWS의 서비스를 시작하려면

IAM에 대해 자세히 아는 것이 필요했다

그 중에서 User, Role, Policy의 관계를 명확히 이해해보자

이 관계들을 정확히 이해하려면 관계도를 봐야하지만

간단하게 본다면....

Policy

한국어로 '정책'이라고 표현한다

EC2를 한 번 생성해봤다면 이런 것들을 본 적이 있을 것이다

이건 바로 접근에 대한 규제를 선택하는 것이다

처음 접할 때는 정책 하나하나에 대해 알아가는 것은 힘드니

AdministratorAccess로 두면 다 된다

모든 AWS 서비스와 자원에 접근할 수 있다

그만큼 조심히 다뤄야 하는 정책이다

아이디 비밀번호를 까먹었을 때 IAM user 방식으로 로그인할 수 있을 정도이므로

슬슬 다른 정책도 눈에 들어올 실력이 된다면

서비스 별로 FullAccess권한이 붙은 거 위주로 시작해보면 되지 않을까?

더 나아가 내가 필요한 대로 정책을 생성할 수도 있다

User

정책을 만들었으면 이를 실행할 사용자가 바로 User다

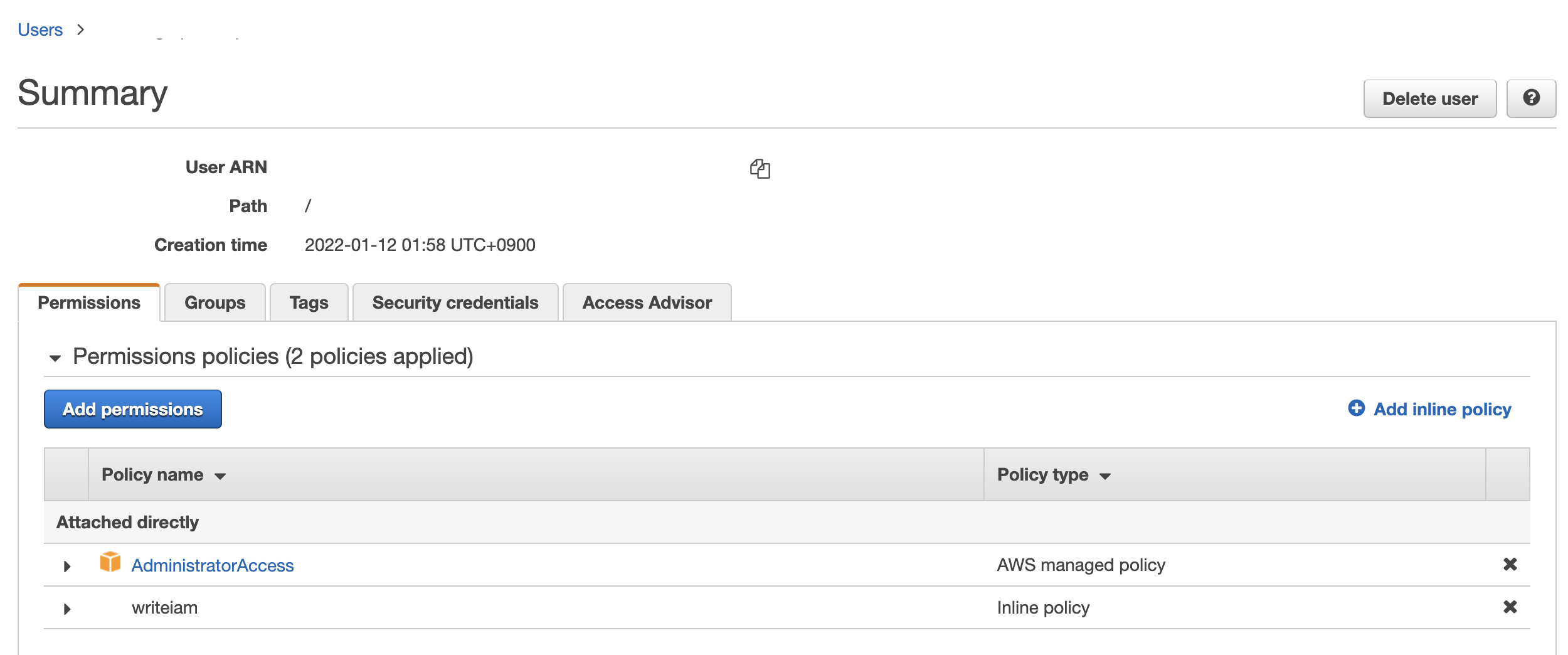

자세히 보고 싶은 사용자를 선택해서 보면

Permissions 탭은 이 사용자가 가진 정책(권한)들이 보인다

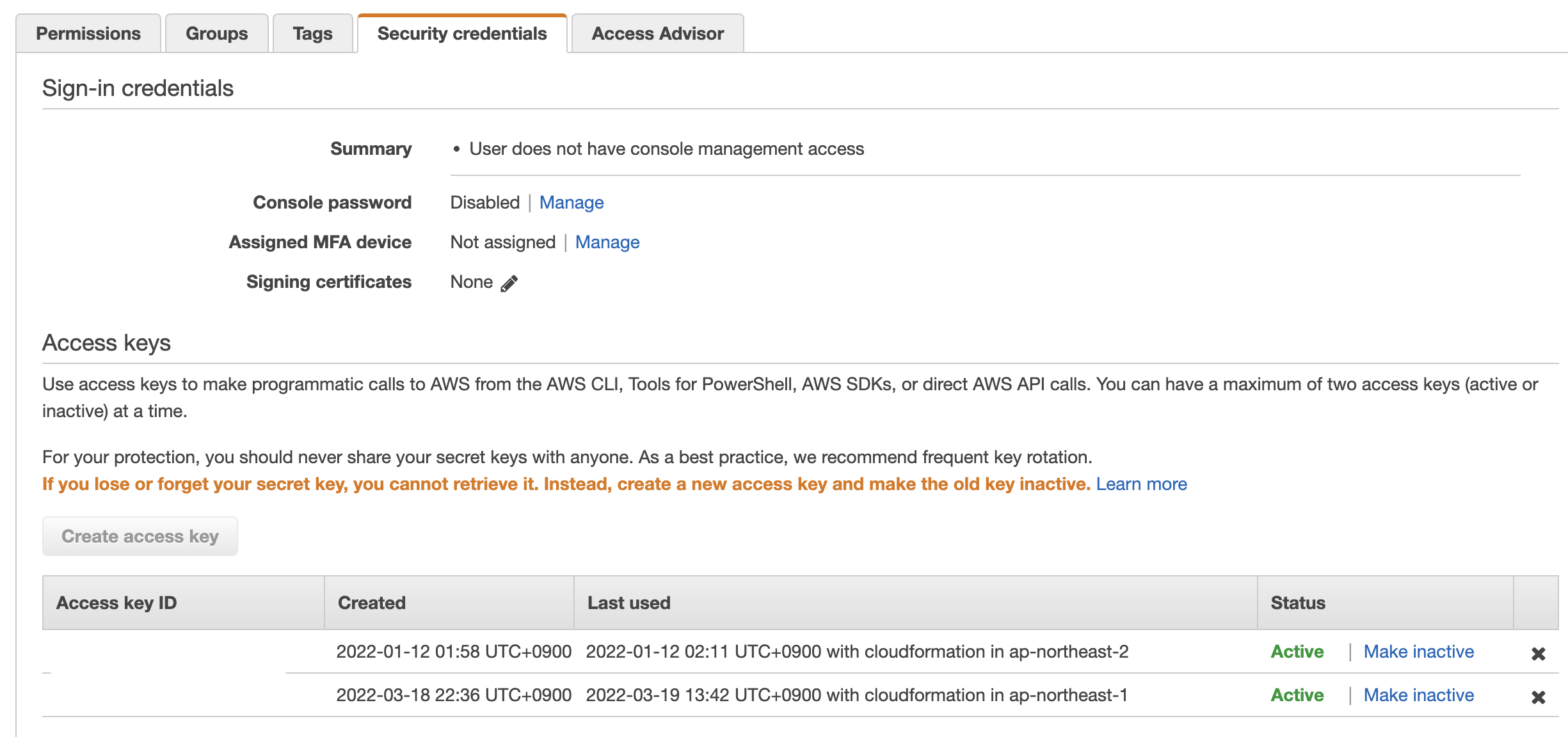

그 다음으로 자주 보게 되는 곳은 Security credentials이다

한국어로는 보안 자격 증명 탭...?

S3든 AWS CLI든 어딘가에 증명을 위한 아이디와 키가 필요할 때

여기서 생성해서 발급받을 수 있다

access key를 생성하면 secret key도 나오는데

이 이후로 다시 볼 수 없으니 어딘가에 잘 저장해두자

한 사용자당 2개의 access key만 생성할 수 있는 것 같다

이 이상으로 생성하고 싶으면 이미 생성한 key 중 하나를 지워야만 한다

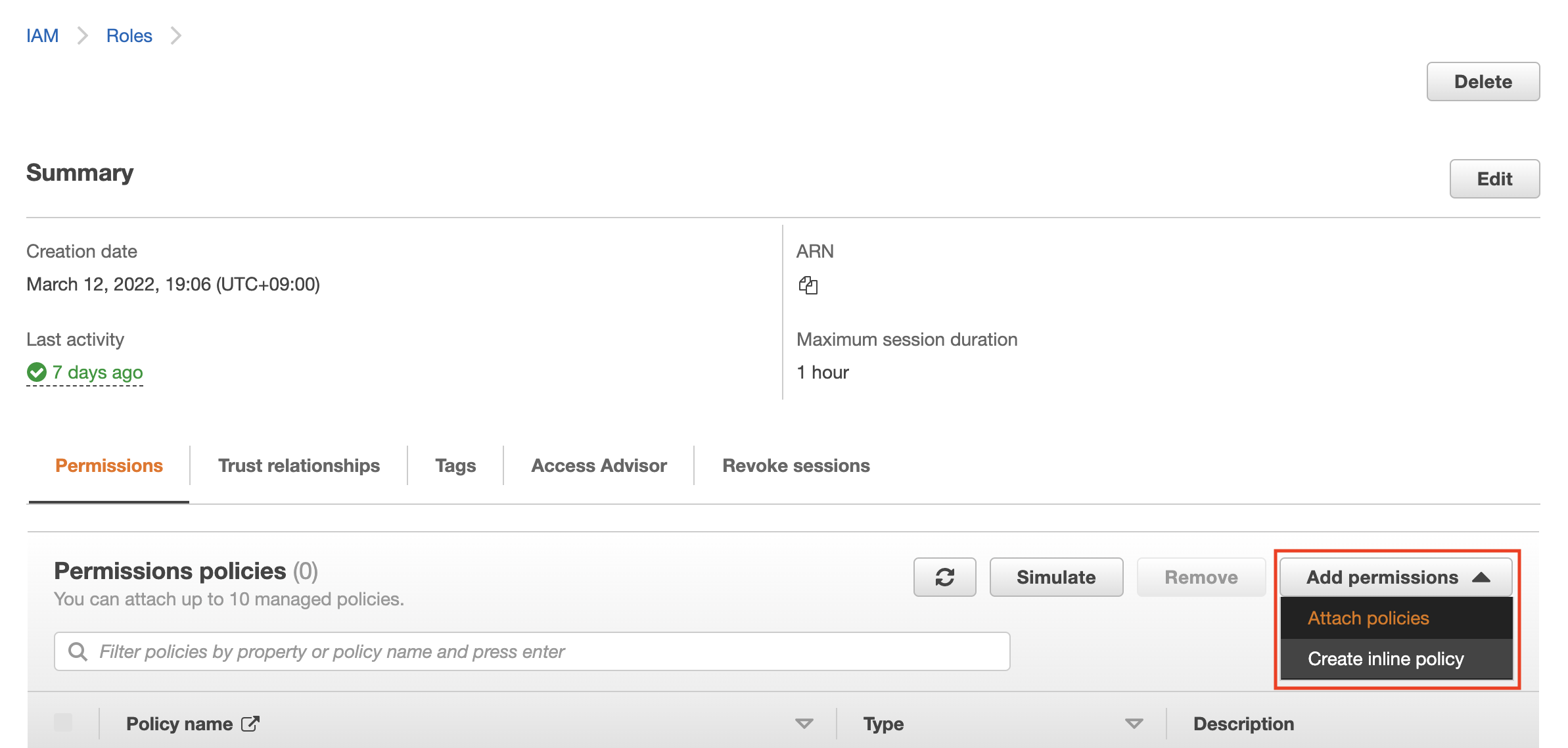

Role

사용자는 삭제하지 않으면 그대로 남는 것이지만

Role은 생성하고 몇 시간 뒤에 사라지는 것이다

몇 시간 내로 생성하고 이 이후로 쓰지 않을 것같다면

Role을 생성하여 접근하면 좋다

Role 페이지에 적힌 설명만 읽어봐도 알 수 있고...

An IAM role is an identity you can create that has specific permissions with credentials that are valid for short durations. Roles can be assumed by entities that you trust.

사라진다면서 Roles 들어가보면 계속 남아있는 것에 의아할 수 있다

그건 증명이 승인되는 유효기간이 끝난다는 것뿐이다

Role이 남아있으면 다시 정책을 부여하여 몇 시간동안 효력을 가지게 할 수 있다

주의할 점...

실수로 access key, secret key를 공개된 곳에 올릴 수 있다

그럼 AWS가 이메일로 무수히 많은 경고 메일을 보내고

해당 사용자(유저)에 CompromisedKeyQuarantine 정책이 붙는다

이러면 AWS에 어떤 자원이나 서비스를 생성할 때 차단당한다

무슨 일을 하다가 분명 정책을 다 주었음에도 어떤 일을 할 권한이 없다고 한다면

나도 모르는 사이에 해당 정책이 그 사용자에 붙은 것은 아닌지 확인하자

만약 붙었다면 노출된 key는 삭제해두고

해당 정책을 제거하면 잘 작동한다