서론

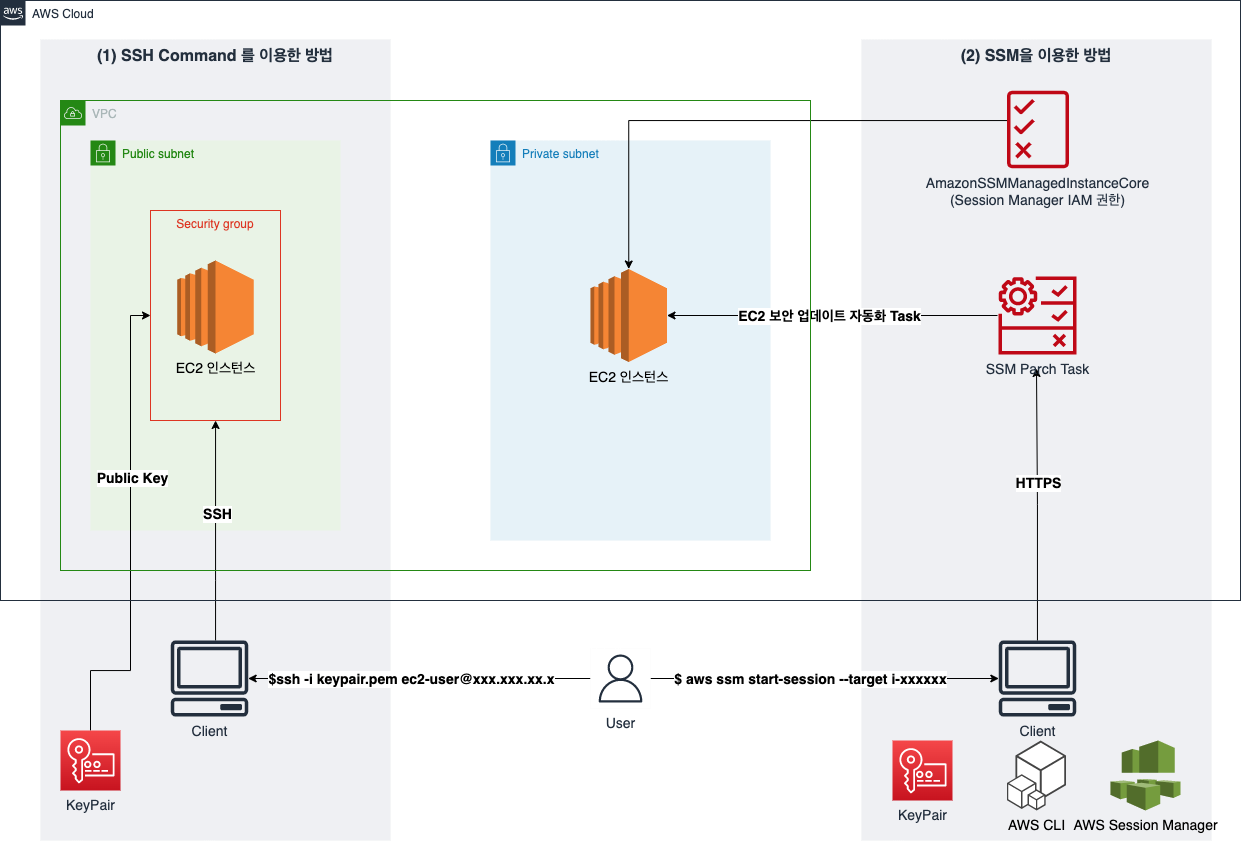

EC2 인스턴스 보안 업데이트 방법 비교 : SSH(기존) vs SSM(개선)

- 위 그림은 AWS VPC의 Private, Public 리소스에 접근하기 위한 두 가지 방법(기존 vs 개선)을 나타낸 접근 구성도 입니다.

본론

SSH Command 방법(기존)의 단점

- VPC 외부에서 Private Subnet에 접근하기 위해 Bastion Host를 경유해야 한다.

- 보안 업데이트 대상 EC2를 문서화(엑셀, 워드 등)하여 주기적으로 N개의 EC2 서버 업데이트 날짜를 작성하여야 한다.

- EC2 보안 업데이트를 하기 위해 보안 업데이트 대상 서버가 100, 200개이면 해당 명령어를 200, 400번 접속/실행해야 한다. (사실상 업데이트 패치 관리를 할 수 없음.)

- EC2 보안 업데이트를 수동적으로 하기때문에 서버가 많으면 많을수록 불필요한 업무시간이 증가한다.

SSM을 이용한 방법(개선)의 장점

- Bastion Host를 경유할 필요 없다.

- Key Pair가 필요 없다.

- Security Group + Rule이 필요 없다.

- Private Subnet에 있는 EC2 인스턴스에 바로 명령어를 실행할 수 있다.

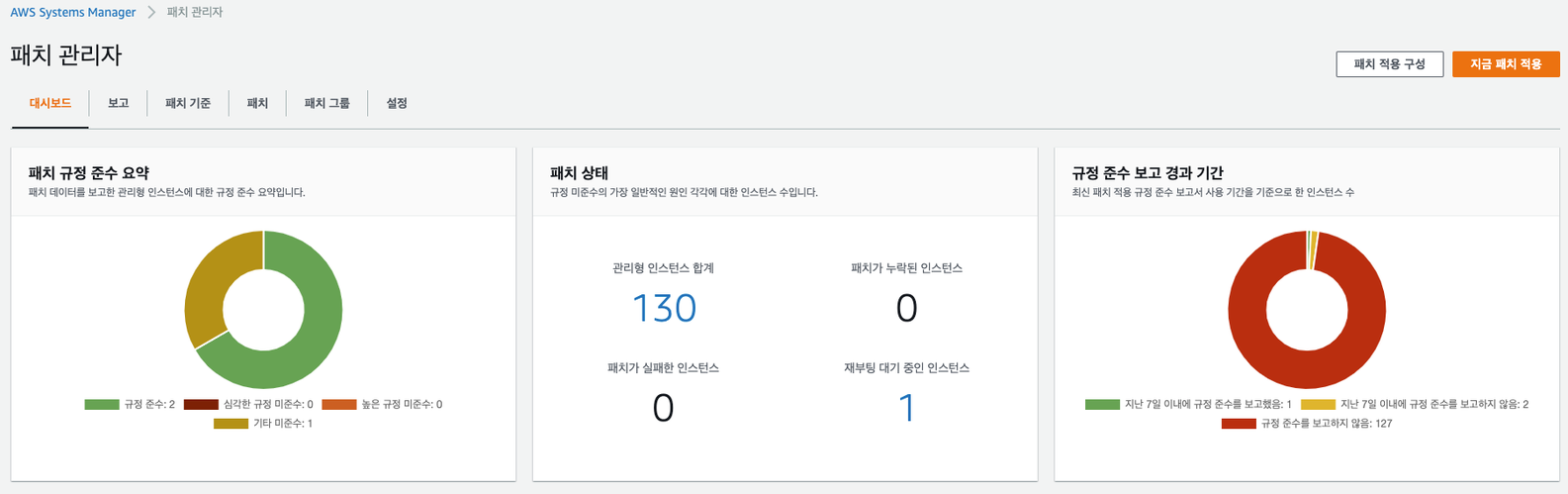

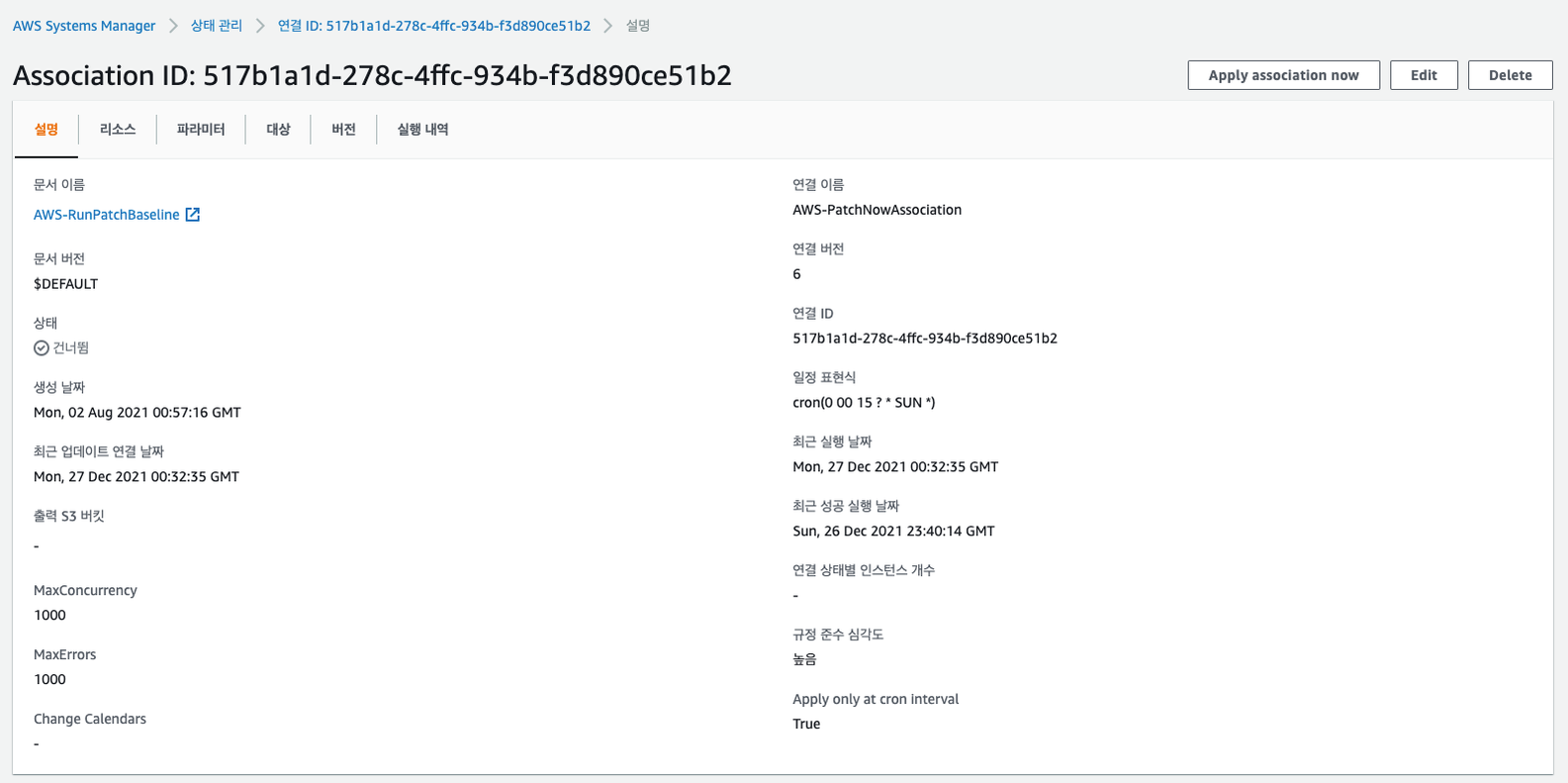

- EC2 보안 업데이트 Task를 생성하여 주기적으로 모니터링 및 패치기록, 업데이트 자동화를 설정할 수 있다. (EC2 인스턴스가 100, 1000, N개도 업데이트 및 패치 이력관리가 매우 용이하다.)

- 수동적으로 하는 업무를 자동화로 구성하여 EC2 서버 보안관리를 수월하게 진행할 수 있다.

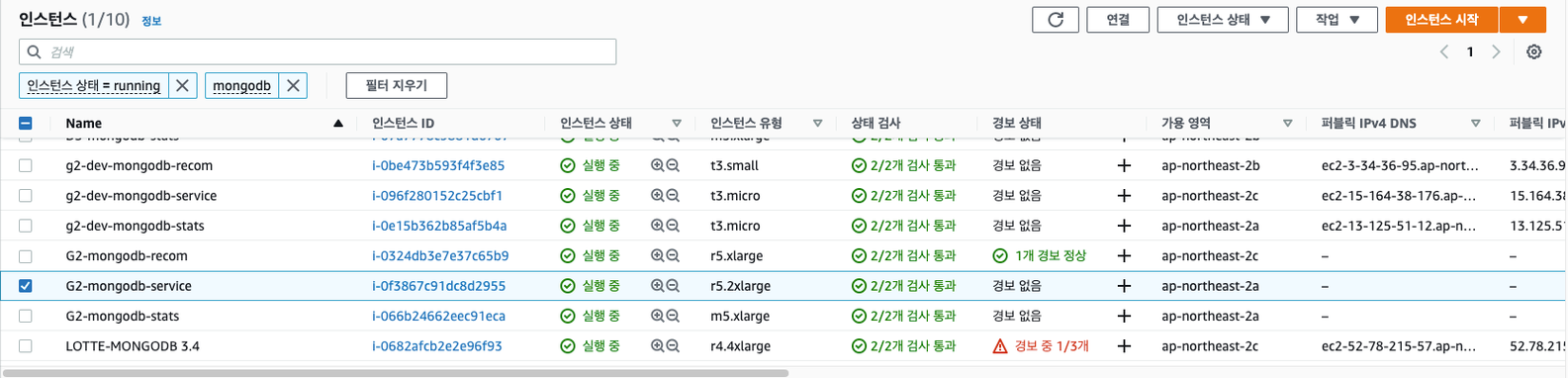

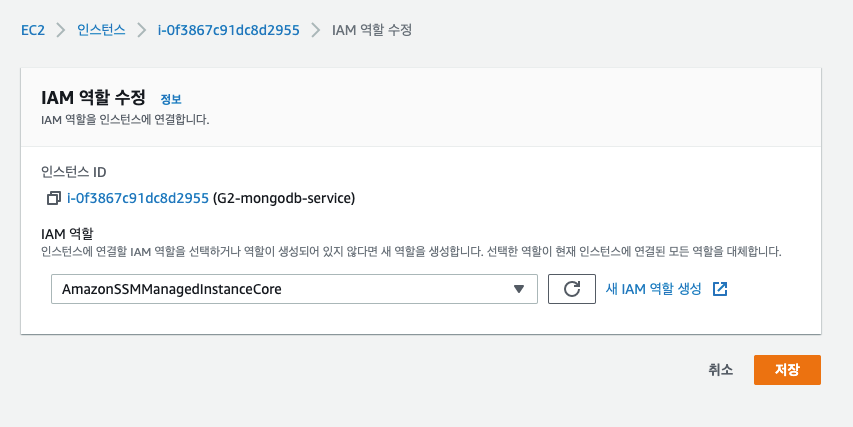

SSM Agent 연동설정 관련 EC2 인스턴스 역할에 정책 연결 구성방법

- SSM 서비스와 연동할 EC2 인스턴스 선택

- EC2 IAM 역할 AmazonSSMManagedInstanceCore 연결

- AWS Systems Manager 연동 확인

- 반복 패치 적용 태스크 설정

결론

요약

- EC2 인스턴스 보안 업데이트 및 패치 이력관리를 정기적으로 관리할 수 있다.

- EC2 서버가 상대적으로 많다면 SSH Command로 보안 업데이트 및 패치 이력관리가 사실상 불가능하다.

- SSH와 비슷한 AWS SSM(Systems Manager)이라는 서비스가 있다.

- Private Subnet에 접근하기 위해 Bastion Host를 경유하여 접속해야 하므로 AWS 네트워크 외부에서 접근하기가 까다롭다.

- AWS EC2 인스턴스에 업데이트 패치 관리를 할때, SSH 보다 AWS SSM을 쓰는 것이 간단하다.

- SSM은 SSH 기능을 다 포함하고, 로컬에서 Bastion Host를 경유하지 않고 Private Subnet에 접근이 자유롭다.

- SSM Manager 보안 업데이트 자동화 비용은 EC2 서버에서 보안 업데이트 시 사용하는 네트워크 아웃바운드 트래픽과 동일하다.