상황

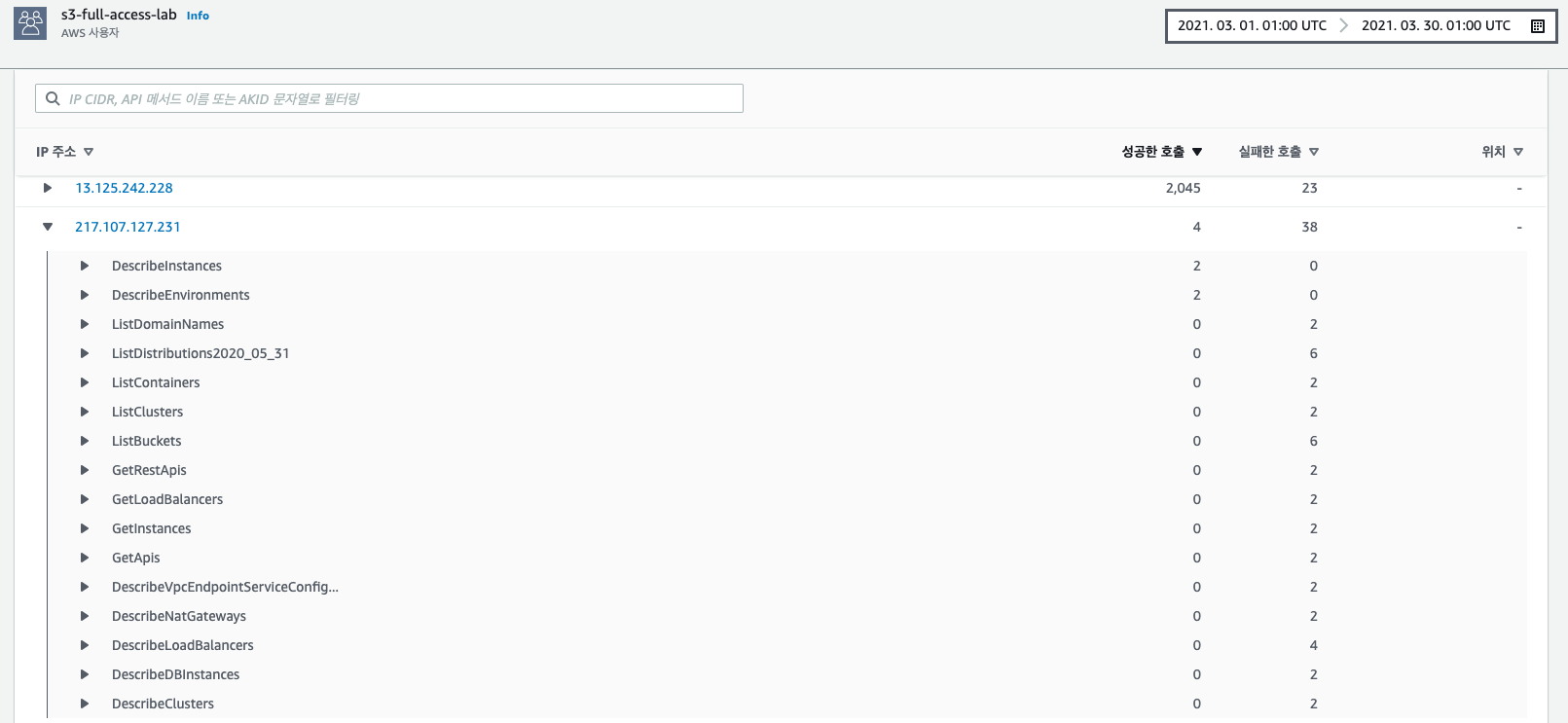

21.3.26, 03:26 AM 사내 AWS 계정(s3-full-access-lab)의 노출된 Access, SecretKey를 이용한 무단사용 액세스 발생

- IP : 217.107.127.231

- 지역 : RU(Moscow)

- API Call : 성공(4), 실패(38)

- 피해 : DS 팀 딥러닝, 추천 서비스 작동관련 영향

원인

- s3-full-access-lab 계정의 Access, SecretKey는 과거 DS팀 사용자가 GitHub Public Repository에 업로드 후 삭제를 하였지만, 외부 노출이 되었음.

- 노출 된 계정(s3-full-access-lab) 무단사용 액세스가 발견되어 AWS GuardDuty 서비스 자체에서 노출 된 계정에 3.26일(추정) AWSCompromisedKeyQuarantine 거부정책을 반영하였음.

- AWSCompromisedKeyQuarantine : AWS 관련 리소스(EC2, S3, IAM 등) 사용제한 정책

- GuardDuty 서비스 위협 자동 대응 프로세스

- 해당 계정 AWS 거부정책 반영으로 인해 DS 팀의 인스턴스(딥러닝, 추천 등) 서비스 실행이 작동되지 않았음.

- s3-full-access-lab : EMR, S3, 딥러닝, 추천 등 인스턴스 권한설정 계정으로 사용 중

해결

- 딥러닝, 추천 등 새로운 Access, SecretKey로 변경

- 외부 노출 된 s3-full-access-lab 계정제거

참고

- Github Public Repository에 AWS Access, SecretKey 업로드 시 공격자가 찾는 시간 : 약 6분

- 노출 된 Access, SecretKey 계정은 안전한 사용을 위해 제거를 원칙으로 함.