ISMS 관리과정

정보보호 관리체계(ISMS) 인증심사 기준은 정보보호 관리과정과 정보보호 대책으로 구성되어있다.

이때 정보보호 관리과정은 총 5단계, 12개로 구성되어 있다.

1. 정보보호 정책 수립 및 범위 설정

1.1 정보보호 정책 수립

-

정보보호 정책이 정보보호 활동의 근거가 될 수 있는 최상위 수준이어야 한다. 아래 항목이 포함되어야 한다.- 경영진의 의지 및 방향

- 조직의 정보보호 목적, 범위, 책임

- 조직이 수행하는 관리적, 기술적, 물리적 정보보호 활동의 근거

-

조직의 사업에 관련된 법적 요구사항을 만족해야 한다.

-

만족해야 하는 관련 법과 조항을 명시한다.

-

법적 요구사항이 반영될 경우 법률 관련자의 검토를 거치는 것이 좋다.

-

1.2 범위 설정

-

범위 내에 핵심자산(중요업무, 서비스, 조직, 자산 등 유.무형)을 포함한다.

-

범위 내 모든 자산을 식별하여 문서화한다.

<문서화 목록>

-

주요 서비스 및 업무 현황

-

서비스 제공과 관련된 조직

-

정보보호 조직, 주요 설비 목록

-

정보시스템 목록 및 네트워크 구성도

-

정책, 지침, 매뉴얼, 대책 명세서 등 문서 목록

-

정보보호 관리체계 수립 방법 및 절차

의무 대상이 특정 영역에만 해당되는 경우, 범위 영역 경계를 식별하여 문서화한다.

-

2. 경영진 책임 및 조직 구성

2.1 경영진 참여

- 정보보호 활동에 경영진이 참여할 수 있도록 보고 및 의사결정 체계를 수립한다.

- 중요한 활동 내용을 경영진이 보고받고 의사결정에 참여한다.

2.2 정보보호 조직 구성 및 자원 할당

-

최고경영자는 조직의 규모, 업무 중요도를 고려해 정보보호 조직(CISO, 실무조직, 정보보호위원회) 등을 구성한다.

-

최고경영자는 필요자원을 평가하여 적절한 예산과 인력을 배정한다.

3. 위험 관리

자산의 취약점을 통해 외부에서 공격한다. 외부의 공격은 막을 수 없다.

3.1 위험관리 방법 및 계획 수립

-

관리적, 물리적, 기술적, 법적 등 전 영역에 대한 위험을 식별하고 평가 방법을 문서화한다.

-

매년 위험관리를 수행할 방법을 구체화한 위험관리 계획을 수립하고 이행한다.

- 위험관리 대상 : 인증범위 내 핵심자산과 서비스를 포함한다.

- 위험관리 수행인력 : 전문성을 갖춘 인력과 관련부서 실무책임자가 참여한다.

- 위험관리 기간

3.2 위험 식별 및 평가

위의 계획에 따라 위험 식별 및 평가를 연 1회 이상 수행하고 수용 가능한 위험수준을 설정한다.

-

위험식별 및 평가를 연 1회 이상 수행한다.

-

정보보호 및 개인정보 관련 법적 요구사항 준수여부에 대한 위험을 식별한다.

-

관리적, 운영적, 물리적 위험이 식별되는지 확인한다.

-

정보시스템의 취약점 점검을 통해 위험을 식별한다.

-

식별된 위험에 대한 산정기준을 마련하고 위험도를 산정한다.

-

수용가능한 위험수준을 정하고 기준을 초과하는 위험을 식별한다.

-

위험 식별 및 평가 결과를 경영진이 이해할 수 있게 작성하여 보고한다.

위험 분석

위험Risk :자산의취약성을 통해 발생하여 손실을 유발할 가능성이다.자산Asset : 조직 내 가치를 갖고 있는 것이다.취약성Vulnerability :자산의 약점.위협이 가능하다.위협Threat : 조직에 피해가 되는 사고의 원인이다.

| 서버 | Confidentiality 기밀성 | Integrity 무결성 | Availability 가용성 |

|---|---|---|---|

| 상 (3) | o | o | |

| 중 (2) | o | ||

| 하 (1) |

3+3+2=8 점수가 높은 순서대로 중요도를 줄세운다.

위험 평가

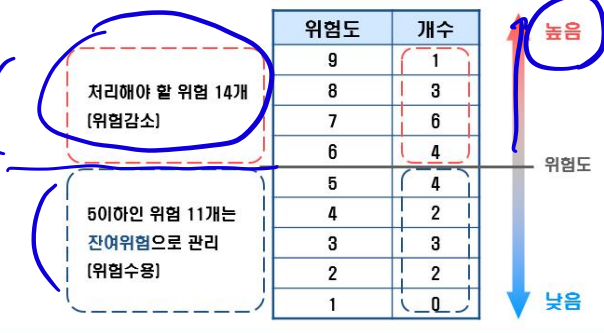

- DoA (Degree of Assurance)

수용 가능 위험: 위험 분석 결과에 대해 수용 가능한 위험도의 수준을 결정한다.

위험도가 높은 것부터 처리(감소)하고 위험도가 기준 이하이면 위험을 수용한다.

3.3 정보보호대책 선정 및 이행계획 수립

-

식별된 위험의 처리를 위한

정보보호대책을 선정한다. -

정보보호 대책 통제항목(92개)와 연계성을 고려한다.

-

수용 가능한 위험 이하 중 수준이 상승할 가능성이 높거나 중요한 부분에는 필요시

대책을 수립한다. -

일정, 담당부서, 예산 등의 항목을 포함한 이행계획을 수립하고 경영진(및 CISO 정보보호 최고책임자)의 승인을 받는다.

-

선정되지 않은

대책과 근거, 선정된대책의 명세, 구현 확인 근거를 포함한다.

위험 수용->위험 감소->위험 회피->위험 전가->통제사항 선택

- 기준 이하의 위험은 수용한다.

- 기준 이상의 위험은 감소(처리.제거) 한다.

- 위험이 크지만 비용을 감당할 수 없을 경우 회피한다. 이 경우 경영진, 관련부서에서 인정하는 경우에 가능하다.

- 발생 가능성이 낮지만 피해가 큰 경우 제3자 (보험사) 에 전가한다.

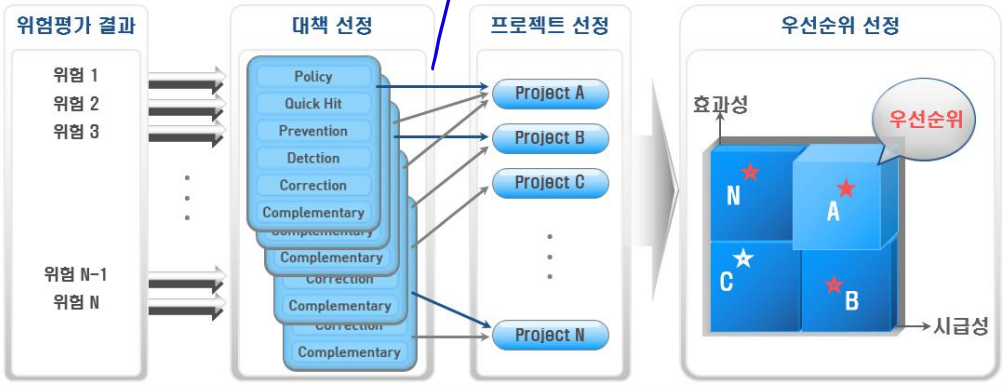

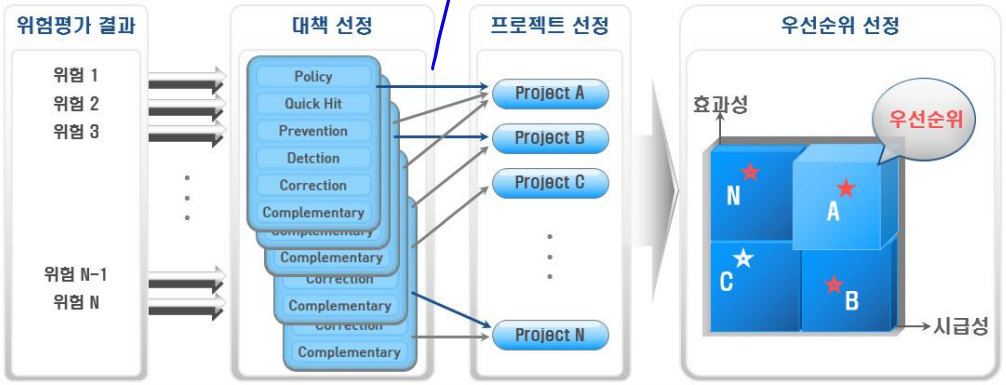

과정

- 위험마다 선정한

대책들을 비슷한 것 끼리 모아서 하나의 프로젝트로 만든다.- 시급성과 효과성이 높은 프로젝트부터 우선순위를 매긴다.

4. 정보보보호대책 구현

4.1 정보보호 대책의 효과적 구현

-

이행계획에 따라

대책을 구현하고 경영진이 이행 결과의 정확성과 효과성을 확인한다. -

인증기준에서 제시하는 통제항목별 운영 현황을 기록한

정보보호 대책명세서를 작성한다.(관리과정 12 + 대책 13분야 92)-

통제항목 선정여부 (Y/N) : 관리과정 12개는 필수이다.

-

운영 현황

-

관련문서(정책, 지침)

-

기록

-

통제항목 미선정 사유 : 부주의로 인해 통제항목이 배제되지 않도록 한다.

-

4.2 내부 공유 및 교육

-

관련부서, 담당자에게

대책관련 내용을 공유하고 교육한다.-

정책 신규 제정 및 개정

-

정보시스템 신규 도입 및 개선 등

-

5. 사후관리

5.1 법적요구사항 준수검토

-

관련 법적 요구사항의 준수여부를 연 1회 이상 검토하는 절차를 수립한다.

바로 반영하여 과태료를 부과하지 않게 한다. -

준수할 법규가 존재할 경우, 요구사항을 명시한 문서는 법규의 최신성을 반영한다.

5.2 정보보호 관리체계 운영현황 관리

- 주기적.상시적으로 수행해야 하는 활동의 운영현황을 확인할 수 있도록 활동의 수행 주기, 수행 주체를 문서화하고 최신성을 유지한다.

5.3 내부감사

정보보호 관리체계가 효과적으로 운영되는지 검토하기 위한 내부감사를 진행한다.

-

내부감사의 수행을 위해 아래의 항목이 정의된 지침을 수립한다.

-

내부감사 기준

-

내부감사 범위

-

내부감사 수행 주기 (연 1회 이상)

-

감사인력 자격요건 : 제3자가 감사를 수행한다. 불가피한 경우 제3자를 포함한 내부 정보보호조직이 감사를 수행한다.

-

-

연 1회 이상 감사할 수 있도록 연간 계획을 수립하고 경영진에게 보고, 승인 후 진행한다.

-

감사 중 지적사항이 발견된 경우 보완조치 여부를 확인하여 CISO나 경영진에게 보고한다.

감사결과 보고서로 전달한다.- 일정 및 범위

- 감사 내용 (감사 방법, 검토 문서, 면담자)

- 지적사항 및 보완조치 내용 (보완조치 완료 여부, 대책)

주의사항

- 경영진의 의지와 지원이 필요하다.

- 위험관리 방법론에 대한 이해

- 정책수립과 조직 구성

- 교육훈련

- 모니터링과 사고 대응

- 내부감사