[Information Security] Chapter 9 Firewalls and Intrusion Prevention Systems

Information Security

The need for firewalls

- Internet connectivity is essential, but it create a threat 모든 회사는 인터넷과 연결되어 있음. 인터넷과 연결되어 있으면, attacker는 회사 device 공격 가능

- So, effective means of protection LANs are necessary

- Firewall?

- Inserted between the premises network and the Internet to establish a controlled link 서버 네트워크와 인터넷 사이에 삽입되어 제어된 링크를 설정

- Can be a single computer system or a set of two or more systems working together 방화벽은 단일 컴퓨터 시스템이거나 방화벽 기능을 수행하기 위해 협력하는 2개 이상의 시스템 집합일 수 있음

- Used as a perimeter defence → 보통 internal network 와 external 네트워크 사이에 위치해 모든 패킷 관찰 가능 목적: 외부 네트워크로부터 내부 네트워크를 보호하고, 보안 및 감사를 적용할 수 있는 단일 지점을 제공하는 것

- Single choke point to impose security and auditing

- Insulates the internal systems from external networks

Firewall Characteristic and access policy

Design Goals

-

All traffic from inside to outside, and vice versa, must pass through the firewall 내부에서 외부로 그리고 그 반대로의 모든 트래픽은 방화벽을 통과해야함

-

Only authorized traffic as defined by the local security policy will be allowed to pass 로컬보안정책에 의해 정의된 승인된 트래픽만이 통과할 수 있음

-

The firewall itself is immune to penetration

방화벽 자체는 침투에 대해 면역이어야함

Firewall Access Policy

방화벽의 계획 및 구현에서 중요한 구성요소는 “Specifying a suitable access policy”

- 왜 중요한가?

- Firewalls basically block the connection from the oustside, so if it’s wrongly implemented, than it can reduce the availability of enterprise network

- The lists of types of traffic authorized to pass through the firewall 이 정책은 방화벽을 통과할 수 있는 허가된 트래픽 유형을 나열

- Includes address ranges, protocols, applications and content types 주소 범위, 프로토콜, 애플리케이션, 그리고 콘텐츠 유형을 포함

- This policy should be developed from the organizations’ information security risk assessment and policy

- Should be developed from a broad specification of which traffic types the organization needs to support

- Then refined to detail the filter elements which can then be implemented within an appropriate firewall topology

Firewall filter characteristics

방화벽 접근 정책이 트래픽(패킷)을 필터링 하는데 사용할 수 있는 다양한 특성

- IP address and protocol values

- This type of filtering is used by packet filter and stateful inspection firewalls 이러한 유형의 필터링은 패킷 필터 및 상태 검사 방화벽에서 사용됨

- Typically used to limit access to specific services 특정 서비스에 대한 접근을 제한하는데 일반적으로 사용됨

- Application protocol

- This type of filtering is used by an application-level gateway that relays and monitors the exchange of information for specific application protocols 이러한 유형의 필터링은 특정 애플리케이션 프로토콜에 대한 정보 교환을 중계하고, 모니터링하는 애플리케이션 레벨 게이트웨이에서 사용됨

- User identity

- Typically for inside users who identify themselves using some form of secure authentication technology 일반적으로 내부 사용자가 Ipsec와 같은 보안 인증 기술을 사용하여 자신을 식별할 때 사용

- Network activity

- Controls access based on considerations such as the time of request, rate of requests or other activity patterns 요청 시간, 요청 비율, 또는 기타 활동 패턴과 같은 고려사항을 기반으로 접근 제어

Firewall Capabilities and Limits

- Capabilities

- Defines a single choke point 단일 접근 지점을 정의하여, 모든 패킷은 방화벽을 통과해야 함

- Provides a location for monitoring security events 보안 관련 이벤트를 모니터링할 수 있는 위치를 제공

- Convenient platform for several Internet functions that are not security related(NAT, auditing, loging…etc) 보안과 관련 없는 여러 인터넷 기능에 대한 편리한 플랫폼 제공(로컬 주소를 인터넷 주소로 매핑하는 네트워크 주소 변환기와 인터넷 사용을 감사하거나 기록하는 네트워크 관리 기능 포함)

- Can serve as the platform for IPSec IPsec에 대한 플랫폼으로 사용될 수 있음

- Limitations

- Cannot protect aginst attacks bypassing firewall 방화벽을 우회하는 공격으로부터 보호할 수 없음

- May not protect fully against internal threats 내부 위협으로부터 완전히 보호하지 못함

- Improperly secured wireless LAN can be accessed from outside the organization 제대로 보호되지 않은 무선 LAN은 조직 외부에서 접근할 수 있음

- Laptop, PDA, or portable storage device may be infected outside the corporate network then used internally 노트북, PDA또는 휴대용 저장 장치가 기업 네트워크 외부에서 사용되고 감염된 후 내부에서 연결되어 사용될 수 있음

Type of firewalls

Packet filtering firewall

- Applies rules to each incoming and outgoing IP packets 패킷 필터링 방화벽은 각 들어오고 나가는 IP 패킷에 대해 일련의 규칙을 적용하고, 그 패킷을 전달하거나 폐기

- Typically a list of rules based on matches in the IP or TCP header 패킷 필터는 일반적으로 IP 또는 TCP 헤더의 필드와 일치하는 규칙 목록으로 설정

- Forwards or discards the packet based on rules match 규칙 중 하나와 일치하는 경우 해당 규칙이 호출되어 패킷을 전달할지 폐기할지를 결정

- Filtering rules are based on information contained in a network packet 필터링 규칙은 네트워크 패킷에 포함된 정보를 기반으로 함

- Source IP address

- Destination IP address

- Source and destination transport-level address

- IP protocol field

- Interface - for a firewall of more than two ports

- Two default policies 어떤 규칙과도 일치하지 않으면 기본 동작이 취해지는데, 가능한 2가지 기본 정책이 있음

- Discard - prohibit unless expressly permitted 명시적으로 허용되지 않은 것은 금지됨

- more conservative, controlled, visible to users 보수적, 일일이 추가해야함. 사용자에게 더 눈에 띔

- Forward - permit unless expressly prohibited 명시적으로 금지되지 않은 것은 허용됨

- easier to manage and use but less secure 사용 편의성을 높이지만 보안을 감소

- Discard - prohibit unless expressly permitted 명시적으로 허용되지 않은 것은 금지됨

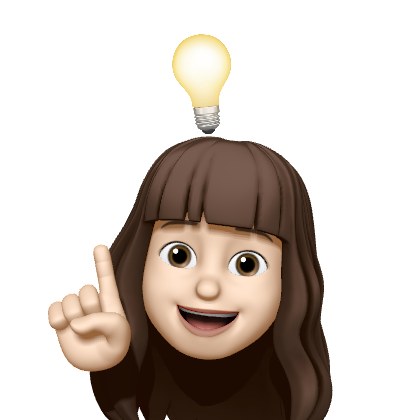

- Packet Filtering Example 아주 중요!!

- A simplified example of a rule set for SMTP traffic

- Want to allow inbound and outbound email traffic but to block all other traffic

- 외부 소스로부터 들어오는 메일을 허용함 (포트 25는 SMTP들어오는 용도)

- 이 규칙은 들어오는 SMTP연결에 대한 응답을 허용하려는 의도

- 외부 소스로 나가는 메일을 허용

- 이 규칙은 나가는 SMTP연결에 대한 응답을 허용하려는 의도

- 기본 정책의 명시적 선언. 모든 규칙 세트는 이 규칙을 마지막 규칙으로 암시적으로 포함

💡 For rules 2 and 4, the source port is set to 25;

For rules 1 and 3, the source port is set to >1023;

We can add an ACK flag field to each row. For rule 4, the field would indicate that the ACK flag must be set on the incoming packet

Packet filtering firewall cannot detect the TCP/IP protocol bugs because it only checks individual packet. As you remember many of the attacks utilizing the bugs of TCP/IP protocols can be detected after checking many packets on the same session.

Like the source address spoofing. In the source address spoofing, by checking that the real source having the spoofed address is not responding or checking that it is non-existent, we know that attack is happening.

- 취약점

- 규칙4

- 외부 트래픽이 1023 이상의 모든 목적지 포트로 통신할 수 있도록 허용 → 외부 공격자가 공격자 포트 5150에서 내부 웹 프록시 서버 포트 8080으로 연결할 수 잇어 위험

- 해결 방법

- 각 행에 대한 소스 포트 필드 구성 → 규칙 2,4번 src port는 25 규칙 1,3번은 소스포트 설정되지 x

- 규칙 3,4

-

내부 호스트가 외부로 메일을 보낼 수 있도록 지정하려 함. dest port가 25인 TCP 패킷은 목적지 기계의 SMTP 서버로 라우팅 되는데, 이때 외부에서 다른 어플리케이션을 연결하도록 구성할 수 있음

-

또한, 수정된 규칙 4는 공격자는 TCP src port 25를 가진 패킷을 보내 내부에 접근 가능

-

해결 방법

-

각 행에 ACK 플래그 추가

→이 규칙은 TCP 세그먼트에 ACK 플래그가 포함된 소스 포트 번호 25를 가진 들어오는 패킷을 허용

-

- Advantages and Weakness

- Advantages

- Simplicity

- Typically transparent to users and are very fast 사용자에게 투명하며 매우 빠름

- Weakness

- Cannot prevent attacks that employ application specific vulnerabilities or function 어플리케이션 특정 취약점이나 기능을 사용하는 공격을 방지할 수 없음. 패킷 필터 방화벽이 특정 어플리케이션을 허용하면, 해당 어플에서 사용할 수 잇는 모든 기능이 허용되기 때문

- Limited logging functionality 로깅 기능 제한

- Do not support advanced user authentication 고급 사용자 인증 체계를 지원하지 않음

- Vulnerable to attacks on TCP/IP protocol bugs TCP/IP 사양과 프로토콜 내의 문제를 활용하는 공격과 취약점에 일반적으로 취약함

- Improper configuration can lead to breaches 잘못된 구성으로 인한 보안 침해에 취약함.즉, 조직의 정보보안 정책에 의해 거부되어야 할 트래픽 유형, 출처 및 목적지를 실수로 허용하도록 패킷 필터 방화벽을 구성하기 쉬움

- Advantages

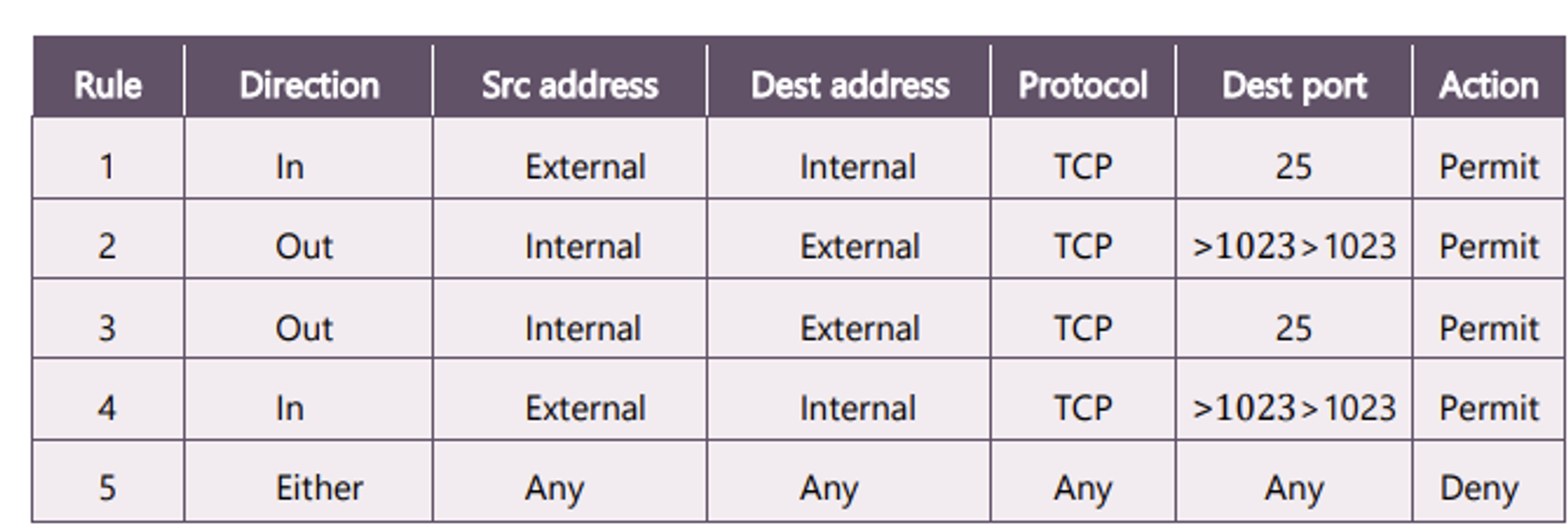

Stateful inspection firewalls 상태(세션) 추적 기반 방화벽

TCP 연결의 상태 정보를 기반으로 패킷을 허용하거나 거부함. 패킷 필터링 방화벽보다 더 높은 수준의 보안을 제공

- Tightens rules for TCP traffic by creating a directory of outbound TCP connections TCP 트래픽에 대한 규칙을 강화하기 위해 아웃바운드 TCP연결의 디렉토리를 생성

- There is an entry for each currently established connection 현재 설정된 연결마다 한 개의 항목이 있음

- Packet filter allows incoming traffic to high numbered ports only for those packets that fit the profile of one of the entries in this directory 이제 패킷 필터는 이 디렉토리의 항목 중 하나의 프로필에 맞는 패킷에 대해서만 높은 번호의 포트로 들어오는 트래픽을 허용

- Reviews packet information but also records information about TCP connections 패킷 필터링 방화벽이 검사하는 것과 동일한 패킷 정보를 검토할 뿐만 아니라 TCP 연결에 대한 정보도 기록

- Keeps track of TCP sequence numbers to prevent attacks that depend on the sequence number 시퀀스 번호에 의존하는 공격을 방지하기 위해 TCP 시퀀스 번호를 추적

- Inspects data for protocols like FTP, IM and SIPS commands FTP, IM 및 SIPS 명령과 같은 잘 알려진 프로토콜에 대한 데이터를 검사 하기도함

Application-level gateway

- Called an application proxy

- Act as a relay of application-level traffic 애플리케이션 레벨 트래픽의 중계 역할을 함

- User contacts gateway using a TCP/IP application 사용자는 웹 브라우저나 FTP와 같은 TCP/IP 애플리케이션을 사용하여 게이트웨이에 접촉하고, 게이트웨이는 사용자에게 접근하고자 하는 원격 호스트 이름을 요청

- User is authenticated 사용자가 인증이 되면

- Gateway contacts application on remote host and replays TCP segments between server and user 게이트웨이는 원격 호스트의 애플리케이션에 연락하여 양쪽 엔드포인트 사이에 애플리케이션 데이터를 포함하는 TCP 세그먼트를 중계

- Must have proxy code for each application 각 애플리케이션에 대한 프록시 코드가 구현되어 잇어야 함 구현되지 않으면, 해당 서비스는 지원되지 않음

- May restrict application features supported 애플리케이션의 특정 기능만 지원하도록 구성될 수 있음

- Tend to be more secure than packet filters 패킷필터보다 더 안전. TCP와 IP 레벨에서 허용되고 금지되어야 할 수많은 가능한 조합을 다루기보다는, 애플리케이션 레벨 게이트웨이는 몇 가지 허용 가능한 애플리케이션만을 면밀히 검사하면 됨

- Disadvantage is the additional processing overhead on each connection 각 연결에 대한 추가 처리 오버헤드→ 게이트웨이가 접합점에 잇는 2개의 연결이 있으며, 게이트웨이는 양방향 모두에서 모든 트래픽을 검사하고 전달해야 함

Circuit-level gateway= Circuit level proxy

- 특징

- Sets up two TCP connections, one between itself and an TCP user on an inner host and one on an outside host 게이트웨이는 자신과 내부 호스트의 TCP 사용자 사이, 그리고 자신과 외부 호스트의 TCP 사용자 사이에 2개의 TCP 연결을 설정

- Relays TCP segements from one connection to the other without examining contents 이 연결이 설정되면, 게이트웨이는 일반적으로 내용을 검사하지 않고 한 연결에서 다른 연결로 TCP 세그먼트를 중계

- Security funrtion consists of determining which connections will be allowed 보안 기능은 어떤 연결이 허용될지 결정하는 것

- 전형적인 사용 사례: Typically used when inside users are trusted

- May use application-level gateway inbound and circuit-level gateway outbound 게이트웨이는 들어오는 연결에 대해 애플리케이션-레벨을 지원하고, 나가는 연결에 대해 서킷-레벨 기능을 지원할 수 잇음

- Lower overheads than application-level gateway 애플리케이션 게이트웨이보다 오버헤드 적음 → 왜냐, 나가는 데이터에 대해서는 오버헤드를 발생시키지 않기 때문에

- 구현 예시: SOCKS Circuit-Level Gateway TCP/UDP 도메인의 클라이언트-서버 애플리케이션이 네트워크 방화벽의 서비스를 편리하고 안전하게 사용할 수 있도록 하는 프레임워크를 제공하도록 설계됨

-

Designed to

- provide a framework for client-server applications in TCP/UDP domains

- Conveniently and securely use the services of a network firewall

-

Components

- SOCKS 서버

- SOCKS 클라이언트 라이브러리

- 표준 클라이언트 프로그램의 SOCKS화된 버전

-

실행 방식

TCP 기반 클라이언트가 방화벽을 통해서만 접근할 수 있는 객체에 연결을 시도할 때(이 결정은 구현에 따라 달라짐), 그것은 SOCKS 서버 시스템에서 적절한 SOCKS 포트로 TCP 연결을 열어야 합니다. SOCKS 서비스는 TCP 포트 1080에 위치합니다. 연결 요청이 성공하면, 클라이언트는 사용될 인증 방법에 대한 협상에 들어가고, 선택된 방법으로 인증한 후 릴레이 요청을 보냅니다. SOCKS 서버는 요청을 평가하고 적절한 연결을 설정하거나 거부합니다. UDP 교환도 유사한 방식으로 처리됩니다. 본질적으로, 사용자를 인증하고 UDP 세그먼트를 보내고 받기 위해 TCP 연결이 열리며, TCP 연결이 열려 있는 동안 UDP 세그먼트가 전달됩니다.

-

Firewall basing

Bastion host

- A system identified by the firewall administrator as a critical strong point of security 방화벽 관리자에 의해 네트워크 보안의 중요한 강점으로 식별된 시스템

- Serves as a platform for an application-level or circuit-level gateway 일반적으로 배스천 호스트는 애플리케이션 레빌 또는 서킷 레벨 게이트웨이를 지원하는 플랫폼으로 사용

- Common characteristics

- Working on a secure platform 보안 버전의 운영체제 실행

- Access to only specific host 특정 호스트에만 접근을 허용 → 네트워크 내에서 보안을 유지

- No disk access except initial configuration and logging 초기 구성 파일을 읽는 것 외에는 디스크 접근을 수행하지 않음 → 시스템 내부에 악성 코드가 설치되는 것을 방지

- A number of proxies are working, where each proxy handles an individual application or service 여러 프록시가 작동하며, 각 프록시는 개별 애플리케이션 또는 서비스를 처리

- Proxy is composed of a small pieces of codes 각 프록시 모듈은 네트워크 보안을 위해 특별히 설계된 매우 작은 소프트웨어 패키지로 구성되어, 보안 검사를 용이하게 함

- Proxy runs as a non-privileged user 각 프록시는 바스티온 호스트의 개인적이고 보안된 디렉토리에서 비특권 사용자로서 실행됨 → 시스템 다른 부분에 영향을 주지 않으면서 보안을 유지

- A limited number of services and applications can go through 제한된 수의 서비스와 애플리케이션만이 통과할 수 있음 → 필요한 최소한의 서비스만을 허용하여, 가능한 보안 위험을 줄임

- Working on a secure platform 보안 버전의 운영체제 실행

Host-based firewalls

개별 호스트의 보안을 강화하기 위해 사용되는 시스템 또는 애플리케이션으로 이 방화벽은 운영체제에 내장되어 있거나, 추가 패키지로 제공될 수 있음. 주요 기능은 네트워크 트래픽을 필터링하고 제한하는 것으로, 특정 패킷 흐름을 허용하거나 차단함으로써 호스트를 보호

- Used to secure an individual host

- Available in operating systems or can be provided as an add-package

- Filter and restrict packet flows

- Advantage

- Filtering rules can be tailored to the host environment 호스트 환경에 맞는 맞춤화된 필터링 규칙을 설정할 수 있음

- Protection is provided independent of topology 네트워크 구성이나 배치와 무관하게 독립적으로 개별 호스트를 보호

- Provides an additional layer of protection 네트워크 방화벽이나 다른 보안 장치와 결합하여 사용될 때, 보안을 위한 추가적인 방어층을 형성

Personal firewall

- Role

- Controls traffic between a personal computer or workstaton and the Internet or enterprise network 개인 컴퓨터나 워크스테이션과 인터넷 또는 기업 네트워크 간의 트래픽을 제어하는 역할을 함

- To deny unauthorized remote access 주로 비인가된 원격 접근을 차단

- May also monitor outgoing traffic to detect and block worms and malware activity 나가는 트래픽을 모니터링하여, 웜이나 악성 소프트웨어 활동을 탐지하고 차단하는데 사용됨

- Installation

- Typically is a software module on a personal computer 일반적으로 개인 컴퓨터에 소프트웨어 모듈로 이루어짐

- Can be housed in a router that connects all of the home computers to Internet interface 모든 가정용 컴퓨터를 인터넷 인터페이스에 연결하는 라우터에 내장되어 있을 수도 있음

- Example

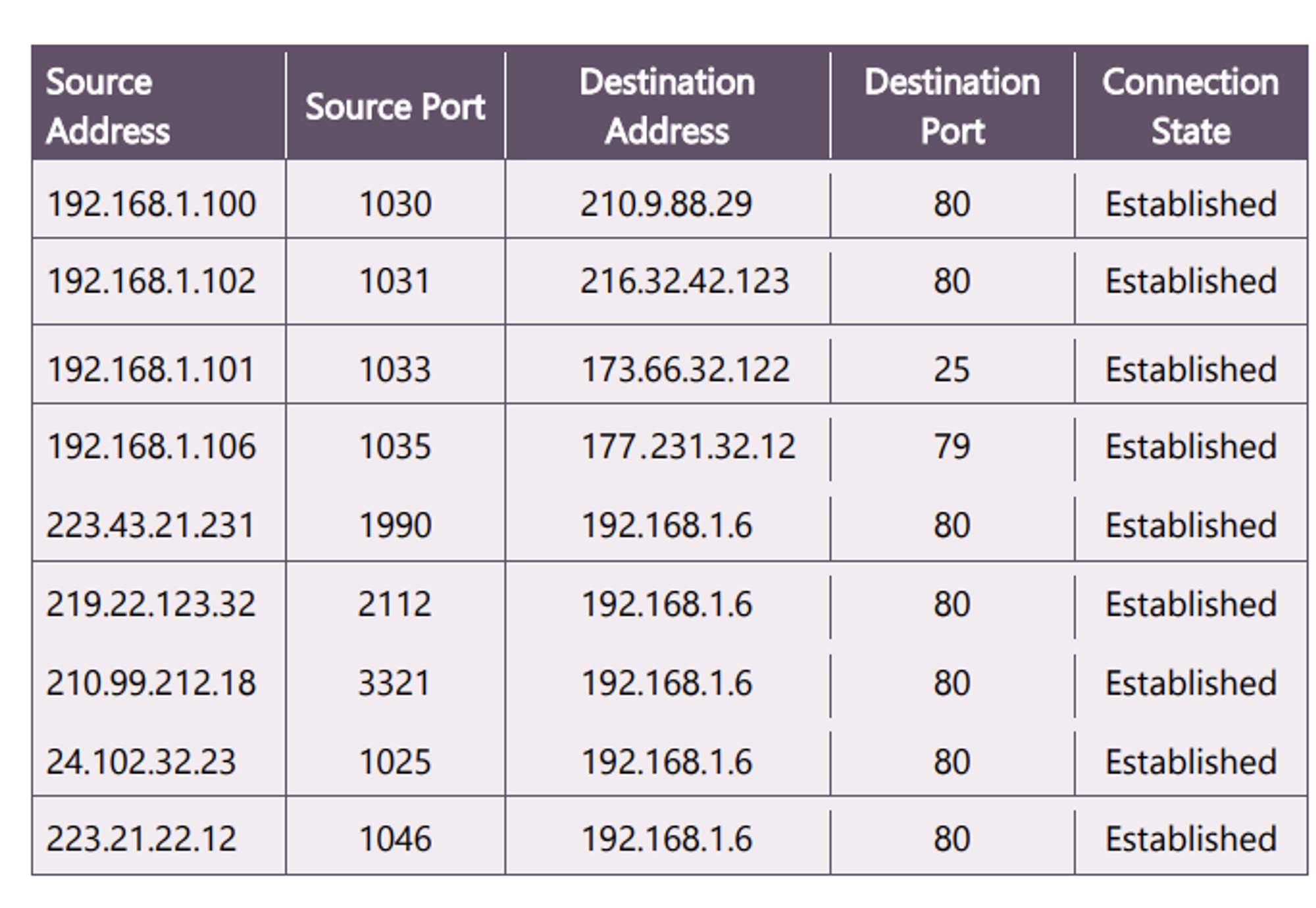

Firewall location and configurations

- A security administrator must decide on the location and on the number of firewalls needed

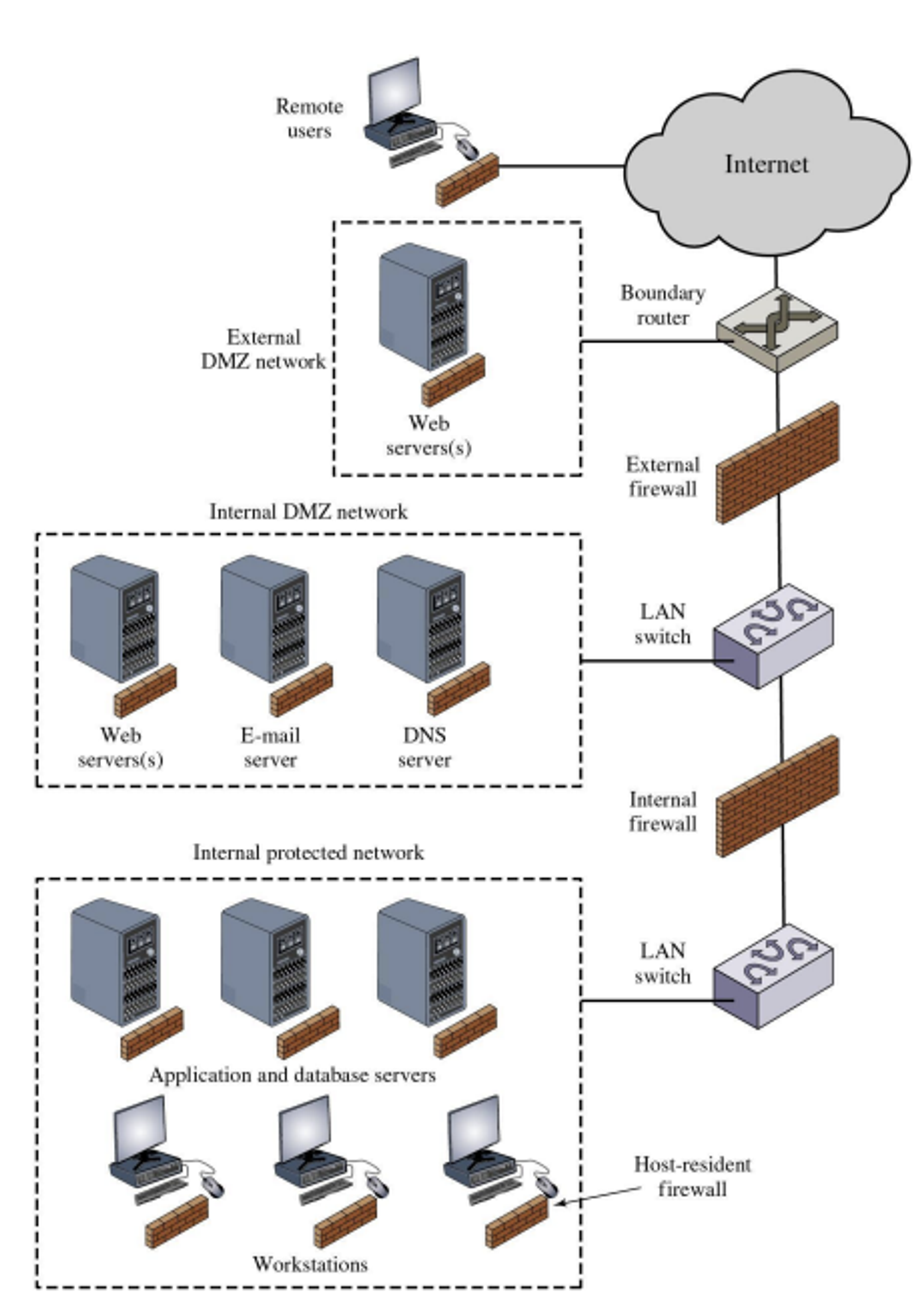

DMZ networks

- In common firewall configuration, there is an additioal network segment between internal&external firewall

- Called DMZ(Demilitarized xone 비무장지대)

- Systems that require or foster external connection are placed 외부 연결을 요구하거나 촉진하는 시스템들이 DMZ에 배치됨

- 해당 구역의 목적: 외부에서의 접근이 필요한 서비스(웹 서버, 이메일 서버 등)를 내부 네트워크와 분리하여 보안을 강화하는 것

- Internal firewall serves the following three purposes 내부 방화벽 주요 목적 3가지

- more stringent filtering 더 엄격한 필터링 → 내부 방화벽은 네트워크 내부와 외부 사이의 데이터 흐름을 더 엄격하게 제어함

- two way protection 양방향 보호 → 내부 방화벽은 들어오는 트래픽과 나가는 트래픽 모두를 검사하여, 양방향으로 보안을 제공함

- multiple internal firewalls to protect portions of the internal network from each other 내부 네트워크의 여러 부분을 새로 보호 → 여러 내부 방화벽을 사용하여 내부 네트워크의 다른 부분을 서로 분리함으로써, 한 부분에서 발생한 보안 문제가 전체 네트워크로 확산되는 것을 방지할 수 있음

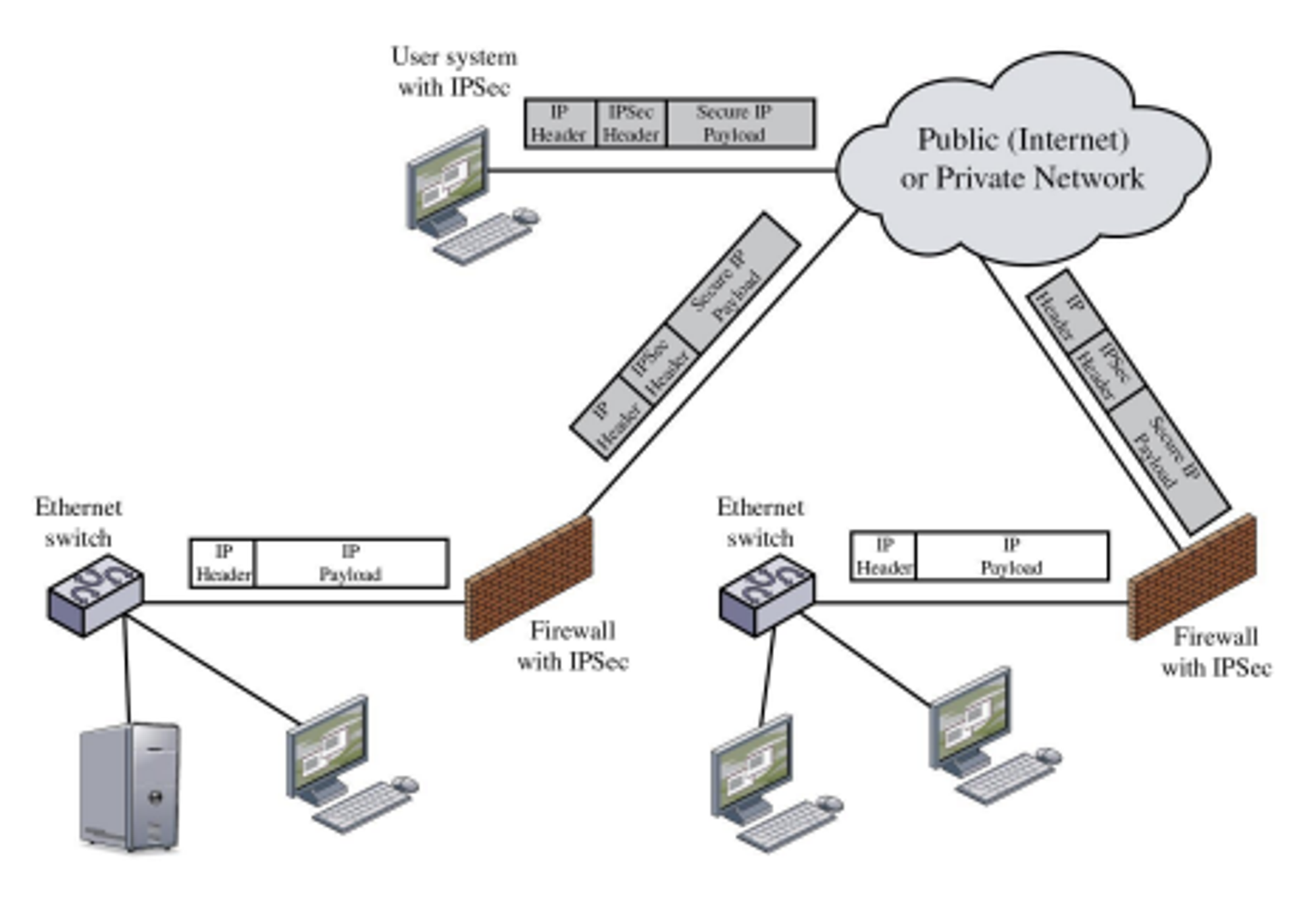

Virtual private firewalls

여러 대의 컴퓨터가 상대적으로 보안이 강화되지 않은 네트워크를 통해 상호 연결되며, 암호화 및 특수 프로토콜을 사용하여 보안을 제공하는 시스템

전용 사설 네트워크를 사용하는 것보다 비용이 저렴한 방식으로, 특히 원격 위치에 있는 사무실이나 재택 근무자들 사이의 안전한 통신을 가능하게 함

- Consist of a set of computers that:

- interconnect by means of a relatively unsecure network

- make use of encryption and special protocols to provide security

- Cheaper than using dedicated private network

- IPSec is commonly used mechanism at IP level security IP레벨의 보안을 제공하기 위해 IPSec 메커니즘을 사용

💡 가상 사설 방화벽은 원격 접근이 필요한 기업 환경에서 유용!

- A VPN Security Scenario

- IPSec 구현방법→ 방화벽에 구현하는 것

- 만약 IPSec이 방화벽 뒤에 별도의 박스에서 구현된다면, 방화벽을 통과하는 양방향 VPN트래픽이 암호화되어 방화벽은 보안 기능을 수행할 수 없게됨

Distributed firewalls

- Standalone firewall device+host-based firewalls under a central administrative control 독립 실행형 방화벽 장치와 호스트 기반 방화벽이 중앙 관리 제어 하에 결합된 보안 시스템

- Provide protection

- against internal attacks 내부 공격에 대한 보호 → 각각의 시스템에 대한 호스트 기반 방화벽을 통해, 내부자에 의한 공격이나 악의적인 소프트웨어로부터 네트워크를 보호하는데 도움이 됨

- Tailored to specific machines and applications 특정 기기 및 애플리케이션에 맞춤화된 보호

- Security monitoring for

- Log aggregation and analysis 로그 집계 및 분석

- Firewall statistics 방화벽 통계

- Fine-grained remote monitoring 세밀한 원격 모니터링 → 분산 방화벽은 원격 위치에서도 네트워크 보안 상태를 모니터링할 수 있는 기능을 제공

Intrusion prevention systems

- Also known as Intrusion Detection and Prevention System (IPS)

- Is an extension of an IDS that includes the capability to attempt to block or prevent detected malicious activity 침입탐지시스템의 확장버전으로 탐지된 악의적 활동을 차단하거나 예방하려는 기능을 포함

- Can be host-based, network-based, or distributed/hybrid 호스트 기반, 네트워크 기반, 또는 분산/하이브리드 형태일 수 있음

- Use IDS technology for detection → Block the detected traffic based on firewall technology 이 시스템은 IDS 기술을 사용하여 위협을 탐지한 후, 방화벽 기술을 기반으로 탐지된 트래픽을 차단

Host-based IPS

- Can make use of either signature/heuristic or anomaly detection techniques to identify attacks 호스트 기반 IPS(HIPS)는 공격을 식별하기 위해 서명/휴리스틱 또는 이상 탐지 기법을 사용할 수 있음

- Signature

- Focus on the specific content of application network traffic, or of sequences of system calls, looking for patterns that have been identified as malicious 애플리케이션 네트워크 트래픽의 구체적인 내용이나 시스템 호출의 순서를 살펴보며, 악성으로 식별된 패턴을 찾음

- Focus on the specific content of application network traffic, or of sequences of system calls, looking for patterns that have been identified as malicious 애플리케이션 네트워크 트래픽의 구체적인 내용이나 시스템 호출의 순서를 살펴보며, 악성으로 식별된 패턴을 찾음

- Anomaly

- IPS is looking for behavior patterns that indicate malware IPS는 악성 소프트웨어를 나타내는 행동 패턴을 찾음

- IPS is looking for behavior patterns that indicate malware IPS는 악성 소프트웨어를 나타내는 행동 패턴을 찾음

- Signature

- HIPS가 다루는 악성 행위 유형

- Modification of system resources 시스템 자원의 변경

- Privilege-escalation exploits 권한 상승 공격

- Buffer-overflow exploits 버퍼 오버플로우 공격

- Access to e-mail contact list 이메일 연락처 목록에 대한 접근

- Many worms spread by mailing a copy of themselves to addresses in the local system’s email address book

- Directory traversal 디렉토리 탐색

- Capability can be tailored to the specific platform HIPS 기능은 특정 플랫폼에 맞게 조정될 수 있음

- Some packages are designed to protect specific types of servers (Web servers, Database servers) → In this case, the HIPS looks for particular application attacks 일부 HIPS 패키지는 웹 서버와 데이터베이스 서버와 같은 특정 유형의 서버를 보호하기 위해 설계됨. 이 경우, HIPS는 특정 어플리케이션 공격을 찾음

- 서명 및 이상 감지 기술 외에도, HIPS는 샌드박스 접근 방식을 사용할 수 있음

- Sandboxes are especially suited to mobile code such as Java applets and scripting languages

- HIPS quarantines such codes in an isolated systems are then runs the code and monitors its behavior 샌드박스는 이러한 코드를 격리된 시스템 영역에 격리한 다음 코드를 실행하고, 그 행동을 모니터링

- HIPS가 일반적으로 데스크탑 보호를 위해 제공하는 영역

- System calls

- File system access

- System registry settings

- Host input/output

- The Role of HIPS

- Th enterprise endpoints are now the main targets for hackers and criminals 기업은 엔드포인트 → 해커 범죄자의 주요 목표로 봄 → 엔드포인트 보안 중요

- HIPS can provide an integrated, single product suite of functions for endpoint security HIPS는 앤드포인트 보안을 위한 기능들의 통합된 단일 제품을 제공할 수 있음

- A collection of distinct products were used such as antivirus, antispyware, antispam and personal firewall

- Advantages

- Various modules work closely together 다양한 모듈들이 긴밀하게 작동함

- Threat prevention is more comprehensive 위협 예방이 더 포괄적

- Management is easier 관리가 더 쉬움

- Regarding an HIPS as an element is defence-in-depth strategy that involves network-level devices HIPS를 방화벽이나 네트워크 기반 IPS와 같은 네트워크 수준의 장치들을 포함하는 깊이 있는 방어 전략에서 HIPS를 하나의 요소로 사용하는 것

- such as either firewalls or network-based IPS

Network-based IPS

- Inline NIDS with the authority to modify or discard packets and tear down TCP connections 인라인 NIDS로서 패킷 수정 및 폐기, TCP 연결 종료 권한을 가짐

- Makes use of signature/heuristic detection and anomoly detection 서명/휴리스틱 탐지 및 이상 징후 탐지를 이용

- May provide flow data protection 플로우 데이터 보호를 제공할 수 있음

- Requires that application payload in sequence of packets to be reassembled 패킷 시퀀스 내의 애플리케이션 페이로드를 재조합해야

- Methods used to identify malicious packets

- Pattern matching 패턴 매칭

- Scans for specific byte sequences stored in a database of known attacks 알려진 공격의 데이터베이스에 저장된 특정 바이트 시퀀스를 스캔

- Stateful matching 상태 기반 매칭

- Scans for attack signatures in the context of a traffic stream 트래픽 스트림의 맥락에서 공격 시그니처를 스캔. 이는 특정 트래픽 패턴이나 연결 상태를 기반으로 공격을 식별하는 방식

- Protocol anomaly 프로토콜 이상

- Looks for deviation from standards set forth 설정된 표준에서 이탈을 찾아냄

- Traffic anomaly 트래픽 이상

- Watches for unusual traffic activities such as a flood of UDP packets or a new service appearing on the network UDP패킷의 홍수나 네트워크에 새로 나타난 서비스와 같은 비정상적인 트래픽 활동을 감시함. 이는 네트워크 상의 비정상적인 행동이나 패턴을 통해 위협을 식별

- Statistical anomaly 통계적 이상

- Develops baselines of normal traffic activity and throughput, and alerts on deviations from those baselines

- Pattern matching 패턴 매칭

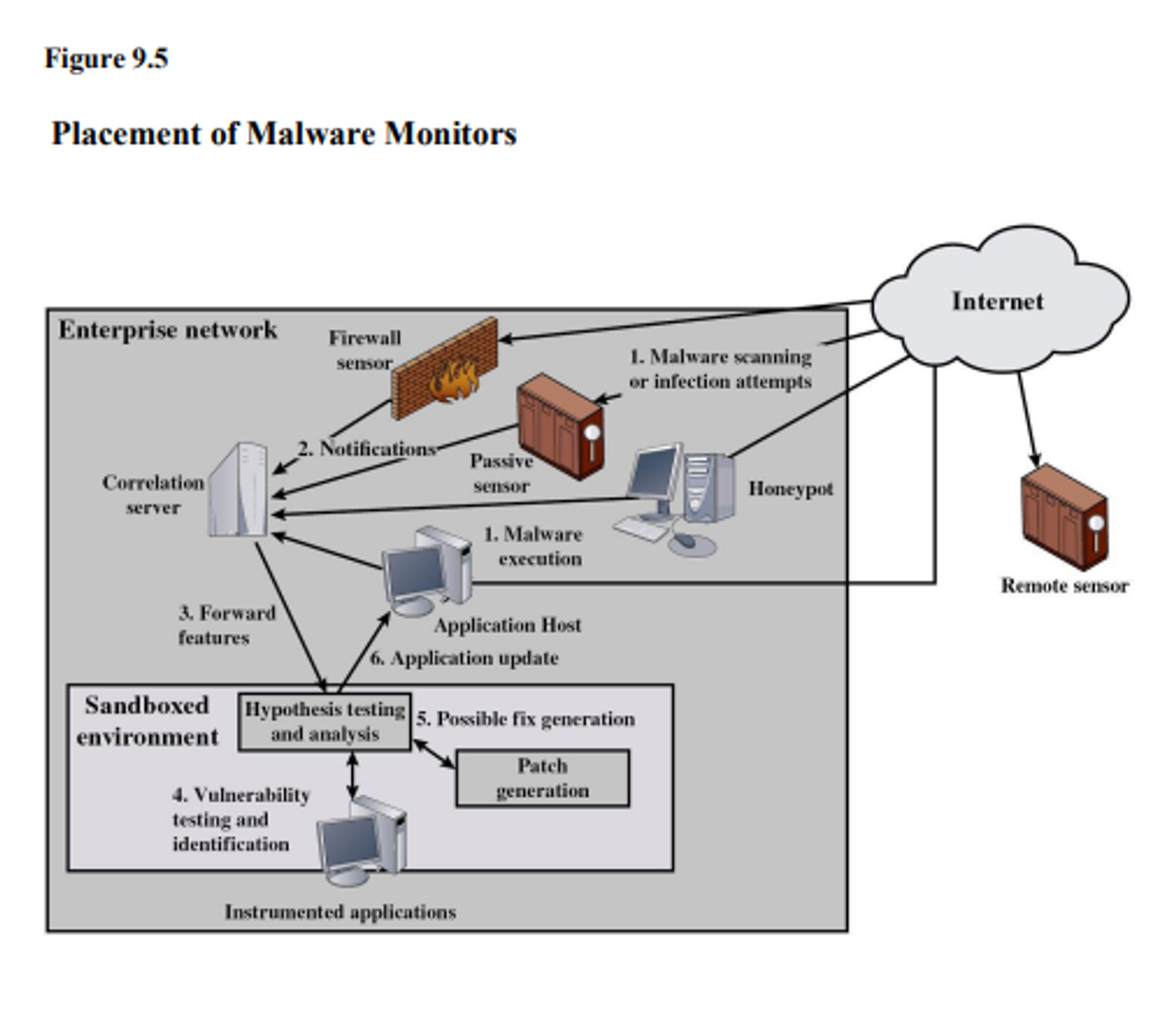

Digital Immune Systems

- Comprehensive defence against malware’s behaviour 악성코드의 행동을 포괄적으로 방어할 수 있도록 설계

- Motivation

- Rising the threat of Internet-based malware 인터넷 기반 악성코드 위협증가

- Increasing speed of its propagation 전파속도가 빨라짐

- Need to acquire a global view of the situation 전체적인 상황에 대한 글로벌관점을 얻을 필요성

- Success depends on the ability to detect new and innovative malware strain 성공은 새롭고 혁신적인 악성코드 변종을 탐지할 수 있는 능력에 달려있음

9.5 그림은 웜을 탐지하기 위해 원래 설계된 하이브리드 아키텍처의 예

- 다양한 네트워크 및 호스트 위치에 배치된 센서들이 잠재적인 맬웨어의 스캔, 감염, 또는 실행을 탐지합니다. 센서 로직은 IDS 센서에도 통합될 수 있습니다.

- 센서들은 탐지된 맬웨어의 경고와 복사본을 중앙 서버로 보내며, 이 서버는 해당 정보를 상관 분석 및 분석합니다. 상관 분석 서버는 맬웨어가 관찰되고 있는 가능성과 그 핵심 특성을 판단합니다.

- 서버는 정보를 보호된 환경으로 전달하여, 잠재적 맬웨어가 분석 및 테스트를 위해 샌드박스화될 수 있습니다.

- 보호된 시스템은 의심스러운 소프트웨어를 대상 애플리케이션의 적절하게 계측된 버전과 비교하여 취약점을 식별합니다.

- 보호된 시스템은 하나 이상의 소프트웨어 패치를 생성하고 이를 테스트합니다.

- 패치가 감염에 취약하지 않고 애플리케이션의 기능성을 손상시키지 않는 경우, 시스템은 애플리케이션 호스트에 패치를 보내 대상 애플리케이션을 업데이트합니다.

Short inline

- enables Snort to function as an intrusion prevention system

- Includes a replace option which allows the Snort user to modify packets rather than drop them 패킷을 삭제하는 대신, 수정할 수 있는 ‘replace’옵션을 포함

- Useful for a honeypot implementation 이 기능은 허니팟 구현에 유용함. 허니팟은 탐지된 공격을 차단하는 대신 패킷 내용을 수정하여 공격을 무력화함

- Attackers see the failure but cannot figure out why it occured 공격자는 실패를 보지만 왜 발생했는지 알 수 없음

- 규칙유형

- Drop

- Snort rejects a packet based on the options defined in the rule and logs the result

- Reject

- Packet is rejected and result is logged and an error message is returned

- Stop

- Packet is rejected but not logged 패킷을 거부하지만 기록하지 않음

- Drop