Sniffing

네트워크 보안에서는 송신자와 수신자가 주고받는 데이터를 중간에서 도청

network traffic을 도청하는 행위

허브환경

- 허브는 일종의 리피터 장비로 입력으로 전달받은 패킷을 나머지 모든 포트로 단순히 전달

- 자신의 mac 주소가 아닌 패킷들을 필터링

공격방법

- network 카드에서 무차별 모드로 설정

- 나의 mac 주소가 아닌 패킷도 전달 받음

스위치 환경

- mac 주소 정보를 이용하여 패킷을 해당 목적지로만 전달 -> 무차별 모드로 세팅해도 sniffing 불가능

모니터링 포트

- 스위치를 통과하는 모든 패킷의 내용을 전달하는 포트로 정상적인 관리 목적으로 사용하기 위해 network 장비 자체가 제공

- 물리적으로 스위치에 접근 가능 -> 모니터링 포트에 pc를 연결하면 모든 패킷 sniffing 가능

switch jamming

- jamming: 전파 방해

- mapping table의 최대 저장 개수보다 더 많은 정보가 추가되면 브로드캐스팅 모드로 전환

- 스위치가 마치 더미 허브처럼 동작 -> 통신 속도 저하

spoffing 기법을 사용

- spoffing: 공격자가 마치 자신이 수신자인 것처럼 위장

- ex) ARP 스푸핑

ARP redirect

- 2계층에서 동작

- 공격자가 mac 주소를 위조하여 자신이 router인 것처럼 위장 -> 모든 패킷을 볼 수 있게 됨

ICMP redirect

- 3계층에서 동작

- 라우팅 테이블 변조 -> 패킷의 흐름 변경

방지대책

암호화

- HTTPS

- PGP, S/MIME

- SSH

VPN (가상사설망)

- 논리적으로 전용선, 물리적으로 인터넷

스위치의 정적 매핑 테이블

- IP 주소값을 mac주소를 통해 고정

sniffing 탐지

ping을 이용

- 존재하지 않는 IP인데도 있는 것처럼 행동하는 시스템 존재? -> sniffing 중인 서버

ARP 이용

DNS 방법

Decoy 방법

Host 기반 탐지

- 직접 명령어 실행

Network 기반 탐지

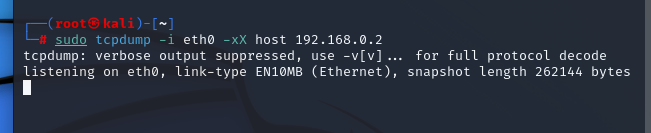

LAB (TCP Dump)

칼리리눅스를 이용해서 스위칭 환경을 통한 스니핑 진행

준비

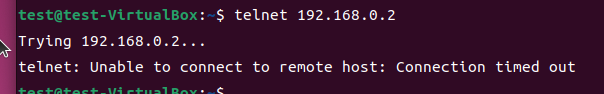

전 우분투 리눅스 22.04를 기준으로 실습을 진행했습니다

텔넷

tcpdump -i eth0 -xX host 192.168.0.2

칼리에 TCP Dump가 있는지 확인

예? ㅋㅋ... 울고싶다