AWS에서 여러 계정을 운영하다 보면 특정 리소스를 각 계정에 맞게 분리하여 관리하는 것이 효율적입니다. 이번 블로그에서는 Terraform을 사용하여 QA와 Live 계정을 분리하여 VPC 구조를 구현하는 방법에 대해 알아보겠습니다.

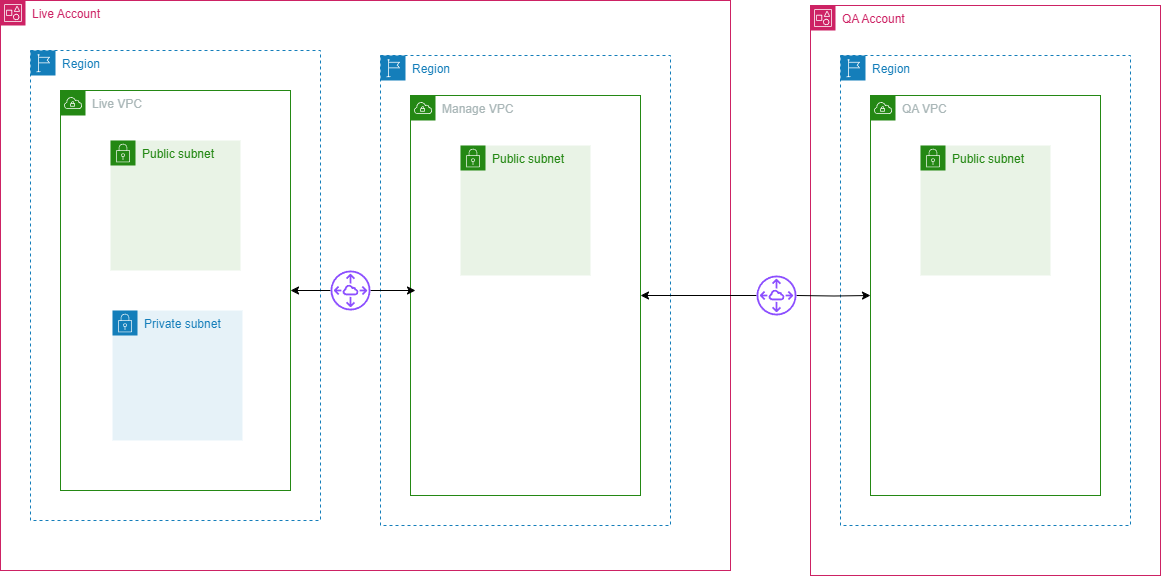

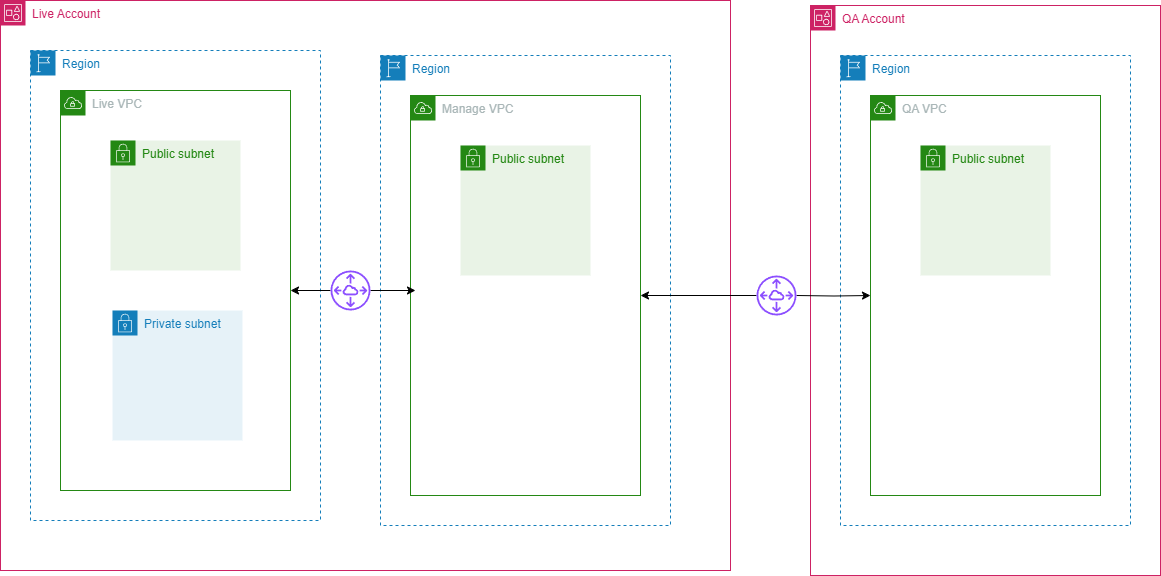

구조 설명

Live Account:

- Live VPC 생성: Live 계정에는 Live VPC가 생성됩니다.

- Public Subnet: 외부와의 통신이 가능한 Subnet입니다.

- Private Subnet: 이곳에서는 db subnet group과 elasticache subnet group을 포함하고 있으며, 듀얼 NAT 구성이 함께 이루어집니다.

QA Account:

- QA VPC 생성: QA 계정에서는 QA VPC가 생성됩니다.

- Public Subnet: 외부와의 통신이 가능한 Subnet입니다.

Manage VPC:

중앙 관리 VPC로 Public subnet을 포함하고 있습니다.

Terraform 코드 설명

Terraform을 사용하여 위의 구조를 구현할 때 주요 포인트는 다음과 같습니다.

Private Subnet:

- Live VPC에서만 생성됩니다.

- DB Subnet Group과 Elasticache Subnet Group이 포함됩니다.

- 듀얼 NAT 구성을 통해 필요한 리소스만 외부와 통신할 수 있도록 제한합니다.

Public Subnet:

- 모든 VPC에서 생성됩니다.

- Internet Gateway(IGW)와 바로 연결됩니다. 이를 통해 외부와의 통신이 가능합니다.

Terraform 코드

자세한 Terraform 코드는 다음의 링크에서 확인하실 수 있습니다.

마치며

Terraform을 사용하여 AWS의 다양한 리소스를 효과적으로 관리할 수 있습니다. 특히 여러 계정을 운영하는 경우에는 계정별로 리소스를 분리하여 관리하는 것이 중요합니다. 위의 구조와 설명을 참고하여 자신의 환경에 맞게 구성을 변경하여 사용하실 수 있습니다.

반응과 질문은 언제든지 댓글로 남겨주세요. 다음 포스트에서 뵙겠습니다!