0. Reference

가장 쉽게 VPC 개념잡기

https://medium.com/harrythegreat/aws-가장쉽게-vpc-개념잡기-71eef95a7098

초보자도 할 수 있는 VPC구축

https://dev.classmethod.jp/articles/for-beginner-vpc-construction/

AWS VPC 생성 후 EC2 생성하기

https://twofootdog.tistory.com/27/

1. Introduction

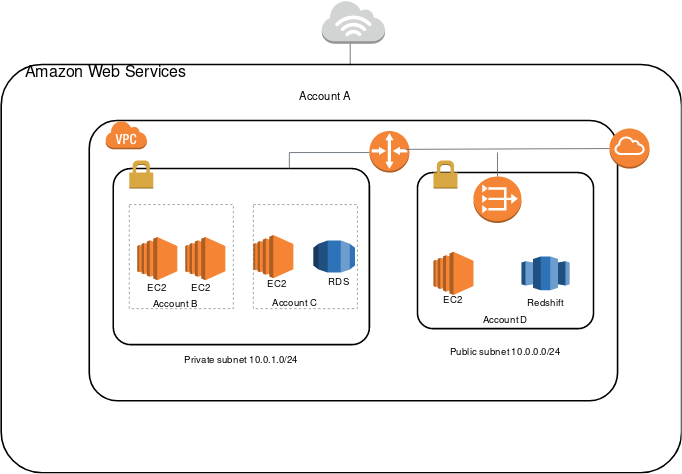

Amazon VPC를 신규 생성하고, 해당 VPC에 Subnet을 생성하여 EC2 instance를 생성 및 실행하기 위한 선작업을 진행한다.

2. Explanation

2-1. Generate VPC at selected region

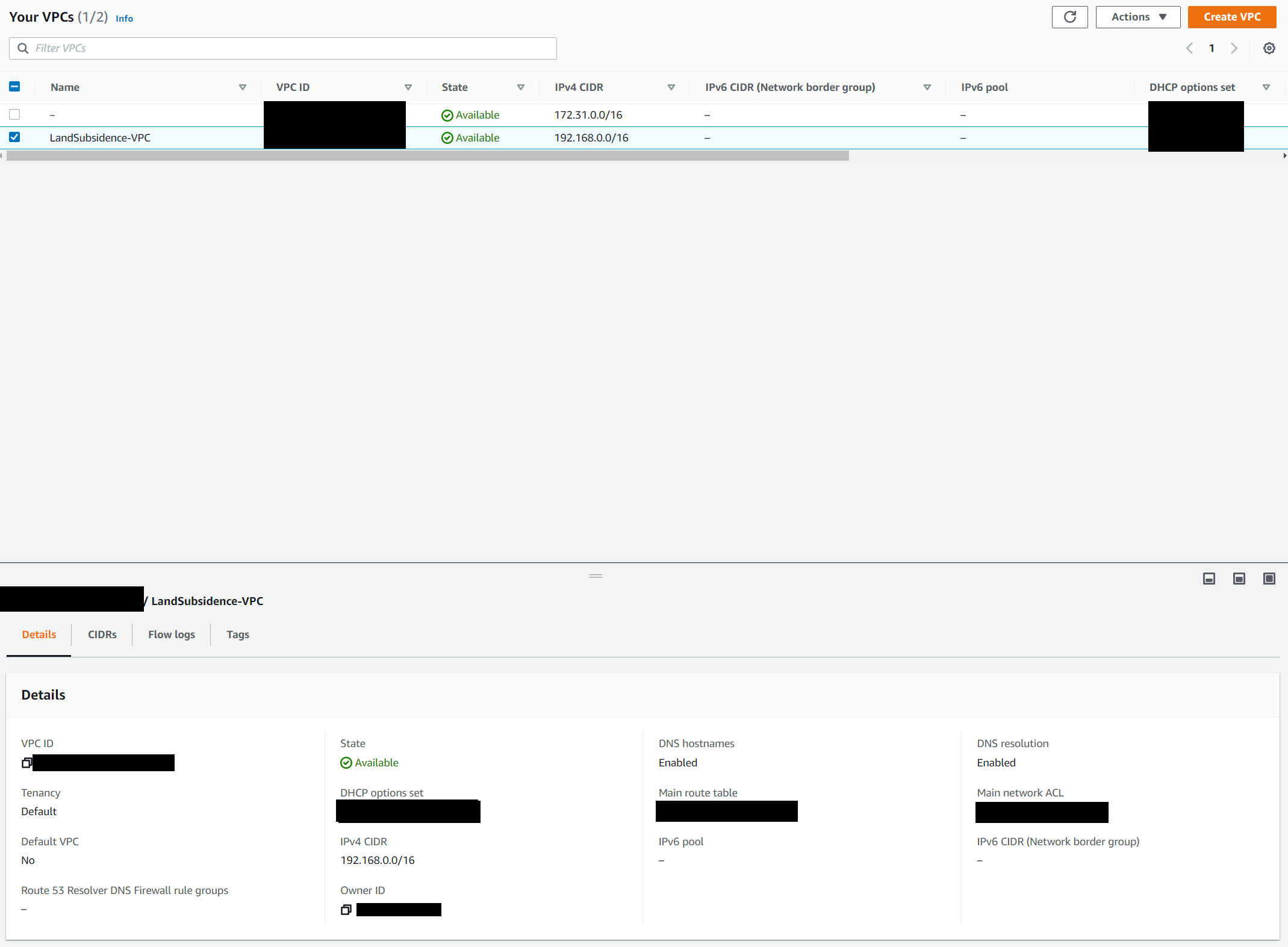

VPC 생성에 대한 접근 경로는 VPC > Your VPCs > Create VPC 이다.

생성 시 주의할 점은, IPv4 CIDR를 설정할 때에 공인망 대역과 겹치게 되면 외부 통신이 불가능하게 되는 애로사항이 발생할 수 있으므로, 사설망 대역으로 작성해야 한다. 사설망 대역은 10.0.0.0/8 172.16.0.0/12 192.168.0.0/16 등이다.

생성 완료 화면은 아래와 같다.

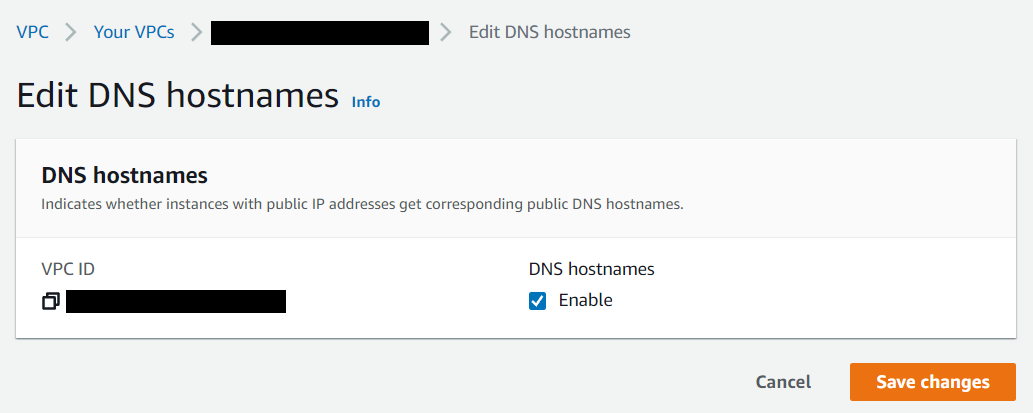

VPC 내부에 생성되는 인스턴스에 퍼블릭 DNS hostname을 할당해주기 위해 DNS hostnames 항목을 활성화 상태로 변경한다.

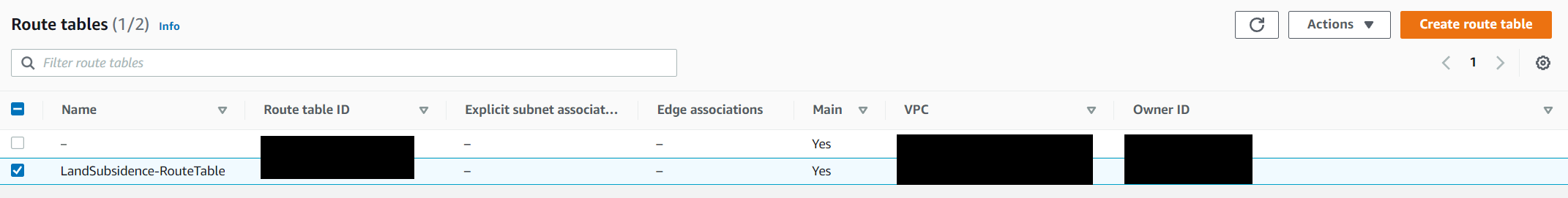

2-2. Checkout the result of new VPC

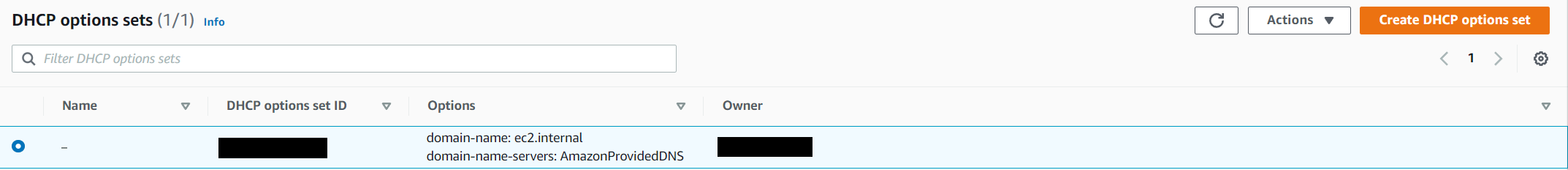

VPC 생성이 완료되었다면 Route tables, DHCP options sets, Network ACLs, Security Groups 해당 항목이 추가된 것을 확인한다. 해당 라우팅 테이블은 VPC에 연결되어 있으며, VPC 내에 서브넷이 생성되면 해당 서브넷과도 자동으로 연결된다. route table에 default로 등록된 값은 VPC의 CIDR로, 해당 대역의 IP가 유입되게 되면 VPC 내에서 리소스를 검색하게 된다.

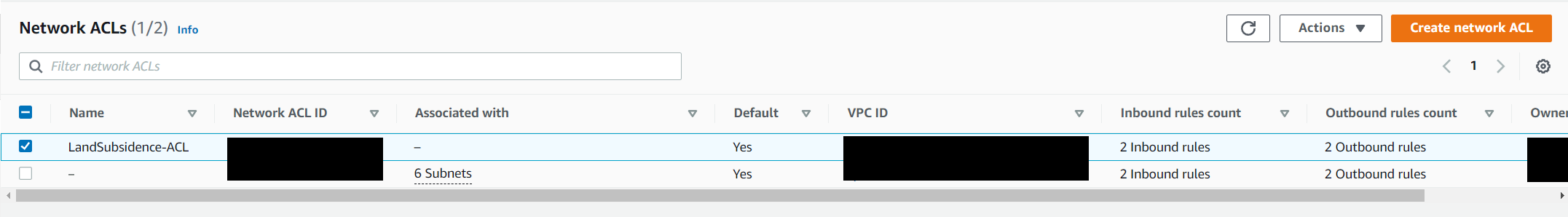

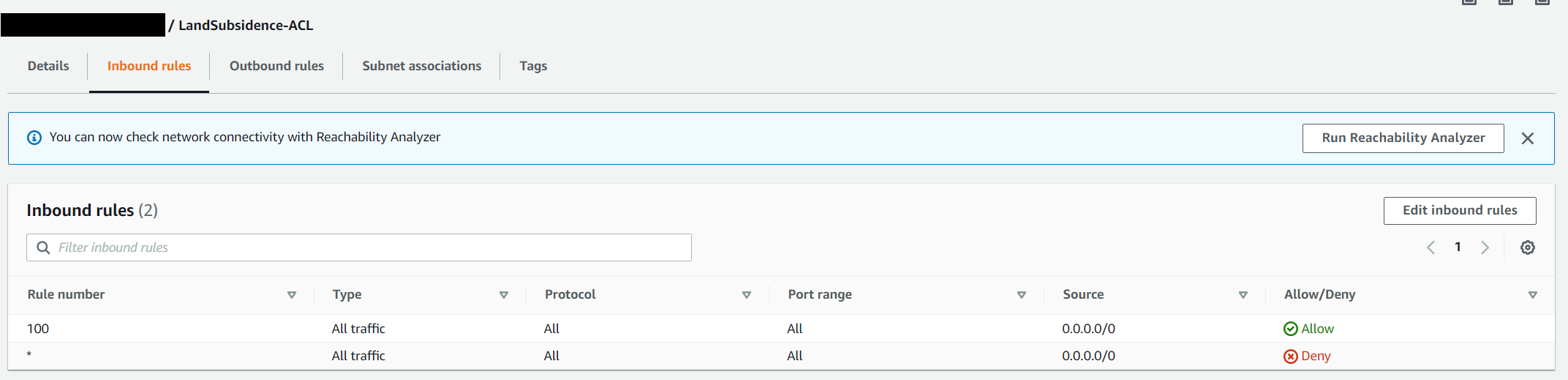

Network ACLs는 subnet 앞단에서 방화벽 역할을 하는 리소스다. VPC와 함께 생성되는 ACL은 inbound/outbound 각각 2개씩 rules를 기본으로 가진다. rule number가 높을 수록 우선순위가 높은 규칙이며, 규칙은 어떠한 규칙도 등록되지 않았을 경우 사용되는 규칙이다. 위의 경우 rule number 100이 존재하기 때문에 규칙은 무시되며, rule number 100 규칙은 모든 트래픽을 허용하고 있다.

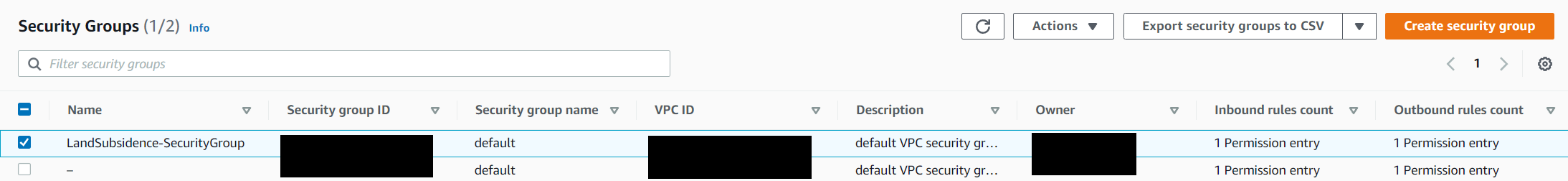

Security group은 인스턴스 앞에서 방화벽 역할을 한다. ACL이 서브넷의 트래픽을 제어한다면, 보안 그룹은 인스턴스의 트래픽을 제어한다. 기본적으로 보안 그룹의 아웃바운드 규칙에는 모든 트래픽이 허용되어 있고, 인바운드 규칙에는 해당 보안 그룹과 동일한 보안그룹 ID를 가진 리소스의 트래픽만 허용되어 있다. 때문에 VPC 내의 리소스들을 동일한 보안 그룹에 등록하게 되면 추가적인 인바운드 등록 없이 트래픽 허용이 가능하다.

2-3. Generate Subnets on new VPC

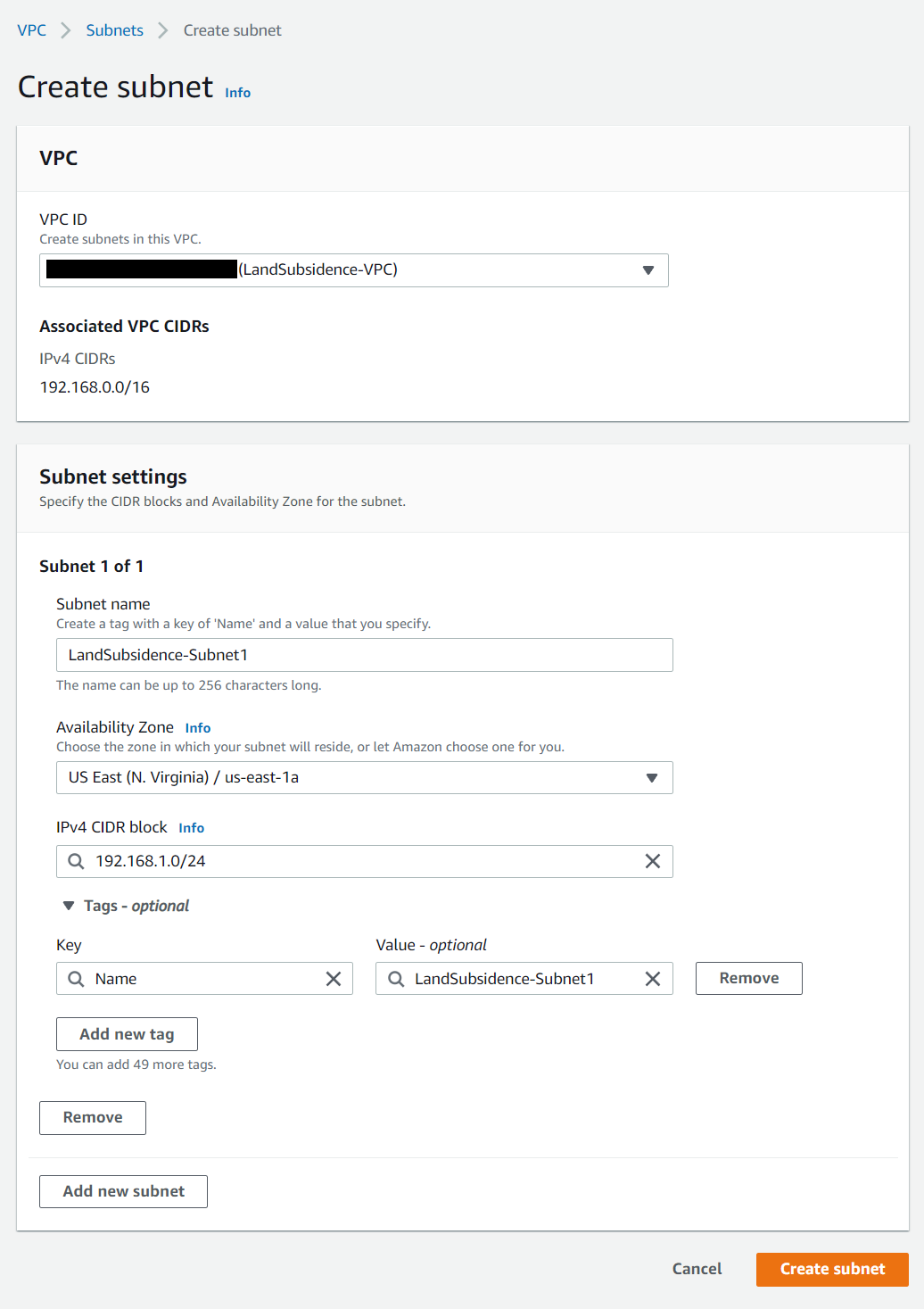

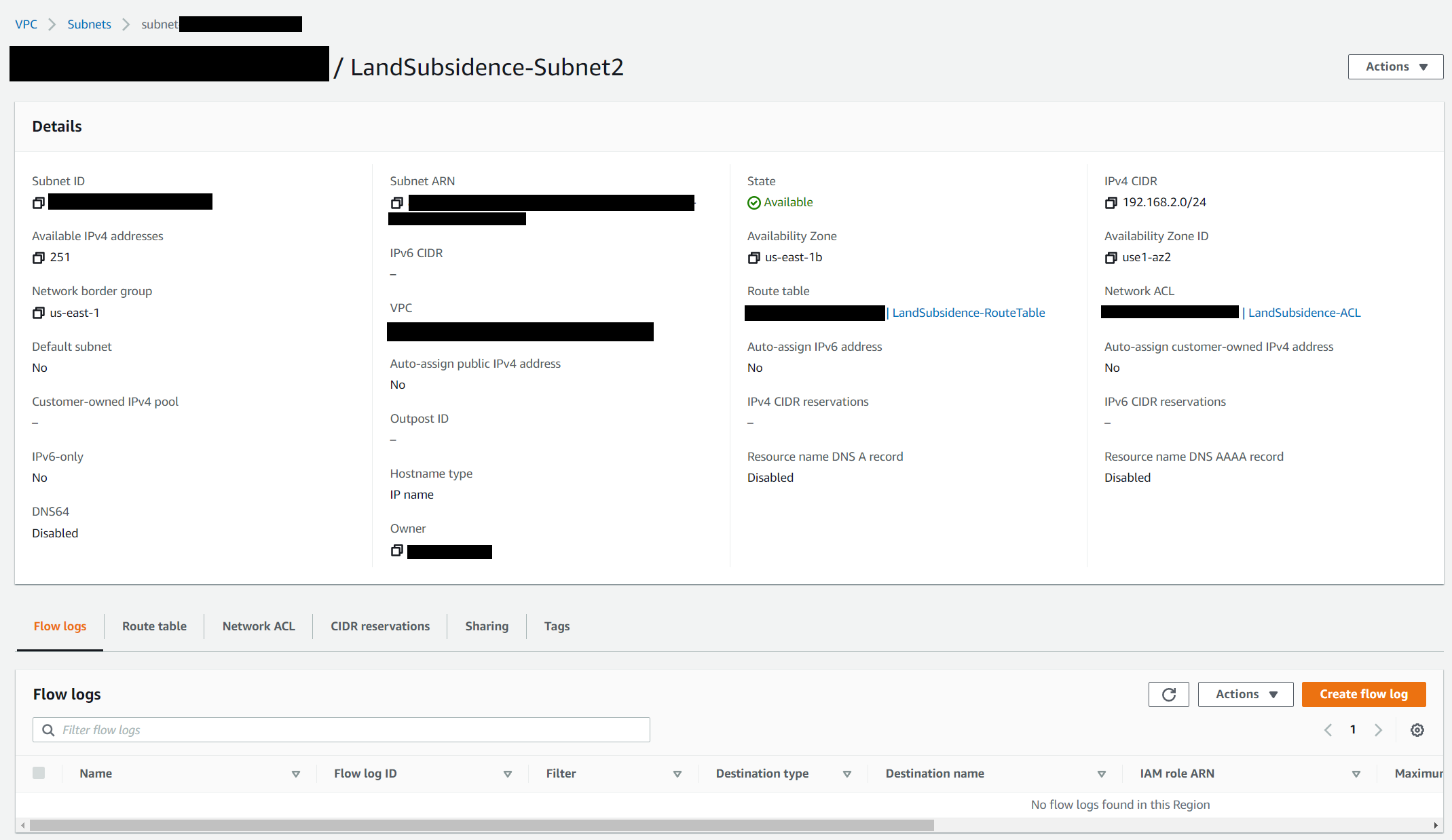

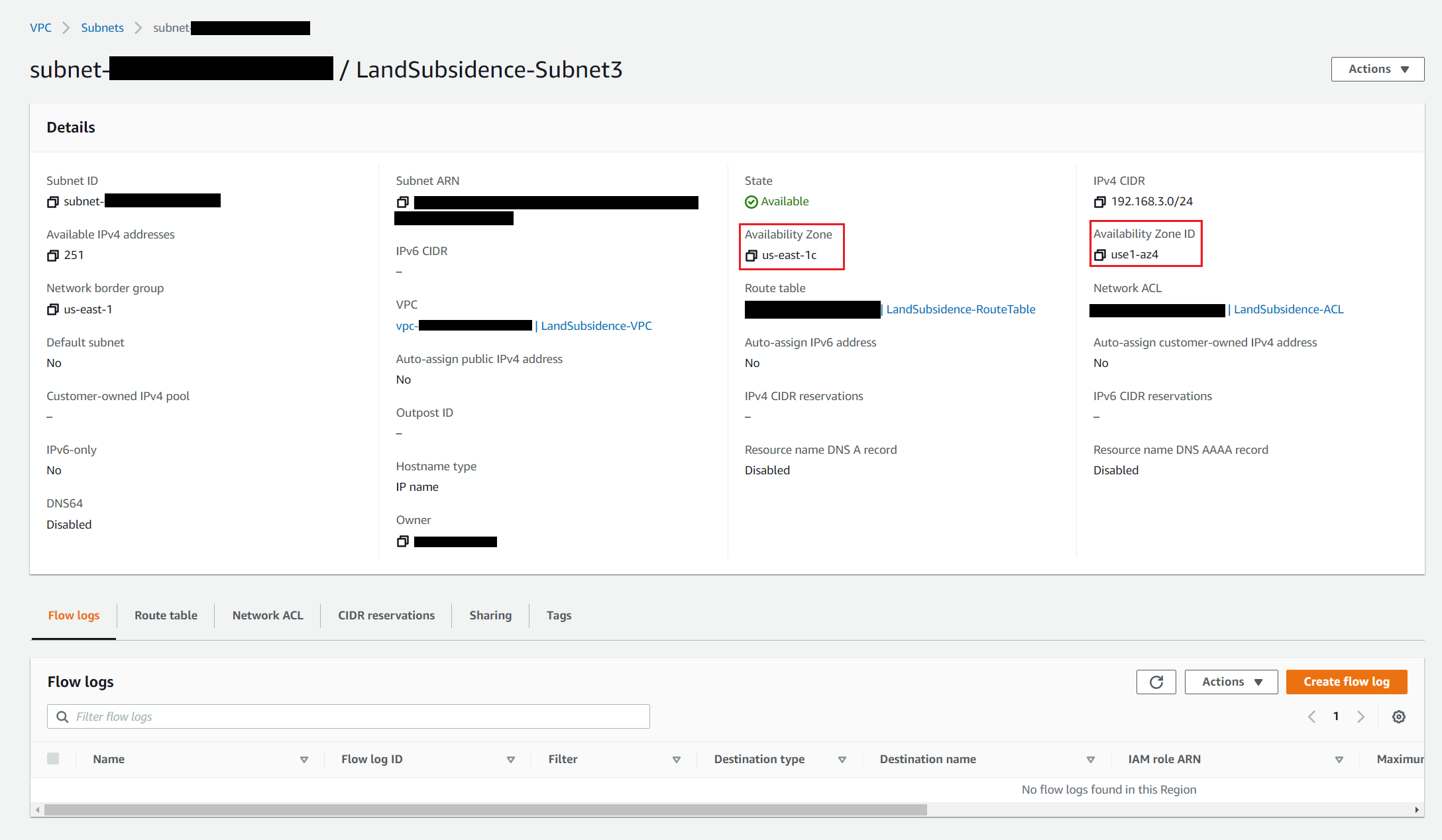

Subnet을 생성한다. 이 전에 생성한 VPC를 설정하고, 해당 VPC CIDR 범위에 포함되는 블록값을 입력한다.

EC2 인스턴스를 각각 별도의 서브넷에 띄워 하나의 가용존에서 장애가 발생해도 다른 가용존에 있는 EC2 인스턴스가 정상 작동할 수 있도록 별도의 가용존을 바탕으로 복수의 Subnet을 생성한다.